Optimización de la gestión de memoria dinámica en Java - E

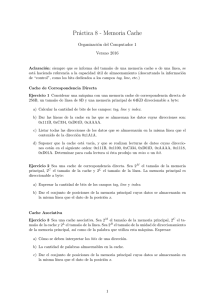

Anuncio