transformada fraccionaria de fourier y su aplicaci´on en

Anuncio

UNIVERSIDAD NACIONAL EXPERIMENTAL DE GUAYANA

VICE-RECTORADO ACADÉMICO

DEPARTAMENTO DE CIENCIA Y TECNOLOGÍA

ÁREA DE MATEMÁTICAS

TRANSFORMADA FRACCIONARIA DE FOURIER

Y SU APLICACIÓN EN WATERMARKING DIGITAL

Trabajo presentado como requisito parcial para optar al ingreso al Escalofón Universitario.

Lic. Silvino Jesús Rodrı́guez Pulido

Asesorado por el Prof. Héctor Martı́nez

Puerto Ordaz, Diciembre de 2007.

Resumen

En este trabajo se estudian aspectos teóricos de la transformada fraccionaria de Fourier

(FrFT), por sus siglas en inglés, ası́ como su aplicación en las marcas de aguas digitales

(watermarking). En el primer capı́tulo se presentan la integral Gaussiana, los polinomios de

Hermite y las funciones Hermite Gaussianas, las cuales son entidades matemáticas que están

relacionadas con la FrFT, además se muestran la definición y las principales propiedades de

la transformada clásica de Fourier. En el siguiente capı́tulo se define la FrFT, se presenta

y demuestran las principales propiedades del núcleo de esta transformada, se calcula la

transformada de algunas funciones básicas, además se establecen y demuestran propiedades

y reglas operacionales de la FrFT. Finalmente se hace una introducción al tema de las marcas

de agua digitales, se realiza en MatLab la implementación de un algoritmo propuesto en un

artı́culo el cual usa la FrFT y se muestran los primeros resultados experimentales obtenidos

de las pruebas realizadas con este algoritmo.

i

Dedicatoria y Agradecimientos

Dedicatoria:

A mi esposa e hijos.

A la memoria de mi padre y de mi abuela.

Agradecimientos:

A Dios por bendecirme para llegar hasta donde he llegado.

A mi amada esposa Lismar por su constante apoyo y su confianza.

A mis hijos Salvador Jesús y Carmen Victoria por su comprensión, paciencia y motivación.

A mi tutor, Prof. Héctor Martı́nez, por compartir conmigo sus conocimientos y su tiempo.

Al Prof. Orlando Baisdem, mi compañero de la lı́nea de investigación, por su consecuente

respaldo y ayuda.

Al Área de Matemáticas y en especial al Prof. Domingo Quijada por su continuo apoyo y

preocupación.

ii

Índice general

Introducción

1

1. Preliminares

3

1.1. La Integral Gaussiana . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

3

1.2. Funciones Hermite Gaussianas . . . . . . . . . . . . . . . . . . . . . . . . . .

6

1.2.1. Polinomios de Hermite . . . . . . . . . . . . . . . . . . . . . . . . . .

6

1.2.2. Propiedades de los Polinomios de Hermite . . . . . . . . . . . . . . .

7

1.2.3. Funciones Hermite Gaussianas . . . . . . . . . . . . . . . . . . . . . .

10

1.2.4. Propiedades de las Funciones Hermite Gaussianas . . . . . . . . . . .

11

1.3. Función Delta de Dirac . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

13

1.3.1. Definición . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

13

1.3.2. Algunas Propiedades de la Función Delta de Dirac . . . . . . . . . . .

14

1.4. Transformada Clásica de Fourier . . . . . . . . . . . . . . . . . . . . . . . . .

14

1.4.1. Propiedades de la Transformada Clásica de Fourier . . . . . . . . . .

16

2. Transformada Fraccionaria de Fourier (FrFT)

2.1. Propiedades del Kernel de la Transformada . . . . . . . . . . . . . . . . . . .

iii

18

19

2.2. Transformada Fraccionaria de Fourier de algunas funciones báscas . . . . . .

33

2.3. Propiedades de la Transformada Fraccionaria de Fourier . . . . . . . . . . .

46

2.4. Autofunciones de la Transformada Fraccionaria de Fourier . . . . . . . . . .

50

2.5. Reglas Operacionales de la Transformada Fraccionaria de Fourier . . . . . .

54

3. Aplicación de la Transformada Fraccionaria de Fourier en Watermarking 70

3.1. Introducción . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

70

3.2. Definición . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

71

3.3. Inicios . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

71

3.4. Aplicaciones . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

73

3.5. Caracteristicas

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

73

3.6. Clasificación . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

75

3.7. Algoritmo . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

76

3.8. Resultados . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

77

Conclusiones

81

Anexos

82

Referencias

92

iv

Índice de cuadros

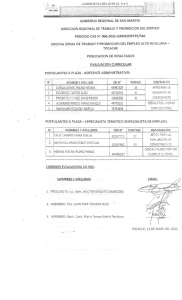

2.1. Transformada Fraccionaria de Fourier de algunas funciones básicas . . . . . .

v

34

Índice de figuras

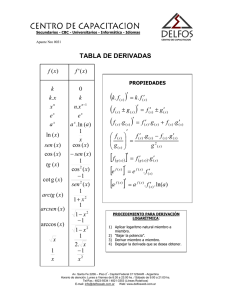

1.1. Gráficas de los primeros 6 polinomios de Hermite . . . . . . . . . . . . . . .

11

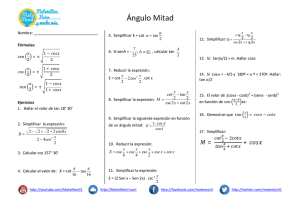

1.2. Interpretación geométrica para la transformada clásica de Fourier . . . . . .

16

2.1. Gráficas del Kernel de la FrFT con α = a π2 (parte real) . . . . . . . . . . . .

20

2.2. Gráficas de la FrFT para la función f (x) = 1 . . . . . . . . . . . . . . . . . .

35

2.3. Gráficas de la FrFT para la función f (x) = δ(x) . . . . . . . . . . . . . . . .

36

2 +2λx)

2.4. Gráficas de la FrFT para la función f (x) = eiπ(χx

1

2

. . . .

37

. . .

38

3.1. Esquema del proceso de watermarking. . . . . . . . . . . . . . . . . . . . . .

72

3.2. Esquema para ocultar una foto dentro de otra como una watermarking. . . .

74

3.3. Ejemplo de una marca de agua . . . . . . . . . . . . . . . . . . . . . . . . .

78

3.4. Coeficientes de la FrFT para una marca de agua . . . . . . . . . . . . . . . .

79

3.5. Coeficientes de la FrFT para una marca de agua con diferentes ángulos . . .

80

2 +2λx)

2.5. Gráficas de la FrFT para la función f (x) = e−π(χx

vi

con χ = λ =

con χ = λ =

1

2

Introducción

Los primeros trabajos sobre la Transformada Fraccionaria de Fourier fueron realizados

por N. Wiener en 1929 [21], H. Weyl en 1930, E. U. Condon en 1937 [5] y H. Kober en 1939

[11], entre otros, pero fue el trabajo de Victor Namias en 1980 [15] que dio inicio a un gran

auge en el estudio de este tema. Luego le siguieron trabajos como el de A.C. McBride y F.H.

Kerr en 1987 [14], el de L.B. Almeida en 1994 [1]. En 2001 fue publicado el único libro que

existe en el tema hasta ahora. Sus autores son Ozaktas, Zalevsky y Kutay [16].

En la comunidad cientı́fica internacional algunos investigadores dedican esfuerzo a trabajar en aspectos teóricos de la FrFT, y que han servido de base a otros que trabajan en

diferentes campos de aplicaciones tales como: mecánica cuántica, sistemas ópticos, análisis

y procesamiento de señales, y más recientemente, watermarking.

Esta transformada es un operador lineal que generaliza a la transformada clásica de

Fourier.

Como se sabe, toda transformada integral realmente es un operador lineal que asocia una

función f dada, con ciertas caracterı́sticas, a un núcleo a través de una integral. En el caso

de la FrFT el núcleo está definido por cα e−iπ(2ξx csc(α)−(ξ

2 +x2 ) cot(α))

.

Se analizaron y demostraron las propiedades de este núcleo las cuales se omiten en la

mayorı́a de los artı́culos relacionados con el tema. Además se realizaron algunos cálculos que

1

no aparecen en ninguna de las publicaciones revisadas. Por otra parte, se realizó el estudio

de las propiedades y las reglas operacionales de la FrFT.

Finalmente, en el tema de aplicaciones se hizo un esbozo sobre la aplicación de la FrFT a

la watermarking, el cual es un problema abierto que se estudiará en futuras investigaciones.

2

Capı́tulo 1

Preliminares

En este capı́tulo se exhibirán diferentes formas de la integral Gaussiana ası́ como la

definición y las principales propiedades de las funciones Hermite Gaussianas y de la función

delta de Dirac, las cuales jugarán un papel importante en varias demostraciones de este

trabajo. También se incluye la definición y las propiedades de la transformada clásica de

Fourier.

1.1.

La Integral Gaussiana

La integral Gaussiana, también conocida como la integral de probabilidad (distribución

Normal), es la integral sobre la recta real de la función de Gauss

Z ∞

2

I=

e−x dx.

(1.1)

−∞

Ahora se realizará el cálculo de la integral dada en (1.1).

Sea

µZ

2

∞

I =

−x2

e

¶2

dx

Z

=

e

−∞

−∞

3

Z

∞

−x2

∞

dx

−∞

2

e−y dy

(1.2)

donde la variable auxiliar x se cambió por y en la segunda integral.

La ecuación (1.2) se puede escribir como:

Z ∞Z

2

I =

−∞

∞

2 −y 2

e−x

dxdy

(1.3)

−∞

Haciendo el siguiente cambio de variables

x = r cos θ, y = r sen θ, x2 + y 2 = r2 , dx dy = r dr dθ.

Se puede escribir la ecuación (1.3) como

Z 2π Z ∞

2

e−r r dr dθ

=

0

0

¸k !

·

Z 2π Ã

1 −r2

dθ

=

Limk→∞ − e

2

0

0

Z 2π

1

=

dθ

2

0

I2 = π

entonces

Z

∞

2

e−x dx =

√

π.

−∞

Haciendo un procedimiento análogo se tiene que:

r

Z ∞

π

−cx2

e

dx =

, con c ∈ R, c > 0.

c

−∞

(1.4)

Se observa que con un simple cambio de variables, por ejemplo k = x±b, se puede comprobar

que cualquier traslación en la función de Gauss no afecta al resultado anterior, es decir

r

Z ∞

π

−c(x±b)2

e

dx =

, con b, c ∈ R, c > 0.

c

−∞

4

De lo anterior se puede demostrar que:

r

Z ∞

π b2

−ct2 −bt

e 4c , con b, c ∈ R, c > 0.

e

dt =

c

−∞

(1.5)

Demostración:

se sabe que:

õ

−ct2 + bt = −c

b

t−

2c

¶2

b2

− 2

4c

!

entonces

Z

∞

Z

−ct2 +bt

e

dt =

−∞

³

∞

e

Z−∞

∞

=

Z−∞

∞

−c

2

(t− 2cb )

e−c(t− 2c )

b

−

b2

4c2

2

2

+ b4c

2

b2

´

dt

dt

e−c(t− 2c ) e 4c dt

−∞

Z ∞

b 2

b2

= e 4c

e−c(t− 2c ) dt

r−∞

2

b

π

(i)

= e 4c

.

c

=

b

(i): usando la ecuación (1.4).

En el Capı́tulo 2 se usarán casos más generales de la integral Gaussinana descrita en

(1.5), como lo son:

Z

∞

r

−ct2 ±bt

e

dt =

−∞

o

Z

r

∞

e

−∞

π b2

e 4c , con c, b ∈ C y Re(c) > 0.

c

±iπ(ct2 ±2bt)

dt =

±i ∓iπb2

e c , con c, b ∈ R y c > 0.

c

5

(1.6)

(1.7)

La diferencia entre ambas fórmulas es que en (1.7) los coeficientes son números imaginarios

puros, mientras que en (1.6) son números complejos en general.

Se usarán (1.6) o (1.7) dependiendo de los coeficientes involucrados en las integrales a resolver.

1.2.

Funciones Hermite Gaussianas

En esta sección se presentarán la definición y las principales propiedades de las funciones

Hermite Gaussianas, también se probará más adelante que estas funciones son las eingefunciones (funciones propias) de la trasformada fraccionaria de Fourier.

1.2.1.

Polinomios de Hermite

Los Polinomios de Hermite están definidos de la siguiente manera

2

Hn (x) = (−1)n ex

dn −x2

e , con n ≥ 0.

dxn

y son conocidos como las soluciones de la ecuación diferencial de Hermite

y 00 − 2xy 0 + 2ny = 0.

d0

Aquı́ se entiende que 0 f (x) = f (x).

dx

6

(1.8)

Los primeros Polinomios de Hermite son:

H0 (x) = 1

(1.9)

H1 (x) = 2x

(1.10)

H2 (x) = 4x2 − 2

H3 (x) = 8x3 − 12x

H4 (x) = 16x4 − 48x2 + 12

H5 (x) = 32x5 − 160x3 + 120x

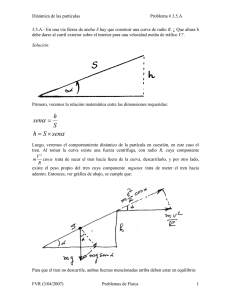

Para la gráfica de estos polinomios ver Figura 1.1 en la página 11.

1.2.2.

Propiedades de los Polinomios de Hermite

1. Derivada de los polinomios de Hermite:

d

Hn (x) = 2nHn−1 (x)

dx

(1.11)

Hn+1 (x) = 2xHn (x) − 2nHn−1 (x)

(1.12)

2. Fórmula de Recurrencia 1:

3. Fórmula de Recurrencia 2:

µ

Hn (x) =

d

2x −

dx

¶

Hn−1 (x)

4. Simetrı́a:

Si n es par (impar), entonces Hn (x) es una función par (impar)

7

A continuación se demostrarán estas propiedades

se inicia con la Propiedad N◦ 1

Demostración:

µ

¶

n

d

d

n x2 d

−x2

Hn (x) =

(−1) e

e

dx

dx

dxn

µ n

¶

´ dn

d ³

d −x2

n x2

−x2

n x2 d

(−1) e

=

e

+ (−1) e

e

dx

dxn

dx dxn

´

n

n ³

2 d

−x2

n x2 d

−x2

= (−1)n 2xex

e

+

(−1)

e

−2xe

dxn

dxn

(1.13)

pero se tiene que

n

d

dxn

³

´

2

−2xe−x

n

n

n

n−1

2

d (−2x) d e−x2 + d (−2x) d

e−x +

0

n

n−1

dx

dx

dx

dx

0

1

n

n

d2

dn−2 −x2

dn

d0 −x2

+

(−2x) n−2 e

+ ... +

(−2x) 0 e

dx2

dx

dxn

dx

2

n

=

0

dn −x2

dn−1 −x2

= −2x n e

− 2n n−1 e

dx

dx

entonces se puede expresar (1.13) como

dn −x2

dn −x2

dn−1 −x2

n x2

e

+

(−1)

e

(−2x

e

−

2n

e )

dxn

dxn

dxn−1

n−1

2 d

2

= −(−1)n 2nex

e−x

n−1

dx

dn−1 −x2

2

= 2n(−1)n−1 ex

e

dxn−1

= 2nHn−1 (x).

= (−1)n 2xex

2

Ası́ se concluye a que

d

Hn (x) = 2nHn−1 (x).

dx

8

(1.14)

Nota 1.1 En esta demostración se usó la Regla de Leibniz para la derivada n-esima de un

producto de dos funciones, la cual establece que:

n

n

k

n−k

X

n

d

d f d

(f

g)

=

g.

dxn

dxk dxn−k

k

k=0

y se usó el hecho que

dk

dxk

(−2x) = 0 para todo k ≥ 2.

Se continúa con la Propiedad N◦ 2

Demostración:

dn+1 −x2

Hn+1 (x) = (−1) e

e

dxn+1

n

d −x2

2 d

= (−1)n+1 ex

e

n

dx dx

n

2

2 d

− 2xe−x

= (−1)n+1 ex

n

dx

n+1 x2

Usando (1.14) se puede escribir que

dn−1 −x2

dn −x2

e

−

2n

e )

dxn

dxn−1

n

n−1

2 d

2

−x2

n+1

x2 d

= −(−1)n+1 2xex

e

−

(−1)

2ne

e−x

n

n−1

dx

dx

n

n−1

2 d

2

2 d

2

= 2x(−1)n ex

e−x − 2n(−1)n−1 ex

e−x

n

n−1

dx

dx

= 2xHn (x) − 2nHn−1 (x).

2

Hn+1 (x) = (−1)n+1 ex (−2x

Se sigue con la Propiedad N◦ 3

Demostración:

Hn (x) = 2xHn−1 (x) − 2(n − 1)Hn−2 (x)

d

= 2xHn−1 (x) − Hn−1 (x)

µ

¶ dx

d

=

2x −

Hn−1 (x).

dx

9

Nota 1.2 Aquı́ primero se usó la Propiedad 2 y luego la Propiedad 1 para Hn (x).

Finalmente se demuestra la Propiedad N◦ 4

Demostración:

Partiendo de la definición de los polinomios de Hermite dada en (1.8) y usando la regla de

la cadena se llega a que

dn −x2

Hn (−x) = (−1) (−1) e

e

dxn

n

2

2 d

e−x

= ex

n

dx

n x2

n

Por otro lado, si n es par se tiene que

2

Hn (x) = ex

dn −x2

e

dxn

con lo que se muestra que Hn (x) = Hn (−x) y ası́ se concluye que Hn (x) es una función par.

Ahora si n es impar se tiene que

dn −x2

e

dxn

= −Hn (−x)

2

Hn (x) = −ex

con lo cual se muestra que Hn (x) es una función impar.

1.2.3.

Funciones Hermite Gaussianas

Las Funciones Hermite Gaussianas se definen como sigue:

x2

ψn (x) = e− 2 Hn (x)

donde Hn (x) representa el polinimio de Hermite de grado n.

10

(1.15)

Figura 1.1: Gráficas de los primeros 6 polinomios de Hermite

1.2.4.

Propiedades de las Funciones Hermite Gaussianas

1. Derivada de las Funciones Hermite Gaussianas:

d

ψn (x) = −xψn (x) + 2nψn−1 (x)

dx

(1.16)

2. Fórmula de Recurrencia 1:

ψn+1 (x) = 2xψn (x) − 2nψn−1 (x)

11

(1.17)

3. Fórmula de Recurrencia 2:

µ

ψn (x) =

d

2x −

dx

¶

ψn−1 (x)

4. Simetrı́a:

Si n es par (impar), entonces ψn (x) es una función par (impar)

A continuación se demostrarán estas propiedades

Se comienza con la Propiedad N◦ 1

Demostración:

´

d

d ³ − x2

ψn (x) =

e 2 Hn (x)

dx

dx

x2 d

d ³ − x2 ´

e 2 Hn (x) + e− 2

=

(Hn (x))

dx

dx

x2

x2

= −xe− 2 Hn (x) + 2n e− 2 Hn−1 (x)

= −xψn (x) + 2nψn−1 (x).

Nota 1.3 En esta demostración se usó la derivada de los polinomios de Hermite (1.11).

Se continúa con la Propiedad N◦ 2

Demostración:

x2

ψn+1 (x) = e− 2 Hn+1 (x)

x2

= e− 2 (2xHn (x) − 2nHn−1 (x))

x2

x2

= 2xe− 2 Hn (x) − 2ne− 2 Hn−1 (x)

= 2xψn (x) − 2nψn−1 (x).

Nota 1.4 En esta demostración se usó la Fórmula de Recurrencia 1 de los polinomios de

Hermite (1.12).

12

Seguidamente se demuestra la Propiedad N◦ 3

Demostración:

ψn (x) = 2xψn−1 (x) − 2(n − 1)ψn−2 (x)

d

= 2xψn−1 (x) − ψn−1 (x)

¶ dx

µ

d

ψn−1 (x).

=

2x −

dx

Nota 1.5 Aquı́ primero se usó la Propiedad 2 y luego la Propiedad 1 para ψn (x)

Finalmente se demuestra la Propiedad N◦ 4

Demostración:

x2

Esta demostración es directa ya que ψn (x) = e− 2 Hn (x), entonces la paridad de ψn (x)

depende de la paridad de Hn (x) asi que ψn (x) es una función par si n es par, y ψn (x) es una

función impar si n es impar.

1.3.

Función Delta de Dirac

En esta sección se exhibirá la definición y algunas de las principales propiedades bien

conocidas de la función Delta de Dirac, las cuales serán utilizadas en demostraciones posteriores.

1.3.1.

Definición

La función Delta de Dirac δ(x) es una función la cual es cero en todas partes excepto en

x = 0 tal que su integral sobre cualquier intervalo que contenga a x = 0 es igual a la unidad,

es decir

0 si x 6= 0

δ(x) =

∞ si x = 0

Z

b

tal que

a

13

1 si 0 ∈ (a, b)

δ(x) dx =

0 si 0 ∈

/ (a, b)

Una función definida de esta manera no es una función en el estricto rigor del análisis

matemático, las cuáles deben tener un valor concreto en cada punto de un cierto dominio.

Dirac la llamo una función impropia o función generalizada.

Una definición alternativa de la función Delta de Dirac, que se usará màs adelante, es la

siguiente:

Z

∞

δ(x) =

e±i2πxu du

(1.18)

−∞

1.3.2.

Algunas Propiedades de la Función Delta de Dirac

δ(x)

, con M 6= 0 constante.

|M |

f (x)δ(x − ξ) = f (ξ)δ(x − ξ).

Z ∞

δ(x − ξ)f (x) dx = f (ξ).

−∞

Z ∞

δ(x − ξ)δ(x − ξ 0 ) dx = δ(ξ − ξ 0 ).

Z−∞

∞

e±i2π(x−ξ)u du = δ(x − ξ).

1. δ(M x) =

2.

3.

4.

5.

(1.19)

(1.20)

(1.21)

−∞

Para más detalles sobre la función delta se puede consultar [18, 23, 13, 20].

1.4.

Transformada Clásica de Fourier

En esta sección se presentarán la definición y algunas propiedades fundamentales de la

transformada clásica de Fourier, las cuales serán la base para la definición y propiedades de

14

la transformada fraccionaria de Fourier.

Definición 1.1 (Espacio de Frechet) El espacio de Frechet L es un espacio vectorial

formado por todas las funciones suaves f (infinitamente diferenciables) tales que:

sup |xm f (n) (x)| < ∞, ∀ m, n ≥ 0

x∈R

Definición 1.2 (Transformada de Fourier) Sea f (x) una función en el espacio de

Frechet L. La Transformada de Fourier (FT) sobre la función f (x) se define como sigue:

Z ∞

F (ξ) =

e−i2πξx f (x)dx

(1.22)

−∞

y la transformada inversa está definida por:

Z ∞

f (x) =

ei2πξx F (ξ)dξ

−∞

Vista como un operador, la tranformada de Fourier es un operador lineal F que envia a

f (x) ∈ L a su transformada de Fourier F (ξ).

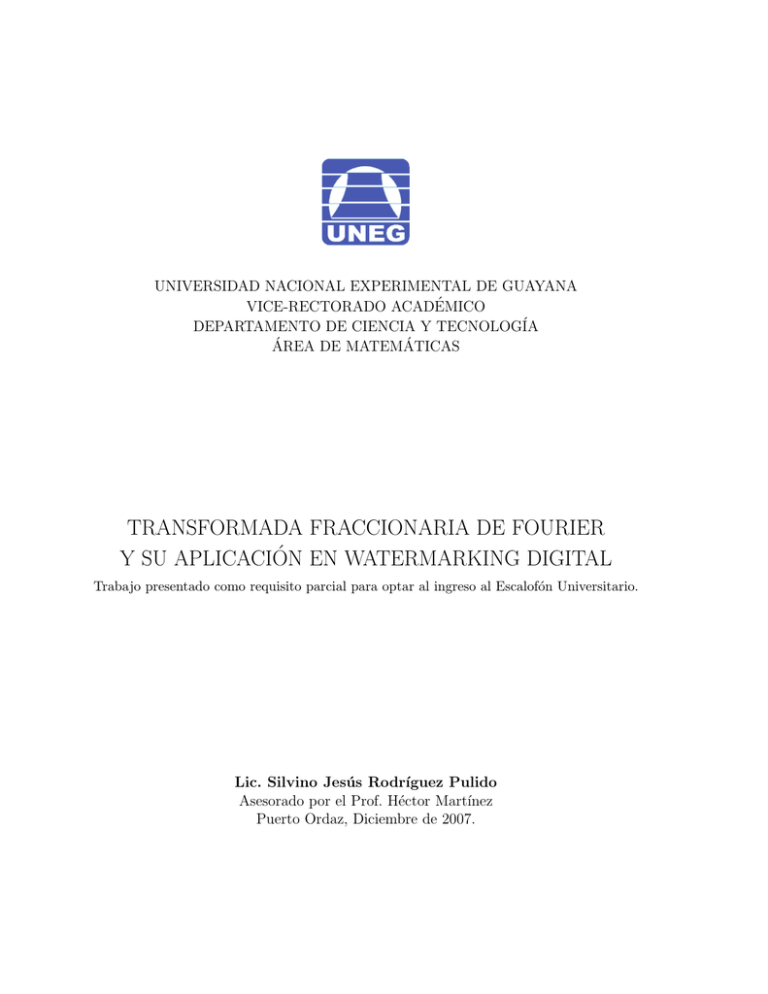

Si se considera un plano tiempo-frecuencia donde el eje de las abscisas representa el

tiempo (x) y el eje de las ordenadas representa la frecuencia (ξ), entonces la transformada

de Fourier puede interpretarse como un operador que envı́a la representación de una función

del eje tiempo (x) a su representación en el eje frecuencia (ξ) a través de una rotación en un

ángulo de

π

.

2

Bajo esta interpretación, la trasformada de Fourier es un operador cı́clico de

orden 4 ya que se cumple que (ver Figura 1.2):

¡

¢

¡

¢

¡

¢

F 2 f = f(−x), F 3 f = F (−ξ) y F 4 f = f(x).

15

Figura 1.2: Interpretación geométrica para la transformada clásica de Fourier

1.4.1.

Propiedades de la Transformada Clásica de Fourier

Ahora se demuestra algunas de las propiedades de la transformada de Fourier que luego

serán generalizadas al caso de la transformada fraccionaria de Fourier

Proposición 1.1 Sean f (x), g(x) ∈ L y sean F (ξ) y G(ξ) sus respectivas transformadas de

Fourier entonces se tienen las siguientes propiedades:

16

1. Linealidad: Sean γ, β constantes reales o complejas

F (γf (x) + βg(x)) = γF (ξ) + βG(ξ)

2. Escalamiento: Sea γ 6= 0, una constante real

1

F (f (γx)) =

F

|γ|

µ ¶

ξ

γ

3. Desplazamiento: Sea γ una constante real

F (f (x − γ)) = e−i2πγξ F (ξ)

4. Convolución:

F (f (x) ∗ g(x)) = F (ξ).G(ξ)

5. Producto:

F (f (x).g(x)) = F (ξ) ∗ G(ξ)

6. Identidad de Parseval: Sea g(x) el complejo conjugado de g(x)

Z ∞

Z ∞

f (x)g(x) dx =

F (ξ)G(ξ) dξ

−∞

−∞

7. Conservación de la Energı́a (caso especial de la Identidad de Parseval, g = f ):

Z ∞

Z ∞

2

| f (x)| dx =

| F (ξ)| 2 dξ

−∞

−∞

8. Derivada:

F (f 0 (x)) = i2πξF (ξ)

La demostración de esta Proposición se encuentra en [19, 16].

17

Capı́tulo 2

Transformada Fraccionaria de Fourier

(FrFT)

Definición 2.1 (Transformada fraccionaria de Fourier) Sea f (x) una función acotada del espacio L2 . La Transformada Fraccionaria de Fourier (FrFT) sobre la función f (x)

se define como sigue:

Z

∞

fba {f (x)} = fba (ξ) =

Ka (ξ, x)f (x)dx,

(2.1)

−∞

donde Ka (ξ, x) es conocido como el Kernel de la FrFT y está definido por

2

2

c e−iπ(2ξx csc(α)−(ξ +x ) cot(α)) con a 6∈ 2Z

α

Ka (ξ, x) =

δ(ξ − x)

con a ∈ 4Z

δ(ξ + x)

con a ∈ 2 + 4Z

con

cα =

p

1 − i cot(α) , α = a

18

π

ya∈R

2

(2.2)

La Transformada inversa de fba {f (x)} está definida por fb−a {fba {f (x)}}.

En fba {f (x)}, de la definición 2.1, se entiende a la FrFT como el operador que actúa sobre

la función f (x) y fba (ξ) se entiende como la función que resulta al aplicar la FrFT a la función

f (x).

2.1.

Propiedades del Kernel de la Transformada

En esta sección se mostrarán las principales propiedades del Kernel de la FrFT.

1. Simetrı́a Diagonal

Ka (ξ, x) = Ka (x, ξ)

(2.3)

K−a (ξ, x) = Ka (x, ξ)

(2.4)

Ka (−ξ, x) = Ka (ξ, −x)

(2.5)

2. Conjugado Complejo

3. Simetrı́a Puntual

4. Aditividad

Z

∞

Ka (ξ, t)Kb (t, x)dt = Ka+b (ξ, x)

(2.6)

−∞

5. Ortogonalidad

Z

∞

Ka (ξ, t)Ka (t, x)dt = δ(ξ − x)

−∞

19

(2.7)

A continuación, en la Figura 2.1, se presenta la gráfica (parte real) del Kernel de la FrFT

para distintos ángulos.

Figura 2.1: Gráficas del Kernel de la FrFT con α = a π2 (parte real)

20

Para la demostración de cada propiedad se tomarán en cuenta los diferentes casos que se

generen a partir de la definición del Kernel.

Se comienza con la Propiedad N◦ 1

Demostración:

• Caso: a 6∈ 2Z

En este caso, de la definición (2.2) se tiene que el Kernel está dado por

Ka (ξ, x) = cα e−iπ(2ξx csc(α)−(ξ

2 +x2 ) cot(α))

por lo que la propiedad es directa al aplicar la conmutatividad del producto y de la

suma.

• Caso: a ∈ 4Z

En este caso, usando (2.2), se tiene que

Ka (ξ, x) = δ(ξ − x)

Usando (1.18) se escribe que

Z

∞

Ka (ξ, x) =

Z−∞

∞

=

e±i2π(ξ−x)u du

e∓i2π(x−ξ)u du

−∞

= δ(x − ξ)

= Ka (x, ξ).

• Caso: a ∈ 2 + 4Z

De (2.2), se tiene que

Ka (ξ, x) = δ(ξ + x)

21

Usando (1.18) se escribe que

Z

∞

Ka (ξ, x) =

(i)

Z−∞

∞

=

e±2πi(ξ+x)u du

e±2πi(x+ξ)u du

−∞

= δ(x + ξ)

= Ka (x, ξ).

(i) : usando la conmutatividad de la suma

Ahora se demuestra la Propiedad N◦ 2

Demostración:

• Caso: a 6∈ 2Z

Por la definición (2.2) se tiene que el Kernel viene dado por

Ka (ξ, x) = cα e−iπ(2ξx csc(α)−(ξ

2 +x2 ) cot(α))

ası́

p

2

2

1 − i cot(α) e−iπ(2xξ csc(α)−(x +ξ ) cot(α))

p

2

2

=

1 + i cot(α) eiπ(2xξ csc(α)−(x +ξ ) cot(α))

Ka (x, ξ) =

Ahora, usando que tanto la función cot(α) y csc(α) son funciones impares se puede

escribir:

Ka (x, ξ) =

p

2 +ξ 2 ) cot(−α))

1 − i cot(−α) e−iπ(2xξ csc(−α)−(x

= K−a (x, ξ)

(i)

= K−a (ξ, x).

(i) : usando la Simetrı́a Diagonal (2.3)

22

• Caso: a ∈ 4Z

Aquı́ se tiene que

Ka (ξ, x) = δ(ξ − x)

Primero se observa que si a ∈ 4Z entonces −a ∈ 4Z, ası́ que

Ka (ξ, x) = K−a (ξ, x) = δ(ξ − x)

por lo tanto se tiene que demostrar que

Ka (ξ, x) = Ka (x, ξ)

Entonces, usando (1.18) se escribe que

Z

∞

e±i2π(x−ξ)u du

Ka (x, ξ) =

Z−∞

∞

e±i2π(x−ξ)u du

=

Z−∞

∞

=

e∓i2π(x−ξ)u du

−∞

= δ(x − ξ)

= Ka (x, ξ)

(i)

= Ka (ξ, x).

(i) : usando la Simetrı́a Diagonal (2.3)

• Caso: a ∈ 2 + 4Z

En este caso se tiene que

Ka (ξ, x) = δ(ξ + x)

igual que antes, si a ∈ 2 + 4Z entonces −a ∈ 2 + 4Z, ası́ que

Ka (ξ, x) = K−a (ξ, x) = δ(ξ + x)

23

entonces se tiene que mostrar que

Ka (ξ, x) = Ka (x, ξ)

Usando (1.18) se escribe que

Z

∞

e±i2π(x+ξ)u du

Ka (x, ξ) =

Z−∞

∞

e±i2π(x+ξ)u du

=

Z−∞

∞

=

e∓i2π(x+ξ)u du

−∞

= δ(x + ξ)

= Ka (x, ξ)

(i)

= Ka (ξ, x).

(i) : usando la Simetrı́a Diagonal (2.3)

Se continúa con la Propiedad N◦ 3

Demostración:

• Caso: a 6∈ 2Z

Se sabe que, para este caso,

Ka (ξ, x) = cα e−iπ(2ξx csc(α)−(ξ

2 +x2 ) cot(α))

entonces

2 +x2 ) cot(α))

Ka (−ξ, x) = cα e−iπ(2(−ξ)x csc(α)−((−ξ)

= cα e−iπ(2ξ(−x) csc(α)−(ξ

= Ka (ξ, −x).

24

2 +(−x)2 ) cot(α))

• Caso: a ∈ 4Z

En este caso, se tiene que,

Ka (ξ, x) = δ(ξ − x)

ası́ que, usando (1.18), se escribe que

Z

∞

Ka (−ξ, x) =

Z−∞

∞

=

Z−∞

∞

=

e±i2π(−ξ−x)u du

e∓i2π(ξ+x)u du

e∓i2π(ξ−(−x))u du

−∞

= δ(ξ − (−x))

= Ka (ξ, −x).

• Caso: a ∈ 2 + 4Z

Aquı́ se tiene que

Ka (ξ, x) = δ(ξ + x)

por lo tanto, usando (1.18), se escribe

Z

∞

Ka (−ξ, x) =

Z−∞

∞

=

e±i2π(−ξ+x)u du

e∓i2π(ξ+(−x))u du

−∞

= δ(ξ + (−x))

= Ka (ξ, −x).

Seguidamente se demuestra la Propiedad N◦ 4

Demostración:

25

• Caso: a 6∈ 2Z, b 6∈ 2Z

Z

∞

Ka (ξ, t)Kb (t, x)dt =

−∞

Z

∞

=

cα e−iπ(2ξt csc(α)−(ξ

2 +t2 ) cot(α))

−∞

Z

iπ(ξ 2 cot(α)+x2 cot(β))

∞

cβ e−iπ(2tx csc(β)−(t

2 +x2 ) cot(β))

dt

2 π(cot(α)+cot(β))

e−it2π(ξ csc(α)+x csc(β))+it

= cα cβ e

dt

(2.8)

−∞

En (2.8) se tiene presente una Integral Gaussiana, donde los coeficientes son números

imaginarios puros por lo tanto se usará (1.7), ası́ que se debe escribir (2.8) según esta

fórmula,

con lo que se llega a que

Z ∞

Ka (ξ, t)Kb (t, x)dt =

−∞

Z

iπ(ξ 2 cot(α)+x2 cot(β))

∞

= cα cβ e

2 )−2(ξ csc(α)+x csc(β))t

eiπ((cot(α)+cot(β)t

dt

(2.9)

−∞

Tomando como c = (cot(α) + cot(β)) y como b = (ξ csc(α) + x csc(β)) se tiene que

Z ∞

Ka (ξ, t)Kb (t, x)dt =

−∞

s

= cα cβ e

iπ(ξ 2

cot(α)+x2

cot(β))

−iπ(ξ csc(α)+x csc(β))2

i

e cot(α)+cot(β)

cot(α) + cot(β)

s

= cα cβ

−iπ(ξ csc(α)+x csc(β))2

2

2

i

eiπ(ξ cot(α)+x cot(β))+ cot(α)+cot(β)

cot(α) + cot(β)

(2.10)

La Integral Gaussiana (1.7) requiere que el coeficiente c ser mayor que cero, por lo

tanto, se debe exigir que cot(α) + cot(β) > 0.

26

q

Ahora se tiene que cα cβ

=

i

cot(α)+cot(β)

p

1 − i cot(α)

s

p

1 − i cot(β)

i

cot(α) + cot(β)

s

(1 − i cot(α))(1 − i cot(β))i

cot(α) + cot(β)

=

s

=

i(1 − i cot(α) − i cot(β) + i2 cot(α) cot(β))

cot(α) + cot(β)

s µ

¶

(1 − cot(α) cot(β)) (−i(cot(α) + cot(β)))

=

i

+

cot(α) + cot(β)

cot(α) + cot(β)

s µ

¶

(1 − cot(α) cot(β))

=

i

−i

cot(α) + cot(β)

y como

cos(α) cos(β)

1 − sen(α)

1 − cot(α) cot(β)

sen(β)

= cos(α) cos(β) =

cot(α) + cot(β)

+

sen(α)

=

sen(β)

sen(α) sen(β)−cos(α) cos(β)

sen(α) sen(β)

cos(α) sen(β)+sen(α) cos(β)

sen(α) sen(β)

=

−(− sen(α) sen(β) + cos(α) cos(β))

− cos(α + β)

=

cos(α) sen(β) + sen(α) cos(β)

sen(α + β)

1 − cot(α) cot(β)

= − cot(α + β)

cot(α) + cot(β)

(2.11)

ası́ se llega a que

s

p

p

i

= i(− cot(α + β) − i) = 1 − i cot(α + β) = cα+β (2.12)

cα cβ

cot(α) + cot(β)

27

Por otro lado se tiene que

eiπ(ξ

2

cot(α)+x2 cot(β))+

= e

= e

= e

(i)

= e

−iπ(ξ csc(α)+x csc(β))2

cot(α)+cot(β)

=

iπ(ξ2 cot(α)+x2 cot(β))(cot(α)+cot(β))−iπ(ξ csc(α)+x csc(β))2

cot(α)+cot(β)

−iπ(−ξ2 cot2 (α)−ξ2 cot(α) cot(β)−x2 cot(β) cot(α)−x2 cot2 β+ξ2 csc2 (α)+x2 csc2 β+2ξx csc(α) csc(β))

cot(α)+cot(β)

−iπ(ξ2 (csc2 (α)−cot2 (α))+x2 (csc2 β−cot2 β)−(ξ2 +x2 ) cot(α) cot(β)+2ξx csc(α) csc(β))

cot(α)+cot(β)

−iπ(ξ2 +x2 −(ξ2 +x2 ) cot(α) cot(β)+2ξx csc(α) csc(β))

cot(α)+cot(β)

= e−iπ(

(ξ2 +x2 )(1−cot(α) cot(β))

2ξx csc(α) csc(β)

+ cot(α)+cot(β) )

cot(α)+cot(β)

(2.13)

para (i) se usó la identidad trigonométrica 1 = csc2 (α) − cot2 (α).

y como

csc(α) csc(β)

=

cot(α) + cot(β)

=

1

1

sen(α) sen(β)

cos(α)

cos(β)

+ sen(β)

sen(α)

=

1

sen(α) sen(β)

cos(α) sen(β)+sen(α) cos(β)

sen(α) sen(β)

=

1

1

=

cos(α) sen(β) + sen(α) cos(β)

sen(α + β)

= csc(α + β)

(2.14)

usando (2.11) y (2.14) en (2.13) se llega a que

eiπ(ξ

2

cot(α)+x2 cot(β))+

−iπ(ξ csc(α)+x csc(β))2

cot(α)+cot(β)

= e−iπ(−(ξ

2 +x2 ) cot(α+β)+2ξx csc(α+β))

= e−iπ(2ξx csc(α+β)−(ξ

2 +x2 ) cot(α+β))

finalmente, partiendo de (2.10) y usando (2.12),(2.15) se escribe

Z ∞

2

2

Ka (ξ, t)Kb (t, x)dt = cα+β e−iπ(2ξx csc(α+β)−(ξ +x ) cot(α+β))

−∞

= Ka+b (ξ, x)

28

(2.15)

• Caso: a ∈ 4Z, b ∈ 4Z

Primero se observa que si a ∈ 4Z y b ∈ 4Z entonces a + b ∈ 4Z, por lo tanto, usando

(2.2) se tiene que

Ka (ξ, t) = δ(ξ − t), Kb (t, x) = δ(t − x) y Ka+b (ξ, x) = δ(ξ − x)

ası́ que, en este caso, se debe demostrar lo siguiente

Z ∞

δ(ξ − t)δ(t − x)dt = δ(ξ − x)

−∞

entonces

Z

Z

∞

∞

Ka (ξ, t)Kb (t, x)dt =

−∞

(i)

δ(ξ − t)δ(t − x)dt

Z−∞

∞

=

δ(t − ξ)δ(t − x)dt

−∞

(ii)

= δ(ξ − x).

(i) : usando la Simetrı́a Diagonal (2.3)

(ii) : propiedad de la función Delta (1.21)

• Caso: a ∈ 2 + 4Z, b ∈ 2 + 4Z

Aquı́ se tiene que si a ∈ 2 + 4Z y b ∈ 2 + 4Z entonces a + b ∈ 4Z, por lo tanto, usando

(2.2) se escribe que

Ka (ξ, t) = δ(ξ + t), Kb (t, x) = δ(t + x) y Ka+b (ξ, x) = δ(ξ − x)

entonces se debe mostrar que

Z ∞

δ(ξ + t)δ(t + x)dt = δ(ξ − x)

−∞

29

Ası́

Z

Z

∞

∞

Ka (ξ, t)Kb (t, x)dt =

δ(ξ + t)δ(t + x)dt

−∞

Z−∞

∞

(i)

=

δ(t + ξ)δ(t + x)dt

Z−∞

∞

=

δ(t − (−ξ))δ(t − (−x))dt

−∞

(ii)

= δ(−ξ − (−x))

= δ((−1)(ξ − x))

(iii)

= δ(ξ − x).

(i) : usando la Simetrı́a Diagonal (2.3)

(ii) : propiedad de la función Delta (1.21)

(iii) : propiedad de la función Delta (1.19)

• Caso: a ∈

/ 2Z, b ∈ 4Z

Para este caso se tiene que

Z ∞

Z

Ka (ξ, t)Kb (t, x)dt =

−∞

∞

cα e−iπ(2ξt csc(α)−(ξ

2 +t2 ) cot(α))

δ(t − x)dt

−∞

(i)

= cα e−iπ(2ξx csc(α)−(ξ

2 +x2 ) cot(α))

(i) : propiedad de la función Delta (1.20)

Ahora, como b ∈ 4Z y β = b π2 entonces β = 2nπ para algún n ∈ Z.

Por otro lado

sen(α + β) = sen(α + 2nπ) = sen(α) y cos(α + β) = cos(α + 2nπ) = cos(α)

entonces se puede escribir que

csc(α) = csc(α + β), cot(α) = cot(α + β)

30

y de (2.2),

cα =

Por lo tanto

Z

∞

p

p

1 − i cot(α) = 1 − i cot(α + β) = cα+β

Ka (ξ, t)Kb (t, x)dt = cα e−iπ(2ξx csc(α)−(ξ

2 +x2 ) cot(α))

−∞

= cα+β e−iπ(2ξx csc(α+β)−(ξ

2 +x2 ) cot(α+β))

= Ka+b (ξ, x).

• Caso: a ∈

/ 2Z, b ∈ 2 + 4Z

Bajo estas condiciones se tiene que

Z ∞

Z ∞

2

2

cα e−iπ(2ξt csc(α)−(ξ +t ) cot(α)) δ(t + x)dt

Ka (ξ, t)Kb (t, x)dt =

−∞

Z−∞

∞

2

2

=

cα e−iπ(2ξt csc(α)−(ξ +t ) cot(α)) δ(t − (−x))dt

−∞

(i)

= cα e−iπ(2ξ(−x) csc(α)−(ξ

= cα e−iπ(−2ξx csc(α)−(ξ

2 +(−x)2 ) cot(α))

2 +x2 ) cot(α))

(i) : propiedad de la función Delta(1.20)

Ahora, como b ∈ 2 + 4Z y β = b π2 entonces β = 2nπ + π para algún n ∈ Z. Además se

sabe que,

sen(α + β) = sen(α + 2nπ + π) = sen(α + π) = − sen(α)

y

cos(α + β) = cos(α + 2nπ + π) = cos(α + π) = − cos(α)

por lo tanto

csc(α + β) = − csc(α) y cot(α + β) = cot(α)

31

Por último, de (2.2) se tiene que,

cα =

p

p

1 − i cot(α) = 1 − i cot(α + β) = cα+β

ası́ se llega a que

Z ∞

2

2

Ka (ξ, t)Kb (t, x)dt = cα e−iπ(−2ξx csc(α)−(ξ +x ) cot(α))

−∞

= cα+β e−iπ(2ξx csc(α+β)−(ξ

2 +x2 ) cot(α+β))

= Ka+b (ξ, x).

• Caso: a ∈ 4Z, b ∈ 2 + 4Z

Para este caso se ve que si a ∈ 4Z y b ∈ 2 + 4Z entonces a + b ∈ 2 + 4Z, por lo tanto,

usando (2.2) se tiene que

Ka (ξ, t) = δ(ξ − t), Kb (t, x) = δ(t + x) y Ka+b (ξ, x) = δ(ξ + x)

ası́ que se debe demostrar que

Z ∞

δ(ξ − t)δ(t + x)dt = δ(ξ + x)

−∞

entonces

Z

Z

∞

∞

Ka (ξ, t)Kb (t, x)dt =

−∞

(i)

δ(ξ − t)δ(t + x)dt

Z−∞

∞

=

δ(t − ξ)δ(t − (−x))dt

−∞

(ii)

= δ(ξ − (−x))

= δ(ξ + x).

(i) : usando la Simetrı́a Diagonal (2.3)

(ii) : propiedad de la función Delta (1.21)

32

Finalmente se demuestra la propiedad N◦ 5

Demostración:

Z

Z

∞

(i)

∞

Ka (ξ, t)Ka (t, x)dt =

−∞

(ii)

Ka (ξ, t)K−a (x, t)dt

Z−∞

∞

=

Ka (ξ, t)K−a (t, x)dt

−∞

(iii)

= Ka+(−a) (ξ, x)

(iv)

= δ(ξ − x).

(i) : por la propiedad del Conjugado Complejo (2.4).

(ii) : usando la propiedad de la Simetrı́a Diagonal (2.3).

(iii): usando la propiedad de la Aditividad (2.6).

(iv) : por la definición del Kernel (2.2).

2.2.

Transformada Fraccionaria de Fourier de algunas

funciones báscas

En esta sección se realizan los cálculos de la transformada fraccionaria de Fourier para

algunas funciones básicas. Se presentan estos resultados en la Tabla 2.1, la cual se encuentra

en la siguiente página, además se presenta la gráfica de la FrFT (parte real e imaginaria)

con diferentes ángulos para las siguientes funciones: la función f (x) = 1 en la Figura 2.2

(pág:35), la función f (x) = δ(x) en la Figura 2.3 (pág:36), la función f (x) = eiπ(χx

χ=λ=

1

2

2 +2λx)

en la Figura 2.4 (pág:37), y la función f (x) = e−π(χx

2 +2λx)

con χ = λ =

1

2

con

en la

Figura 2.5 (pág:38).

A continuación se presentará el cálculo de las transformada de las funciones mostradas

en la tabla 2.1, estos cálculos se harán sólo para los casos más generales de las funciones,

exhibiendo luego los casos particulares.

33

N

f (x)

fba (ξ)

1

1

p

2

1 + i tan(α) e−iπξ tan(α)

2

δ(x)

3

δ(x − γ)

4

ei2πλx

5

eiπχx

6

e−πx

7

p

1 + i tan(α) e−iπ(ξ

q

2

2 +2λx)

e−2πλx

1+i tan(α)

1+χ tan(α)

q

1+i tan(α)

1+χ tan(α)

eiπ

cot(α)

tan(α)−2λξ sec(α)+λ2 tan(α))

eiπξ

1 + i tan(α) eπ(i(λ

e−πξ

q

2

e−πχx

q

2

2 −ξ 2 ) tan(α)−2ξλ sec(α))

2

2 + πλ tan(α)+i2πξλ sec(α)

tan(α)−i

1−i cot(α)

χ−i cot(α)

1−i cot(α)

χ−i cot(α)

2 χ−tan(α)

1+χ tan(α)

ξ2 (χ−tan(α))+2λξ sec(α)−λ2 tan(α)

1+χ tan(α)

p

2 +2λx)

e

2

e−πξ

e−π(x

−π(χx2 +2λx)

2

p

2

2

1 − i cot(α) e−iπ(2γξ csc(α)−(γ +ξ ) cot(α))

eiπ(χx

10

11

1 − i cot(α) eiπξ

2

8

9

p

e

e

πξ2 (iχ−tan(α))

χ tan(α)−i

πξ2 (iχ cot(α)−1)+πλ2 +i2πξλ csc(α)

χ−i cot(α)

Tabla 2.1: Transformada Fraccionaria de Fourier de algunas funciones básicas

34

a=0 (parte real)

a=0 (parte imaginaria)

2

2

1

1

0

0

−1

−1

−2

−4

−2

0

2

a=0.25 (parte real)

−2

−4

4

2

2

1

1

0

0

−1

−1

−2

−4

−2

0

2

a=0.5 (parte real)

−2

−4

4

2

2

1

1

0

0

−1

−1

−2

−4

−2

0

2

−2

−4

4

−2

0

2

a=0.25 (parte imaginaria)

4

−2

0

2

a=0.5 (parte imaginaria)

4

−2

4

0

Figura 2.2: Gráficas de la FrFT para la función f (x) = 1

35

2

a=0.25 (parte real)

a=0.25 (parte imaginaria)

2

2

1

1

0

0

−1

−1

−2

−4

−2

0

2

a=0.5 (parte real)

−2

−4

4

2

2

1

1

0

0

−1

−1

−2

−4

−2

0

2

a=0.75 (parte real)

−2

−4

4

2

2

1

1

0

0

−1

−1

−2

−4

−2

0

2

−2

−4

4

−2

0

2

a=0.5 (parte imaginaria)

4

−2

0

2

a=0.75 (parte imaginaria)

4

−2

4

0

Figura 2.3: Gráficas de la FrFT para la función f (x) = δ(x)

36

2

a=0.25 (parte real)

a=0.25 (parte imaginaria)

1

1

0.5

0.5

0

0

−0.5

−0.5

−1

−4

−2

0

2

a=0.5 (parte real)

−1

−4

4

1

1

0.5

0.5

0

0

−0.5

−0.5

−1

−4

−2

0

2

a=0.75 (parte real)

−1

−4

4

2

2

1

1

0

0

−1

−1

−2

−4

−2

0

2

−2

−4

4

−2

0

2

a=0.5 (parte imaginaria)

4

−2

0

2

a=0.75 (parte imaginaria)

4

−2

4

0

2 +2λx)

Figura 2.4: Gráficas de la FrFT para la función f (x) = eiπ(χx

37

2

con χ = λ =

1

2

a=0.25 (parte real)

a=0.25 (parte imaginaria)

5

6

4

0

2

0

−5

−4

−2

0

2

a=0.5 (parte real)

−2

−4

4

10

−2

0

2

a=0.5 (parte imaginaria)

4

−2

0

2

a=0.75 (parte imaginaria)

4

−2

4

1

0

5

−1

0

−5

−4

−2

−2

0

2

a=0.75 (parte real)

−3

−4

4

5

5

0

0

−5

−5

−4

−2

0

2

−10

−4

4

0

2 +2λx)

Figura 2.5: Gráficas de la FrFT para la función f (x) = e−π(χx

38

2

con χ = λ =

1

2

Se comenzará por la función N◦ 1, es decir, se calcula la FrFT de f (x) = 1

Z

fba (ξ) =

∞

2

2

cα e−iπ(2xξ csc(α)−(x +ξ ) cot(α)) dx

−∞

Z ∞

2

iπξ 2 cot(α)

= cα e

e−iπ2xξ csc(α)+iπx cot(α) dx

(2.16)

−∞

Aquı́ se tiene presente una Integral Gaussiana, donde los coeficientes son números imaginarios puros, por lo tanto, se usará (1.7), para ello se escribe (2.16) de la siguiente manera

Z

fba (ξ) = cα e

iπξ 2 cot(α)

∞

eiπ(x

2

cot(α)−2xξ csc(α))

dx

(2.17)

−∞

Tomando c = cot(α) y b = ξ csc(α) se tiene que

s

2

fba (ξ) = cα eiπξ cot(α)

s

= cα

−iπ(ξ csc(α))2

i

e cot(α)

cot(α)

−iπ(ξ csc(α))2

2

i

eiπξ cot(α)+ cot(α)

cot(α)

(2.18)

Para aplicar la Integral Gaussiana (1.7) se debe cumplir que c > 0, ası́ que se tiene la

restricción cot(α) > 0

Ahora se tiene que

s

cα

i

=

cot(α)

s

p

s

i

(1 − i cot(α))i

=

cot(α)

cot(α)

s

s

(1 − i cot(α))i

i + cot(α)

=

=

cot(α)

cot(α)

s

p

i

+ 1 = 1 + i tan(α)

=

cot(α)

1 − i cot(α)

39

(2.19)

Además se tiene que

eiπ(ξ

2

cot(α))+

−iπ(ξ csc(α))2

cot(α)

= e

= e

(i)

= e

iπξ2 cot2 (α)−iπξ2 csc2 (α)

cot(α)

iπξ2 (cot2 (α)−csc2 (α))

cot(α)

iπξ2 (−1)

cot(α)

= e−iπξ

2

tan(α)

(2.20)

para (i) se usó la identidad trigonométrica 1 = csc2 (α) − cot2 (α).

Por lo tanto se puede reescribir (2.18) como

p

1 + i tan(α) e−iπξ

2

tan(α)

. Ası́ se muestra que

la FrFT de f (x) = 1 es

fba (ξ) =

p

1 + i tan(α) e−iπξ

2

tan(α)

.

Se continúa con la función N◦ 3 de la Tabla 2.1

Z ∞

2

2

b

cα e−iπ(2xξ csc(α)−(x +ξ ) cot(α)) δ(x − γ)dx

fa (ξ) =

−∞

2

(i)

2

= cα e−iπ(2γξ csc(α)−(γ +ξ ) cot(α))

p

2

2

=

1 − i cot(α) e−iπ(2γξ csc(α)−(γ +ξ ) cot(α))

(i) : propiedad de la función Delta (1.20)

Por lo tanto, la FrFT de f (x) = δ(x − γ) es

fba (ξ) =

p

1 − i cot(α) e−iπ(2γξ csc(α)−(γ

2 +ξ 2 ) cot(α))

.

Y para obtener la función N◦ 2 se hace γ = 0 de la fórmula anterior con lo que se obtiene

que la FrFT de f (x) = δ(x) es

fba (ξ) =

p

2

1 − i cot(α) eiπξ cot(α) .

40

Ahora se realizará el cálculo para la función N◦ 7 de la Tabla 2.1

Z ∞

2

2

2

b

fa (ξ) =

cα e−iπ(2xξ csc(α)−(x +ξ ) cot(α)) eiπ(χx +2λx) dx

−∞

Z ∞

2

2

iπξ 2 cot(α)

= cα e

e−iπ2xξ csc(α)+iπx cot(α)+iπχx +iπ2λx dx

Z−∞

∞

2

2

= cα eiπξ cot(α)

eiπ(x (cot(α)+χ)+2x(λ−ξ csc(α))) dx

−∞

Nuevamente se tiene presente la fórmula general de la Integral Gaussiana con coeficientes

imaginarios puros descrita en (1.7), ası́ que tomando c = (cot(α) + χ) y b = (λ − ξ csc(α)),

se llega a que

s

−iπ(λ−ξ csc(α))2

i

e cot(α)+χ

cot(α) + χ

s

p

−iπ(λ2 +ξ2 csc2 (α)−2λξ csc(α))

2

i

cot(α)+χ

1 − i cot(α)

eiπξ cot(α)+

cot(α) + χ

s

2 −iπξ2 csc2 (α)+2iπλξ csc(α)

(1 − i cot(α))i iπξ2 cot2 (α)+iπχξ2 cot(α)−iπλ

cot(α)+χ

e

cot(α) + χ

s

cot(α))−iπλ2 +i2πξλ csc(α)

i + cot(α) iπξ2 (cot2 (α)−csc2 (α)+χ

cot(α)+χ

e

cot(α) + χ

v

χ

u

)−iπλ2 +i2πξλ csc(α)

iπξ2 (−1+

1

tan(α)

u i + tan(α)

1

+χ

t

tan(α)

e

1

+

χ

tan(α)

2

2 tan(α)+i2πξλ csc(α) tan(α)

v

u i tan(α)+1 iπξ (− tan(α)+χ)−iπλtan(α)

u tan(α)

1+χ tan(α)

t

tan(α)

e

1+χ tan(α)

fba (ξ) = cα e

=

=

=

(i)

=

=

iπξ 2

cot(α)

tan(α)

41

s

(ii)

=

s

=

2 tan(α)+i2πξλ sec(α)

i tan(α) + 1 iπξ2 (χ−tan(α))−iπλ

1+χ

tan(α)

e

1 + χ tan(α)

sec(α)−λ2 tan(α)

1 + i tan(α) iπ ξ2 (χ−tan(α))+2λξ

1+χ tan(α)

e

1 + χ tan(α)

(i): por la identidad trigonométrica 1 + cot2 (α) = csc2 (α).

(ii): usando que csc(α) tan(α) = sec(α).

2

Ası́ se tiene que la FrFT de f (x) = eiπ(χx +2λx) es

s

sec(α)−λ2 tan(α)

1 + i tan(α) iπ ξ2 (χ−tan(α))+2λξ

b

1+χ

tan(α)

fa (ξ) =

e

.

1 + χ tan(α)

Se debe cumplir que cot(α) + χ > 0 para poder usar la Integral Gaussiana (1.7).

Se pueden calcular las siguientes FrFT como casos particulares del resultado obtenido

Caso 1: χ = 0

La FrFT de f (x) = e2πiλx es

fba (ξ) =

p

1 + i tan(α) e−iπ(ξ

2

tan(α)−2λξ sec(α)+λ2 tan(α))

Ası́ obtenemos la función N◦ 4 de la Tabla 2.1.

Caso 2: λ = 0

2

La FrFT de f (x) = eiπχx es

s

fba (ξ) =

χ−tan(α)

1 + i tan(α) πiξ2 1+χ

tan(α)

e

1 + χ tan(α)

De esta manera, se genera la FrFT para la función N◦ 5.

Caso 3: λ = 0, χ = i

2

La FrFT de f (x) = e−πx es

2

fba (ξ) = e−πξ

En este caso, se calcula la FrFT para la función N◦ 6.

42

Se continúa efectuando el cálculo para la función N◦ 11 de la Tabla 2.1

Z ∞

2

2

2

fba (ξ) =

cα e−iπ(2xξ csc(α)−(x +ξ ) cot(α)) e−π(χx +2λx) dx

−∞

Z ∞

2

2

iπξ 2 cot(α)

= cα e

e−iπ2xξ csc(α)+iπx cot(α)−πχx −π2λx dx

Z−∞

∞

2

2

= cα eiπξ cot(α)

e x π(i cot(α)−χ)−x2π(iξ csc(α)+λ) dx

Z−∞

∞

2

2

= cα eiπξ cot(α)

e −x π(χ−i cot(α))−x2π(iξ csc(α)+λ) dx

−∞

Aquı́ se tiene presente una fórmula general de la Integral Gaussiana donde los coeficientes no

son números imaginarios puros, por lo que se debe usar la fórmula (1.6), entonces al tomar

c = π(χ − i cot(α)) y b = 2π(iξ csc(α) + λ) se llega a que

r

(2π(iξ csc(α)+λ))2

π

e 4π(χ−i cot(α))

π(χ − i cot(α))

s

p

π(i2 ξ2 csc2 (α)+λ2 +i2ξλ csc(α))

1

2

χ−i cot(α)

1 − i cot(α) eiπξ cot(α)

e

χ − i cot(α)

s

2 +i2πξλ csc(α)

1 − i cot(α) iπξ2 cot(α)+ −πξ2 csc2 α+πλ

χ−i cot(α)

e

χ − i cot(α)

s

2 csc2 α+πλ2 +i2πξλ csc(α)

1 − i cot(α) iπξ2 χ cot(α)+πξ2 cot2 (α)−πξ

χ−i

cot(α)

e

χ − i cot(α)

s

2 α)+πλ2 +i2πξλ csc(α)

1 − i cot(α) πξ2 (iχ cot(α)+cot2 (α)−csc

χ−i

cot(α)

e

χ − i cot(α)

s

2 +i2πξλ csc(α)

1 − i cot(α) πξ2 (iχ cot(α)−1)+πλ

χ−i cot(α)

e

χ − i cot(α)

2

fba (ξ) = cα eiπξ cot(α)

=

=

=

=

(i)

=

(i): por la identidad trigonométrica 1 + cot2 (α) = csc2 (α).

43

2

Ası́ se muestra que la FrFT de f (x) = e−π(χx +2λx) es

s

2 +2iπξλ csc(α)

1 − i cot(α) πξ2 (iχ cot(α)−1)+πλ

χ−i cot(α)

e

.

fba (ξ) =

χ − i cot(α)

(2.21)

La Integral Gaussiana (1.6) tiene como condición que Re(c) > 0 y en este caso Re(c) = πχ

ası́ que se debe exigir que χ > 0.

Se pueden calcular algunas FrFT como casos particulares del resultado anterior

Caso 1: χ = 0

La FrFT de f (x) = e−2πλx es

fba (ξ) =

√

2 −ξ 2 )i tan(α)−2ξλ sec(α))

1 + i tan eπ((λ

Ası́ se produce la FrFT de la función N◦ 8 de la Tabla 2.1

Caso 2: χ = 1

La FrFT de f (x) = e−π(x

2 +2λx)

es

2

fba (ξ) = e−πξ +

πλ2 tan(α)+2iπξλ sec(α)

tan(α)−i

En este caso se origina la FrFT de la función N◦ 9.

Caso 3: λ = 0

2

La FrFT de f (x) = e−πχx es

fba (ξ) =

s

1 − i cot(α) πξ2χ(iχ−tan(α))

e tan(α)−i

χ − i cot(α)

Aquı́ se muestra la FrFT para la función N◦ 10 de la Tabla 2.1

Caso 4: χ = 1, λ = 0

2

La FrFT de f (x) = e−πx es

2

fba (ξ) = e−πξ

De esta manera se genera, por otra vı́a, la FrFT de la fórmula N◦ 6.

44

Según Ozaktas, Zalevsky y Kutay [16], la FrFT de la función 9 de la Tabla 2.1 es

s

sec(α)+λ2

ξ2 χ+2ξλ cos(α)−χλ2 sen2 (α)

1 − i cot(α) iπ cot(α) ξ2 (χ2 −1)+2ξχλ

−π csc2 (α)

2 +cot2 (α)

b

χ

χ2 +cot2 (α)

fa (ξ) =

e

e

χ − i cot(α)

(2.22)

Ası́ que se debe mostrar la equivalencia entre (2.21) y (2.22). Comparandolas se ve que el

q

1−i cot(α)

término χ−i

está presente en ambas por lo tanto solo se debe mostrar que

cot(α)

e|

πξ2 (iχ cot(α)−1)+πλ2 +i2πξλ csc(α)

χ−i cot(α)

iπ cot(α)

} = |e

{z

ξ2 (χ2 −1)+2ξχλ sec(α)+λ2

χ2 +cot2 (α)

(A)

−π csc2 (α)

e

{z

ξ2 χ+2ξλ cos(α)−χλ2 sen2 (α)

χ2 +cot2 (α)

}

(B)

Trabajando con (B) se tiene que

(B) = e

iπ cot(α)(ξ2 (χ2 −1)+2ξχλ sec(α)+λ2 )−π csc2 (α)(ξ2 χ+2ξλ cos(α)−χλ2 sen2 (α))

χ2 +cot2 (α)

(C)

= e

(D)

z

}|

{

z

}|

{

2

2

2

πξ2 (i cot(α)(χ − 1) − χ csc (α)) +2πξλ (iχ cot(α) sec(α) − csc (α) cos(α))

χ2 +cot2 (α)

×

(E)

πλ2

×e

z

}|

{

2

2

(i cot(α) + χ csc (α) sen (α))

χ2 +cot2 (α)

En (C) se tiene que

i cot(α)(χ2 − 1) − χ csc2 (α) = i cot(α)(χ2 − 1) − χ(cot2 (α) + 1)

= iχ2 cot(α) − i cot(α) − χ cot2 (α) − χ

= iχ2 cot(α) − i cot(α) + i2 χ cot2 (α) − χ

= (iχ cot(α) − 1)(χ + i cot(α)).

En (D) se tiene que

1

cos(α) 1

−

cos(α)

sen(α) cos(α) sen2 (α)

= iχ csc(α) − cot(α) csc(α)

cot(α)

= i csc(α)(χ −

)

i

= i csc(α)(χ + i cot(α)).

iχ cot(α) sec(α) − csc2 (α) cos(α) = iχ

45

(2.23)

En (E) se tiene que i cot(α) + χ csc2 (α) sen2 (α) = i cot(α) + χ.

Incorporando estas equivalencias en (2.23) se puede escribir que

(B) = e

= e

= e

= e

πξ2 (iχ cot(α)−1)(χ+i cot(α))+i2πξλ csc(α)(χ+i cot(α))+πλ2 (χ+i cot(α))

χ2 −i2 cot2 (α)

(πξ2 (iχ cot(α)−1)+i2πξλ csc(α)+πλ2 )(χ+i cot(α))

χ2 −(i cot(α))2

(πξ2 (iχ cot(α)−1)+i2πξλ csc(α)+πλ2 )(χ+i cot(α))

(χ−i cot(α))(χ+i cot(α))

πξ2 (iχ cot(α)−1)+i2πξλ csc(α)+πλ2

χ−i cot(α)

= (A).

Ası́ se llega a que (2.21) y (2.22) son equivalentes.

2.3.

Propiedades de la Transformada Fraccionaria de

Fourier

Sea fba (ξ) la Transformada Fraccionaria de Fourier de la función f (x) entonces se tienen

las siguientes propiedades

1. Conservación de la simetrı́a

a) Si f (x) es una función par entonces fba (ξ) es una función par.

b) Si f (x) es una función impar entonces fba (ξ) es una función impar.

2. Linealidad

fba

(

X

)

αk fk (x)

k

=

X

αk fba {fk (x)}

k

3. Elemento Unitario: Sea f (x) una función real, entonces

³

´−1

b

fa (ξ)

= fba (ξ)

46

(2.24)

4. Propiedad de Índice Aditividad

n

o

fba1 fba2 {f (x)} = fba1 +a2 {f (x)}

(2.25)

5. Propiedad Conmutativa

n

o

n

o

b

b

b

b

fa1 fa2 {f (x)} = fa2 fa1 {f (x)}

Seguidamente se presenta la demostración de estas propiedades:

Se comienza con la Propiedad N◦ 1

• Si f (x) es una función par entonces fba (ξ) es una función par

Demostración:

Se debe mostrar que fba (ξ) = fba (−ξ), sabiendo que f (x) es par

Z ∞

b

fa (−ξ) =

Ka (−ξ, x)f (x) dx

−∞

Z ∞

(i)

=

Ka (ξ, −x)f (x) dx

−∞

Z ∞

(ii)

Ka (ξ, −x)f (−x) dx

=

−∞

Ahora tomando el cambio de variables y = −x se tiene que dy = −dx y como x va de

−∞ a ∞ entonces y va de ∞ a −∞. Ası́ se obtiene que

Z ∞

Z −∞

Ka (ξ, −x)f (−x) dx = −

Ka (ξ, y)f (y) dy

−∞

∞

Z ∞

(iii)

=

Ka (ξ, y)f (y) dy

−∞

= fba (ξ).

(i): Usando la propiedad de Simetrı́a Puntual del Kernel (2.5).

(ii): Usando que f (x) es una función par.

(iii): Por el cambio del orden en los lı́mites de integración.

47

• Si f (x) es una función impar entonces fba (ξ) es una función impar.

Demostración:

Se tiene que ver que fba (ξ) = −fba (−ξ), usando que f (−x) = −f (x)

Z ∞

b

−fa (−ξ) = −

Ka (−ξ, x)f (x) dx

−∞

Z ∞

(i)

=

Ka (ξ, −x)(−f (x)) dx

−∞

Z ∞

(ii)

=

Ka (ξ, −x)f (−x) dx

−∞

Ahora por el cambio de variables y = −x se tiene que dy = −dx y como x va de −∞

a ∞ entonces y va de ∞ a −∞. Ası́ se obtiene que

Z −∞

Z ∞

Ka (ξ, y)f (y) dy

Ka (ξ, −x)f (−x) dx = −

∞

−∞

Z ∞

(iii)

=

Ka (ξ, y)f (y) dy

−∞

= fba (ξ).

(i): Usando la propiedad de Simetrı́a Puntual del Kernel (2.5).

(ii): Usando que f (x) es una función impar.

(iii): Por el cambio del orden en los lı́mites de integración.

Se continúa mostrando la Propiedad N◦ 3

Demostración:

³

´−1

fba (ξ)

= fb−a (ξ)

Z ∞

=

K−a (ξ, x)f (x)dx

−∞

Z ∞

Ka (x, ξ)f (x)dx

=

−∞

48

Z

∞

=

Ka (x, ξ)f (x)dx

−∞

Z ∞

=

Ka (x, ξ)f (x)dx

−∞

= fba (ξ).

Nota 2.1 En esta demostración se usó la definición de la inversa de la transformada fraccionaria de Fourier, la propiedad del Conjugado Complejo del Kernel (2.4) y se usó que

f (x) = f (x) en el caso que f (x) sea una función real.

Seguidamente se trabaja con la Propiedad N◦ 4

Demostración:

Z ∞

n

o

b

b

fa1 fa2 (t)

=

Ka1 (ξ, t)fba2 (t) dt

·Z ∞

¸

Z−∞

∞

=

Ka1 (ξ, t)

Ka2 (t, x)f (x) dx dt

−∞

−∞

Z ∞Z ∞

=

Ka1 (ξ, t)Ka2 (t, x)f (x) dx dt

−∞ −∞

¸

Z ∞ ·Z ∞

(i)

=

Ka1 (ξ, t)Ka2 (t, x) dt f (x) dx

−∞

Z−∞

∞

(ii)

=

Ka1 +a2 (ξ, x)f (x) dx

−∞

= fba1 +a2 .

(i): aplicando el Teorema de Fubbini.

(ii): por la propiedad de aditividad del Kernel (2.6)

Ahora se continúa con la propiedad N◦ 5

Demostración:

Directo, usando la Propiedad de Índice Aditividad (2.25) y la propiedad de conmutativa de

la suma en R.

49

2.4.

Autofunciones de la Transformada Fraccionaria de

Fourier

En esta sección se mostrará que las funciones Hermite Gaussianas son las Autofunciones

de la FrFT.

Definición 2.2 Sea A un operador lineal, se dice que f es una autofunción o función propia

de A si se cumple que Af = λf donde λ se conoce como el correspondiente autovalor de f .

Entonces en nuestro caso se verá que

fba {ψn (x)} = eiαn ψn (ξ)

(2.26)

donde eian son los correspondientes autovalores.

Demostración:

Siguiendo el Proceso Inductivo, primero se mostrará que la relación es cierta para n = 0 y

para n = 1, luego se supondrá que es cierta para n = k y finalmente se mostrará que se

cumple para n = k + 1.

Para n = 0 se tiene que probar que

fba {ψ0 (x)} = eiα(0) ψ0 (ξ),

Se sabe que

x2

ψ0 (x) = e− 2 H0 (x)

y como H0 (x) = 1 (1.9), entonces se llega a que

x2

ψ0 (x) = e− 2

50

ası́ que se debe mostrar que

n x2 o

ξ2

fba e− 2 = e− 2

Para n = 1 se tiene que probar que

fba {ψ1 (x)} = eiα ψ1 (ξ),

Se sabe que

x2

ψ1 (x) = e− 2 H1 (x)

y usando que H1 (x) = 2x (1.10) se llega a que

x2

ψ1 (x) = 2xe− 2

ası́ que se debe mostrar que

o

n

ξ2

x2

fba 2xe− 2 = eiα 2ξe− 2

En este caso se usará la regla de la multiplicación, la cual establece que:

µ

¶

d b

b

fa {xf (x)} = ξcos(α) − i sen(α)

fa {f (x)}

dξ

51

Entonces se tiene que

n

o

n

o

x2

x2

(i)

fba 2xe− 2

= 2fba xe− 2

¶

µ

d b n − x2 o

(ii)

= 2 ξ cos(α) − i sen(α)

fa e 2

dξ

µ

¶

ξ2

d

(iii)

= 2 ξ cos(α) − i sen(α)

e− 2

dξ

µ

¶

2

d − ξ2

− ξ2

= 2 ξ cos(α)e

− i sen(α) e 2

dξ

µ

¶

2

2

− ξ2

− x2

+ i sen(α)ξe

= 2 ξ cos(α)e

x2

= 2ξe− 2 (cos(α) + i sen(α))

(iv)

ξ2

= eiα 2ξe− 2

(i): por la linealidad de la FrFT (2.24).

(ii): por la regla operacional de la Multiplicación.

(iii): por el caso n = 0.

(iv): por la fórmula de Euler.

Ahora se supondrá que la proposición es cierta hasta n = k, por lo tanto, se tiene que

fba {ψk (x)} = eiαk ψk (ξ)

(2.27)

y se tiene que mostrar que la proposición es cierta para n = k + 1, es decir, se tiene que ver

que

fba {ψk+1 (x)} = eiα(k+1) ψk+1 (ξ)

52

Entonces

(i)

fba {ψk+1 (x)} = fba {2xψk (x) − 2kψk−1 (x)}

= 2fba {xψk (x)} − 2k fba {ψk−1 (x)}

µ

¶

d b

(iii)

= 2 ξ cos(α) − i sen(α)

fa {ψk (x)} − 2k fba {ψk−1 (x)}

dξ

µ

¶

d

(iv)

= 2 ξ cos(α) − i sen(α)

eiαk ψk (ξ) − 2keiα(k−1) ψk−1 (ξ)

dξ

µ

¶

d

iαk

= 2e

ξ cos(α)ψk (ξ) − i sen(α) ψk (ξ) − 2keiα(k−1) ψk−1 (ξ)

dξ

(ii)

(v)

= 2eiαk (ξ cos(α)ψk (ξ) − i sen(α)(−ξψk (ξ) + 2kψk−1 (ξ))) − 2keiα(k−1) ψk−1 (ξ)

= 2eiαk (ξ cos(α)ψk (ξ) + iξ sen(α)ψk (ξ) − i2k sen(α)ψk−1 (ξ)) − 2keiαk e−iα ψk−1 (ξ)

= 2ξeiαk ψk (ξ)(cos(α) + i sen(α)) − 2keiαk ψk−1 (ξ)(2i sen(α) + e−iα )

(vi)

= 2ξeiαk ψk (ξ)eiα − 2neiαk ψk−1 (ξ)(2i sen(α) + cos(α) − i sen(α))

= 2ξeiαk ψk (ξ)eiα − 2keiαk ψk−1 (ξ)(cos(α) + i sen(α))

= 2ξeiαk ψk (ξ)eiα − 2keiαk ψk−1 (ξ)eiα )

= 2ξeiα(k+1) ψk (ξ) − 2keiα(k+1) ψk−1 (ξ))

= eiα(k+1) (2ξψk (ξ) − 2kψk−1 (ξ))

(i)

= eiα(k+1) ψk+1 (ξ).

(i): usando la fórmula de recurrencia para los polinomios de Hermite (1.17)

(ii): por la linealidad de la FrFT (2.24).

(iii): por la regla operacional de la Multiplicación.

(iv): por la hipótesis inductiva (2.27)

(v): usando la fórmula de la derivada para los polinomios de Hermite (1.16)

(vi): por la fórmula de Euler.

53

2.5.

Reglas Operacionales de la Transformada Fraccionaria de Fourier

1. Regla de la Multiplicación

µ

fba {xm f (x)} =

d

ξcos(α) − i sen(α)

dξ

¶m

fba {f (x)}

(2.28)

2. Regla de la Diferenciación

¾ µ

¶m

½ m

d

d

b

fa

f (x) = −iξ sen(α) + cos(α)

fba {f (x)}

dxm

dξ

3. Regla del Producto Mixto

© d

ª

fba x dx

f (x) =

i

d b

d2 b

b

= −(sen (α)+iξ sen(α) cos(α))fa {f (x)}+ξ cos(2α) fa {f (x)}− sen(2α) 2 fa {f (x)}

dξ

2

dξ

2

2

4. Regla de la Multiplicación Chirp

Si g(x) = f (x)ei2πxv entonces

gba (ξ) = e−iπ(v

2

sen(α)−2ξv sen(α)) cot(α)

fba (ξ − v sen(α))

5. Regla del Factor Escalante

Si g(x) = f (cx) entonces

µ

¶

µ

¶

¶

µ

2 (α)

1 − i cot(α) −iπξ2 cot(α) 1− cos

ξ csc(α)

2

cos (β)

b

e

gba (ξ) =

fb

c

c csc(β)

con β =

bπ

.

2

6. Regla de la Traslación

Si g(x) = f (x + b) con b constante entonces

gba (ξ) = eiπ b sen(α) (2ξ+b cos(α)) fba (ξ + b cos(α))

54

7. Regla de la Exponencial

Si g(x) = e−i2π bx f (x) con b constante entonces

gba (ξ) = e−i2πb cos(α) (ξ+ 2 b sen(α)) fba (ξ + b sen(α))

1

Ahora se demostrarán cada una de estas reglas operacionales.

Regla operacional N◦ 1

Primero se demostrará la regla para las funciones Hermite Gaussianas y para m = 1, por lo

tanto, la regla establece lo siguiente:

µ

¶

d b

b

fa {xψn (x)} = ξcos(α) − i sen(α)

fa {ψn (x)}

dξ

Demostración:

Partiendo de la fórmula de recurrencia de las funciones Hermite Gaussiana (1.17), se puede

escribir que

xψn (x) = 2−1 ψn+1 (x) + nψn−1 (x)

Entonces se tiene que

©

ª

fba {xψn (x)} = fba 2−1 ψn+1 (x) + nψn−1 (x)

= 2−1 fba {ψn+1 (x)} + nfba {ψn−1 (x)}

(i)

(ii)

= 2−1 eiα(n+1) ψn+1 (ξ) + neiα(n−1) ψn−1 (ξ)

(iii)

= 2−1 eiα(n+1) (2ξψn (ξ) − 2nψn−1 (ξ)) + neiα(n−1) ψn−1 (ξ)

= ξeiα(n+1) ψn (ξ) − neiα(n+1) ψn−1 (ξ) + neiα(n−1) ψn−1 (ξ)

= ξeiα(n+1) ψn (ξ) − nψn−1 (ξ)(eiα(n+1) − eiα(n−1) )

= ξeiα(n+1) ψn (ξ) − nψn−1 (ξ)eiαn (eiα − e−iα )

(iv)

= ξeiα(n+1) ψn (ξ) − nψn−1 (ξ)eiαn (cos(α) + i sen(α) − (cos(α) − i sen(α)))

= ξeiα(n+1) ψn (ξ) − i2n sen(α) ψn−1 (ξ)eiαn

55

(2.29)

(i): por la propiedad de la Linealidad de la FrFT (2.24)

(ii): usando (2.26)

(iii): por la fórmla de recurrencia de las funciones Hermite Gaussiana (1.17)

(iv): por la fórmula de Euler.

Por otro lado, se tiene que

´

¢

d ¡ iαn

d ³b

(i)

fa {ψn (x)} =

e ψn (ξ)

dξ

dξ

(ii)

= eiαn (−ξψn (ξ) + 2nψn−1 (ξ))

(i): usando (2.26)

(ii): usando (1.16)

Multiplicando la ecuación anterior por i sen(α) se tiene que

´

d ³b

fa {ψn (x)} = i sen(α) eiαn (−ξψn (ξ) + 2nψn−1 (ξ))

i sen(α)

dξ

(2.30)

Ahora sumando (2.29) y (2.30), se obtiene que:

´

d ³b

fba {xψn (x)} + i sen(α)

fa {ψn (x)} =

dξ

= ξeiα(n+1) ψn (ξ) − i2n sen(α) ψn−1 (ξ)eiαn + i sen(α) eiαn (−ξψn (ξ) + 2nψn−1 (ξ))

= ξeiα(n+1) ψn (ξ) − iξ sen(α) eiαn ψn (ξ)

Entonces

´

d ³b

iα(n+1)

iαn

b

fa {xψn (x)} = ξe

ψn (ξ) − iξ sen(α) e ψn (ξ) − i sen(α)

fa {ψn (x)}

dξ

´

d ³b

= ξeiαn ψn (ξ)(eiα − i sen(α)) − i sen(α)

fa {ψn (x)}

dξ

´

d ³b

fa {ψn (x)}

= ξeiαn ψn (ξ)(cos(α) + i sen(α) − i sen(α)) − i sen(α)

dξ

³

´

d b

(i)

= ξ cos(α)fba {ψn (x)} − i sen(α)

fa {ψn (x)}

dξ

µ

¶

d b

=

ξ cos(α) − i sen(α)

(2.31)

fa {ψn (x)} .

dξ

56

(i): usando (2.26)

Ahora, sea f (x) una función de L2 , se debe mostrar que

¶

µ

d b

b

fa {xf (x)} = ξ cos(α) − i sen(α)

fa {f (x)}

dξ

Demostración:

Como las funciones Hermite Gaussianas ψn (x) forman una base ortogonal para L2 entonces

se puede expresar a f (x) como sigue:

f (x) =

∞

X

an ψn (x)

n=0

Entonces

(

fba {xf (x)} = fba

x

∞

X

)

an ψn (x)

n=0

(i)

=

∞

X

n=0

∞

X

an fba {xψn (x)}

¶

¶

d b

an

fa {ψn (x)}

=

ξ cos(α) − isen(α)

dξ

n=0

)

µ

¶ (X

∞

d

(i)

=

ξ cos(α) − i sen(α)

an ψn (x)

fba

dξ

n=0

µ

¶

d b

=

ξ cos(α) − i sen(α)

fa {f (x)} .

dξ

(ii)

µµ

(i): por la Linealidad de la FrFT (2.24)

(ii): usando la regla de multiplicación para las funciones Hermite Gaussianas (2.31)

Finalmente se demostrará la fórmula general de la Regla de la Multiplicación, es decir:

µ

¶m

d

m

b

fba {f (x)}

fa {x f (x)} = ξcos(α) − i sen(α)

dξ

Demostración:

Siguiendo el proceso inductivo, primero se demostrará que la regla es cierta para m = 2,

57

luego se supondrá que es cierta para m = k, y finalmente se demostrará que se cumple para

m = k + 1.

Para m = 2 se debe probar que

©

ª

fba x2 f (x) =

µ

d

ξcos(α) − i sen(α)

dξ

¶2

fba {f (x)}

(2.32)

Entonces se tiene que

©

ª

fba x2 f (x) = fba {x(xf (x))}

µ

¶

d b

fa {xf (x)}

=

ξ cos(α) − i sen(α)

dξ

µ

¶µ

¶

d

d b

fa {f (x)}

=

ξ cos(α) − i sen(α)

ξ cos(α) − i sen(α)

dξ

dξ

µ

¶2

d

=

ξ cos(α) − i sen(α)

fba {f (x)}

dξ

Se supone que la proposición es cierta para m = k, con lo que se tiene

µ

¶k

© k

ª

d

fba x f (x) = ξcos(α) − i sen(α)

fba {f (x)}

dξ

Por último, se debe mostrar que la proposición se cumple para m = k + 1, es decir, se tiene

que mostrar que

©

ª

fba xk+1 f (x) =

µ

d

ξcos(α) − i sen(α)

dξ

¶k+1

fba {f (x)}

©

ª

©

ª

fba xk+1 f (x) = fba xk (xf (x))

µ

¶k

d

(i)

=

ξ cos(α) − i sen(α)

fba {xf (x)}

dξ

µ

¶k µ

¶

d

d b

=

ξ cos(α) − i sen(α)

ξ cos(α) − i sen(α)

fa {f (x)}

dξ

dξ

µ

¶k+1

d

=

ξ cos(α) − i sen(α)

fba {f (x)} .

dξ

58

(i): usando la hipótesis inductiva

Por otra parte, se puede mostrar que la ecuación (2.32) se puede expresar como:

sen 2α

d

d2

(−i + ξ 2 cot(α))fba {f (x)} − iξ sen(2α) fba {f (x)} − sen2 (α) 2 fba {f (x)}

2

dξ

dξ

como lo expresa Victor Namias en [15].

Ahora se realizará la demostración de esta última afirmación.

Demostración:

©

ª

fba x2 f (x) = fba {x(xf (x))}

µ

¶

d b

=

ξ cos(α) − i sen(α)

fa {xf (x)}

dξ

µ

¶µ

¶

d

d b

=

ξ cos(α) − i sen(α)

ξ cos(α) − i sen(α)

fa {f (x)}

dξ

dξ

µ

¶

d

d

d2 b

2

2

2

2

=

ξ cos (α) − iξ cos(α) sen(α) − i sen(α) ξ cos(α) + i sen (α) 2 fa {f (x)}

dξ

dξ

dξ

d

d

= ξ 2 cos2 (α)fba {f (x)} − iξ cos(α) sen(α) fba {f (x)} − i sen(α) cos(α) xfba {f (x)}

dξ

dξ

2

d

− sen2 (α) 2 fba {f (x)}

dξ

Como

d b

d

ξ fa {f (x)} = fba {f (x)} + ξ fba {f (x)}

dξ

dξ

59

entonces

©

ª

d

fba x2 f (x) = ξ 2 cos2 (α)fba {f (x)} − iξ cos(α) sen(α) fba {f (x)} − i sen(α) cos(α)fba {f (x)}

dξ

d

d2

−iξ sen(α) cos(α) fba {f (x)} − sen2 (α) 2 fba {f (x)}

dξ

dξ

d

= (ξ 2 cos2 (α) − i sen(α) cos(α))fba {f (x)} − i2ξ cos(α) sen(α) fba {f (x)}

dξ

2

d

− sen2 (α) 2 fba {f (x)}

dξ

µ

¶

d

2 cos(α)

= sen(α) cos(α) ξ

− i fba {f (x)} − iξ sen(2α) fba {f (x)}

sen(α)

dξ

2

d

− sen2 (α) 2 fba {f (x)}

dξ

sen 2α

d

d2

=

(−i + ξ 2 cot(α))fba {f (x)} − iξ sen(2α) fba {f (x)} − sen2 (α) 2 fba {f (x)} .

2

dξ

dξ

Regla operacional N◦ 2

Primero se mostrará la regla para las funciones Hermite Gaussianas y para m = 1, ası́, la

regla establece lo siguiente:

¾ µ

¶

½

d

d b

b

fa {ψn (x)}

fa

ψn (x) = −iξ sen(α) + cos(α)

dx

dξ

Demostración:

De la ecuación (1.16) se sabe que

0

ψn (x) = −xψn (x) + 2nψn−1 (x)

60

Entonces se tiene que

½

¾

d

ψn (x)

= fba {−xψn (x) + 2nψn−1 (x)}

fba

dx

(i)

= −fba {xψn (x)} + 2nfba {ψn−1 (x)}

µ

¶

d b

(ii)

= − ξ cos(α) − i sen(α)

fa {ψn (x)} + 2nfba {ψn−1 (x)}

dξ

µ

¶

d

(iii)

= − ξ cos(α) − i sen(α)

eiαn ψn (ξ) + 2neiα(n−1) ψn−1 (ξ)

dξ

d

= −ξ cos(α)eiαn ψn (ξ) + i sen(α)eiαn (ψn (ξ)) + 2neiα(n−1) ψn−1 (ξ)

dξ

(iv)

= −ξ cos(α)eiαn ψn (ξ) + i sen(α)eiαn (−ξψn (ξ) + 2nψn−1 (ξ) +

+2neiα(n−1) ψn−1 (ξ)

= −ξ cos(α)eiαn ψn (ξ) − iξ sen(α)eiαn ψn (ξ) + i2n sen(α)eiαn ψn−1 (ξ)) +

+2neiαn e−iα ψn−1 (ξ)

(2.33)

(i): por la propiedad de la Linealidad de la FrFT (2.24)

(ii): usando la regla de la multipicación (2.28)

(iii): usando (2.26)

(iv): por la fórmla de la derivada de las funciones Hermite Gaussianas (1.16)

Por otro lado, se tiene que

´

¢

d ³b

d ¡ iαn

(i)

fa {ψn (x)} =

e ψn (ξ)

dξ

dξ

(ii)

= eiαn (−ξψn (ξ) + 2nψn−1 (ξ))

(i): usando (2.26)

(ii): por la fórmla de la derivada de las funciones Hermite Gaussianas (1.16)

Ahora, multiplicando la ecuación anterior por cos(α) se tiene que

´

d ³b

cos(α)

fa {ψn (x)} = cos(α) eiαn (−ξψn (ξ) + 2nψn−1 (ξ))

dξ

61

(2.34)

Restando

(2.33)

¾ y (2.34), se³obtiene que´

½

d b

d

ψn (x) − cos(α)

fa {ψn (x)} =

fba

dx

dξ

= −ξ cos(α)eiαn ψn (ξ) − iξ sen(α)eiαn ψn (ξ) + i2n sen(α)eiαn ψn−1 (ξ) +

+2neiαn e−iα ψn−1 (ξ) − cos(α) eiαn (−ξψn (ξ) + 2nψn−1 (ξ))

= −iξ sen(α)eiαn ψn (ξ) + i2n sen(α)eiαn ψn−1 (ξ) + 2neiαn e−iα ψn−1 (ξ) −

−2n cos(α) eiαn ψn−1 (ξ)

= −iξ sen(α)eiαn ψn (ξ) + (i sen(α) + e−iα − cos(α)) 2neiαn ψn−1 (ξ)

(i)

= −iξ sen(α)eiαn ψn (ξ) + (i sen(α) + cos(α) − i sen(α) − cos(α)) 2neiαn ψn−1 (ξ)

= −iξ sen(α)eiαn ψn (ξ)

Entonces

½

fba

¾

´

d

d ³b

iαn

fa {ψn (x)}

ψn (x)

= −iξ sen(α)e ψn (ξ) + cos(α)

dx

dξ

´

d ³b

(ii)

b

= −iξ sen(α)fa {ψn (x)} + cos(α)

fa {ψn (x)}

dξ

µ

¶

d b

fa {ψn (x)} .

=

−iξ sen(α) + cos(α)

dξ

(2.35)

(i): por la fórmula de Euler.

(ii): usando (2.26)

Ahora, sea f (x) una función de L2 , se debe mostrar que

¾ µ

¶

½

d b

d

b

f (x) = −iξ sen(α) + cos(α)

fa {f (x)}

fa

dx

dξ

Demostración:

Como las funciones Hermite Gaussianas ψn (x) forman una base ortogonal para L2 , entonces

se sabe que se puede expresar a f (x) como sigue:

f (x) =

∞

X

n=0

62

an ψn (x)

Entonces

½

fba

(

)

¾

∞

X

d

d

f (x)

= fba

an ψn (x)

dx

dx n=0

½

¾

∞

X

d

(i)

b

=

an fa

ψn (x)

dx

n=0

µµ

¶

¶

∞

X

d b

(ii)

−iξ sen(α) + cos(α)

=

an

fa {ψn (x)}

dξ

n=0

)

µ

¶ (X

∞

d b

(i)

=

−iξ sen(α) + cos(α)

fa

an ψn (x)

dξ

n=0

µ

¶

d b

=

−iξ sen(α) + cos(α)

fa {f (x)} .

dξ

(i): por la Linealidad de la FrFT (2.24)

(ii): usando la regla de diferenciación para las funciones Hermite Gaussianas (2.35)

Finalmente se demostrará la forma general de la Regla de la Diferenciación:

¾ µ

¶m

½ m

d

d

b

fba {f (x)}

fa

f (x) = −iξ sen(α) + cos(α)

dxm

dξ

Demostración:

Siguiendo el proceso inductivo, primero se demostrará que la regla es cierta para m = 2,

luego se supondrá que la proposición es cierta hasta m = k, para finalmente mostrar que la

proposición se cumple para m = k + 1.

Para m = 2 se debe probar que

½ 2

¾ µ

¶2

d

d

b

fa

f (x) = −iξ sen(α) + cos(α)

fba {f (x)}

dx2

dξ

63

entonces

½ 2

¾

½ µ

¶¾

d

d

d

f (x)

= fba

f (x)

fba

dx2

dx dx

µ

=

−iξ sen(α) + cos(α)

µ

=

−iξ sen(α) + cos(α)

µ

=

−iξ sen(α) + cos(α)

¶ ½

¾

d b d

fa

f (x)

dξ

dx

¶µ

¶

d b

d

−iξ sen(α) + cos(α)

fa {f (x)}

dξ

dξ

¶2

d

fba {f (x)}

dξ

Se supone que la proposición es cierta hasta m = k, esto es

½

fba

¾ µ