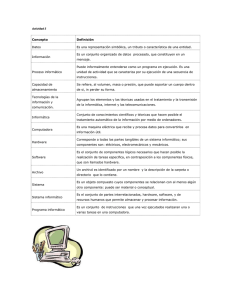

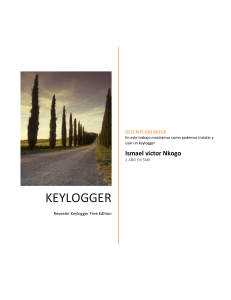

360-EVALUACIÓN Y TRATAMIENTO DE LOS RIESGOS Alumno: Di Risio Sebastián Elias Trabajo Practico N°1: Seguridad informática Recursos a utilizar: Material subido a plataforma Objetivo: -El alumno entienda la Seguridad informática y sus principios Condiciones Generales: -El trabajo es individual – Fecha de cierre: 06/09/2022. Criterios de evaluación: -Cumplimiento de las consignas -Prolijidad de los archivos presentados 1- Definir que es Seguridad informática y la importancia en un ámbito informatizado. La seguridad informática es una disciplina que se encarga de proteger la integridad y la privacidad de la información almacenada en un sistema informático. No existe ninguna técnica que permita asegurar la inviolabilidad de un sistema. Un sistema informático puede ser protegido desde un punto de vista lógico o físico. Las amenazas pueden proceder desde programas dañinos que se instalan en la computadora del usuario (como un virus) o llegar por vía remota (los delincuentes que se conectan a Internet e ingresan a distintos sistemas). 2- ¿Cómo se debe considerar la Información? ¿Cuál es su valor? La Información es considerada como un bien activo en la organización; de un importante valor económico no tangible, por lo que se hace necesaria la instalación de controles destinados a su protección. La información está sujeta a determinadas contingencias que pueden afectar las propiedades que la caracterizan. Estas propiedades se refieren a su integridad, operatividad, confidencialidad, y autenticidad. 3- Definir los que es Autenticidad, Integridad, Operatividad y Confidencialidad Integridad: es la característica que asegura que su contenido permanezca invariable a menos que sea modificado por una persona y/o procesos debidamente autorizados. La integridad existe cuando la información no difiere de la contenida en sus documentos originales y no ha sido accidentalmente o maliciosamente alterada o destruida. Di Risio Sebastián Elias Página 1 Operatividad o disponibilidad: es la capacidad de tenerla accesible para ser procesada y/o consultada. Esto requiere que esté correctamente almacenada en los formatos preestablecidos y que el hardware que lo contiene funcione adecuadamente. Confidencialidad o privacidad: la necesidad de que la información sea sólo conocida por personas y/o procesos debidamente autorizados. Autenticidad: debemos entender la propiedad de poder reconocer y certificar el origen y destino de la información, como así la documentación que la sustenta. Podemos corroborar que una entidad, ya sea de origen o destino de la información, es la deseada 4- Cookies: ¿Estos programas pueden ser un riesgo? ¿Y qué característica de la información se vería afectada: disponibilidad, integridad, confidencialidad, autenticidad y trazabilidad? Las cookies no son peligrosas de por sí No pueden infectar ordenadores con virus ni otro tipo de malware, pero algunos ciberataques secuestran las cookies y, por lo tanto, las sesiones de navegación. El peligro está en su capacidad de hacer un seguimiento de los historiales de navegación de las personas. La confidencialidad se vería afectada. 5- Tipos de Ataques (Activos o Pasivos) Investigar y completar la siguiente tabla Ataque realizado con Definir que es Keylogger Downloader Spyware Hijacking Ransomware Keylogger Downloader Spyware Hijacking Ransomware ¿El Ataque es Activo o Pasivo? Pasivo Pasivo/Activo Pasivo Activo Activo *Keylogger: Un keylogger (abreviatura de «keystroke logging», o registro de pulsaciones de teclas) es un tipo de software malicioso que registra todas las pulsaciones de teclas que realice en el ordenador. Los keyloggers son un tipo de spyware, es decir, un software malicioso diseñado para espiar a las víctimas. *Downloader: Un downloader es un tipo de troyano cuya única funcionalidad es descargar una o más amenazas informáticas, quienes serán las que se encargarán de realizar las acciones maliciosas que el cibercriminal busca. Si bien un downloader no contiene una carga maliciosa en sí mismo, lo que lo ayuda a evadir las detecciones, este malware es considerado tanto un método de propagación como una amenaza por el rol que ocupa en el proceso de infección, similar a lo que ocurre con los troyanos tipo dropper. *Spyware: El Spyware es un tipo de amenaza informática que tiene como objetivo robar datos de los usuarios y espiar el uso que dan a los dispositivos. Es un software diseñado de forma maliciosa con la capacidad de introducirse en nuestros dispositivos de muchas formas y a partir de ahí ejecutar código malicioso. Di Risio Sebastián Elias Página 2 *Hijacking: El virus Hijacking es un ataque informático en el cual se pretende modificar la redirección de los servidores DNS. De esta manera los Hijackers hacen que cuando un usuario pretende entrar en una página web, el dominio redirecciona a otra página web, la mayoría de las webs de aterrizaje tienen un malware y publicidad *Ransomware: El malware de rescate, o ransomware, es un tipo de malware que impide a los usuarios acceder a su sistema o a sus archivos personales y que exige el pago de un rescate para poder acceder de nuevo a ellos. 6- Definir Sistemas de Información y Sistemas Informáticos. Y describir cual es la diferencia. *Sistemas informáticos: Un sistema informático es un ordenador o computadora básica, completa y funcional, que incluye todo el hardware y el software necesarios para que sea funcional para un usuario (Recurso humano). - El Hardware: parte física del ordenador. Conjunto de placas, circuitos integrados, chips, cables, impresoras, monitores, etc. (lo que podemos tocar). - El Software: son los programas, es decir las instrucciones para comunicarse con el ordenador y que hacen posible su uso (no lo podemos tocar). - El Recurso Humano: Es el Administrador del Hardware y Software. Es el Sistema Informático encargado de recoger datos, procesarlos y transmitir la información una vez procesada. *Sistemas de información: Un sistema de información (también llamado SI) es un grupo de datos, tecnologías y aplicaciones que sirven para un bien común. En pocas palabras, un sistema de información está compuesto por todo aquello que tiene un objetivo en común, ya sea un software o hardware, una aplicación, entre otras cosas. Es un conjunto de componentes interrelacionados que trabajan juntos para recopilar, procesar, almacenar y difundir información para apoyar la toma de decisiones. Además apoyan la coordinación, control, análisis y visualización de una organización. DIFERENCIA ENTRE SISTEMA INFORMÁTICO Y SISTEMA DE INFORMACIÓN * En un sistema informático se utilizan computadoras para almacenar, procesar y/o acceder a información. * En un sistema de información se pueden utilizar computadoras, pero no es necesario. El acceso a la información puede ser físico (por ejemplo, una persona se encarga de buscar en un archivador). Di Risio Sebastián Elias Página 3 * Tanto el sistema informático como el sistema de información, incluyen a las personas que acceden o producen información dentro del sistema. Las personas tienen que capacitarse para entender el funcionamiento y procedimientos que soporta sistema. * Ambos sistemas tienen un propósito. Por ejemplo, gestionar el acceso y distribución de libros una biblioteca, administrar la entrada/salida de mercadería, personal y otros recursos de un comercio. 7- ¿Qué es un mantenimiento Preventivo y Correctivo? ¿En una Computadora Personal cual sería el mantenimiento Preventivo y Correctivo? Mantenimiento preventivo El mantenimiento preventivo o rutinario es aquel que se realiza de manera anticipada con el fin de prevenir el surgimiento de averías en los activos, equipos electrónicos, vehículos automotores, maquinarias pesadas, etcétera. El principal objetivo del mantenimiento es evitar o mitigar las consecuencias de los fallos del equipo, que garanticen su buen funcionamiento y fiabilidad. El mantenimiento preventivo se realiza en equipos en condiciones de funcionamiento, por oposición al mantenimiento correctivo que repara o pone en condiciones de funcionamiento aquellos que dejaron de funcionar o están dañados. Beneficios de implementar un plan de mantenimiento preventivo: Evitar fallas graves y reparaciones costosas Reducir tiempos muertos por paros Alargar la vida útil de los activos Mejorar las condiciones de trabajo Disminuir costos del mantenimiento Optimizar los recursos (mano de obra, repuestos, servicios, etc) Mantenimiento correctivo El mantenimiento correctivo o no rutinario es aquel que corrige los defectos observados en los equipamientos o instalaciones, es la forma más básica de mantenimiento y consiste en localizar averías o defectos para corregirlos o repararlos. El mantenimiento correctivo consiste en reparar aquello que estaba averiado. Este mantenimiento que se realiza luego que ocurra una falla o avería en el equipo que por su naturaleza no pueden planificarse en el tiempo, presenta costos por reparación y repuestos no Di Risio Sebastián Elias Página 4 presupuestadas, pues puede implicar el cambio de algunas piezas del equipo en caso de ser necesario, siendo muy común en caso de desgaste de las mismas en el equipo de cómputo. Di Risio Sebastián Elias Página 5