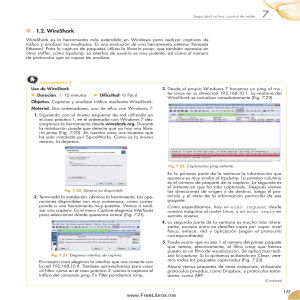

20 DE ABRIL DE 2021 WIRESHARK RESPUESTAS AL TRÁFICO DE RED JOSÉ ANTONIO GIRALDO PUERTO PHM PerkinshumanMedia.net Perkinshumanmedia.net asociaciondpd.com ÍNDICE DE CONTENIDOS 1. 2. 3. 4. 5. LAS REDES EN NUESTRA VIDA COTIDIANA. SNIFFERS. WIRESHARK EN ACCIÓN. ANÁLISIS DE RED CON WIRESHARK. FILTROS DE CAPTURA Y VISUALIZACIÓN. EJEMPLOS. CASO PRÁCTICO: ANÁLISIS DE TRÁFICO DE UNA CAPTURA DE PAQUETES CON WIRESHARK BIBLIOGRAFÍA WEB. CFGM - Técnico en Sistemas Microinformáticos y Redes 1º / Asignatura: Redes / Ud4: Arquitectura de Red / WireShark © José Antonio Giraldo - Marchena (Sevilla) 2021 Página 1 de 12 Perkinshumanmedia.net asociaciondpd.com 1. LAS REDES EN NUESTRA VIDA COTIDIANA Las redes en nuestra vida cotidiana1 De todos los elementos importantes para la existencia humana, la necesidad de comunicarse, está justo después de la necesidad de mantener la vida. La comunicación es casi tan imprescindible para el ser humano como: el aire, el agua, los alimentos y un lugar para vivir. Los métodos que usamos para comunicarnos, están en constante cambio y evolución. Si bien en el pasado tan solo nos limitábamos a interactuar cara a cara, las mejoras en tecnología extendieron en gran medida el alcance de las comunicaciones. A partir de las pinturas rupestres, incluyendo la imprenta, la radio y la televisión, cada nuevo descubrimiento aumentó nuestra capacidad de conectarnos y comunicarnos. La creación y la posterior relación entre redes de datos, mantuvieron un efecto muy hondo en la comunicación; pasaron pues, a ser en la nueva plataforma, elementos sobre los que se realizan las comunicaciones modernas. En el mundo actual estamos conectados, como nunca, gracias al uso de redes. Las personas que poseen alguna idea, pueden hablar de forma instantánea, con otras personas para hacer esas ideas realidad. Las noticias y los descubrimientos, se saben en todo el mundo, en cuestión de segundos. Además, las personas, pueden conectarse y jugar con conocidos que estén al otro lado del océano y en otros continentes. Seguridad tradicional en las redes inalámbricas Las redes inalámbricas, denominadas WLAN, recurren a medidas de seguridad muy básicas (cifrado muy básico) para poder evitar su utilización por parte de personal no autorizado. De este modo, por ejemplo, se ha estimado que el uso y utilización de los identificadores SSID2 es un instrumento elemental para la seguridad. Un SSID es el nombre que se utiliza para referirnos a todos los equipos o puntos de acceso que incluyen una red inalámbrica. Con la implantación de esta medida, cada usuario que desee conectarse a la red inalámbrica, debe incluir el SSID apropiado a su configuración de red. No obstante, en la configuración de la mayoría de Puntos de Acceso (router), se activa una función para difundir el SSID a través del equipo transmisor; por ello, es recomendable, desactivar esta función si se quiere optimizar la seguridad de la empresa. Es conveniente señalar que incluso procediendo a la desactivación de la transmisión del SSID, un intruso puede usar un "Sniffer 3" de radio, para detectar dicha transmisión por parte de cualquier usuario de red inalámbrica. 1 Las Redes en nuestra vida cotidiana: Para más información sobre las redes, visitar el siguiente enlace: https://www.youtube.com/watch?v=t-x73w1N1os 2 SSID (“Identificador de conjunto de servicios”): secuencia de 0-32 octetos incluida en todos los paquetes de una red inalámbrica para identificarlos como parte de esa red. El código consiste en un máximo de 32 caracteres, que la mayoría de las veces son alfanuméricos (aunque el estándar no lo específica, así que puede consistir en cualquier carácter). 3 Sniffer: programa informático que registra la información que envían los periféricos, así como la actividad realizada en un determinado ordenador. CFGM - Técnico en Sistemas Microinformáticos y Redes 1º / Asignatura: Redes / Ud4: Arquitectura de Red / WireShark © José Antonio Giraldo - Marchena (Sevilla) 2021 Página 2 de 12 Perkinshumanmedia.net asociaciondpd.com En lo que respecta a la autenticación de los equipos clientes, se han determinado, dos opciones de esquemas en los protocolos más básicos de las redes inalámbricas: "Open Systems Authentication4" o bien "Shared Key Authentication5". Además, también se ha recurrido, a una autenticación optativa de terminales -a partir de determinadas direcciones como por ejemplo MAC (Media Access Control)-, que es capaz de identificar cada una de las tarjetas de red de estos dispositivos. Por otro lado, conviene mencionar que la dirección MAC puede ser falseada por algún intruso a través de técnicas "spoofing6" o lo que es lo mismo, suplantación de identidad. De la misma forma, es también posible que una tarjeta de red con una dirección MAC, se pueda extraviar o robar. La autenticación que se realiza a partir de direcciones MAC es, por lo tanto, una metodología poco fiable que conlleva una gran carga de trabajo de tipo manual. En lo que se refiere a la confidencialidad de los datos que son transmitidos por los equipos que están conectados a la red (artículo 32.1.a RGPD), hay que tener presente que una red inalámbrica, transmite y recibe toda la información vía radio; ésto, facilita que cualquier intruso, pueda estar al tanto de este tráfico con un equipo de radiofrecuencia. Por todo lo anterior, es conveniente, aplicar algoritmos de cifrado tales como los que son previstos según el estándar WAP (WPA2-PSK 7 –AES 8 -). El gran problema surgido, ante la implantación y utilización de redes inalámbricas, es que en muchas de ellas no se procede a implantar el cifrado, principalmente por compatibilidad con elementos de red antiguos. Su uso baja la velocidad. En último lugar destacar también que, en la mayoría de las redes inalámbricas, se emplea la configuración por defecto del fabricante y no se cambian las contraseñas de las tarjetas de red ni de los Puntos de Acceso, lo que facilita la labor de los intrusos o atacantes. Posibles ataques contra redes inalámbricas9 1. 2. 3. 4. 5. 6. 7. 8. Conexión no autorizada a la red inalámbrica. Análisis del tráfico y sustracción de información confidencial. Instalación de un Punto de Acceso falso. Instalación de Puntos de Acceso no autorizados. Interferencias electromagnéticas. Descubrir redes inalámbricas desde redes cableadas. Ataques contra los terminales de usuarios de redes inalámbricas. "Wardriving10" y "Warchalking11". 4 Open Systems Authentication: El iniciador STA (generalmente un cliente WLAN, una computadora portátil o un PDA) envía el mensaje a un Punto de Acceso. El Punto de acceso, pasa por su procesamiento interno y envía una respuesta, que es un éxito o una falla con un código de razón. El código de estado solo es relevante para la respuesta del Punto de Acceso. La autenticación de sistema abierto, en general, es una autenticación nula que normalmente, puede permitir que cualquier cliente se autentique en un AP (Access Point; Punto de Acceso). Sin embargo, es posible que el AP imponga decisiones de política (por ejemplo, restricción de carga) para rechazar que determinados clientes usen autenticación abierta. 5 Shared Key Authentication (SKA), autenticación de clave compartida: método de verificación que una computadora o terminal utiliza en el protocolo Wired Equivalent Privacy (WEP) para acceder a una red inalámbrica. Preestablece que un sistema solicitante tiene conocimiento de una clave secreta compartida requerida para la autenticación. https://www.techopedia.com/definition/13692/shared-key-authentication-ska 6 La suplantación de identidad (en inglés, spoofing), en términos de seguridad de redes, hace referencia al uso de técnicas a través de las cuales un atacante, generalmente con usos maliciosos o de investigación, se hace pasar por una entidad distinta a través de la falsificación de los datos en una comunicación. 7 PSK: https://purple.ai/es/blogs/autenticacion-802-1x-para-redes-wifi-los-beneficios/ 8 AES: https://www.testdevelocidad.es/2017/10/09/seguridad-wifi-wpa2/ 9 https://www.youtube.com/watch?v=xyj99UfmH0M Wardriving: búsqueda de redes inalámbricas Wi-Fi desde un vehículo en movimiento. 11 Warchalking es un lenguaje de símbolos normalmente escritos con tiza en las paredes que informa a los posibles interesados de la existencia de una red inalámbrica en ese punto. 10 CFGM - Técnico en Sistemas Microinformáticos y Redes 1º / Asignatura: Redes / Ud4: Arquitectura de Red / WireShark © José Antonio Giraldo - Marchena (Sevilla) 2021 Página 3 de 12 Perkinshumanmedia.net asociaciondpd.com 2. 2. SNIFFERS12. WIRESHARK EN ACCIÓN Un sniffer (to sniff: Oler, olfatear…) es una herramienta que se emplea para observar los mensajes que intercambian dos entidades (flujo de datos) en comunicación a través de una red. El sniffer captura las tramas (o paquetes) a nivel de enlace (Capa 2 del Modelo OSI) que se envían/reciben a través de los interfaces de red de nuestra computadora. ¡Importante! un "sniffer" es un elemento pasivo: observa los mensajes que intercambian los protocolos, ello significa que: i. no genera información por sí mismo y, ii. no es destinatario de ésta. Las tramas que captura son siempre una copia (exacta) de las que en realidad se envían/reciben en nuestro ordenador. Un analizador de protocolos es un sniffer (como en nuestro caso) al que se le ha dotado de funcionalidad suficiente como para entender y traducir los protocolos que se están hablando en la red. Permite al ordenador capturar diversas tramas de red para analizarlas, ya sea en tiempo real o después de haberlas capturado. Por analizar se entiende que el programa puede reconocer que la trama capturada pertenece a un protocolo concreto (HTTP, TCP, ICMP 13...) y mostrar al usuario la información decodificada. De esta forma, el usuario puede ver todo aquello que en un momento concreto está circulando por la red que se está analizando. Esto último, es muy importante, para un programador que esté desarrollando un protocolo -o cualquier programa que transmita y reciba datos en una red- ya que le permite comprobar lo que realmente hace el programa. Además de programadores, estos analizadores, son muy útiles para todos aquellos que quieren experimentar o comprobar cómo funcionan ciertos protocolos de red; analizando la estructura y funcionalidad de las unidades de datos que se intercambian. También, gracias a estos analizadores, se puede ver la relación que hay entre diferentes protocolos, para así comprender mejor su funcionamiento. Wireshark14 es un analizador de protocolos de red, con interfaz gráfica, que nos permitirá capturar las tramas que entran y salen de nuestro ordenador -para luego "diseccionarlas"- y estudiar el contenido de las mismas. Wireshark emplea la misma librería de captura de paquetes (libpcap) al igual que otros sniffers conocidos, por ejemplo tcpdump; no obstante, este sniffer es capaz de leer muchos otros tipos de formato de captura. Además, es un software de libre distribución que puede correr en distintas plataformas (Windows, Linux/Unix, y Mac). Lo más destacable: i. su interfaz gráfica (como logro didáctico) y, ii. la potente capacidad de filtrado. 12 Top 10 sniffers: https://www.solvetic.com/page/recopilaciones/s/programas/mejores-analizadores-protocolos-de-red-ysniffers-para-windows-y-linux-gratis 13 ICMP: protocolo de mensajes de control de Internet (en inglés: Internet Control Message Protocol y conocido por sus siglas ICMP) es parte del conjunto de protocolos IP. Es utilizado para enviar mensajes de error e información operativa indicando, por ejemplo, que un host no puede ser localizado o que un servicio que se ha solicitado no está disponible. Estos mensajes del protocolo ICMP se envían a la dirección IP de origen del paquete. Véase: https://es.wikipedia.org/wiki/Protocolo_de_control_de_mensajes_de_Internet 14 Véase los siguientes tutoriales en youtube: https://www.youtube.com/watch?v=shp42M7gbDE; https://www.youtube.com/watch?v=kwxgHspdmag; https://www.youtube.com/watch?v=jJLDSi2GpRo (Capturar tráfico WiFi) CFGM - Técnico en Sistemas Microinformáticos y Redes 1º / Asignatura: Redes / Ud4: Arquitectura de Red / WireShark © José Antonio Giraldo - Marchena (Sevilla) 2021 Página 4 de 12 Perkinshumanmedia.net asociaciondpd.com 3. ANÁLISIS DE RED CON WIRESHARK. FILTROS DE CAPTURA Y VISUALIZACIÓN15. Wireshark contempla dos tipos de Filtros. Filtros de captura y Filtros de visualización. En Wireshark, para los filtros de captura, podemos hacer uso de los filtros TCPDump / Windump, ya que usa la misma libreria pcap. a. b. Filtros de captura (Capture Filter): son los que se establecen para mostrar solo los paquetes de cumplan los requisitos indicados en el filtro. Los filtros de visualización (Display Filer): establecen un criterio de filtro sobre los paquetes capturados y que estamos visualizando en la pantalla principal de Wireshark. Estos filtros son más flexibles y potentes. a. Filtro de Captura Los filtros de captura son los que se establecen para mostrar solo los paquetes de cumplan los requisitos indicados en el filtro. Si no establecemos ninguno, Wireshark capturará todo el tráfico y lo presentará en la pantalla principal. Aun así, podremos establecer filtros de visualización (display filter) para que nos muestre solo el tráfico deseado. Se aplican en Captura > Opciones: 15 wiki wireshark (filtro): https://gitlab.com/wireshark/wireshark/-/wikis/home CFGM - Técnico en Sistemas Microinformáticos y Redes 1º / Asignatura: Redes / Ud4: Arquitectura de Red / WireShark © José Antonio Giraldo - Marchena (Sevilla) 2021 Página 5 de 12 Perkinshumanmedia.net CFGM - Técnico en Sistemas Microinformáticos y Redes 1º / Asignatura: Redes / Ud4: Arquitectura de Red / WireShark © José Antonio Giraldo - Marchena (Sevilla) 2021 asociaciondpd.com Página 6 de 12 Perkinshumanmedia.net asociaciondpd.com En el campo Capture Filter introducimos el filtro o pulsamos el botón Capture Filter para filtros predefinidos: Sintaxis de los Filtros y ejemplos de Filtros de captura. Combinación de Filtros. Podemos combinar las primitivas de los filtros de la siguiente forma: a. b. c. Negación: ! ó not Unión o Concatenación: && ó and Alternancia:|| ó or FILTROS BASADOS EN HOSTS Sintaxis host host src host host dst host host Significado Filtrar por host Capturar por host origen Capturar por host destino EJEMPLOS Ejemplo host 192.168.1.20 src host 192.168.1.1 dst host SERVER-1 host http://www.bing.com Comentario Captura todos los paquetes con origen y destino 192.168.1.20 Captura todos los paquetes con origen en host 192.1681.1 Captura todos los paquetes con destino en host SERVER-1 Captura todos los paquetes con origen y destino http://www.bing.com CFGM - Técnico en Sistemas Microinformáticos y Redes 1º / Asignatura: Redes / Ud4: Arquitectura de Red / WireShark © José Antonio Giraldo - Marchena (Sevilla) 2021 Página 7 de 12 Perkinshumanmedia.net asociaciondpd.com FILTROS BASADOS EN PUERTOS Sintaxis port port src.port port dst.port port Not.port port Not.port port and not port port1 Significado Captura todos los paquetes con puerto origen y destino port Captura todos los paquetes con puerto origen port Captura todos los paquetes con puerto destino port Captura todos los paquetes excepto puerto port Captura todos los paquetes excepto origen y destino puertos port y port1 EJEMPLOS Ejemplo port 21 src port 21 not port 21 and not port 80 portrange 1-1024 dst portrange 1-1024 Comentario Captura todos los paquetes con puerto origen y destino 21 Captura todos los paquetes con puerto origen 21 Captura todos los paquetes excepto origen y destino puertos 21 y 80 Captura todos los paquetes con puerto origen y destino en un rango de puertos 1 a 1024 Captura todos los paquetes con puerto destino en un rango de puertos 1 a 1024 FILTROS BASADOS EN PROTOCOLOS ETHERNET / IP Sintaxis ip ip proto \tcp ether proto \ip ip proto \arp Significado Captura todo el tráfico IP Captura todos los segmentos TCP Captura todo el tráfico IP Captura todo el tráfico ARP FILTROS BASADOS EN RED Sintaxis net net dst net net src net net Significado Captura todo el tráfico con origen y destino red net Captura todo el tráfico con destino red net Captura todo el tráfico con origen red net EJEMPLOS Ejemplo net 192.168.1.0 net 192.168.1.0/24 dst net 192.168.2.0 net 192.168.2.0 and port 21 broadcast not broadcast and not multicast Comentario Captura todo el tráfico con origen y destino subred 1.0 Captura todo el tráfico para la subred 1.0 mascara 255.0 Captura todo el tráfico con destino para la subred 2.0 Captura todo el tráfico origen y destino puerto 21 en subred 2.0 Captura solo el tráfico broadcast16 Captura todo el tráfico excepto el broadcast y el multicast17 16 Broadcast: forma de transmisión de información donde un nodo emisor envía información a una multitud de nodos receptores de manera simultánea, sin necesidad de reproducir la misma transmisión nodo por nodo. 17 Multicast: envío de la información en múltiples redes a múltiples destinos simultáneamente. CFGM - Técnico en Sistemas Microinformáticos y Redes 1º / Asignatura: Redes / Ud4: Arquitectura de Red / WireShark © José Antonio Giraldo - Marchena (Sevilla) 2021 Página 8 de 12 Perkinshumanmedia.net asociaciondpd.com b. Filtros de Visualización (Display Filter) Los filtros de visualización establecen un criterio sobre los paquetes que estamos capturando y que estamos visualizando en la pantalla principal de Wireshark. Al aplicar el filtro en la pantalla principal de Wireshark aparecerá solo el trafíco filtrado a través del filtro de visualización. Lo podemos usar también para filtrar el contenido de una captura a través de un fichero pcap (archivo.pcap). Comparando Filtros. a. b. c. d. e. f. Igual a: eq ó == No igual: ne ó != Mayor que: gt ó > Menor que: lt ó < Mayor o igual: ge ó >= Menor o igual: le ó <= Combinando Filtros. a. b. c. Negación: ! ó not Unión o Concatenación: && ó and Alternancia:|| u or Como aplicar los Filtros. Ejemplos Sintaxis ip.addr == 192.168.1.40 ip.addr != 192.168.1.25 ip.dst == 192.168.1.30 ip.src == 192.168.1.30 Ip tcp.port == 143 ip.addr == 192.168.1.30 and tcp.port == 143 http contains “http://www.google.com “ frame contains “@miempresa.es” icmp[0:1] == 08 ip.ttl == 1 ip.flags.df == x udp.port == 53 tcp contains “google.com” Significado Visualizar tráfico por host 192.168.1.40 Visualizar todo el tráfico excepto host 192.168.1.25 Visualizar por host destino 192.168.1.30 Visualizar por host origen 192.168.1.30 Visualiza todo el tráfico IP Visualiza todo el tráfico origen y destino puerto 143 Visualiza todo el tráfico origen y destino puerto 143 relativo al host 192.168.1.30 Visualiza el tráfico origen y destino http://www.bing.com. Visualiza los paquetes que contienen http://www.bing.com en el contenido en protocolo http. Visualizamos todos los correos con origen y destino al dominio miempresa.es, incluyendo usuarios, pass, etc Filtro avanzado con el que visualizamos todo el tráfico icmp18 de tipo echo request19 Visualiza todo los paquetes IP cuyo campo TTL20 sea igual a 1 Visualiza todo los paquetes IP cuyo campo DF21 sea igual a x Visualiza todo el tráfico UDP puerto 53 Visualizamos segmentos TCP conteniendo la cadena google.com 18 ICMP: protocolo de mensajes de control de Internet (en inglés: Internet Control Message Protocol y conocido por sus siglas ICMP); Es utilizado para enviar mensajes de error e información operativa indicando, por ejemplo, que un host no puede ser localizado o que un servicio que se ha solicitado no está disponible. Estos mensajes del protocolo ICMP se envían a la dirección IP de origen del paquete. 19 Echo Request: O Petición eco, es un mensaje de control que se envía a un host con la expectativa de recibir de él un Echo Reply (Respuesta eco). Esto es conocido como Ping y es una utilidad del protocolo ICMP, subprotocolo de IP. Todo host debe responder a un Echo Request con un Echo Reply que contenga exactamente los mismos datos que el primero. 20 TTL: El tiempo de vida (en inglés, time to live, abreviado TTL) es un concepto usado en redes de computadores para indicar por cuántos nodos puede pasar un paquete antes de ser descartado por la red o devuelto a su origen. Véase: https://es.wikipedia.org/wiki/Tiempo_de_vida_(informá1tica) 21 Véase Cabecera IP: https://es.wikipedia.org/wiki/Cabecera_IP CFGM - Técnico en Sistemas Microinformáticos y Redes 1º / Asignatura: Redes / Ud4: Arquitectura de Red / WireShark © José Antonio Giraldo - Marchena (Sevilla) 2021 Página 9 de 12 Perkinshumanmedia.net asociaciondpd.com Esquema de color en líneas Cuando un usuario ve la operación del Wirehark por primera vez, se preguntará qué significan los colores en la salida. En general y por defecto, las líneas significan: Verde: HTTP Morada claro: tráfico TCP Azul claro: tráfico UDP, DNS Negro: segmentos TCP problemáticos CFGM - Técnico en Sistemas Microinformáticos y Redes 1º / Asignatura: Redes / Ud4: Arquitectura de Red / WireShark © José Antonio Giraldo - Marchena (Sevilla) 2021 Página 10 de 12 Perkinshumanmedia.net asociaciondpd.com 4. CASO PRÁCTICO: ANÁLISIS DE TRÁFICO DE UNA CAPTURA DE PAQUETES CON WIRESHARK Se simula un caso real en el que se ha detectado un comportamiento un tanto sospechoso en algunos empleados. Véase web del caso: https://allhacked.com/analisis-de-trafico-de-una-captura-de-paquetes-conwireshark/ Filtros ejemplos: https://ww.w.redinskala.com/2013/02/26/filtros-en-wireshark/ Web análisis archivos pcaps: https://apackets.com/ CFGM - Técnico en Sistemas Microinformáticos y Redes 1º / Asignatura: Redes / Ud4: Arquitectura de Red / WireShark © José Antonio Giraldo - Marchena (Sevilla) 2021 Página 11 de 12 Perkinshumanmedia.net asociaciondpd.com 5. BIBLIOGRAFÍA WEB. https://seguridadyredes.wordpress.com/2008/03/24/analisis-de-red-con-wireshark-filtros-decaptura-y-visualizacian/ https://esgeeks.com/como-usar-wireshark/ https://allhacked.com/analisis-de-trafico-de-una-captura-de-paquetes-con-wireshark/ Buscar en internet: wireshark, interpretando los datos Top 10 sniffers: https://www.softwaretestinghelp.com/network-packet-sniffers/#6_WinDump CFGM - Técnico en Sistemas Microinformáticos y Redes 1º / Asignatura: Redes / Ud4: Arquitectura de Red / WireShark © José Antonio Giraldo - Marchena (Sevilla) 2021 Página 12 de 12