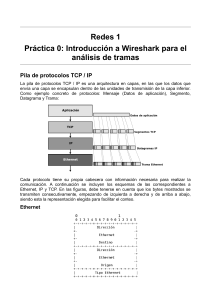

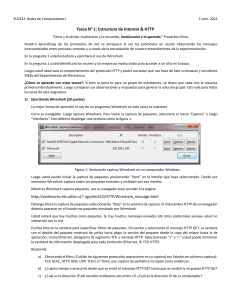

Seguridad activa: control de redes 7 1.2. WireShark WireShark es la herramienta más extendida en Windows para realizar capturas de tráfico y analizar los resultados. Es una evolución de una herramienta anterior llamada Ethereal. Para la captura de paquetes utiliza la librería pcap, que también aparece en otros sniffer, como tcpdump. La interfaz de usuario es muy potente, así como el número de protocolos que es capaz de analizar. Caso práctico 3 Uso de WireShark Duración: 15 minutos Dificultad: - Fácil Objetivo. Capturar y analizar tráfico mediante WireShark. 3. Desde el propio Windows 7 hacemos un ping al router Linux en su dirección 192.168.10.1. La ventana del WireShark se actualiza inmediatamente (Fig. 7.22). Material. Dos ordenadores, uno de ellos con Windows 7. 1. Siguiendo con el mismo esquema de red utilizado en el caso práctico 1, en el ordenador con Windows 7 descargamos la herramienta desde wireshark.org. Durante la instalación puede que detecte que ya hay una librería pcap (Fig. 7.20). En nuestro caso nos muestra que ha sido instalada por SpiceWorks. Como es la misma versión, la dejamos. Fig. 7.22. Capturamos ping saliente. Fig. 7.20. Librería ya disponible. 2. Terminada la instalación, abrimos la herramienta. Las operaciones disponibles son muy numerosas, como corresponde a una herramienta muy potente. Vamos a realizar una captura. En el menú Capture elegimos Interfaces para seleccionar dónde queremos actuar (Fig. 7.21). En la primera parte de la ventana la información que aparece es muy similar al tcpdump. La primera columna es el número de paquete de la captura. La segunda es el instante en que ha sido capturado. Después vienen las direcciones de origen y de destino, luego el protocolo y el resto de la información particular de ese paquete. Como esperábamos, hay un echo request desde nuestra máquina al router Linux, y un echo reply en sentido inverso. 4. La segunda parte de la ventana es mucho más interesante, porque entra en detalles capa por capa: nivel físico, enlace, red y aplicación (según el protocolo correspondiente). Fig. 7.21. Elegimos interfaz de captura. En nuestro caso elegimos la interfaz que nos conecta con la red 192.168.10.X. También aprovechamos para crear un filtro: como en el caso práctico 2, vamos a capturar el tráfico del comando ping. En Filter pondremos icmp. 5. Puede ocurrir que no sea 1 el número del primer paquete que vemos; efectivamente, el filtro icmp que hemos puesto es un filtro de visualización. Se aplica tras realizar la captura. Si lo quitamos pulsando en Clear, veremos todos los paquetes capturados (Fig. 7.23). Ahora vemos paquetes de otras máquinas, utilizando protocolos privados, como Dropbox, y protocolos estándares, como ARP. (Continúa) www.FreeLibros.me 177 7 Seguridad activa: control de redes Caso práctico 3 (Continuación) 8. En la parte inferior de la ventana podemos entrar a ver los detalles del protocolo HTTP. Por ejemplo, en la Figura 7.25 el segundo paquete se refiere a la descarga de una imagen PNG. Fig. 7.23. Captura completa. 6. Como ya hemos dicho, la herramienta es capaz de analizar multitud de protocolos. Pulsando en Expression podemos componer el filtro más adecuado en cada caso. Como se ve en la Figura 7.24, la lista es amplísima. Fig. 7.25. Captura de peticiones HTTP. 9. Sin hacer una nueva captura, podemos cambiar el filtro para ver las respuestas. El nuevo filtro será http. response. En la Figura 7.26 se ha destacado el primer paquete, cuyo contenido aparece en la parte inferior: es el código JavaScript de la página de Google. Fig. 7.24. Multitud de protocolos disponibles. 7. Vamos a realizar una captura más complicada que un simple ping. En la ventana de filtros introducimos ahora http.request, que es una petición HTTP. Activamos la captura sobre la interfaz con conexión a Internet y abrimos el navegador sobre google.es. En la ventana de WireShark aparecen los paquetes capturados (Fig. 7.25). Cuando la página haya terminado de descargarse, detenemos la captura pulsando el icono de Stop (o en el menú Capture > Stop). Fig. 7.26. Captura de respuestas HTTP. 10. Finalmente, conectamos con una página segura que utilice HTTPS, como la página de un banco. En la captura aparecerán nuevos protocolos como TLS, pero aunque podemos abrir los paquetes capturados, su contenido no se entiende porque va cifrado. 1.3. Port mirroring Los switch gestionables suelen incorporar esta funcionalidad. Consiste en modificar la configuración del switch para que replique todo el tráfico de un puerto a otro. En el segundo puerto conectaremos el sniffer. El equipo o equipos conectados en el primer puerto funcionan con normalidad, no saben que están siendo espiados. Generalmente se puede elegir el tipo de tráfico: entrante (desde el equipo hasta el switch), saliente (desde el switch hasta el equipo) o ambos. En algunos modelos podemos hacer que varios puertos vuelquen su tráfico a un mismo puerto, aunque habrá que vigilar las prestaciones del conjunto porque pueden desbordar el ancho de banda de la interfaz o la capacidad de captura del sniffer, lo que ocasionaría la pérdida de paquetes, invalidando el análisis posterior. 178 www.FreeLibros.me