Universidad Católica Andrés Bello Escuela de Ingeniería Informática Seguridad Computacional Prof. Wilmer Pereira

Anuncio

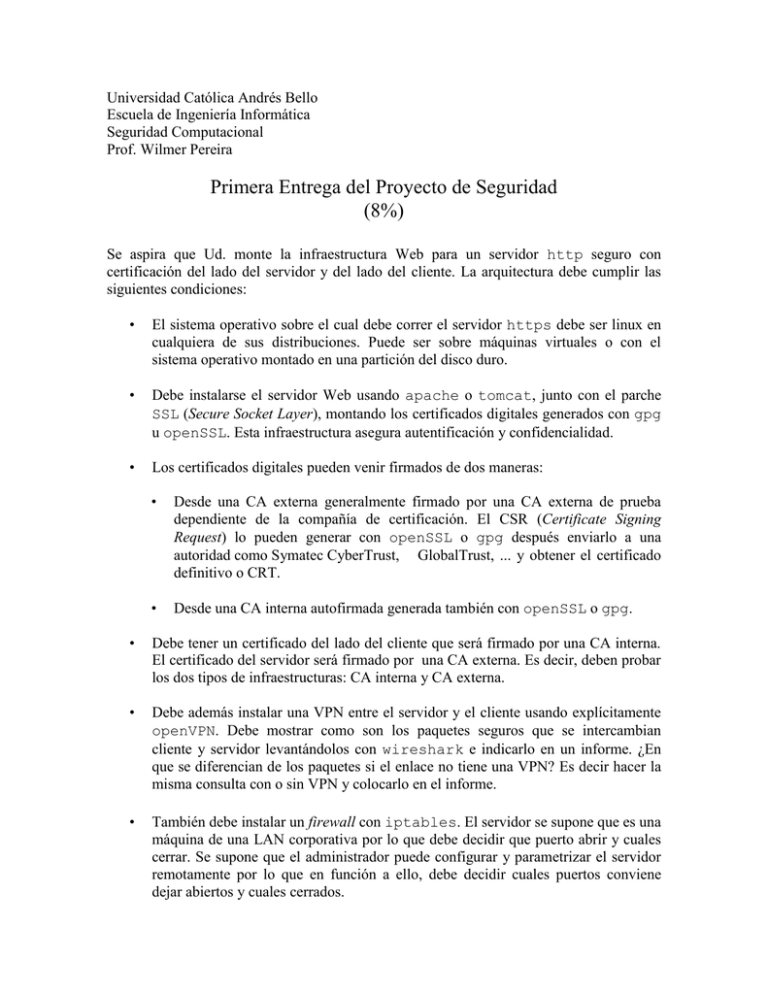

Universidad Católica Andrés Bello Escuela de Ingeniería Informática Seguridad Computacional Prof. Wilmer Pereira Primera Entrega del Proyecto de Seguridad (8%) Se aspira que Ud. monte la infraestructura Web para un servidor http seguro con certificación del lado del servidor y del lado del cliente. La arquitectura debe cumplir las siguientes condiciones: • El sistema operativo sobre el cual debe correr el servidor https debe ser linux en cualquiera de sus distribuciones. Puede ser sobre máquinas virtuales o con el sistema operativo montado en una partición del disco duro. • Debe instalarse el servidor Web usando apache o tomcat, junto con el parche SSL (Secure Socket Layer), montando los certificados digitales generados con gpg u openSSL. Esta infraestructura asegura autentificación y confidencialidad. • Los certificados digitales pueden venir firmados de dos maneras: • Desde una CA externa generalmente firmado por una CA externa de prueba dependiente de la compañía de certificación. El CSR (Certificate Signing Request) lo pueden generar con openSSL o gpg después enviarlo a una autoridad como Symatec CyberTrust, GlobalTrust, ... y obtener el certificado definitivo o CRT. • Desde una CA interna autofirmada generada también con openSSL o gpg. • Debe tener un certificado del lado del cliente que será firmado por una CA interna. El certificado del servidor será firmado por una CA externa. Es decir, deben probar los dos tipos de infraestructuras: CA interna y CA externa. • Debe además instalar una VPN entre el servidor y el cliente usando explícitamente openVPN. Debe mostrar como son los paquetes seguros que se intercambian cliente y servidor levantándolos con wireshark e indicarlo en un informe. ¿En que se diferencian de los paquetes si el enlace no tiene una VPN? Es decir hacer la misma consulta con o sin VPN y colocarlo en el informe. • También debe instalar un firewall con iptables. El servidor se supone que es una máquina de una LAN corporativa por lo que debe decidir que puerto abrir y cuales cerrar. Se supone que el administrador puede configurar y parametrizar el servidor remotamente por lo que en función a ello, debe decidir cuales puertos conviene dejar abiertos y cuales cerrados. • Finalmente debe realizar un escaneo de puertos usando nmap y en el informe, usando wireshark, colocar como son los paquetes que hacen la consulta y las respuestas del servidor. A continuación deben intentar tomar medidas para evitar ser escaneados y de nuevo con wireshark ver las consultas que realiza nmap y las respuestas del servidor. ¿Cuánto logró protegerse? ¿Qué diferencia notó con las medidas de protección ante nmap? Esta entrega es individual para la 10 del semestre (del 12 al 16 de mayo) en sus secciones de práctica. Deben mostrar la instalación con una página insegura (vía puerto 80) que tenga un link a una página segura (vía puerto 443). Una instalación bien hecha no debería tener warnings y cada conexión debería solicitar explícitamente el certificado del cliente. En el informe puede colocar los encabezados y descripción de los paquetes levantados con wireshark haciendo un print screeen si así les conviene