protección contra el fraude y seguridad en internet

Anuncio

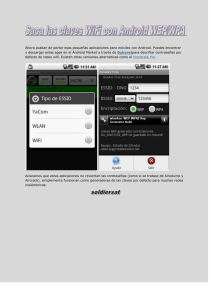

Not for Commercial Use or Distribution ©AARP 2015 PROTECCIÓN CONTRA EL FRAUDE Y SEGURIDAD EN INTERNET 2015 EDITION 1 ÍNDICE Configuración de los dispositivos móviles Cómo crear y administrar las contraseñas Estafas de suplantación de identidad y estafas relacionadas con impostores Estafas relacionadas con el cuidado de la salud, entidades benéficas y la lotería Not for Commercial Robo de identidad Use or contra Distribution La lucha el fraude AARP TEK ©AARP 2015 Notas AARP TEK, junto con la Red de Vigilancia contra el Fraude, de AARP, quieren ayudarte a hacer todo lo posible para mantenerte SEGURO en internet. Este curso está diseñado para ayudarte a identificar las estafas y las amenazas a tu seguridad en internet. Durante este taller práctico, recibirás consejos sobre cómo identificar y evitar las estafas, cómo proteger tu identidad y cómo seleccionar y administrar tus contraseñas. Además, te explicaremos cómo configurar tus dispositivos móviles y cómo ubicarlos si se te pierden. La meta de AARP TEK es hacer que tu vida en internet sea lo más segura posible para que puedas tener una experiencia plena y agradable en línea. 2 www.aarptek.org Posibilidades a tu alcance es una marca comercial de AARP. Android es una marca comercial de Google, Inc. Apple es una marca comercial de Apple, Inc. Este programa no está de ninguna manera afiliado con, respaldado ni patrocinado por Google, Inc. o por Apple, Inc. Configuración de los dispositivos móviles Existen riesgos asociados a cualquier tecnología. Igual que las computadoras personales, los dispositivos móviles son vulnerables a los virus y los programas informáticos maliciosos. El robo de dispositivos móviles va en aumento en todo el país. Los teléfonos inteligentes tienen un alto valor de reventa y a menudo contienen información personal que los ladrones de identidad pueden usar. Por eso, los dispositivos móviles son un blanco atractivo para los asaltantes y los ladrones de identidad. Protegerte de estas amenazas te permitirá disfrutar los beneficios de la tecnología moderna. El primer paso para protegerte es bloquear tu dispositivo con un código de acceso, contraseña, patrón de bloqueo de pantalla o un código biométrico. Cómo proteger tu dispositivo iOS Para activar un código de acceso en iOS El bloqueo de pantalla con código te exige ingresar un código de 4 números cada vez que desbloqueas tu dispositivo; esto te ayuda a mantener seguros tus datos. Toca la aplicación Ajustes Toca Código Toca Activar código Toca Código simple Ingresa un número de 4 dígitos para usarlo como tu código Vuelve a ingresar el número para confirmar. ¡Ya estás protegido! Not for Commercial Todos los iPhone a partir del modelo 5s incluyen Touch ID, un sensor que te permite desbloquear tu teléfono usando solo tu huella dactilar. Este es un ejemplo de un código biométrico. Si tu iPhone tiene un círculo metálico alrededor del botón de inicio, entonces tiene Touch ID. Use or Distribution ©AARP 2015 Pantalla de bloqueo en iOS Cómo proteger tu dispositivo Android Para activar el bloqueo de pantalla con un patrón en Android Toca la aplicación Configurar Toca Bloqueo de pantalla Dibuja un patrón con la punta del dedo Dibuja de nuevo el mismo patrón Eso es todo, ya bloqueaste tu teléfono. Toca Seguridad Toca Patrón Toca Continuar Toca Confirmar. Además del bloqueo de pantalla con un patrón, los teléfonos Android pueden usar un PIN (como iOS) o una contraseña como método de protección. CONSEJO TEK: Descarga aplicaciones solamente de Pantalla de bloqueo con un patrón en Android la tienda App Store de Apple o de la tienda Google Play. Estas aplicaciones están protegidas contra programas informáticos maliciosos. Antes de descargar un programa nuevo, es recomendable leer las reseñas de los usuarios. 3 Configuración de los dispositivos móviles Cómo actualizar el sistema operativo de tu dispositivo Tu dispositivo móvil es una computadora poderosa, y debes darle mantenimiento igual que a una computadora de escritorio. Es importante que tus programas estén actualizados, en particular el sistema operativo de tu dispositivo. Cómo actualizar iOS Cómo actualizar Android Toca la aplicación Ajustes Toca General Toca Actualización de software Si una actualización está disponible, toca Descargar e instalar Toca la aplicación Configurar Toca Acerca del teléfono o Acerca de la tableta Toca Actualización del sistema Te preguntarán si deseas instalar cualquier actualización Toca Sí. Nota: conéctate a wifi para descargar la actualización. Nota: conéctate a wifi para descargar la actualización. Cómo proteger tu dispositivo móvil y tus datos Not for Commercial Es importante saber cómo proteger tus datos y evitar que caigan en manos de quien no debieran. Si un ladrón te roba tu dispositivo móvil, podría tener acceso a los datos guardados ahí. Puedes localizar tu dispositivo móvil y borrar los datos de manera remota antes de que suceda algún perjuicio. He aquí cómo: Use or Distribution Cómo ubicar tu dispositivo iOS Para activar Buscar mi iPhone en iOS ©AARP 2015 Toca la aplicación Ajustes Toca iCloud Inicia sesión con Activa la opción Buscar mi iPhone Activa la tu Apple ID opción Enviar última ubicación . Si se te pierde tu dispositivo iOS, inicia sesión en iCloud.com/find para ubicarlo, para tocar un sonido y ayudarte a encontrarlo (si está cerca), bloquearlo, evitar que se hagan compras desde el dispositivo o borrar tus datos. Cómo ubicar tu dispositivo Android Para activar el Administrador de dispositivo Android Toca la aplicación Config. de Google Toca Seguridad Activa la opción Ubicar este dispositivo de forma remota . Activa la opción Permitir bloqueo remoto y borrar Si se te pierde tu dispositivo Android, inicia sesión en android.com/ devicemanager para ubicarlo, hacerlo sonar (si está cerca), bloquearlo o borrar tus datos. Nota: es necesario que tu dispositivo esté conectado a tu cuenta de Google y que tenga activados los servicios de ubicación para que funcione el Administrador de dispositivo. 4 Configuración de los dispositivos móviles Cómo hacer una copia de seguridad de tu información Es importante hacer una copia de seguridad de tus datos y lde nfiguración de tu dispositivoEsto evita que pierdas tus datos si te roban el dispositivo o lo extravías, y también es útil si dañas o actualizas tu dispositivo. Para usar el Servicio de copia de seguridad de Android Protege t u privacidad al configura r tus servicios de ubicación CONSEJO TEK: Los Toca la aplicación Configurar Toca Hacer copia de seguridad y restablecer Activa la función Hacer una copia de . Toca Cuenta de seguridad de mis datos copia de seguridad para asignar una cuenta de Google si todavía no seleccionaste una. Not for Commercial datos a los que se les hace una copia de seguridad incluyen el calendario, las contraseñas de wifi, la configuración del correo electrónico y más, por lo cual es fácil restaurar tus datos si cambias de dispositivo. Para hacer una copia de seguridad con iCloud de Apple Toca la aplicación Configurar Toca iCloud Toca . Activa la opción Copia en iCloud Copia de seguridad Use or Distribution Nota: la copia de seguridad en iCloud almacena documentos, fotos y ajustes en un archivo grande. Por eso, tu dispositivo debe estar enchufado y conectado a una red wifi para hacer una copia de seguridad. ©AARP 2015 Servicios de ubicación o localización Existen muchas razones positivas para permitir que las aplicaciones tengan acceso a tu ubicación. Por ejemplo, puedes recibir alertas sobre el clima, ver indicaciones de cómo llegar a un lugar, encontrar restaurantes cercanos y ubicar tu dispositivo si se te pierde. Las posibles desventajas de usar los servicios de ubicación incluyen difundir tu ubicación sin querer a través de fotos con etiquetas geográficas, o permitir sin darte cuenta que las aplicaciones rastreen tu ubicación cuando no las estés usando. Considera la posibilidad de controlar cuáles aplicaciones pueden usar tu ubicación y cuándo tienen acceso a ella. Cómo cambiar los servicios de localización Cómo cambiar los servicios de ubicación Toca la aplicación Ajustes Toca Toca Localización Privacidad Selecciona cuáles aplicaciones pueden tener acceso a tu localidad y hasta qué punto. Puedes seleccionar si Nunca tienen acceso, solo tienen acceso Cuando se use la aplicación o Siempre tienen acceso. Toca la aplicación Configurar Toca Ubicación para encender o apagar los servicios de ubicación Toca Solicitudes de ubicación recientes para ver la configuración individual de cada aplicación. Nota: los servicios de ubicación pueden afectar la duración de la batería. El limitar la exactitud del servicio puede mantener la carga de la batería. 5 Cómo crear y administrar las contraseñas Cómo crear las contraseñas Una contraseña es una palabra, frase o cadena de caracteres que se mantiene en secreto y se usa para demostrar la identidad u obtener acceso a un recurso. La fortaleza o seguridad de una contraseña es una medida de su eficacia para oponer resistencia a intentos de adivinar la contraseña y a ataques de fuerza bruta. La fortaleza es un cálculo aproximado de cuántos intentos tendría que hacer un atacante que no tenga acceso directo a la contraseña, en promedio, para adivinarla. La fortaleza de una contraseña depende de su longitud, complejidad e imprevisibilidad. Cómo crear una contraseña segura • Crea una contraseña larga y segura, con un mínimo de ocho caracteres y una mezcla de letras mayúsculas y minúsculas, números y símbolos. • Nunca compartas tu contraseña con otras personas. Si sospechas que alguien sabe tu contraseña, cámbiala. • Haz que tu contraseña sea única y esté relacionada con tu vida y que no sea algo que se adivine con facilidad. No uses los nombres de ningún familiar o mascota, fechas de cumpleaños ni palabras cortas solas. • Evita usar una contraseña que sea fácil de investigar y esté vinculada a ti de manera pública. ¿Existen pistas sobre tu contraseña en tus páginas de las redes sociales, sitios web genealógicos o en classmates.com? • Usa frases memorables, tales como: Noteolvidesdecomprarlechey12huevos. • Puedes usar la primera letra de las palabras en una frase larga: Ntodcly12h • Ten una contraseña distinta para cada cuenta en internet. Considera la posibilidad de usar una sola contraseña buena para todas las cuentas de bajo riesgo. Estas son las cuentas para las que tendría poca importancia si otra persona obtuviera acceso (tales como noticias en internet o revistas). • Anota tu contraseña y guárdala en un lugar seguro lejos de tu computadora. • Cambia tu contraseña varias veces al año. • No permitas que tu navegador guarde las contraseñas para los sitios web en los cuales transmites información confidencial, tales como los sitios web de tus bancos, médicos o sitios de compras. Not for Commercial Use or Distribution ©AARP 2015 Cómo administrar las contraseñas Puede ser difícil llevar un control de múltiples contraseñas. Muchas personas deciden usar un administrador de contraseñas. Un administrador de contraseñas Los res crea contraseñas seguras y únicas para cada sitio web y aplicación y te mantiene un o d a r t s i registro de ellas. Todas tus contraseñas están protegidas con una sola contraseña admin s a ñ e s maestra que solo tú sabes. Cuando visitas un sitio web, completará tu información a de contr para iniciar sesión. Los siguientes son algunos ejemplos de administradores de ros y u g e s n o contraseñas: s e usar d s e l i c á f 1Password Dashlane LastPass Autenticación en dos fases 6 La autenticación en dos fases es un proceso que requiere que inicies sesión en una cuenta por medio de un código de verificación además de usar tu contraseña. Este tipo de autenticación proporciona un nivel adicional de seguridad. Requiere tanto algo que sabes (tal como una contraseña) como algo que tienes (tu teléfono móvil). Cuando inicias sesión en un sitio web con la autenticación en dos fases, a menudo te enviarán un código por mensaje de texto que tienes que ingresar antes de poder obtener acceso al sitio. Estafas de suplantación de identidad y estafas relacionadas con impostores Estafas de suplantación de identidad La suplantación de identidad o "phishing" se refiere a los intentos de obtener información confidencial tal como nombres de usuario, contraseñas, información bancaria o detalles de tarjetas de crédito al hacerse pasar por una entidad confiable. Cuando los estafadores envían mensajes por correo electrónico, pueden intentar reproducir la imagen de empresas serias. El objetivo de estos estafadores es tratar de engañar al destinatario del correo electrónico para que pulse o haga clic en un enlace, ingrese información en un sitio web o abra un archivo adjunto. Al hacer clic en enlaces, la computadora del destinatario puede infectarse con programas informáticos maliciosos conocidos como "malware". El programa malicioso puede darles a los atacantes acceso al dispositivo del destinatario, incluso a su correo electrónico, disco duro y archivos. Cómo identificar estafa de suplantación How touna Create a Strong Password de identidad • Captan tu atención con mensajes alarmistas y amenazas de cierres de cuentas. ¡Nunca hagas clic ni abras un enlace de un correo electrónico o mensaje de texto sospechoso! • A menudo prometen dinero fácil. • Te tientan con ofertas que suenan demasiado buenas para ser verdad y que solo puedes obtener si actúas con rapidez. • A menudo sacan partido de eventos que hicieron noticia, como los desastres naturales, para solicitar donativos. • Muchos de los correos electrónicos contienen errores gramaticales y mala ortografía. • Si sospechas que un correo electrónico podría ser fraudulento, comprueba la URL (dirección web) de cualquier enlace que contenga o llama a la empresa para verificar su autenticidad. • La dirección de correo electrónico del remitente no proviene del dominio de la entidad. Por ejemplo, un correo electrónico de Amazon debería ser [email protected] y no [email protected]. Not for Commercial Use or Distribution ©AARP 2015 Estafas de impostores Un impostor se comunica contigo y te pide información personal o dinero, mientras se hace pasar por otra persona. Estas estafas pueden ocurrir por medio de correo electrónico, llamadas, mensajes de texto, redes sociales o ventanas emergentes en internet. Debes estar alerta a estas estafas comunes relacionadas con impostores Romance y Citas El impostor manipula a su víctima potencial con sentimientos de amor y amistad, y luego le pide dinero. Soporte Técnico Alguien finge que es de soporte técnico y que desea arreglar tu computadora en línea. Abuelos El impostor llama o envía un correo electrónico y dice que es un nieto o amigo y necesita dinero. Agencia Gubernamental Falsa El impostor finge ser de una agencia gubernamental, por lo general del IRS (Servicio de Impuestos Internos), y necesita obtener información personal o llegar a un acuerdo. Solicitud de Amistad de un Amigo con un Perfil Duplicado en Facebook El impostor finge ser uno de tus amigos para obtener acceso a tu información personal o pedirte dinero. 7 Estafas relacionadas con el cuidado de la salud, entidades benéficas y la lotería Estafas relacionadas con el cuidado de la salud Las estafas relacionadas con el cuidado de la salud generalmente tienen que ver con un delincuente que se comunica contigo y dice que necesitas una nueva tarjeta de Medicare o una nueva tarjeta de seguro de salud, o trata de venderte un seguro de salud con descuento. Cómo evitar una estafa relacionada con el cuidado de la salud • • • • Si piensas que quizás te van a estafar, cuelga el teléfono. Si piensas que podría no ser legítimo, borra el correo electrónico. Sencillamente ignóralo. No le contestes al estafador. Si piensas que es una estafa de Medicare, comunícate con la oficina de Medicare llamando al número de teléfono impreso en tu tarjeta de Medicare para verificar tu situación. • Mantente al día con tu cobertura de Medicare visitando https://www.mymedicare.gov Estafas de la lotería En una estafa de la lotería, alguien se comunica contigo por correo electrónico, correo postal o teléfono y te dice que ganaste algo. A menudo te dicen que necesitarás confirmar información personal o pagar cargos antes de recibir tu premio. Tal vez te pidan que transfieras dinero o proporciones la información de una tarjeta de crédito y te digan que es urgente. Not for Commercial Cómo evitar una estafa de la lotería Use or Distribution • Nunca transfieras dinero ni des la información de una tarjeta de crédito. • No compartas ninguna información personal. • Haz caso omiso de la solicitud. ©AARP 2015 Estafas de entidades benéficas Las estafas de entidades benéficas engañan a las personas al pedir ayuda para desastres naturales, cáncer u otras emergencias de salud pública. Hay muchas entidades benéficas que se formaron con la intención de crear riqueza en vez de bienestar. Si estás pensando en realizar un donativo a una organización benéfica, hay varios pasos que debes tomar primero para asegurarte de que tu generosidad beneficie a quienes quieras ayudar. Cómo evitar una estafa de entidades benéficas • Verifica el puntaje de la entidad benéfica en el Charity Navigator http://www.charitynavigator.org • Averigua qué porcentaje de los donativos se destina al programa mismo, comparado con los costos administrativos y de recaudación de fondos. • Obtén información detallada sobre la organización benéfica, que incluya toda la información de contacto y descripciones por escrito de los programas que apoya. • No te dejes engañar con el nombre de una organización benéfica respetada o una que suena como una organización seria. Verifica su reputación con una búsqueda en línea con su nombre exacto seguido por queja o estafa. • Nunca transfieras dinero ni envíes dinero en efectivo. Mantén un registro de tus donativos. • Nunca des tu número del Seguro Social. • Pídeles su carta de exención tributaria que indica su situación ante el IRS. 8 Robo de Identidad El robo de identidad sucede cuando alguien usa tu información personal para obtener mercancía o servicios de manera fraudulenta. Este puede ser el resultado de estafas de impostores, violación de datos personales y robo. La Federal Trade Commission (Comisión Federal de Comercio) recibe más quejas sobre el robo de identidad que sobre cualquier otra estafa. Cómo prevenir el robo de identidad • Protege tu información en línea al usar contraseñas seguras, bloquear tus dispositivos móviles y nunca proporcionar tu número del Seguro Social, números de cuentas bancarias, PIN ni contraseñas a organizaciones que no conozcas o que no hayas investigado. • Monitorea tus cuentas por medio de aplicaciones de banca en línea y tarjetas de crédito. Si hay algo que va mal, lo sabrás cuando suceda y podrás tomar medidas al respecto. Un alto porcentaje de personas nunca han configurado sus cuentas de banca en línea ni las de sus tarjetas de crédito. Esta es la mejor manera de verificar tu actividad bancaria y de tarjetas de crédito en tiempo real. • No uses wifi público para ingresar a tus cuentas bancarias o de tarjetas de crédito. Usa solamente redes seguras o tu servicio celular. • Cambia tus contraseñas a menudo o usa un administrador de contraseñas. • No publiques en línea el año en el que naciste. • Monitorea tu puntaje crediticio en www.annualcreditreport.com N Not for Commercial o proporcio nes tu informa ción personal a nadie sin confirmar primero que es algu ien Use or Distribution CONSEJO TEK: Puedes inscribir tus números telefónicos en el Do Not Call Registry (Registro Nacional No Llame) para disminuir el número de llamadas indeseadas que recibes. Lo puedes hacer en línea en www.donotcall.gov o por teléfono en el 1 (888) 382-1222. ©AARP 2015 confiable. 9 La Lucha Contra el fraude AARP lanzó la Red de Vigilancia contra el Fraude para darles a las personas los recursos necesarios para reconocer y evitar el robo de identidad y el fraude, a fin de que puedan protegerse a sí mismos y a sus familias. Todas las personas, sean o no socios, pueden recibir alertas de vigilancia, mantenerse al tanto de los trucos más recientes de los estafadores o hablar con alguien para obtener ayuda. Quien esté interesado en recibir esta información puede obtenerla sin costo alguno. Cómo recibir las alertas de vigilancia • • • • Visita la Red de Vigilancia contra el Fraude desde tu computadora o dispositivo móvil en www.aarp.org/fraudwatchnetwork Haz clic en o pulsa Get Watchdog Alerts (Recibe las alertas de vigilancia) Completa el formulario en línea Haz clic en o pulsa ¡Eso es todo! Ahora recibirás de AARP la información más reciente sobre los nuevos fraudes y los estafadores. Not for Commercial Después de unirte a la Red de Vigilancia contra el Fraude, de AARP, tendrás recursos educativos Use or Distribution que te guiarán para enterarte sobre las estafas más recientes, recibir consejos sobre cómo detectarlas y aprender cómo los estafadores piensan y operan. También puedes ver el mapa de seguimiento de estafas a nivel nacional y tendrás la oportunidad de compartir tus propias experiencias, lo cual nos ayudará a luchar juntos contra el fraude. ©AARP 2015 Puedes llamar a la Línea directa de la Red de Vigilancia contra el Fraude, de AARP, al (877) 908-3360, para que una persona te ayude y te aconseje. Qué hacer si te han estafado • Presenta un informe, aunque parezca como si fuera una pérdida de tiempo. ¡Tal vez ayudes a otros! • Llama a todas tus instituciones financieras y agencias de informes crediticios. • Informa a la policía. • Informa al FBI. Puedes informar sobre las estafas por correo electrónico y los correos no deseados en [email protected]. Visita el sitio web del FBI para saber dónde y cuándo informar al FBI sobre delitos, en https://www.fbi.gov/contact-us/when. • Presenta una queja en www.ftc.gov/complaint. Esto crea una declaración jurada sobre robo de identidad que te ayuda a presentar una denuncia policiaca. • Únete a la Red de Vigilancia contra el Fraude, de AARP, en www.aarp.org/fraudwatchnetwork • Comparte tu relato en el mapa de estafas de la Red de Vigilancia contra el Fraude, en www.aarp.org/fraudwatchmap • Llama a la Línea directa de la Red de Vigilancia contra el Fraude, de AARP, al (877) 908-3360. • Comparte esta información con amigos para ayudarlos a protegerse contra el fraude. 10 AARP TEK Este programa está generosamente patrocinado por Consumer Cellular www.aarptek.org Introducción a Tabletas y Smartphones Si recién estás aprendiendo más sobre la tecnología móvil, ¡este taller introductorio es para ti! Acompáñanos en un taller práctico que fortalecerá tus habilidades con el dispositivo móvil de introducción a la pantalla táctil, mensajes de texto, tomar y compartir fotos, descargar aplicaciones, y más. Más Allá de lo Básico Aprende trucos que te ayudará a mejor tu conocimiento de la tecnología. Explora la edición de fotos y compartir fotos usando Cloud, música gratis continua, consejos para mensajería, dicción de voz a texto, controlar el dispositivo con tu voz, mapas, y mucho más. Es recomendable tener experiencia con dispositivos móviles antes de asistir este taller. Not for Commercial Mantenerte Conectado con las Redes sociales Explora muchas aplicaciones de redes sociales como Facebook y Twitter. Aplicaciones de redes sociales te permiten mantenerte conectado con tu familia, reencontrarte con viejos amigos, mantenerte a las tantas de las noticias mundiales, y expandir tus redes profesionales.Aprende lo que es imprescindible saber sobre manejar tu presencia social de una forma segura. Es recomendable tener experiencia con dispositivos móviles antes de asistir este taller. Use or Distribution ©AARP 2015 Visita www.aarptek.org para ver nuestros videos de tutoría y aprender más sobre los próximos talleres ¿Has visto uno de estos? ¡Es un código QR! Escanéalo con tu dispositivo usando una aplicación de lectura de QR como Quickscan o Bakoda y te llevará directamente a un sitio web. 11 APUNTES Not for Commercial Use or Distribution ©AARP 2015 Version 1.0.2015