Informática fiable: hacia una plataforma portátil segura

Anuncio

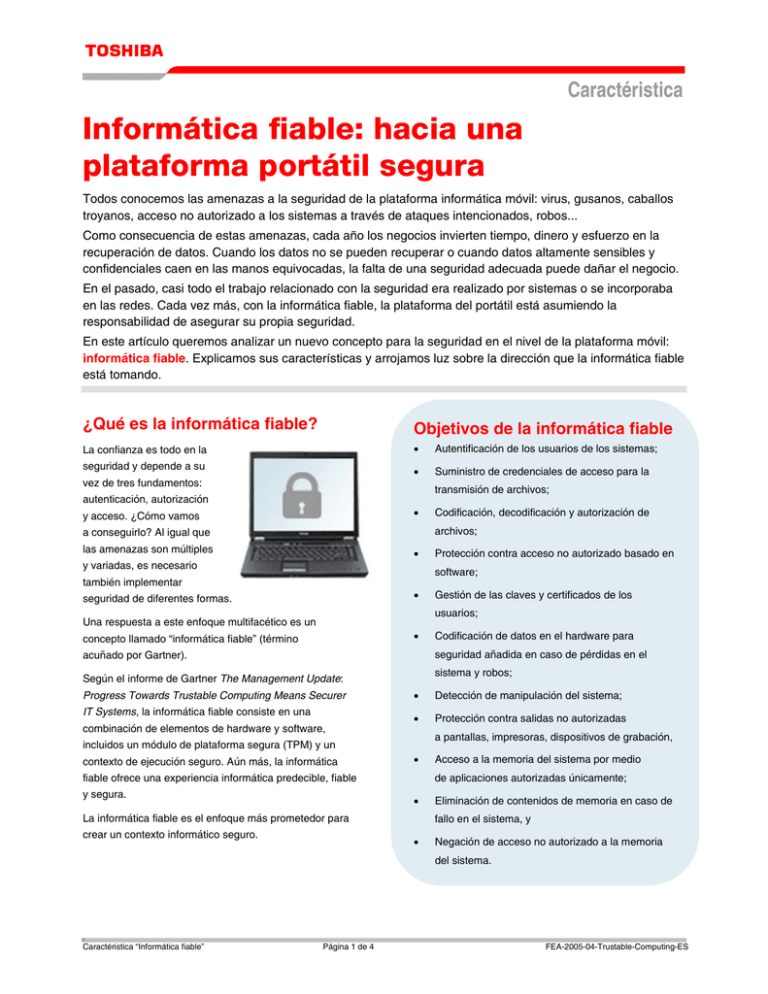

Caractéristica Informática fiable: hacia una plataforma portátil segura Todos conocemos las amenazas a la seguridad de la plataforma informática móvil: virus, gusanos, caballos troyanos, acceso no autorizado a los sistemas a través de ataques intencionados, robos... Como consecuencia de estas amenazas, cada año los negocios invierten tiempo, dinero y esfuerzo en la recuperación de datos. Cuando los datos no se pueden recuperar o cuando datos altamente sensibles y confidenciales caen en las manos equivocadas, la falta de una seguridad adecuada puede dañar el negocio. En el pasado, casi todo el trabajo relacionado con la seguridad era realizado por sistemas o se incorporaba en las redes. Cada vez más, con la informática fiable, la plataforma del portátil está asumiendo la responsabilidad de asegurar su propia seguridad. En este artículo queremos analizar un nuevo concepto para la seguridad en el nivel de la plataforma móvil: informática fiable. Explicamos sus características y arrojamos luz sobre la dirección que la informática fiable está tomando. ¿Qué es la informática fiable? Objetivos de la informática fiable La confianza es todo en la • Autentificación de los usuarios de los sistemas; seguridad y depende a su • Suministro de credenciales de acceso para la vez de tres fundamentos: transmisión de archivos; autenticación, autorización • y acceso. ¿Cómo vamos Codificación, decodificación y autorización de archivos; a conseguirlo? Al igual que las amenazas son múltiples • y variadas, es necesario Protección contra acceso no autorizado basado en software; también implementar • seguridad de diferentes formas. Gestión de las claves y certificados de los usuarios; Una respuesta a este enfoque multifacético es un • concepto llamado “informática fiable” (término Codificación de datos en el hardware para seguridad añadida en caso de pérdidas en el acuñado por Gartner). sistema y robos; Según el informe de Gartner The Management Update: Progress Towards Trustable Computing Means Securer IT Systems, la informática fiable consiste en una combinación de elementos de hardware y software, • Detección de manipulación del sistema; • Protección contra salidas no autorizadas a pantallas, impresoras, dispositivos de grabación, incluidos un módulo de plataforma segura (TPM) y un contexto de ejecución seguro. Aún más, la informática • fiable ofrece una experiencia informática predecible, fiable y segura. • La informática fiable es el enfoque más prometedor para crear un contexto informático seguro. Acceso a la memoria del sistema por medio de aplicaciones autorizadas únicamente; Eliminación de contenidos de memoria en caso de fallo en el sistema, y • Negación de acceso no autorizado a la memoria del sistema. F Caractéristica “Informática fiable” Página 1 de 4 FEA-2005-04-Trustable-Computing-ES Caractéristica El concepto de la plataforma informática fiable X TPM: un pequeño chip de seguridad, TPM o el módulo El concepto de Gartner de una plataforma informática de plataforma confiable es fiable se basa en un modelo de tres niveles: la “caja de seguridad” ideal 1. hardware de protección contra manipulación 2. plataforma confiable 3. contexto de ejecución (tiempo de ejecución) para los pares de claves únicos de Infraestructura de clave pública (Public Key Infrastructure, PKI) y credenciales de datos codificados. Además de proporcionar una base para la Gestión de Derechos seguro Digitales (DRM), este dispositivo de protección de manipulación es capaz de soportar los ataques lógicos y físicos para proteger los datos sensibles y la información codificada. X Utilidad de control de accesos: Una característica de la seguridad de BIOS que, si instalada, hace necesario la utilización de una contraseña para iniciar el sistema operativo del Un módulo TPM es el punto de partida para establecer un ordenador portátil. hardware de protección contra la manipulación y una También protege los plataforma confiable, pero, para ser verdaderamente datos de copias efectiva, esta tecnología tiene que trabajar junto con el realizadas en dispositivos sistema operativo y otras características incorporadas a la de almacenamiento plataforma móvil. La combinación de estos elementos extraíbles. proporciona previsión, confianza y seguridad. X Según Gartner, es probable que no alcancemos la Utilidad de contraseña: Para evitar el informática fiable hasta 2008, cuando se espera que los acceso no autorizado a su ordenador, también puede sistemas operativos (Microsoft’s Longhorn) de protección emplear la utilidad de contraseña para controlar las contra manipulación y el hardware trabajen JUNTOS. configuraciones administrativas de su ordenador Mientras que probablemente tengamos que esperar para portátil, incluyendo una contraseña de arranque de ver sistemas operativos fiables, ya se están realizando equipo y TPM. Este control está normalmente avances que se implementan en el nivel de hardware y en disponible sólo a través de la interfaz BIOS que hace aplicaciones de ejecución. que esta utilidad basada en Windows sea un buen Hardware informático fiable en la actualidad complemento adicional para el usuario menos técnico. Actualmente, muchos modelos de ordenadores portátiles nuevos disponen de componentes de hardware de protección contra la manipulación que aseguran la protección de los datos sensibles. Toshiba juega el papel fundamental en el suministro de dispositivos para negocios que permiten la informática fiable, como: F Caractéristica “Informática fiable” Página 2 de 4 FEA-2005-04-Trustable-Computing-ES Caractéristica X XD-Bit — Bit de deshabilitación de la ejecución (XD-Bit) : ¿Hacia dónde se encamina la informática fiable? Habilita el procesador de portátil para que distinga entre partes de código que deben ejecutarse y partes que no deben ejecutarse porque supondrían una amenaza para el sistema. Como resultado, mientras XD-Bit está activado, La siguiente tabla proporciona una visión general sobre el camino que está tomando la plataforma informática fiable y la tecnología disponible para el usuario preocupado por la seguridad: los códigos maliciosos, en forma de virus o gusano, no pueden infectar el sistema. Característica Lector de huellas Definición X digitales Integrado en el portátil: lee una huella Beneficio(s) de seguridad X digital y la compara con la información Autentificación de la identidad del usuario para un acceso a los datos seguro almacenada. Biometrics X Tecnología Parallax está integrada en la X especialmente en un contexto público. tercera persona pueda ver datos confidenciales. X Previsto para 2006, este nuevo sistema X basados en software; operativo significará un paso hacia la creación de un contexto de ejecución Longhorn seguro en el que las aplicaciones pueden ® (Microsoft ) X Almacenamiento y transmisión seguros de datos sensibles en el contexto Longhorn; ejecutarse en un sistema al que no pueda acceder o que no pueda “ver” otro Mejor protección contra ataques a datos X Admite firmas digitales software del sistema. X Tecnología Intel LaGrande (LT) Ofreciendo un grupo altamente versátil de mejoras en el software, LT llegará a los procesadores, chips y plataformas de Intel en los siguientes 2 ó 3 años. X Colaborando con Microsoft’s Longhorn, LT crea una base de hardware en el PC del cliente que ayuda a proteger la confidencialidad e integridad de los datos de los ataques intencionados basados en software. F Caractéristica “Informática fiable” Página 3 de 4 FEA-2005-04-Trustable-Computing-ES © 2004. Toshiba Europe GmbH. Aunque Toshiba ha realizado un gran esfuerzo para garantizar la exactitud de la información que aquí aparece en el momento de la publicación, las especificaciones del producto, configuraciones, precios y disponibilidad del sistema/componentes/opciones estarán sujetos a cambios sin previo aviso. Si desea obtener la información más reciente sobre el producto o tener actualizadas las distintas opciones del software o hardware, visite el sitio web Toshiba en pcsupport.toshiba.com. pantalla segura para evitar que una Pantalla segura Protección de datos sensibles, Caractéristica Conclusión Al igual que la conexión de redes, en la forma de Internet, Intranets y Extranets, se ha convertido en una parte integral de la jornada laboral de los negocios, así lo será, seguramente, la informática fiable. Con la utilización de la web, en constante expansión, la informática móvil ya ha definido un nuevo ámbito laboral y la seguridad del sistema, la confianza y la previsión son esenciales para una informática ubicua. En un principio, la informática fiable encontrará, como ya lo está haciendo, su camino para entrar en las áreas comerciales con datos sensibles o altamente confidenciales y actividades en tiempo real. Finalmente, sin embargo, este nuevo concepto va a abrirse camino para convertirse en un estándar de negocios, con nuevas posibilidades y ofreciendo aún más movilidad. Incluso nociones inverosímiles como el voto electrónico se harán realidad una vez que la informática fiable alcance su mayoría de edad. ¿Por qué? Porque la privacidad de la información ya no se considera un privilegio, es un derecho básico que se aplica tanto a cuestiones profesionales como personales. F Caractéristica “Informática fiable” Página 4 de 4 FEA-2005-04-Trustable-Computing-ES