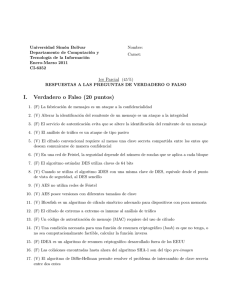

I. Verdadero o Falso (20 puntos)

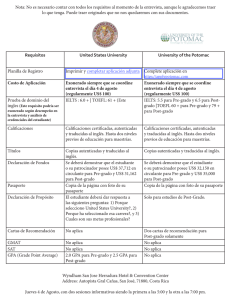

Anuncio

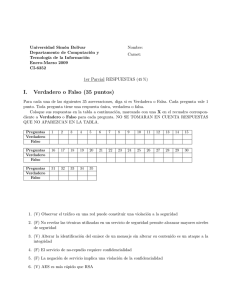

Nombre: Universidad Simón Bolı́var Departamento de Computación y Tecnologı́a de la Información Enero-Marzo 2010 CI-6352 Carnet: 1er Parcial (45 %) I. Verdadero o Falso (20 puntos) Para cada una de las siguientes 20 aseveraciones, diga si es Verdadera o Falsa. Cada pregunta vale 1 punto. Toda pregunta tiene una respuesta única, verdadera o falsa. Coloque sus respuestas en la tabla a continuación, marcando con una X en el recuadro correspondiente a Verdadero o Falso para cada pregunta. NO SE TOMARAN EN CUENTA RESPUESTAS QUE NO APAREZCAN EN LA TABLA. Preguntas Verdadero Falso 1 2 3 4 5 Preguntas Verdadero Falso 16 17 18 19 20 6 7 8 9 10 11 12 13 14 15 1. (V) No revelar los mecanismos de seguridad empleados no es considerado un atributo clave de la seguridad de un sistema 2. (F) El cifrado convencional es un servicio de seguridad 3. (V) La entrega directa (fı́sicamente) de una clave compartida es un método aceptable de entrega de clave 4. (V) El “análisis de tráfico” es un ataque de tipo pasivo 5. (V) El ataque de “hombre en el medio” puede ser efectivo contra un esquema de clave asimétrica 6. (F) El ataque de “hombre en el medio” puede ser efectivo contra un esquema de clave simétrica 7. (F) El DES utiliza claves de 58 bits 8. (V) El IDEA es un algoritmo de cifrado simétrico con claves de 128 bits 9. (F) Para que una función de resumen criptográfico H sea considerada segura, debe ser computacionalmente factible encontrar un par (x, y) tal que H(x) = H(y), para y 6= x 10. (V) Alterar la identificación del emisor de un mensaje sin alterar su contenido es un ataque a la integridad 11. (V) La seguridad de Diffie-Hellman se basa en la dificultad de calcular logaritmos discretos 12. (V) Diffie-Hellman permite intercambiar claves simétricas de manera segura 13. (V) Diffie-Hellman es vulnerable a ataques de “hombre en el medio” 14. (V) AES es más seguro que DES 15. (V) El protocolo IPSec permite que las aplicaciones usen canales seguros sin necesidad de ser modificadas o recompiladas 16. (V) En IPSec, al seleccionar el servicio de cifrado y autenticación (ESP con autenticación) en modo túnel, se cifra y autentica todo el paquete IP original. 17. (F) En Unix, se guardan las claves de acceso (login) en archivos cifrados 18. (V) El bastión debe ser colocado después del filtro de paquetes (al interior), en relación a Internet 19. (V) Un sistema seguro multinivel garantiza que un actor sólo puede leer un objeto de menor o igual nivel de seguridad (Propiedad de seguridad simple) 20. (V) Es posible penetrar una máquina sin dejar huellas en dicha máquina II. Desarrollo (25 puntos) Instrucciones: Los estudiantes de Post-grado contestan todas las preguntas. Los estudiantes de Ingenierı́a de Computación (pre-grado) contestan todas las preguntas menos la 4. 1. (5 puntos) Diga las ventajas y desventajas de “cifrar y luego firmar” versus “firmar y luego cifrar”. ¿Según su análisis, cuál de estos es mejor? 2. (PRE-GRADO: 10 puntos. POST-GRADO: 5 puntos) Describa los elementos que conforman un Certificado x.509 3. (PRE-GRADO: 10 puntos. POST-GRADO: 7 puntos) Dibuje la pila de protocolo SSL, describiendo cada uno de sus componentes y su relación con la pila de protocolo TCP/IP. 4. (SOLO POST-GRADO: 8 puntos) La figura 1 muestra una jerarquı́a de Autoridades Certificadoras. Coloque, al lado de cada autoridad certificadora, la especificación de firmas de certificados necesarias a ese nivel, de manera que C pueda confiar en los certificados firmados por H. Por ejemplo, en B tenemos su certificado firmado por A, A << B >>, e implica que B confı́a en los certificados firmados por A. Exprese la cadena de confianza que permita esa confianza mutua. E F D G A B C Figura 1: Jerarquı́a de autoridades certificadoras H