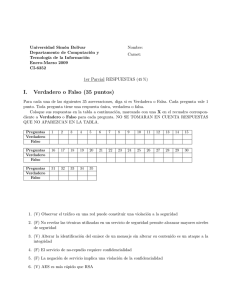

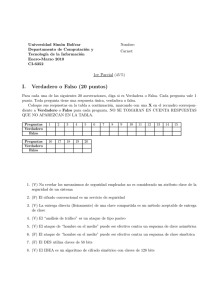

I. Verdadero o Falso (20 puntos)

Anuncio

Universidad Simón Bolı́var Departamento de Computación y Tecnologı́a de la Información Enero-Marzo 2011 CI-6352 Nombre: Carnet: 1er Parcial (45 %) RESPUESTAS A LAS PREGUNTAS DE VERDADERO O FALSO I. Verdadero o Falso (20 puntos) 1. (F) La fabricación de mensajes es un ataque a la confidencialidad 2. (V) Alterar la identificación del remitente de un mensaje es un ataque a la integridad 3. (F) El servicio de autenticación evita que se altere la identificación del remitente de un mensaje 4. (V) El análisis de tráfico es un ataque de tipo pasivo 5. (V) El cifrado convencional requiere al menos una clave secreta compartida entre los entes que desean comunicarse de manera confidencial 6. (V) En una red de Feistel, la seguridad depende del número de rondas que se aplica a cada bloque 7. (F) El algoritmo estándar DES utiliza claves de 64 bits 8. (V) Cuando se utiliza el algoritmo 3DES con una misma clave de DES, equivale desde el punto de vista de seguridad, al DES sencillo 9. (V) AES no utiliza redes de Feistel 10. (V) AES posee versiones con diferentes tamaños de clave 11. (V) Blowfish es un algoritmo de cifrado simétrico adecuado para dispositivos con poca memoria 12. (F) El cifrado de extremo a extremo es inmune al análisis de tráfico 13. (F) Un código de autenticación de mensaje (MAC) requiere del uso de cifrado 14. (V) Una condición necesaria para una función de resumen criptográfico (hash) es que no tenga, o no sea computacionalmente factible, calcular la función inversa 15. (F) IDEA es un algoritmo de resumen criptográfico desarrollado fuera de los EEUU 16. (F) Las colisiones encontradas hasta ahora del algoritmo SHA-1 son del tipo pre-imagen 17. (V) El algoritmo de Diffie-Hellman permite resolver el problema de intercambio de clave secreta entre dos entes 18. (V) El algoritmo de RSA permite resolver el problema de intercambio de clave secreta entre dos entes 19. (V) La criptografı́a asimétrica para confidencialidad es sensible al ataque de “Hombre en el Medio” 20. (V) El algoritmo de Diffie-Hellman es sensible al ataque de “Hombre en el Medio” 21. (F) Los certificados x.509 requiren el uso de RSA 22. (F) Una razón para revocar un certificado es que la clave pública de la Autoridad Certificadora que lo firma ha sido expuesta 23. (V) Los certificados x.509 permiten distribuir claves públicas de manera segura 24. (V) Para que el mecanismo de certificado funcione, es necesario poder obtener de manera segura la clave pública de la Autoridad Certificadora que firma el certificado 25. (F) IPsec requiere recompilar o utilizar aplicaciones adaptadas a la librerı́a de acceso de IPsec 26. (V) IPsec permite ofrecer servicio de confidencialidad en la comunicación entre sedes distribuidas de una organización (redes privadas virtuales) 27. (F) El modo ESP con Autenticación de IPsec es equivalente a tener dos Asociaciones de Seguridad para ese flujo, uno de AH y uno de ESP. 28. (V) En ESP modo túnel, queda totalmente protegido el paquete, incluso ante ataques de análisis de tráfico 29. (V) TLS (Seguridad de la Capa de Transporte) es derivado de SSL v.3 30. (V) Es posible usar TLS/SSL para proveer servicios de autenticación y confidencialidad sobre un tráfico TCP cualquiera, no sólo HTTP. 31. (V) El protocolo Record de TLS/SSL utiliza cifrado simétrico para proveer el servicio de confidencialidad 32. (F) PGP cifra antes de comprimir el mensaje 33. (F) PGP calcula el resumen criptográfico después de cifrar 34. (V) Un mensaje cifrado con PGP puede ser de mayor tamaño que el original 35. (V) PGP utiliza cifrado simétrico para proveer confidencialidad 36. (V) Un usuario legı́timo que toma fraudulentamente la identidad de otro es considerado un “intruso” 37. (V) Un cortafuegos puede ocuparse tanto de filtrar conexiones entrantes como salientes de la red que protege 38. (F) Un cortafuegos de tipo pasarela funciona a nivel de la capa de red 39. (V) En un Sistema Confiable (Trusted system) con seguridad multinivel, un usuario no puede escribir en un archivo de un usuario de menor nivel 40. (V) Un Sistema Confiable (Trusted system) con seguridad multinivel es inmune a los virus de tipo Caballo de Troya II. Desarrollo (25 puntos) Instrucciones: Los estudiantes de Post-grado contestan todas las preguntas. Los estudiantes de Ingenierı́a de Computación (pre-grado) contestan todas las preguntas menos la 4. 1. (5 puntos) Explique qué ventajas tiene un cifrador de enlazado de bloques (CBC, Cipher Block Chaining) respecto a un cifrador de bloque sin encadenado (ECB, Electronic Code Book ) 2. (PRE-GRADO: 10 puntos. POST-GRADO: 5 puntos) Explique las razones por las cuales se usa SSL/TLS para comercio electrónico en lugar de IPsec. Explique, si existe, qué ventajas tendrı́a usar IPsec. 3. (PRE-GRADO: 10 puntos. POST-GRADO: 7 puntos) Dibuje un esquema con todos los pasos, y explique el procedimiento, usando PKI y certificados X.509, para: a) Enviar un mensaje firmado b) Enviar un mensaje cifrado 4. (SOLO POST-GRADO: 8 puntos) Describa el esquema de autenticación utilizado por Kerberos. Analice cada una de las fases del protocolo y sus componentes, indicando la justificación de los elementos de autenticación y cifrado. Presente las ventajas y desventajas de este esquema para despliegues multi-institucionales como Internet.