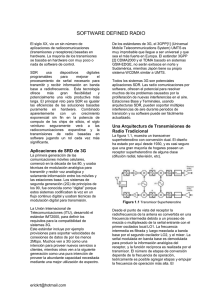

DISEÑO DE INVESTIGACIÓN Evaluación y uso de técnicas de SDR introduciendo las tecnologías de Radio Cognitiva

Anuncio