“instalación y mantenimieto de servicios de internet”.

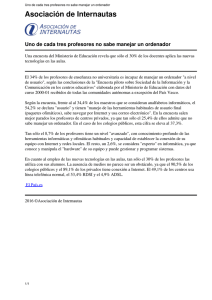

Anuncio