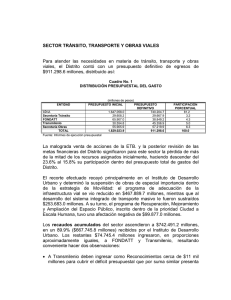

desarrollar una propuesta metodólogica sobre un sistema de

Anuncio