UNIVERSIDAD AUTONOMA METROPOLITANA

Anuncio

Casa abierta al ternpa

UNIVERSIDAD AUTONOMA METROPOLITANA

/

,-”

UNIDAD:

IZTAPALAPA

DIVISION:

CIENCIAS BASICAS E INGENIERIA

CARRERA:

LICENCIATURA EN INGENIERIA ELECTRONICA

MATERIA:

PROYECTO DE INGENIERIA ELECTRONICA I Y II

TITULO:

DISENO E IMPLEMENTACION DE PRIMITIVAS PARA UN

SISTEMA DE ARCHIVOS DISTRIBUIDO UTILIZANDO PVM

(PARALLEL VIRTUAL MACHINE)

/

FECHA:

’ ALUMNO:

~

ENERO DE 1999

--c

MAURlClO MUÑOZ GARCIA

MATRICULA: 89325717

ALUMNO:

CRISTOBAL ROMO DUARTE:

MATRICULA: 89328274

ASESOR:

ELIZABETH PEREZ CORTES

lndice

1 . ESTADO DEL ARTE

5

1. I . Transacciones

6

1.2. Protección

7

I .2.1. Dominios de protección

7

I .2.2. Listas de acceso y listas de capacidades

8

1.3. Sistema de Archivos NFS

9

1.3.I . El protocolo de montaje

10

I .3.2. El protocolo NFS

11

1.3.3. Arquitectura NFS

12

1.3.4. Traducción de nombres de rutas

13

1.4. Andrew File System

13

1.4.I . Espacio de nombres compartidos

14

1.4.2. Operaciones y consistencia de archivos.

14

1.5. AFS vs. NFS.

2. DESARROLLO DEL SAD

2.1. Arquitectura del SAD desarrollado.

15

16

17

2. I . I . Arquitectura.

17

Arbol de procesos.

18

2.1.3. Interface.

18

2.1.4. Nominación de Archivos.

19

2.1.5. Peticiones de operación sobre archivos.

20

2. I .6. Estructuras para la Administración de archivos.

21

2.1.7. Comunicación entre procesos.

23

2.2. Archivos de encabezado.

3. CONCLUSIONES

25

26

3.1. Trabajo Desarrollado.

26

3.2. Perspectivas.

26

4. BlBLlOGRAFÍA

28

5. APENDICE A (CÓDIGOS DE LOS PROGRAMAS)

29

*NOMBRE: Maestros

29

*NOMBRE: admonl .c

31

*NOMBRE: 1istas.h

52

*NOMBRE: distribuido.h

63

6. APENDICE B (MANUAL DE USUARIO)

Instalación de PVM.

73

73

6.1.1. Transferencia de PVM

73

6.1.2. Descompresión de PVM

73

6.1.3. Compilación de PVM

73

6.1.4. Ejecución del demonio

74

COMPILACION DEL SAD

74

6.1.5. Copiado de archivos

74

6.1.6. Edición del archivo adman#.c

74

6.1.7. Edición del archivo Makefile.aimk.

75

6.1.8. Compilación

76

ARRANQUE DEL SAD

76

6.1.9. Copiado del archivo mestro.c

76

6.1.1O. Edición del archivo maestr0.c

76

6.1.11. Compilación del archivo maestr0.c

77

6.1.12. Ejecución del maestro

77

EDlClON DE LAS APLICACIONES

77

COMPILACION DE LAS APLICACIONES

77

EJECUCION DE LA APLICACIÓN

77

FUNCIONES PRIMITIVAS DEL SAD

78

7. APENDICE C (PARALLEL VIRTUAL MACHINE)

82

Int roducción

El presente proyecto de investigación tiene como propósito la elaboración de un administrador de

archivos en un ambiente distribuido, esto es, implementar las operaciones básicas sobre un archivo que

son la apertura, creación, cerrado, escritura, lectura, desplazamiento y eliminación. Este proyecto

ayudará a la comprensión clara sobre sistemas distribuidos y a la administración de archivos.

Una tendencia reciente en los sistemas de computación es distribuir los cálculos entre varios

procesadores físicos. Básicamente hay dos esquemas para construir estos sistemas:

0

En un sistema fuertemente acoplado, los procesadores comparten memoria y reloj; en estos sistemas

multiprocesadores, la comunicación generalmente se lleva a cabo a través de la memoria compartida.

o

En un sistema débilmente acoplado los procesadores no comparten memoria ni reloj, estos se

comunican por medio de diversas líneas, como canales de alta velocidad o líneas telefónicas. A estos

sistemas generalmente se les conoce como sistemas distribuidos.

En un sistema distribuido, los procesadores varían en cuanto a tamaño y función e incluyen pequeños

microprocesadores, estaciones de trabajo, minicomputadoras y grandes sistemas de cómputo de

propósito general, ofreciendo al usuario acceso a los diversos recursos que mantiene el sistema. El

acceso a un recurso compartido permite acelerar los cálculos y mejorar la disponibilidad y confiabilidad

de los datos.

Definimos un sistema distribuido como un conjunto de procesadores débilmente acoplados que

permite el acceso a recursos compartidos.

Desde el punto de vista de un procesador específico en un sistema distribuido, los demás procesadores

y sus recursos respectivos son remotos, mientras que los propios recursos son locales.

Un sistema de archivos es el encargado de administrar tanto física como lógicamente los datos

almacenados en algún dispositivo secundario (generalmente un disco duro).

Un sistema de archivos distribuidos (SAD), es el software encargado de administrar tanto lógica como

físicamente los datos contenidos en uno o varios dispositivos secundarios los cuales no se encuentran

centralizados, es decir, pueden localizarse en diferentes computadoras interconectadas entre sí

mediante una red.

1

Un SAD es una implantación del clásico modelo de sistema de archivos de tiempo compartido, donde

varios usuarios comparten archivos y recursos de almacenamiento. El propósito de un SAD es apoyar el

mismo tipo de compartición cuando los archivos están dispersos físicamente en varias instalaciones de

un sistema distribuido.

Las funciones de un sistema de archivos son la organización, almacenamiento, nombrado, repartición y

protección de archivos.

Las partes que lo componen se dividen en módulos:

0

Servicio de archivos planos: el cual se compone de módulos de archivos y de acceso a archivos. Se

encarga de modificar el contenido de los archivos.

0

Servicio de directorios: se compone de módulos de directorios y de control de acceso. Se encarga de

traducir los nombres ASCII a Identificadores Únicos de archivos (UFID Unique File Identifiers).

0

Modulo de Clientes: está formado por módulos de bloques y de dispositivos. Se encarga de proveer

al usuario de una interfaz de programación. También se ocupa de las rutinas de bajo nivel para

accesar bloques de memoria y dispositivos.

Un SAD es un sistema de servicio de archivos cuyos usuarios, servidores y dispositivos de

almacenamiento están dispersos por las distintas instalaciones de un sistema distribuido. Por lo anterior,

la actividad de servicio corre a cargo de toda la red; en vez de un solo depósito de datos centralizado,

existen múltiples dispositivos independientes de almacenamiento.

Por lo general, el servidor, posee un recurso que el cliente (o usuario), desea usar. El propósito de un

sistema distribuido es ofrecer un entorno eficiente y adecuado para compartir los recursos.

El SAD puede implantarse como parte del sistema operativo distribuido, o bien como una capa de

software cuya tarea es administrar la comunicación entre los sistemas operativos y los sistemas de

archivos convencionales. Las características de un SAD. son la multiplicidad y autonomía de clientes y

servidores en el sistema.

Un sistema de archivos distribuido, también debe contar con las siguientes características que deben

resolverse:

0

Transparencia de acceso a datos locales y remotos: El usuario no distingue cuando los datos son

locales o remotos.

0

Transparencia de localización: El nombre de un archivo no revela ningún indicio sobre la ubicación

del almacenamiento físico del archivo. La independencia de la ubicación significa que no es

necesario modificar el nombre del archivo cuando cambia su ubicación en el almacenamiento físico.

2

Transparencia de concurrencia, para que varios usuarios puedan operar sobre los datos compartidos,

sin que se interfieran.

Transparencia de replicación, para que haya varias copias de los datos para mejorar el desempeño

sin que el usuario se entere.

Transparencia de fallos, para que el usuario pueda trabajar aún si fallan ciertos elementos del

sistema.

Transparencia de migración, para que los programas o datos de los usuarios puedan moverse sin

interferencia para el usuario.

Transparencia de escalamiento, para que el sistema pueda aumentar de tamaño sin cambiar de

estructura a los algoritmos de aplicación.

El presente documento consta de 5 capítulos y 3 apéndices que son:

Capítulo I Estado del Arte.

Se desarrollan los conceptos generales para la elaboración del proyecto, se estudian dos sistemas de

archivos distribuidos que son Andrew File System (AFS) y Networth File System (NFS) y se ve una tabla

comparativa entre estos dos sistemas.

Capítulo 3 Desarrollo del Sistema de Archivos Distribuido (SAD).

Se expone como se realizó el proyecto desarrollando la arquitectura, el árbol de procesos, la nominación

de archivos, las peticiones de operación sobre archivos, las estructuras para la administración de

archivos, la comunicación entre procesos y los archivos de encabezado.

Capítulo 4 Rendimiento.

Capítulo 5 Conclusiones.

Se exponen los puntos importantes del SAD desarrollado y los puntos que se pueden implementar como

mejoras.

Capítulo 6 Bibliografía.

Apéndice A Manual de Usuario.

Se desarrollan los procedimientos para la instalación de PVM,la compilación y arranque del SAD, la

edición, compilación y ejecución de las aplicaciones, se exponen las funciones primitivas del SAD dando

la sintaxis, descripción, valor de retorno y errores.

3

Apéndice B Parallel Virtual Machine.

Se explica de manera general lo que es PVM.

Apéndice C Código de Programas.

Se listan todos los códigos del proyecto.

4

1. Estado del arte

Este capítulo tiene como objetivo el estudio de algunos SAD, que nos permitirán comprender como se

han solucionado los problemas que se presentan al elaborar este tipo de sistemas.

Un sistema de archivos provee dos tipos de servicio:

Servicio de directorios: se encarga de la creación, manejo, adición y eliminación de archivos en un

directorio.

Servicio de archivos: está encargado de las operaciones sobre archivos individuales, lectura,

escritura, etc.

Los modelos de servicio de archivos que se pueden utilizar son:

Cargddescarga: el archivo es transferido del servidor al cliente, quien lo modifica y io devuelve al

servidor de archivos (Data shipping), ver figura I.

Acceso remoto: en este modelo todas las operaciones se efectúan donde se encuentra el archivo

físicamente (Query shipping), ver figura 2.

Figura 1

5

Peticiones sobre los archivos

Figura 2

Existen diversas semánticas que se pueden utilizar para el manejo de los archivos:

o

La semántica de UNlX hace que las escrituras efectuadas por un usuario a un archivo abierto, sean

visibles de inmediato para los otros usuarios que tengan el archivo abierto al mismo tiempo.

o

En la semántica de sesión las escrituras efectuadas por un usuario a un archivo abierto no son

visibles por los otros usuarios que tengan el archivo abierto al mismo tiempo. Los cambios son

efectuados al cerrar el archivo y son visibles para las sesiones que comiencen mas tarde.

A continuación explicaremos qué es una transacción, qué son los métodos de protección y veremos dos

ejemplos de sistemas de archivos distribuidos que son Network File Sistem (NFS) y Andrew File Sistem

(AFS), por ultimo damos una tabla comparativa entre estos dos sistemas.

1.I.

Transacciones

Una transacción es un conjunto lógico de operaciones caracterizadas por cuatro propiedades:

atomicidad, consistencia, aislamiento y durabilidad (ACID, Atomicity, Consistency, Isolation y

Durability).

o

Atomicidad: La propiedad de atomicidad significa que para un observador externo todas las

operaciones son completadas o ningunas de ellas sean ejecutadas.

o

Consistencia: La propiedad de consistencia significa que las operaciones son ejecutadas

correctamente.

0

Aislamiento: La propiedad de aislamiento significa que cualquier resultado parcial de las operaciones

que componen la acción atómica no es visible hasta que ésta se complete.

o

Durabilidad: La propiedad de durabilidad significa que los efectos de la transacción son durables.

6

Cuando un proceso da inicio a una transacción, el servidor de archivos lleva un registro de

transaciones en disco para llevar el control de su condición, esto permite la tolerancia a fallas del

servidor y del disco. Cuando el proceso lee un archivo por primera vez el servidor bloquea el archivo para

evitar que otros procesos lo accesen y hace una copia. Si el archivo no se puede bloquear, la transacción

falla y no se hacen cambios. La escritura se hace en la copia y no en el original. Cuando la escritura

termina, el servidor tendrá un conjunto de archivos recién creados que tienen que reemplazar a los

archivos originales que aún no se han modificado, entonces el servidor construye una lista de

intenciones, donde se listan todos los archivos que tienen que actualizarse. La lista de intenciones se

escribe en el registro de transacciones que se encuentra en disco, de modo que, aunque el servidor falle,

cuando se restablezca sabrá que hacer. Después inhibe todas las operaciones hasta que la transacción

se termine.

1.2. Protección

El papel de la protección en un sistema de computación consiste en proporcionar un mecanismo para

aplicar las políticas que gobiernan la utilización de los recursos. Estas políticas puedes establecerse de

varias maneras. Algunas están determinadas por el diseño del sistema, otras están formadas por los

administradores del sistema y algunas más son definidas por los usuarios para proteger sus propios

archivos y programas. Un sistema de protección debe tener la flexibilidad suficiente para aplicar las

diversas políticas que se le pueden indicar.

Un principio de importancia es la separación entre políticas y mecanismos. Los mecanismos determinan

cómo se hará algo, mientras que las políticas deciden qué se hará. Esta separación es importante

respecto a la flexibilidad, ya que es probable que las políticas cambien de un lugar a otro o con el

transcurrir del tiempo. En el peor de los casos, cada cambio en las políticas requerirá una modificación en

el mecanismo correspondiente. Por esto, será más deseable contar con mecanismos generales, pues un

cambio en una política requeriría alterar solo algún parámetro o tablas del sistema. Estos parámetros o

tablas se pueden expresar como dominios de protección, capacidad y accesos

I. 2. I . Dominios de protección

Un dominio es un conjunto de parejas de objetos y derechos. Cada pareja especifica un objeto y algún

subconjunto de las operaciones que se pueden efectuar con él. Un derecho en este contexto significa

autorización para ejecutar una de las operaciones sobre el objeto asociado.

7

Los procesos también pueden cambiarse de un dominio a otro durante su ejecución. Las reglas para el

cambio de dominio dependen en gran medida del sistema.

Una pregunta importante es, ‘cómo

controla el sistema las políticas entre objetos y dominios?. En

concepto, cuando menos, uno puede imaginar una matriz de accesos donde los renglones son los

dominios y las columnas son los objetos. Cada caja lista los derechos, si hay alguno, que el dominio

contiene para el objeto (figura 3). Dada esta matriz y el número de dominio corriente, el sistema siempre

puede indicar si se permite un intento por accesar un objeto específico de manera particular.

Objetos

1

Archivo 1

Archivo 2

Lectura

Lectura

Archivo 3

Archivo 4

Impresora 1

Dominio 1

Dominio 2

Dominio 3

Accesar

Escritura

2

3

Lectura

Escritura

Lectura

Escritura

Escntura

Ejecución

Figura 3

El cambio de dominio mismo, se puede incluir sin dificultad en el modelo de matriz comprendiendo que

un dominio es un objeto en sí.

I . 2.2. Listas de acceso y listas de capacidades

Cada columna de la matriz de accesos se puede implantar como una lista de accesos para un objeto.

Evidentemente pueden descartarse las entradas vacías. La lista para cada objeto consiste en pares

ordenados (dominio, derechos) que definen todos los dominios con un conjunto no vacío de derechos de

accesos para ese objeto (figura 4).

Archivo 1: (Dominio 1, Lectura)

Archivo 2: (Dominio 1, Lectura/Escritura)

Archivo 3: (Dominio 2, Lectura)

Archivo 4: (Dominio 3, Lectura/Escritura/Ejecución)

Impresora: (Dominio 2, Escritura), (Dominio 3, Escritura)

Dominio 2: (Dominio 1, Acceso)

Figura 4

8

En vez de asociar las columnas de la matriz de acceso a los objetos mediante listas de accesos,

podemos relacionar cada fila con su dominio. Una lista de capacidades para un dominio es una lista de

objetos y las operaciones que se permiten para ellos. Un objeto muchas veces está representado por su

dirección o nombre físico (figura 5).

3

Archivo

Lectura

Apuntador al archivo

4

Archivo

Lectura/Escritura/Ejecución

Apuntador al archivo

5

Impresora

Escritura

Apuntador a la Impresora

Figura 5.

1.3. Sistema de Archivos NFS

El sistema de archivos de red (Network File System) es tanto una implementación como una

especificación de un sistema de software para el acceso a archivos remotos a través de redes locales o

incluso de área ancha.

NFS considera un conjunto de estaciones de trabajo interconectadas como un conjunto de máquinas

independientes, cada una con su sistema de archivos. El objetivo es permitir que, en cierta medida, se

compartan los archivos en estos sistemas de manera transparente. La compartición se basa en una

relación cliente-servidor y una máquina puede ser tanto cliente como servidor.

Se permite la compartición entre cualquier par de máquinas, en vez de hacerlo Únicamente con máquinas

servidoras dedicadas. Para asegurar la independencia de las máquinas, la compartición de un sistema de

archivo remoto afectará exclusivamente a la máquina cliente.

Para que sea transparente el acceso de un directorio remoto de una máquina específica, el cliente

primero tiene que efectuar una operación de montaje. La semántica de la operación es que el directorio

remoto se monta sobre un directorio del sistema de archivos local, sustituyendo el subárbol que

desciende del directorio local; entonces el nombre del directorio local se convierte en el nombre de la raíz

del directorio montado. A partir de ese momento los usuarios de la máquina pueden tener acceso

completamente a los archivos del directorio remoto (figura 6 ) .

9

Máquina 2

Máquina 1

usr

Maquina 1

bin

...

Progl

Maquina 2

Máquina 1

Máquina

...

Eduardo

Máquina3

Joaquín

...

I

...

Máquina3

Máquina3

...

I

'

Arch1

..

Figura 6.

En potencia cualquier sistema de archivos o un directorio en cualquier máquina, puede montarse

remotamente sobre cualquier directorio local sujeto a la acreditación de derechos de acceso. En la

versión 4.0 de NFS las estaciones de trabajo sin disco pueden montar incluso sus propias raíces a partir

de los servidores.

Uno de los objetivos del diseño de NFS fue operar en un entorno heterogéneo compuesto por diferentes

máquinas, sistemas operativos y arquitectura de red. La especificación de NFS es independiente a estos

elementos, por lo tanto, estimula otras implementaciones. La independencia se obtiene usando primitivas

de Llamadas a Procedimientos Remotos (RPC, Remote Procedure Call), construidas sobre un

protocolo de representación de fecha externa (XDR, External Date Representation) utilizado entre dos

interfaces independientes de la implantación. De esta manera si un sistema se compone de máquinas y

sistemas de archivos heterogéneos con una interface adecuada para NFS, se pueden montar sistemas

de archivos de diferente tipo, tanto local como remotamente.

I . 3.I . El protocolo de montaje

El protocolo de montaje se usa para establecer la conexión lógica inicial entre un servidor y un cliente. En

la implantación de Sun, cada máquina tiene un proceso servidor, que lleva a cabo las funciones del

protocolo.

La operación de montaje incluye el nombre del directorio remoto que se desea montar y el nombre de la

máquina servidora que lo contiene. La solicitud de montaje se transforma en la RPC correspondiente y se

envía al servidor de montaje que se ejecuta en la máquina servidora específicada. Una máquina

acreditada puede montar remotamente cualquier directorio en un sistema de archivos exportado, por lo

que dicho directorio es una unidad componente. Cuando el servidor recibe una solicitud de montaje que

10

se ajusta a su lista de exportación, devuelve al cliente un indicativo de archivo que sirve como llave para

los accesos subsecuentes a los archivos del sistema montado. El indicativo de archivo contiene toda la

información que requiere el servidor para distinguir el archivo que almacena. Además del procedimiento

de montaje, el protocolo incluye otros procedimientos, como el desmontaje y devolver la lista de

exportaciones.

1.3.2. El protocolo NFS

El protocolo NFS proporciona un conjunto de llamadas a procedimientos remotos para las operaciones

con archivos. Estos procedimientos apoyan las siguientes operaciones:

0

Buscar un archivo en un directorio.

0

Leer un conjunto de registros del directorio.

0

Manipular directorios y directorios montados.

0

Acceder a los atributos del archivo.

0

Leer y escribir archivos.

Solo es posible invocar estos procedimientos después de haber establecido un identificador de archivo

para el directorio montado remotamente.

La omisión de las operaciones de apertura y cierre es intencional. Una de las características prominentes

de los servidores NFS es que operan sin estado y no conservan información acerca de sus clientes de

un acceso a otro. Otra consecuencia de esta filosofía es ocasionada por la sincronía de una RPC, esta

hace que los datos modificados deban almacenarse en el disco del servidor antes de ser enviados al

cliente. La disminución en el rendimiento puede ser considerable, ya que se pierde la mayoría de las

ventajas de la memoria caché.

El concepto de memoria caché es sencillo: si los datos necesarios para satisfacer la solicitud de acceso

no se encuentran en la memoria caché, se trae una copia del administrador a la aplicación y los accesos

se llevan a cabo con la copia en la memoria caché. La idea es conservar allí los bloques de disco de

acceso más reciente, para así manejar localmente los accesos repetidos a la misma información y no

aumentar el tráfico de la red.

Se garantiza que cada llamada a un procedimiento de escritura de NFS es atómica, y que no se mezcla

con otras llamadas de escritura al mismo archivo; sin embargo los protocolos NFS no ofrecen

mecanismos de control de concurrencia. Por lo que si dos usuarios se encuentran trabajando sobre el

mismo archivo, el Último que lo cierre es el que dejara los cambios escritos en el archivo, y los del otro se

perderán.

11

1.3.3. Arquitectura NFS

La arquitectura NFS consiste en tres capas principales:

0

La primera es la interface del sistema de archivos UNIX, basado en las llamadas de apertura,

lectura, escritura, cierre, y los descriptores de archivos.

0

La segunda capa se denomina sistema virtual de archivos (Virtual File System), y ofrece dos

funciones de importancia: separa las operaciones genéricas sobre el sistema de archivos de su

implantación al definir una interface VFS limpia. Varias implantaciones de interfaces VFS pueden

coexistir en la misma máquina, lo que permite el acceso transparente a distintos tipos de sistemas de

archivos montados localmente. El VFS está basado en una estructura de representación de archivos

llamados nodo-v, que contienen un identificador numérico para un archivo Único en toda la red

(Figura 7). El núcleo mantiene una estructura de nodo-v para cada nodo activo. De esta manera el

VFS distingue los archivos locales de los remotos y los locales se distinguen aún más de acuerdo con

su tipo de sistema de archivos. En esencia la estructura de nodo-v complementada por la tabla de

montaje, proporciona a cada archivo un apuntador a un sistema de archivos padre y al sistema de

archivos donde está montado.

0

La tercera capa es la que implementa el protocolo NFS y se le conoce como capa de servicio NFS.

número de máquina

b

paginas de disco

sistema de archivos

número de nodo-i

I

F

+

nodo-v

nodo-i

Figura 7

12

1.3.4. Traducción de nombres de rutas

Para traducir el nombre de una ruta, la dividimos en sus nombres componentes y ejecutamos una

llamada NFS de consulta para cada par compuesto por el nombre del componente y el nodo-v del

directorio. AI cruzar un punto de montaje, cada consulta del componente provoca una RPC distinta al

servidor. Sería mucho más eficiente entregar al servidor el nombre de una ruta y recibir un nodo-v destino

al encontrar un punto de montaje, sin embargo en cualquier punto de montaje puede existir otro más para

el cliente, que el servidor sin estado no conoce. Para que la consulta sea más rápida los nodos-v de los

nombres de directorios remotos se conservan del lado del cliente en una memoria caché de consulta de

nombres de directorios remotos.

El NFS permite montar un sistema de archivos sobre otro sistema ya montado; sin embargo un servidor

no puede actuar como intermediario entre un cliente y otro servidor sino que el cliente establece una

conexión directa con el segundo servidor montando directamente el directorio deseado. Cuando el cliente

tiene estos montajes, más de un servidor puede participar en el recorrido de la ruta.

1.4. Andrew File System

El sistema de archivos Andrew File System (AFS) representa un mecanismo de compartición de

información para los clientes. Uno de los atributos más formidables es su capacidad de crecimiento, pues

el objetivo del sistema es abarcar más de 5,000 estaciones de trabajo.

AFS establece una diferencia entre las máquinas clientes (estaciones de trabajo) y máquinas servidoras

dedicadas. Tanto los servidores como los clientes ejecutan el sistema operativo UNIX, y están

interconectados por una red compuesta a su vez por redes locales.

A los clientes se les presenta un espacio particionado de nombres de archivos: espacio de nombres

locales y espacio de nombres compartidos. Los servidores dedicados, que colectivamente se llaman

Vice, por el software que ejecutan, presentan a los clientes el espacio de nombres compartidos como una

jerarquía de archivos homogéneos, idéntica y transparente a la ubicación. El espacio de nombres locales

es el sistema de archivos raíz de una estación de trabajo, a partir del cual desciende el espacio de

nombres compartidos. Las estaciones de trabajo ejecutan el protocolo Virtue para comunicarse con Vice,

y se requiere que tengan discos locales para almacenar su espacio de nombres locales.

Desde un punto de vista más detallado, los clientes y servidores, están estructurados como

agrupamientos interconectados por una red local medular.

13

Para obtener el mejor rendimiento, las estaciones de trabajo deben utilizar la mayor parte del tiempo el

servidor de su propio agrupamiento, para que las referencias entre agrupamientos sean relativamente

poco frecuentes.

La arquitectura del sistema de archivos también se basa en la consideración de crecimiento. La lógica

básica es descargar el trabajo de los servidores a los clientes, partiendo de la experiencia que indica que

la velocidad de la CPU del servidor es el cuello de botella del sistema. Siguiendo este pensamiento, se

seleccionó la colocación de archivos enteros en memoria caché como mecanismo clave para las

operaciones con archivos remotos. AI abrir un archivo se coloca, por completo, en memoria caché en el

disco local, a donde se dirigen las lecturas y escrituras sin involucrar para nada a los servidores. En

ciertas circunstancias puede emplearse la copia en memoria caché para las aperturas subsecuentes.

Observamos que este diseño no permite el acceso remoto a archivos muy grandes por lo que se requiere

un diseño separado para el manejo de grandes bases de datos o programas en el entorno Andrew.

1.4.1. Espacio de nombres compartidos

El espacio de nombres compartidos está formado por unidades componentes llamadas volúmenes. Los

volúmenes son unidades componentes de tamaño excepcionalmente pequeños, por lo general asociados

a archivos de un solo cliente.

Un archivo o directorio Vice se reconoce por un identificador de bajo nivel llamado fid. Cada entrada del

i

ú

,el cual contiene: un

directorio establece una correspondencia entre un componente de la ruta y un f

número de volumen, un número de nodo-v y un identificador Único. El número de nodo-v se usa como

índice para un arreglo que contiene los i-nodos de los archivos en un volumen. El identificador permite

reutilizar los números de los nodos-v, con lo que ciertas estructuras de datos se mantienen compactas.

i

ú son transparentes a la ubicación, por lo que los movimientos de un servidor a otro no invalida el

Los f

contenido del directorio que se encuentra en memoria caché.

1.4.2. Operaciones y consistencia de archivos.

El principio fundamental de AFS es la colocación en memoria caché de archivos enteros de los

servidores. Por esto, una estación de trabajo cliente interactúa con los servidores Vice, solo durante la

apertura o cierre de los archivos, y en ocasiones ni siquiera esto es necesario. Ni la lectura ni la escritura

de archivos ocasionan interconexión remota. Esta característica clave tiene derivaciones de largo alcance

en lo referente al rendimiento y a la semántica de las operaciones sobre los archivos.

El sistema operativo de cada estación de trabajo intercepta las llamadas al sistema de archivos y las

dirige a un proceso cliente. Este proceso, llamado Venus, coloca en memoria caché los archivos de Vice

cuando éstos se abren, y al cerrarlos guarda las copias de los archivos modificados en los servidores de

14

~~

donde provinieron. Venus sólo puede establecer contacto con Vice cuando se abre o cierra un archivo,

pues la lectura o escritura de bytes en un archivo se lleva a cabo directamente sobre la copia en memoria

caché y no pasa por Venus. Como resultado, las escrituras en algunas instalaciones no son visibles de

inmediato a otras.

Para verificar la consistencia del archivo en memoria caché Andrew, utiliza el mecanismo de

reclamación. Cuando un cliente coloca un archivo o un directorio en memoria caché, el servidor

actualiza su información de estado, anotando este movimiento, y decimos que el cliente tiene una

reclamación para este archivo. Si un cliente cierra un archivo después de modificarlo, todos los demás

clientes de este archivo en memoria caché pierden sus reclamaciones; por consiguiente, cuando esos

clientes abran de nuevo el archivo, tendrán que recibir del servidor la nueva versión.

Básicamente, Andrew implanta la semántica de sesión. Las Únicas excepciones son las operaciones de

archivos distintas de la lectura o escritura primitivas, las cuales son visibles en toda la red

inmediatamente después de concluir la operación.

1.5. AFS vs. NFS.

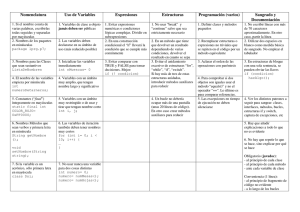

Después de haber estudiado dos SAD de los mas conocidos. Podemos concluir con una tabla

comparativa de los puntos que revisamos.

I AFS

Acceso

archivos

a Espacio de nombres compartidos

para todas las estaciones de

trabajo

Rastreo

y Rastreo automático mediante

localización de procesos del sistema de archivos y

arch¡vos

bases de datos

El almacenamiento en memoria

Eficiencia

caché de los clientes reduce la

carga de la red; mecanismos de

reclamación

se

usan

para

mantener la consistencia en la

caché

Capacidad de Mantiene la eficiencia tanto en

pequeñas como en grandes

escalamiento

instalaciones.

Protección

Disponibilidad

sistema

NFS

Diferentes nombres de archivos para

diferentes estaciones de trabajo

Puntos de montaje para conjuntos de

archivos

configurados

Por

administradores y usuarios

Consistencia en la caché limitada.

Bueno para instalaciones pequeñas y

de tamaño mediano.

Bueno en configuraciones de área

Excelente para configuraciones de local

área ancha

Listas de control de acceso en los No existen listas de control de acceso

directorios para los usuarios y los

grupos

I Replicación de los datos leídos No hay replicación

mas frecuentemente y un sistema

I

de trabaio

Frecuentemente invoca telnet a otras

estaciones de trabajo

15

2. Desarrollo del SAD

El presente proyecto de investigación tiene como propósito la elaboración de un administrador de

archivos en un ambiente distribuido, esto es, implementar las operaciones básicas sobre un

archivo que son la apertura, creación, cerrado, escritura, lectura, desplazamiento y eliminación.

Un Sistema de Archivos Distribuidos (SAD), es el software encargado de administrar tanto

lógicamente como físicamente los datos contenidos en uno o varios dispositivos secundarios, los

cuales no se encuentran centralizados es decir, pueden localizarse en diferentes computadoras

interconectadas entre sí mediante una red.

El SAD puede implantarse como parte del sistema operativo distribuido, o bien como una capa de

software cuya tarea es administrar la comunicación entre los sistemas operativos y los sistemas de

archivos convencionales.

Existen diversos conceptos que caracterizan a los SAD, como son: nominación, destrucción,

disponibilidad y coherencia, principalmente.

La nominación es la correspondencia entre objetos lógicos y físicos, esto es, que un usuario al

referirse a un archivo lo hace por su nombre mientras que el sistema manipula bloques de datos

físicos almacenados en las pistas de un disco. Esta correspondencia ofrece a los usuarios la

abstracción de un archivo que oculta los detalles de cómo y dónde se almacena en disco. En un

sistema de archivos distribuidos se agrega otra dimensión de abstracción, la ubicación del archivo

en la red.

La destrucción de un archivo debe ser controlada por el SAD para evitar inconsistencias. Se

requiere establecer en que casos se va a permitir que un archivo sea borrado (desfruíúo)del

sistema.

La disponibilidad indica en qué circunstancias un archivo puede ser utilizado por uno o varios

usuarios al mismo tiempo.

La coherencia de un archivo le garantiza a un usuario que la información que accesa en cada

momento contiene las Últimas actualizaciones del archivo.

Existen diversas formas de manejar las peticiones de los usuarios, un método utilizado puede ser

el de llamadas a procedimientos remotos (RPC), el sistema sólo transmite las llamadas al

sistema operativo de la máquina que puede atender la petición. Para el usuario el manejo de los

16

archivos es transparente, aunque cada acceso ocasiona tráfico en la red. La replicación de

archivos en máquinas diferentes es una redundancia útil para mejorar la disponibilidad y el

rendimiento, ya que al seleccionar una réplica cercana reduce el tiempo de servicio. Una variante

de la replicación es usar la memoria caché del equipo, en la cual se guarda la información mas

recientemente usada, reduciendo de esta forma el tráfico en la red.

A continuación presentamos un panorama de nuestro SAD, analizaremos como se implantó

arquitectura, el arranque del sistema, las operaciones sobre los archivos, la nominación de los

archivos, los archivos de encabezado, y archivos (.log). Después de abordar estos temas daremos

un ejemplo en donde estas piezas se ensamblan, investigando Io que sucede cuando una

aplicación de usuario ejecuta una llamada al SAD.

2.1. Arquitectura del SAD desarrollado.

2. I . 7. Arquitectura.

La Arquitectura consiste en cuatro capas. La primera capa es la interface del SAD, teniendo las

operaciones de apertura, lectura, escritura, cierre, creación, borrado de archivos y desplazamiento

dentro de un archivo. La segunda capa está formada por los programas administradores. La

tercera está formada por PVM; que permite la comunicación entre los diferentes administradores.

La cuarta capa la forman los sistemas de archivos de cada máquina que integran el SAD, como se

muestra en la Figura 3.1.

Cliente

Servidor

11 Interface

de llamadas

al sistema

4

Administrador de

arch¡vos

Administrador de

arch¡vos

4

I

PVM

I

V

r---

i

v

I

I

Sistema de archivos 1

Sistema de archivos

L-.-

I

I

_

_

_

,__._

- 3..

.___

~

.

i

Figura 3.1

17

2.1.2. Arbol de procesos.

ADMINSTRACION

1

EJECUTA

PETlClON

REMOTA

Administra peticiones sobre archivos y las responde.

ADMINISTRADOR:

PETlClON REMOTA:

Dirige las peticiones al administrador correcto.

EJECUTA LOCAL:

Ejecuta operaciones sobre archivos localizados en el mismo servidor

RESPONDE:

Contesta la petición al cliente correspondiente.

EJECUTA ABRIR:

Abrir archivo local.

EJECUTA CREAR:

Crear archivo local.

EJECUTA BORRAR:

Borrar archivo local.

EJECUTA CERRAR:

Cerrar archivo local.

EJECUTA LEER:

Leer una cadena de caracteres de tamaño n del archivo loca.

EJECUTA ESCRIBIR: Escribir una cadena de caracteres de tamaño n del archivo local.

EJECUTA DESPLAZAR:

Desplazarse n caracteres del archivo local.

2. I .3. interface.

La interface consiste en un conjunto de funciones escritas en C que el usuario puede incluir en el

código de alguna aplicación. Tabla 3.1

Tipo de

operación

¡Abrir

Parámetros de entrada

Nombre de archivo a abrir, señal de lecturalescritura, modo

Valor de respuesta

ldentificador de archivo

1 ¡Borrar

1 Nombre de archivo que se desea borrar

1 Condición

iCerrar

ldentificador del archivo que se cerrará

Condición

Crear

Nombre de archivo que se desea crear, modo

ldentificador de archivo

I iDeSDlaZar

I DescriDtor de archivo, distancia y posición

I Distancia

¡Escribir

Descriptor de archivo, buffer, número de bytes

Número de Bytes escritos

¡Leer

Descriptor de archivo, buffer, número de bytes

Número de Bytes leídos

I

I

Tabla 3.1

18

La operación ¡Abrir le indica al sistema que una aplicación quiere comenzar a trabajar sobre un

archivo, regresando un identificador con el cual hará referencia al archivo en las operaciones

siguientes. La aplicación especifica en la operación el nombre del archivo que va a manejar, el tipo

de acceso que puede ser lectura, escritura o lectura/escritura y el modo de acceso que son los

permisos que va a tener el archivo. En el SAD, un archivo puede ser abierto en modo de escritura

o lectura/escritura sólo por una aplicación, en cambio, si es abierto en modo de lectura puede ser

utilizado por varias aplicaciones a la vez.

La operación ¡Borrar, elimina un archivo del sistema. El usuario proporciona el nombre del archivo y

el sistema regresa el resultado de la operación. En el SAD sólo se podrá borrar un archivo si nadie

lo esta usando.

La operación Cerrar le indica al sistema que el usuario ha terminado de usar un archivo,

enviándole el identificador del archivo ha cerrar.

La operación Crear, crea un archivo nuevo en el sistema, el usuario proporciona el nombre del

nuevo archivo y el modo de acceso.

La operación ¡Desplazar mueve el puntero de un archivo abierto, una distancia indicada por el

usuario desde alguna posición en específico.

La operación ¡Escribir, sobrescribe una cadena de caracteres a partir de la posición actual del

puntero al archivo. El usuario indica la cadena y el número de caracteres a escribir. Sólo podrá

escribir en un archivo si lo abrió con el tipo de acceso de escritura o lectura/escritura.

La operación ¡Leer, toma una secuencia de caracteres y la envia al usuario, indicándole el tamaño

de la cadena leída. Una aplicación podrá leer un archivo si lo abrió con el tipo de acceso de lectura

o lectura/escritura.

2.1.4. Nominación de Archivos.

Para la nominación externa se utilizan nombres simbólicos puros y Únicos, que no indican la

ubicación. El sistema hace que el usuario no requiera saber en qué máquina se encuentra el

archivo ni en qué directorio, es decir la ubicación es transparente al usuario. En este proyecto no

se contempla la construcción de una estructura de directorios que clasifique los archivos, ya que

para esto se requiere un manejo de directorios: como montar directorios, desplazarse a través de

ellos, crear o borrar directorios, etc.

19

La nominación interna es única dentro de todo el sistema de archivos, se compone de un

identificador asignado por el sistema operativo al cual se le va a agregar el identificador del host en

el que se encuentra el archivo de la siguiente forma:

ldentificador asignado por el sistema operativo:

89546

Multiplicado por una constante (¡MAXTERM)

x 100

Resultado

Más identificador del host

ldentificador Único

8954600

+

05

8954605

Donde el identificador asignado por el sistema operativo es Único en cada maquina del SAD y no

necesariamente en todo el SAD, el identificador único es usado por el SAD y no se repite.

Para decodificarlo se divide el identificador por la constante, el resultado da el identificador

asignado por el sistema y el residuo de la división devuelve el identificador del host Most.

Los administradores son programas que interactuan entre sí y con

el SO local. Cada

administrador se encuentra en espera de las peticiones de las aplicaciones de otros

administradores. En cada máquina que forman parte del SAD existe una copia del programa

administrador, sólo varían en el valor de la constante ¡Host, la cual indica el número de máquina en

donde se ejecuta. El administrador es responsable de controlar los accesos a los archivos que

fueron creados por él, atender las peticiones a éstos archivos de parte de otros administradores o

de las aplicaciones.

2. I . 5. Peticiones de operación sobre archivos.

Existen dos tipos de peticiones de operación sobre archivos que son:

0

Petición Local: es cuando se quiere accesar a un archivo que esta controlado por el

administrador que recibió la petición. El administrador ejecuta la instrucción indicada para

resolverla y regresar el resultado, como se muestra en la Figura 3.2.

0

Petición Remota: ocurre cuando una petición es recibida por un administrador que no tiene el

control de los accesos a ese archivo. El administrador se encargara de enviar la petición al

administrador correspondiente, para que juntos resuelvan la petición, esto se muestra en la

Figura 3.3.

20

Máquina 2

Máauina 1

~

Máquina 3

Aplicación

I

I

1

Administrador 1

Administrador 2

Administrador 3

I

1

/~-

Figura 3.2

,+-

Máquina 3

Máquina 2

Máauina 1

Aplicación

Aplicación

~

Aplicación

I

4

Interface

Administrador 1

I

$

1

I

1

Administradw 2

I

I

1

Administrador 3

I

i

I

Figura 3.3

2.1.6. Estructuras para la Administración de archivos.

Los administradores usan y actualizan dos listas en su ejecución. La lista de Archivos del Sistema y

la Lista de Archivos en Uso.

La Lista de Archivos del Sistema es una lista ligada de estructuras SListaSistema.

En donde la variable zNomArch es el nombre del archivo; ¡Host es I número de administrador que

creó el archivo; iIdEscritura es el identificador del proceso que puede escribir en el archivo;

iContAbiertos indica cuantas veces ha sido abierto el archivo; bLectura es una bandera que indica

21

que el proceso que está escribiendo sobre el archivo tiene permiso de leerlo, pssSig es un

apuntador a la siguiente estructura de la lista.

Lista de Archivos en uso es una lista ligada de estructuras sListaUso.

En donde la variable ildArch es el identificador de archivo que ésta usándose, pssArchivo es un

apuntador a una estructura SListaSistema que tiene la información del archivo y psuSig es un

apuntador a la siguiente estructura de la lista.

La Lista del Sistema es Única en todo el SAD y cada máquina tiene una copia de esta lista que

contiene la información de todos los archivos existentes en el SAD, esto implica que cada vez que

se cree o borre un archivo se tenga que actualizar ésta lista en cada maquina del SAD. Una de las

ventajas de usar la lista del sistema es que no se tienen que escoger los archivos a compartir ni se

tienen que montar ningún directorio, lo que permite que cualquier máquina en cualquier momento

tenga conocimiento de los archivos existentes en el SAD.

La Lista de Uso se encuentra en cada máquina del SAD, y contiene la información de los archivos

que están controlados por él y que están en uso.

22

Estas listas se relacionan de la siguiente manera, Figura 3.4.

Lista de Uso

Lista del Sistema

Figura 3.4

Cada administrador lleva un registro de todas las operaciones efectuadas que se escriben en un

archivo llamado admon./og. Se almacena en el directorio donde se encuentra el ejecutable del

administrador. Las operaciones que se registran son las llamadas al sistema de archivos local y las

hechas a otro administrador. Este archivo se puede utilizar para seguir el funcionamiento del SAD.

2.7.7. Comunicación entre procesos.

Para este proyecto se hará uso de PVM (Paralell Virtual Machine) que es una herramienta que

permite a un conjunto de máquinas conectadas en red, verse como una sola computadora paralela,

llamada máquina virtual, la cual está formada por varias computadoras.

Existe un programa encargado del arranque del SAD llamado maestro que es ejecutado sólo en

una máquina, es el encargado de ejecutar a todos los administradores en las máquinas que

conforman el sistema además les proveé de un identificador de proceso a cada uno

y les

comunica a los otros su identificador para que se puedan comunicar posteriormente. Una vez que

realiza estas operaciones el programa termina.

23

Máquina 3

Máquina 2

Máquina 1

I

I

Maestro

G

1

Administrador 1

I

~

~

Administrador 2

I

Ii

I

\--Administrador 3

I

Figura 3.5

24

2.2. Archivos de encabezado.

En el sistema se utilizan dos archivos de encabezado /istas.h y distribuidos.h:

0

listash contiene las funciones para el manejo de la lista de archivos del sistema y la lista de

archivos en uso. Como ya vimos con estas se controlan los accesos a los archivos

0

distribuid0s.h es la interface de las aplicaciones de los usuarios hacia el SAD. Este contiene

las funciones primitivas que se pueden efectuar sobre los archivos. Las aplicaciones llaman a

éstas funciones para enviar una petición al administrador local junto con los parámetros que se

requieren y le devuelven al usuario el resultado de la petición.

Para usar las funciones del SAD, los archivos de encabezado deben ser incluidos en la aplicación

mediante una directiva #include.

25

3. Conclusiones

El propósito del proyecto fue la elaboración de un administrador de archivos en un ambiente

distribuido, esto es, implementar las operaciones básicas sobre un archivo que son la apertura,

creación, cerrado, escritura, lectura, desplazamiento y eliminación.

A continuación se listan algunos puntos que se implementaron y otros que se pueden implementar

como mejoras al SAD para futuros proyetos.

3.1. Trabajo Desarrollado.

En el sistema existe transparencia de localización. En donde se usan nombres de archivos

únicos en todo el sistema.

Un archivo puede ser usado en modo de lectura por varias aplicaciones al mismo tiempo y sólo

permite una en modo de escritura. Esto hace que no se tengan lecturas sucias.

Todas las funciones primitivas regresan como valor de retorno o error, lo que el administrador

de archivos de la máquina le regresó al SAD.

El SAD se puede escalar pero para esto se tienen que cambiar algunas constantes de algunos

programas e instalar PVM en el servidor donde se quiere instalar el SAD.

Se observó que se puede migrar a todas las plataformas donde se tenga un compilador de C y

se pueda instalar PVM.

El código del sistema esta comentado y es de fácil mantenimiento.

Las funciones del SAD solo amplían el alcance de las funciones de C para la manipulación de

archivos para un ambiente distribuido.

3.2. Perspectivas.

Se pueden incluir procedimientos para el manejo de transacciones.

o

Se pueden incluir procedimientos para el manejo de permisos de usuarios diferentes del SAD y

no los mismos que se tienen en la maquina donde están corriendo los administradores.

o

Se pueden incrementar los valores de retorno (errores) de las funciones primitivas.

Se puede implementar un sistema para la transparencia a fallos.

Los puntos anteriores no se llevaron a cabo porque se vio que el SAD se puede hacer tan grande y

tan complejo como se quiera pero repercute en tiempo de diseño y desarrollo. Se vieron las

limitaciones que se tienen para realizar estos proyectos por parte de los alumnos en la UAM, pues

no siempre se tienen los recursos (servidores y cuentas) necesarios. En el proyecto se tomaron

decisiones para la elaboración del sistema y se dieron algunas soluciones tal vez triviales a

26

algunos problemas, esto fue porque se vieron los pros y contras de las diferentes soluciones de

acuerdo ai alcance de este proyecto y se deja abierto para soluciones posteriores más elaboradas.

27

4. Bibliografía

Gerard0 J, Holzmann., Desing and validation of computer protocols, Prentice Hall

Douglas E. Comer., Internetworking with TCPllP Volumen I, Principies protocols and

architecture, Prentice Hall.

Andrew S. Tanenbawm., Organización de computadoras. Un enfoque estructurado, Prentice

Hall, Segunda edición.

Autores varios., The PC, Configuration Handbook. A complete guide to troubleshooting,

enhacing, and maintaining your PC, Bantam Computer Book.

AI Geist, Adam Beguelin, Jack Dongarra, Weicheng Jiang, Robert Manchek, Vaidy Sunderam.,

PVM: Parallel Virtual Machine. A User’s Guide and Tutorial for Networked Parallel

Computing, Scientific and Engineering Computation Janusz Kowalik.

Segunda edición.

Herber Schildt, Programación en Turbo C, Borland-Osborne/McGraw-Hill,

FCO.Javier Caballero, Curso de Programación C. Microsoft C, Macrobit.

Jack Tackett Jr., David Guter., Utilizando LINUX, Prentice Hall, segunda edición.

28

5.

Apéndice A (Códigos de los programas)

/*@@@C@@@*/

/*

*

*

NOMBRE:

maestro.c

*

OBJETIVO:

Mandar a ejecutar todos los

administradores

*

que forman parte del sistema de archivos distribuidos.

*

*

*

ENTRADAS:

*

AUTOR:

Ninguna.

Mauricio Muñoz Garcia.

89325717

*

Cristobal Romo Duarte.

89328274

*

*/

/*@@@C@@@*/

#include <stdio.h>

hll

#include 11pvm3.

#define MAXTERM 4

/*@@@F@@@*/

/*

*

*

NOMBRE:

maestro.c

*

OBJETIVO:

Mandar a ejecutar todos los

administradores

*

que forman parte del sistema de archivos distribuidos.

*

*

*

*

ENTRADAS:

SALIDAS:

administradores.

*

*

*

VALOR DE RETORNO:

*

REQUERIMIENTROS:

(pvm3).

Ninguna.

Ejecucion de los procesos

Entero con valor cero.

Que se este ejecutando el demonio de PVM

*

*

*/

NOTAS:

/*@@@F@@@*/

28

main ( )

{

int tid [MAXTERM] ,i ;

tid[Ol=pvm m y t i d o ;

fprintf (stdoui,"Comienza Maestro \n");

/*

if (pvm-spawn("admonO",NULL,O,"",l,&tid[Ol) !=l) pvm-exit();

*/

,1 I &t id 111 ! =1)

if (pvm-spawn ( Iladmonl NULL O,

pvm -exit ( 1 ;

if (pvm~spawn~~~admon2",NULL10,"",1,&tid~21~

!=l) pvm-exit() ;

I

I

/*

if (pvm-cpawn("admon3",NULL,O,"",l,&tid[31)!=l) pvm-exit();

*/

for ( i=i ;i<=2;i++)

{

pvm-initsend(PvmDataDefau1t);

p v m j k i n t (tid,4,l) ;

pvm-send(tid[il ,l) ;

1

fprintf (stdout,"Termina Maestro \n") ;

pvm-exit ( ) ;

exit ( O );

1

/*@@@IF@@@*/

29

/*@@@C@@@*/

/*

admonl .c

*

*

NOMBRE:

*

OBJETIVO:

Atender peticiones de los clientes

para despues dar su resultado.

*

ENTRADAS:

Un comando que es la primitiva a

ejecutar sobre un archivo.

*

*

*

*

*

AUTOR:

89325717

Mauricio Munoz Garcia.

*

Cristobal Romo Duarte .

89328274

*/

/*@@@C@@@*/

#includecstdio.h>

#includecsys/types.h>

#includecsys/stat.h>

#includecfcntl.h>

#include1Ilistas.

h1I

#in~lude~~pvm3.

h1I

#define

#define

#define

#define

#define

#define

#define

#define

#define

#define

#define

#define

#define

#define

#define

#define

iLOCAL

iREMOTO

iHOST

iMAXTERM

iMAXMENSAJE

iMAXNOMBRE

iABRIR

iCERRAR

iCREAR

iBORRAR

iLEER

iESCRIBIR

iDESPLAZAR

iINSERTARLISTA

iBORRARLISTA

iDEFAULT

1

O

1

4

225

225

1

2

3

4

5

6

7

8

9

10

/*

*

PROTOTIPOS

*/

void vServicioLoca1 (int char

int

void vServicioRemoto(int *,char *,int

int bTipoServicio (int * ;

* I

* I

;

);

30

int iAbrirLoca1(int * ,char * ) ;

void vAbrirRemoto0;

int iCerrarLocal( int * ,char * ) ;

void vCerrarRemoto( 1 ;

int iCrearLoca1 (int * ,char * 1 ;

void vCrearRemoto( ) ;

int iBorrarLocal(int *,char * ) ;

void vBorrarRemoto( ;

int iLeerLocal(int *,char * ) ;

void vLeerRemoto( ) ;

int iEscribirLocal(int *,char * ) ;

void vEscribirRemoto( ) ;

int iDesplazarLocal(int *,char * ) ;

void vDesplazarRemoto0;

/*

*

VARIABLES PUBLICAS

*/

char

char

int

int

int

int

int

int

int

int

int

int

int

int

int

FILE

1ong

extern

extern

zNomArch[ iMAXNOMBRE1 ;

zBuf [iMAXMENSAJEl ;

iTid [ iMAXTERM1 ;

iHost;

iBufid;

iBytes;

iType;

iTidFuente;

ioper;

iBand;

iInfo;

iModo;

iIdArch;

iTam;

iPos;

* fhArch;

1Desp;

struct sListaUso

*psuInicio;

struct sListaSistema *pssInicio;

/*@@@F@@@*/

/*

*

NOMBRE:

*

*

OBJETIVO:

Atender peticiones de los clientes

para despues dar su resultado.

*

ENTRADAS:

Un comando que es la primitiva a

ejecutar sobre un archivo.

*

*

*

main

31

*

*

El resultado de la operacion

SALIDA:

y una

*

bitacora que tiene como nombre Admonl.log donde se

escribe

*

*

*

*

*

un registro de cada operacion sobre un archivo.

VALOR DE RETORNO:

Ninguno,

REQUERIMIENTOS :

Este programa solo se debe

ejecutar por

*

un proceso maestro que aparte ejecute todos los

*

administradores.

*

*

*

NOTAS:

*/

/*@@@F@@@*/

main ( )

{

int

int

int

int

bLocal ;

iBufid,iBytes,iType;

ioperlista;

iIndice;

iBufid=pvm-recv ( - 1,- 1) ;

pm-upkint (iTid,iMAXTERM,1);

vInicializaListas ( 1 ;

while ( 1 )

{

fhArch = fopen ( 11/usr/pvm3/bin/LINüX/admonl.

log","ar1;

fprintf (fhArch,"INICIO OPERACION\nIl) ;

iBufid=pm-recv ( - 1,- 1 ) ;

pvm-buf info (iBufid,&iBytes,&iType,&iTidFuente);

bLocal=bTipoServicio(&iHost);

if (bLocal)

vServicioLocal(&iInfo,zBuf,iOper);

else

vServicioRemoto(&iInfo,zBuf,iOper) ;

fprintf(fhArch,Il\tiOper = %d\n\tResultado = %d\n\tBUFFER

= %s\n",ioper,iInfo,zBuf);

if(i0per ! = iINSERTARLISTA && ioper != iBORRARLISTA)

{

pvm-initsend(PvmDataDefau1t);

p m g k i n t ( &iInfo,1,l);

pvmskstr (zBuf) ;

pvm-send(iTidFuente,l);

1

if(i0per == iBORRAR

&&

iInfo == O

&&

bLocal == iLOCAL)

32

iOperLista = iBORRARLISTA;

for(i1ndice = O;iIndice<iMAXTERM;iIndice++)

{

if (iIndice ! = iHOST)

{

fprintf(fhArch,"Envia iOperLista,

%x\n",iTid [iIndicel)

1

;

1

1

pvm-initsend(PvmDataDefau1t);

pvmgkint ( &iOperLista,1,1 );

pvmjkstr (zNomArch);

pvm-send(iTid[iIndicel,l) ;

vimprimeUso ( ) ;

vimprimeSistema0;

;

fprintf (fhArch,"FIN OPERACION\n1I)

fclose ( fhArch) ;

1

1

/*@@@F@@@*/

/*@@@F@@@*/

/*

*

*

NOMBRE:

vServicioLoca1

*

OBJETIVO:

Atender peticiones locales de los

clientes

*

o administradores para despues dar su resultado.

*

*

*

ENTRADAS:

iInfo:

Entero resultado de una

operation.

*

zBuf:

Cadena con el resultado de la

operation.

*

ioper :

Entero que indica la

operation que se

*

efectuara sobre un archivo.

*

*

SALIDA:

iInfo :

operation.

*

zBuf:

operation.

*

*

*

VALOR DE RETORNO:

*

REQUERIMIENTOS:

*

Entero resultado de una

Cadena con el resultado de la

Ninguno.

33

*

*

*

NOTAS:

*/

/*@@@F@@@*/

void vServicioLocal(int *iInfo,char *zBuf,int ioper)

{

switch (ioper)

{

case iABRIR:

iAbrirLoca1(&*iInfo,zBuf);

break ;

case iCERRAR:

.

iCerrarLocal(&*iInfo,zBuf);

break ;

case iCREAR:

iCrearLocal(&*iInfo,zBuf);

break ;

case iBORFtAR:

iBorrarLocal(&*iInfo,zBuf);

break ;

case iLEER:

iLeerLocal(&*iInfo,zBuf);

break;

case iESCRIBIR:

iEscribirLoca1(&*iInfo,zBuf);

break;

case iDESPLAZAR:

iDesplazarLocal(&*iInfo,zBuf);

break;

case iINSERTARLISTA:

pvm upkint ( &iHost ,1,1 ) ;

pssinsertalista (zNomArch,iHost);

break;

case iBORRARLISTA:

bBorraListaSistema(zNomArch);

break ;

default:

*iInfo = -1;

zBuf[O] = '\O';

break ;

/*@@@F@@@*/

/*

*

NOMBRE:

vServicioRemoto

34

*

*

*

*

*

OBJETIVO:

Atender peticiones remotas de los

administradores para despues dar su resultado.

ENTRADAS:

*iInfo:

Entero resultado de una

operation.

*

zBuf :

Cadena con el resultado de la

operation.

*

iOper :

Entero que indica la

operation que se

*

efectuara sobre un archivo.

*

*

*

*

SALIDA:

*iInfo:

operation.

*

zBuf :

operation.

Entero resultado de una

Cadena con 'el resultado de la

*

*

*

*

*

*

*

*/

VALOR DE RETORNO:

Ninguno.

REQUERIMIENTOS:

NOTAS:

/*@@@F@@@*/

void vServicioRemoto(int *iInfo,char *zBuf,int ioper)

{

switch (ioper)

{

case iABRIR :

vAbrirRemoto ( ) ;

break ;

case iCERRAR :

vCerrarRemoto ( 1 ;

break;

case iBORRAR :

vBorrarRemoto ( ;

break;

case iLEER :

vLeerRemoto ( 1 ;

break ;

case iESCRIBIR:

vEscribirRemoto ( 1 ;

break ;

case iDESPLAZAR:

vDesplazarRemot0( ;

break ;

35

default:

*iInfo = -1;

zBuf[O] = '\O';

break;

1

pm-recv(-i,-1);

pvm-upkint (&*iInfo,1,l);

pvm-upkstr (zBuf);

1

/*@@@F@@@*/

/*@@@F@@@*/

/*

*

*

NOMBRE:

*

OBJETIVO:

remoto.

*

*

*

ENTRADAS:

*iHost:

atendera

*

la peticion.

bTipoServicio.

Decidir si el servicio es local o

Entero que indica que maquina

*

*

SALIDA:

*

* iHost :

atendera

*

la peticion.

Entero que indica que maquina

*

*

VALOR DE RETORNO:

Entero que indica el tipo de

servicio, uno

*

Local, "cero" Remoto.

*

*

*

*

*

REQUERIMIENTOS:

NOTAS:

*/

/*@@@F@@@*/

int bTipoServicio(int *iHost)

{

struct cListaSistema *pssElemento;

int bServicio;

zNomArch[Ol = ' \ O r ;

iIdArch = -1;

pm-upkint ( &iOper ,1,1);

if(i0per == iCREAR I I iOper == iBORRAR I I iOper

ioper == iINSERTARLISTA I I ioper == iBORRARLISTA )

{

==

iABRIR

II

36

I

pvm-upkstr (zNomArch);

else

{

I

pvm-upkint (&iIdArch,1,l) ;

if(!(iOper

iBORRARLISTA))

{

==

iCREAR

II

iOper

==

iINSERTARLISTA

II

ioper ==

if (strcmp("",zNomArch) != O )

{

pssElemento = pssBuscaLista(zNomArch);

if (pssElemento ! = NULL )

if(pssE1emento->iHost == iHOST)

bServicio = iLOCAL;

else

bservicio = iREMOTO;

else

bServicio = iLOCAL;

1

else

{

iHost = iIdArch % iMAXTERM;

if(iHost>=iMAXTERM I I iHoste O )

{

loper = iDEFAULT;

iHost = iHOST;

1

1

I

if(iH0ST == iHost)

bServicio = iLOCAL;

else

bServicio = iREMOTO;

else

{

I

bServicio

=

iLOCAL;

return (bservicio);

I

/*@@@F@@@*/

/*@@@F@@@*/

/*

*

*

*

NOMBRE:

OBJETIVO:

iAbrirLoca1.

Abrir un archivo local.

37

*

*

ENTRADAS:

*

*iInfo:

resultado de la operacion.

*

zBuf:

de la operacion.

*

*

*

Entero que contiene el

Cadena que contiene el resultado

SALIDA:

*iInfo:

resultado de la operacion.

*

zBuf :

de la operacion.

Entero que contiene el

Cadena que contiene el resultado

*

*

VALOR DE RETORNO:

Resultado de la operacion -1 en

caso de

*

error y diferente de -1 en otro caso.

*

*

*

*

*

*/

REQUERIMIENTOS:

NOTAS :

/*@@@F@@@*/

int iAbrirLocal(int *iInfo,char *zBuf)

{

struct sListaSistema *pssElemento;

int iIdArchSisOp;

int iIdEscritura;

int blectura;

iIdEscritura =-1;

bLectura = O;

fprintf (fhArch, "\tAbriendo archivo\nI1);

pm-upkint ( &iBand,1,l) ;

pm-upkint ( &iModo,1,l) ;

fprintf(fhArch,"\tNombre = %s\n\tBandera = %d\n\tModo

%d\n",zNomArch,iBand,iModo);

pssElemento = pssBuscaLista(zNomArch);

if (pssElemento ! = NULL)

{

if (iBand ! = O-RDONLY)

=

if(pssE1emento->iIdEscritura == O )

{

iIüArchSisOp

*iInfo =

=

open (zNomArch,iBand,iModo);

iCalculaIüArch(iIdArchSisOp,iMAXTEFW,~HOST);

if(iBand == O-WRONLY)

{

iIdEscritura

=

*iInfo;

38

I

bLectura = O;

else

{

I

1

iIdEscritura = *iInfo;

bLectura = 1;

else

.

iIdArchSisOp = -1;

1

else

{

iIdArchSisOp = open (zNomArch,iBand,iModo) ;

*iInfo =

iCalculaIdArch(iIdArchSisOp,iMAXTERM,iHOST);

1

if (iIdArchSisOp ! = -1)

{

psuInsertaLista(*iInfo,pssElemento);

vModificaListaSistema(pssElemento,iIdEscritura,l,bLectura) ;

I

else

*iInfo = -1;

I

else

*iInfo = -1;

zBuf [ O ] = '\o';

return ( * iinfo) ;

I

/*@@@F@@@*/

/*@@@F@@@*/

/*

*

*

NOMBRE:

iAbrirRemoto.

*

OBJETIVO:

Abrir un archivo remoto.

*

*

ENTRADAS:

Ninguna.

*

*

SALIDA:

*

VALOR DE RETORNO:

*

REQUERIMIENTOS :

*

*

Ninguna.

Ninguno.

39

*

*

*

*/

NOTAS:

/*@@@F@@@*/

void vAbrirRemoto0

{

;

fprintf (fhArch, ll\tEnviandoabriendo archivo\nfl)

pvm-upkint ( &iBand,1,l) ;

pvm-upkint ( &iModo,1,l);

fprintf (fhArch,ii\n")

;

pvm-initsend(PvmDataDefau1t);

pvmgkint ( &iOper,1,l) ;

pvmgkstr (zNomArch);

pvmskint ( &iBand,1,l) ;

p m g k i n t ( &iModo,1,l) ;

pm-send(iTid[iHostl ,l) ;

}

/*@@@F@@@*/

/*@@@F@@@*/

/*

*

*

NOMBRE:

*

OBJETIVO:

*

*

*

iCerrarLoca1.

Cerrar un archivo local.

ENTRADAS:

*iInfo:

resultado de la operacion.

*

zBuf:

de la operacion.

Entero que contiene el

Cadena que contiene el resultado

*

*

*

SALIDA:

*iInfo :

resultado de la operacion.

*

zBuf:

de la operacion.

Entero que contiene el

Cadena que contiene el resultado

*

Resultado de la operacion -1 en

*

VALOR DE RETORNO:

caso de

*

error y diferente de -1 en otro caso.

*

*

*

*

*

REQUERIMIENTOS :

NOTAS:

*/

/*@@@F@@@*/

40

int iCerrarLocal(int *iInfo,char *zBuf)

{

struct sListaUso *psuElemento;

fprintf (fhArch, l'\tCerrando archivo\n");

fprintf(fhArch,Il\tId Archivo = %d\n",iIdArch);

psuElemento = psuBuscaLista(i1dArch);

if (psuElemento != NULL)

{

*iInfo = close(iIdArch/iMAXTERM);

if (*iinfo ! = -1)

{

if(psuE1emento->pssArchivo->iIdEscritura

==

iIdArch)

vModificaListaSistema(psuE1emento-

>pssArchivo O, - 1 O ;

else

I

I

vModificaListaSistema(psuE1emento>pssArchivo,-1,-1,O);

bBorraListaUso (iIdArch);

1

1

else

*iInfo = -1;

zBuf[O] = '\O';

return(*iInfo);

1

/*@@@F@@@*/

/*@@@OF@@@*/

/*

*

*

*

*

*

*

*

*

*

*

*

*

*

*

NOMBRE :

vCerrarRemoto.

OBJETIVO:

Cerrar un archivo remoto.

ENTRADAS :

Ninguna.

SALIDA:

VALOR DE RETORNO:

Ninguna.

Ninguno.

REQUERIMIENTOS:

NOTAS :

*/

/*@@@F@@@*/

void vCerrarRemoto( )

41

fprintf ( fhArch, \ tEnviando Cerrando archivo\n"

pm-initsend(PvmDataDefau1t) ;

pvmxkint ( &iOper,1 ,1) ;

pvmjkint (&iIdArch,1,l) ;

pm-send ( iTid [ iHostI ,1 ) ;

;

1

/*@@@IF@@@*/

/*@@@Fa@@*/

/*

*

*

*

*

NOMBRE:

*

*

ENTRADAS:

OBJETIVO:

*iInfo:

resultado de la operacion.

*

zBuf :

de la operacion.

*

*

*

iCrearLocal.

Crear un archivo local.

Entero que contiene el

Cadena que contiene el resultado

SALIDA:

*iInfo:

resultado de la operacion.

*

zBuf :

de la operacion.

Entero que contiene el

Cadena que contiene el resultado

*

*

VALOR DE RETORNO:

Resultado de la operacion -1 en

caso de

*

error y diferente de -1 en otro caso.

*

*

*

*

*

REQUERIMIENTOS:

NOTAS:

*/

/*@@@F@@@*/

int iCrearLocal(int *iInfo,char *zBuf)

{

struct sListaSistema *pssElemento;

int iIdArchSisOp;

int ioperlista;

int iIndice;

fprintf (fhArch, Il\tCreando archivo\n");

pvm-upkint ( &iModo,1,l) ;

fprintf (fhArch,Il\tNombre = %s\n\tModo =

%d\nlI,zNomArch,iModo) ;

pssElemento = pssBuscaLista(zNomArch);

if (pssElemento == NULL)

42

{

iIdArchSisOp = creat(zNomArch,iModo);

if (iIdArchSisOp ! = -1)

{

*iinfo = iCalculaIdArch(iIdArchSisOp,

iMAXTERM,iHOST) ;

pssElemento = pssInsertaLista(zNomArch,iHOST);

vModificaListaSistema(pssElemento,*iInfo,1,0);

psuInsertaLista(*iInfo,pssElemento);

iOperLista = iINSERTARLISTA;

for(i1ndice = O;iIndice<iMAXTERM;iIndice++)

{

if (iIndice != iHOST)

{

fprintf (fhArch,"Envia iOperLista,

%x\nr1,

iTid [iIndicel )

;

pm-initsend(PvmDataDefault) ;

pvmgkint (&iOperLista,1,l) ;

pvm2kstr (zNomArch);

iHost = iHOST;

pvm2kint (&iHost,1,1) ;

pm-send(iTid[iIndicel ,1) ;

1

1

1

else

*iInfo =-1;

1

else

*iInfo =-1;

zBuf [O] = ' \ O 1 ;

return(*iInfo);

1

/*@@@IF@@@*/

/*@@@F@@@*/

/*

*

*

*

*

*

NOMBRE:

OBJETIVO:

iBorrarLoca1.

Borrar un archivo local.

ENTRADAS:

*

*iInfo :

resultado de la operacion.

*

zBuf:

de la operacion.

Entero que contiene el

Cadena que contiene el resultado

*

*

SALIDA:

43

*

*iInfo:

resultado de la operacion.

*

zBuf:

de la operacion.

Entero que contiene el

Cadena que contiene el resultado

*

*

VALOR DE RETORNO:

Resultado de la operacion -1 en

caso de

*

error y diferente de -1 en otro caso.

*

*

*

*

*

REQUERIMIENTOS:

NOTAS:

*/

/*@@@F@@@*/

int iBorrarLocal(int *iInfo,char *zBuf)

{

struct sListaSistema *pssElemento;

int iIdArchSisOp;

int ioperlista;

int iIndice;

fprintf (fhArch, "\tBorrando archivo\n");

pssElemento = pssBuscaLista(zNomArch);

if (pssElemento != NULL)

{

if(pssE1emento->iContAbiertos == O )

{

*iInfo = unlink(zN0mArch);

bBorraLis taSistema ( zNomArch);

I

else

I

*iInfo =-1;

else

*iInfo =-1;

~Buf

[O] = '\O';

return( * iInfo);

1

/*@@@F@@@*/

/*@@@F@@@*/

/*

*

*

*

*

*

*

NOMBRE:

vBorrarRemoto.

OBJETIVO:

Borrar un archivo Remoto.

ENTRADAS:

Ninguna.

44

*

*

SALIDA:

*

*

VALOR DE RETORNO:

*

REQUERIMIENTOS:

*

*

NOTAS:

*

Ninguna.

Ninguno.

*/

/*@@@F@@@*/

void vBorrarRemoto0

{

fprintf (fhArch, "\tEnviando Borrando archivo\n");

pvm-initsend(PvmDataDefau1t) ;

pvmjkint ( &iOper ,1,l) ;

pvmjkstr (zNomArch);

pvm-send ( iTid [ iHost1 ,1) ;

1

/*@@@F@@@*/

/*@@@F@@@*/

/*

*

*

NOMBRE:

*

*

OBJETIVO:

*

ENTRADAS:

*

*iInfo:

resultado de la operacion.

*

zBuf :

de la operacion.

iLeerLoca1.

Leer un archivo local.

Entero que contiene el

Cadena que contiene el resultado

*

*

SALIDA:

*

*iInfo :

resultado de la operacion.

*

zBuf :

de la operacion.

Entero que contiene el

Cadena que contiene el resultado

*

*

VALOR DE RETORNO:

Resultado de la operacion -1 en

caso de

*

error y diferente de -1 en otro caso.

*

*

*

*

*

REQUERIMIENTOS:

NOTAS:

*/

45

/*@@@IF@@@*/

int iLeerLocal(int *iInfo,char *zBuf)

{

struct sListaUso *psuElemento;

fprintf (fhArch, "\tLeer archivo\n");

pvm-upkstr (zBuf ;

zBuf[O] = '\O';

pvm-upkint ( &iTam,1 , l ) ;

psuElemento = psuBuscaLista(i1dArch);

if (psuElemento ! = NULL)

{

if( psuElemento->pssArchivo->iIdEscritura == iIdArch)

{

if(psuE1emento->pssArchivo->bLectura ! = 1)

*iInfo = -1;

else

{

*iInfo = read(iIdArch/iMAXTERMM,zBuf,iTam);

fprintf(fhArch,l'\t\t\tzBuf = %s\n\t\t\tiTam =

%dflzBuf ,iTam);

zBuf [iTaml = ' \ O ' ;

1

1

else

{

*iInfo = read(iIdArch/iMAXTER,zBuf,iTam);

fprintf(fhArch,"\t\t\tzBuf = %s\n\t\t\tiTam =

%d", zBuf ,iTam);

zBuf [iTaml

1

=

I

\O ' ;

1

else

*iInfo = -1;

return(*iinfo);

1

/*@@@F@@@*/

/*@@@F@@@*/

/*

*

*

*

*

*

*

*

*

*

NOMBRE:

vLeerRemoto.

OBJETIVO:

Leer un archivo remoto.

ENTRADAS:

Ninguna.

SALIDA:

VALOR DE RETORNO:

Ninguna.

Ninguno.

*

*

*

*

*

REQUERIMIENTOS:

NOTAS:

*/

/*@@@F@@@*/

void vLeerRemoto0

{

fprintf (fhArch, "\tEnviando Leer archivo\n");

pm-upkstr (zBuf);

pm-upkint ( &iTam ,1,1 ) ;

pm-initsend(PvmDataDefau1t) ;

p m j k i n t ( &iOper ,1,1) ;

pvmjkint (&iIdArch,1,l) ;

p m j k s t r (zBuf ;

p m j k i n t ( &iTam,1,1) ;

pm-send (iTid[iHostl,1 ) ;

1

/*@@@F@@@*/

/*@@@F@@@*/

/*

*

*

*

NOMBRE:

*

*

ENTRADAS:

*

OBJETIVO:

*iInfo :

resultado de la operacion.

*

zBuf:

de la operacion.

iEscribirLoca1.

Escribir un archivo local.

Entero que contiene el

Cadena que contiene el resultado

*

*

SALIDA:

*

*iInfo :

resultado de la operacion.

*

zBuf :

de la operacion.

Entero que contiene el

Cadena que contiene el resultado

*

*

VALOR DE RETORNO:

Resultado de la operacion -1 en

caso de

*

error y diferente de -1 en otro caso.

*

*

*

REQUERIMIENTOS:

*

NOTAS: