Capítulo I Antecedentes y Marco Teórico.

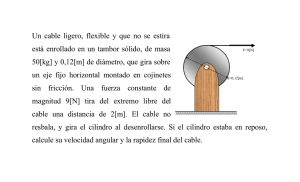

Anuncio