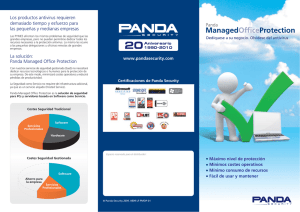

Panda Managed Office Protection - Consola de

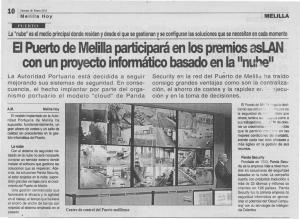

Anuncio