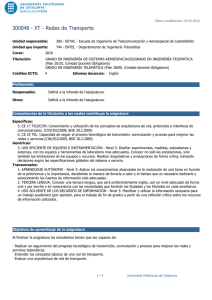

pontificia universidad católica del ecuador facultad de ingeniería

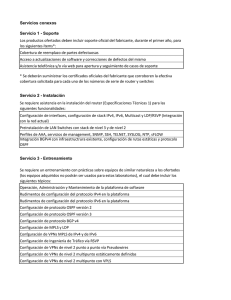

Anuncio