Parte I MEMORIA - IIT - Universidad Pontificia Comillas

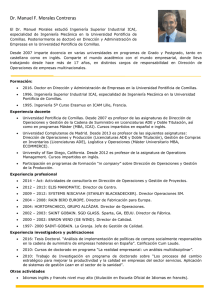

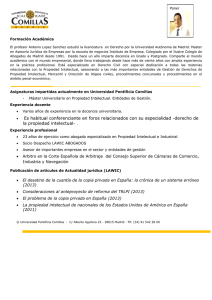

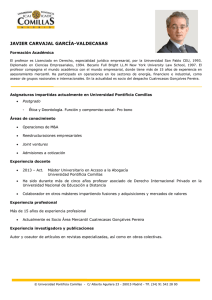

Anuncio