Untitled

Anuncio

+z-

{-Ertf

Divi3¡óñ

Pl¡m¡ü¡.¡to

^.hütt¡!ñdÉ

POLíTICAS DE USO ACEPTABLE

DE EQUIPOS Y SERVICIOS

INFORMATICOS.

,

it-.

trsrr

"--,"--.-

OMriah ?¡.@¡ni..to

r

-*

^tn¡¡¡h¡r¡t¡¡o

INDICE

'..

I ntroducc¡ón

............

1.

Objet¡vo de la Eeguialad infomát¡ca

2.

lJso de los b¡enes infomát¡cos.

:

..

.

...

2.1.

ReEpecto al soflware

2.2.

Respecto al hardware

2.3.

Respecto a Ia ¡mpres¡ón...

.

..

..

.

.. . .,

.

..

.. .. ... .. ..

..

..

.....

..................

3. Sopoñe Técn¡co .

4. Uso de la Íed ¡nformát¡ca ,.. .... ... .. .. ......

5. Usuarios, contraseñas, datos y acceso a la ed................

.

.

..

6.

Aplicables a coíeo electrónico. ......... ..

7.

Apl¡cables a ¡nternet...........,......,

8.

Mejores práct¡cas para un uso ef¡c¡ente de Ia PC . ........... ..... ... .

.,....

.

1

clE=n)..ttvi.ii¡

Pl¡.e¿miani. Adñi.t

lrtlÉ

POLÍTICAS DE USO ACEPTABLES DE SERVICIO DE BIENES

TNFORMÁTICOS

INTRODUCCION

Con el fin de proporc¡onar s;rvicios ¡nformáticos

funcionalidad, confidenc¡al¡dad, integr¡dad

utilizada por

el

y de

comun¡cación con atto grado de

y disponibilidad de la información generada

personal del CEIP, así

.como administraÍ, controlar

y

y

aprovechar

eficientemente los equipos informáticos y de comunicaciones con que se cuenta, se requiere

¡nstrumentar procedimientos de organización y regulación de este s¡stema a fln de convertirlo

en un instrumento efic¡ente y seguro.

7. OBJETIVO DE UI SEGURIDAD INFORLfuíTICA

La seguridad informática consiste en garantizar que los bienes y los servicios ¡nformáticos de

una organización se usen únicamente para los propósitos que fueron creados o adquiridos y

denlro del marco previsto.

La seguridad informática también planea e ¡mplementa todas las med¡das necesarias para

salvaguardar la información de vital impoftancia, asi como evitar los accesos no autorizados

a los equipos personales y principalmente a los servidores.

:

. r i ,i,.\1 " i::,.pr'E S ii .''l,l¡i .4P|ICA8¿FS

,'.1l

i :i.,¿::!l ¡ii:, .,)El,!'t ¡7C !.ii.:;

lS

l,\S

,¿r

7,/¿LACi(-r¡\r E:S

iCrC

Ei- "]ÉRSCAiIL

DEL CRGANISMA

2, USO DE LOS BIENES INFORMATICOS

. Para fomentar el ahorro de energfa, los equipos no deberán mantenerse encendidos

una vez terminado e¡ horario laboral (impresoras, computadoras, monitores,

parlantes, etc.).

Toda la infoÍmación generada, guardada y registrada en el equipo informático es

propiedad del CEIP y es responsabilidad del usuario el uso que se le dé, así como

de su conservación.

clE3t¡

llvisón Pr¡rurh i.rto ¡.trn¡4ir$rtw

2.1. RESPECTO AL SOFTWARE:

-

- Se prohlbe la instalac¡ón de Soflware, Programas y/o Aplicac¡ones de los

'

cuales elCE|P no haya adquirido licencia.

- E" ,""pon""bi1ü"d del

usuario, el buen uso del software instalado en su

equipo.

2.2. RESPECTO AL HARDWARE:

- El departamento de€omputación tendrá la facultad de adminislrar, controlar,

aud¡tar, desarmar y reubicar el equipo según lo considere conveniente para su

mejor uso y aprovechamiento, con la debida just¡ficación.

2.3. RESPECTO A LA IMPRESIÓN

-

Las ¡mpresoras son de uso común y no personal.

- Se prohíbe la impresión total o parcial de informac¡ón ajena a las actividades

delCEIP.

3.

S.T.r. (SOaORTE TÉCNTCO INFORMATTCO)

3.1

,

3.2.

Unicamente el personal de S.T.l. está autorizado pañ ab(it, revisar, evaluar y

reparar el equipo informático, o trasladarlo al taller si es necesario. Por

ningún motivo podrá hacerlo personalajeno a esa ofcina.

El manten¡miento Correct¡vo y/o Preventivo de Hardware y Software será

única y exclusivamente para el qquipo propiedad del CEIP y realizado por el

personal de S.Ll.

3.3.

3.4.

Los equipos que no son propiedad del CEIP no reciben soporte técnico.

El personal de S.T.l. t¡ene la facultad de revisar y evaluar per¡ód¡camente el

equipo ¡nformát¡co en el momento que lo considere necesario y siempre en

I

a-t"íÉ

D i.i.n Fr¡ñ.rmienr. Adñi¡t¿!6deo

prcsencia del usuar¡o, así como determinar la necesidad de su

desplazamiento.

3.5.

Únicamente elpersonalde S.T.l tendrá acceso al password de hardware- Los

usuarios no deben activar ni modificar ningún password de hardware o de la

BIOS de los equipos.

4. USO DE LA RED INFORMÁTICA

4.1.

Sólo el personal de Redes, esti autorizado a ca.¡biar la configuración física y

lógica de la red. Así como la instalación de equipos ajenos a la red (módems

¡nalámbricos, equipos portátiles personales, etc.).

5.

USUARIOS, CONTRASEÑA,, DATOS

5.1.

Y

ACCESO A

LA RED

Las claves de acceso a internet serán solicitadas por el responsable de cada

oficina y habilitadas por el Departamento de Computación.

Queda estrictamente prohibido el uso de un nombre de usuario distinto al

propio, aún con e¡ consentimiento del usuario original.

6. APLICABLES A CARREO ELECTRONTCO

6.1.

El incumplirniento por parte del usuario del buen uso de su cuenta puede

ocasionar la suspensión de la misma.

8.2.

La soliciiud de Ia creación de una cuenta de coreo electrónico será realizada

porbscdto, prev¡amente auior¡zada por el responsable de cada oficina.

6.3.

Está estrictamente prohibido el envío de correos"cadena"

Deberá evitarse abr¡r los correos en los que exista duda de su procedencia o

no

solic¡tados.

?

cEfp

Div¡¡ióñ Pl¡né¡m¡.nro

7.

APLICABLES A INTERNET

7.'1,

;l

A.*natl¡dró

A continuación se detallan algunos programas y acciones que no deben ser

usados para el buen desempeño del servicio de lnternet:

* Chats o cualquier programa utilizado para realizar conversaciones en línea

con fines no láborales.

'Cualquier programa dest¡nadd a real¡zar enlaces de vgz y video,

sea previamente autor¡zado.

* Descargas o uso de archivos de audio y mult¡med¡a.

* Sitios de interacción social (redes sociales).

* También se restringe el acceso a las pág¡nas dei tipo:

.

.

.

il

Dedicadas a proveerjuegos en línea.

Con material para adultos.

Servidores de almacenamiento masivo.

s¡n que esto

1t

t

I

I

(-F?ró

D,eisió¡ 9¡.ñe¡miarto Adr¡

8

¡¡fi nlirc

MEJORES PMCTICAS

8.1.

PAM

UN USO EFICIENTE DE LA PC

Revisar diariamente el mail, eliminando correos no deseados y spam.

8.2.

En caso de

rcaliz

y enviar correos electrón¡cos masivos, hacerlo con copia

oculta (CCO).

8.3.

En caso de cese de funciones notificar a STI para la baja del servicio de internet

y/o del correo electrón¡co.

'

8.4.

Verificar Ia actualización del ant¡virus y realizar un anális¡s por lo menos una vez

a la semana

8.5

No dejar programas abiertos sin estartrabajando en el PC.

8.6

Respaldar periódicamente sus datos, no s¡endo servicjo técnico responsable

en caso de la pérdida de los mismos.

8.7

En caso de estar trabajando con algún documento, guardar periódicar.nente con

elfn de evitar perdida de informac¡ón

LB.

Al momento de conectar un pendrive, discos extraíbles, etc., realizar

previamente un análisis de virus al dispos¡tivo.

no puede ser removjdo o efiminado, notifique a Serv¡cio Técn¡co.

1

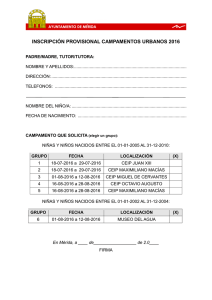

Políticas de seguridad informática

Notificac¡ón de usuar¡os de estaciones detrábajo

Oficina:

Nombre

Fiche de Cobro

c.l.

F¡rma

I

F¡rma Jefe de Oficina