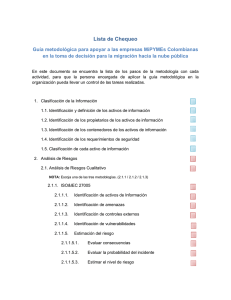

guías completas

Anuncio