tesis_final_carlos espinosa - Repositorio Digital Universidad De Las

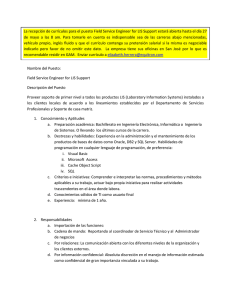

Anuncio