Metadatos, datos que describen a otros datos

Anuncio

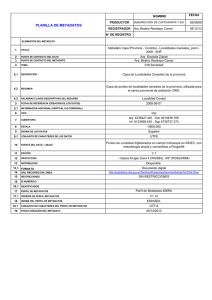

Índice de contenido Resumen Ejecutivo. ............................................................................................................................ 3 Introducción ......................................................................................................................................... 3 ¿Qué son los Metadatos? ................................................................................................................. 3 Tipos de Metadatos.......................................................................................................................... 3 Datos Ocultos: Riesgos de compartir Metadatos. ................................................................................ 4 Recomendaciones................................................................................................................................. 6 Casos Reales. ....................................................................................................................................... 7 Referencias. .......................................................................................................................................... 7 Más información. ................................................................................................................................. 7 Resumen Ejecutivo. ¿Conoce qué tipo de información se comparte cuando se envía o publica un fichero? ¿Cuántos ficheros Microsoft Office, Open Office y PDF se encuentran disponibles desde su sitio Web (en Intranets o Extranets)? ¿Cuántos documentos deja su empresa cada día como ficheros adjuntos o por herramientas de mensajería instantánea? ¿Existe algún plan actualmente en su empresa para analizar si estos documentos contienen información delicada que pueda comprometer la seguridad o la imagen de su empresa? Desde Adarsus queremos poner especial énfasis en que no existe suficiente concienciación sobre la información oculta que se comparte a través de ficheros en tareas cotidianas dentro de la empresa y de los riesgos (legales, económicos y de imagen) que conlleva una mala gestión de los mismos. El propósito de este white paper es concienciar sobre la importancia de la correcta gestión de los metadatos exponiendo el problema y explicando cómo la administración de los mismos puede reducir riesgos de ataques o fugas de información delicada que pueda comprometer su empresa. Introducción ¿Qué son los Metadatos? Los Metadatos son comúnmente conocidos como “datos que describen otros datos 1” en otras palabras los metadatos representan información adicional que se incluye en algunos ficheros y generalmente están ocultos, esta información es útil en entornos colaborativos pero si el usuario no es consciente de los metadatos podrían utilizarse de forma maliciosa dejando al descubierto información importante. Los metadatos se generan automáticamente cuando se crea o edita un fichero, los metadatos pueden contener las distintas revisiones del documento, autor del documento, persona que lo modificó, dirección IP del equipo donde se creó o modificó en documento, comentarios, información de la plantilla utilizada para la generación del documento, metadatos customizados y otras propiedades del fichero. Muchos programas pueden crear metadatos, por ejemplo: Los productos de Microsoft Office, Open Office, PDF, editores de imágenes o multimedia, etc. Los metadatos persisten cuando se cierra o se comparte un fichero por cualquier medio electrónico: Ficheros adjuntos, dispositivos portables, hyperlinks, etc. Dichos metadatos pueden ser leídos y utilizados posteriormente para obtener información que pueda ocasionarnos perjuicios económicos y/o legales. Guardar o imprimir en formato PDF no elimina los metadatos. 1 http://es.wikipedia.org/wiki/Metadato Tipos de Metadatos. Ejemplos de metadatos que pueden guardarse en un fichero: • • • • • • • • • • • • • • • • • Nombre del usuario que crea o edita el fichero. Dirección de correo. Nombre de la empresa u organización. Nombre del ordenador. Nombre de la red o ruta donde se almacena el fichero. Propiedades del fichero (fecha y hora de creación, resumen del fichero, etc). Nombres de autores previos. Número de versiones. Revisiones del fichero incluyendo textos que se han eliminado y no son visibles. Comentarios. Texto oculto. Macros. Historia de hacer/deshacer. Información de la plantilla. Información de la red como la IP del ordenador. Fecha de la última impresión del documento. Objetos OLE. Datos Ocultos: Riesgos de compartir Metadatos. Los metadatos completos de un fichero en la mayoría de los casos no pueden visualizarse o editarse a través del producto que lo creó como Word, Power-Point o Excel, es por eso que los metadatos se comparten sin ser consciente del riesgo que puede representar para nuestra organización. Tipos de Metadatos que pueden existir en un fichero. Riesgo Nombre de la red o ruta donde se almacena el fichero El almacenamiento de una ruta de acceso local o de archivos de red externa causada por la vinculación a ficheros expone a una organización al riesgo de que la información sensible pudiera estar contenida en la jerarquía de directorios expuesta en la ruta, proporcionando una visión de la topología de la red corporativa. Revisiones del fichero incluyendo textos que se han eliminado y no son visibles. Guardar el historial de autor en documentos de Word plantea varios riesgos, incluyendo la exposición de la información personal , rutas locales o de red y la auditoría de las revisiones anteriores. La Información personal incluirá los nombres de usuario asociados con las últimas 10 revisiones del documento. Rutas locales o de red identificarán donde se guardó cada revisión. El riesgo asociado con la exposición de esta información a menudo depende del tipo de documento, por ejemplo los documentos para uso legal suponen un riesgo mayor que otro tipo de documentos. Aplica a Word 97 y versiones posteriores. Comentarios Los comentarios también se utilizan con frecuencia para colaboración interna. De esta forma, se pueden exponer las discusiones sensibles, y en caso de liberación, pueden representar una fuga de información que no se haya diseñado para este fin. La gravedad de la amenaza depende en gran medida el contenido de los comentarios. Aplica a Word, Excel y PowerPoint 97 y versiones posteriores. Propiedades del fichero Las propiedades del fichero generalmente representan poco o ningún riesgo, ya que principalmente reflejan parte del contenido visible del documento. Una excepción a esta regla se produce cuando se cifra un documento de Microsoft Office, pero las propiedades de contenido siguen siendo accesibles. Propiedades personalizadas El riesgo asociado con las propiedades personalizadas varía de acuerdo con su uso. Por ejemplo los sistemas de administración de contenidos pueden utilizar las propiedades personalizadas para ayudar a documentar la categorización y facilitar el seguimiento del ciclo de vida del documento. Consultas a bases de datos El uso de las consultas de base de datos para importar datos a Excel crea la posibilidad de que los usuarios no autorizados puedan consultar de forma independiente una base de datos sensible a voluntad. Objetos incrustados Los objetos incrustados representan una amenaza a la seguridad ya que quedan al descubierto las rutas o datos a los objetos incrustados incluso en los documentos que han sido cifrados. Diapositivas ocultas Las diapositivas ocultas se utilizan a menudo para adaptar la presentación a una audiencia determinada o para ajustar una presentación para cumplir con una asignación de tiempo requerido. En algunos casos, las diapositivas ocultas pueden contener datos no previstos para el público objetivo, creando un riesgo de fuga de información sensible. Texto Oculto El uso de texto oculto puede provocar la divulgación no intencional de información. El texto oculto se puede utilizar para comentarios internos, para suprimir la impresión de un texto determinado, o como un método de eliminación de texto de manera que puede ser recuperado más tarde si se desea. Enlaces hacia otros documentos Open Office, Microsoft Office y PDF permiten incluir en el documento principal referencias a otros ficheros. Esta característica almacena rutas o URLs hacia los ficheros origen. La exposición de esta información incrementa los riesgos de intrusión. Macros y código El riesgo asociado con las macros y el código que está presente en los documentos es una amenaza de virus conocido. El riesgo asociado a este metadato incluye la redistribución involuntaria de virus y la posible revelación de información sensible contenida dentro de una macro. Propiedades de correo electrónico La práctica de adjuntar documentos por correo electrónico en muchos casos puede añadir metadatos de correo que provocará acceso a información sensible. Los metadatos de correo pueden incluir dirección de correo electrónico del remitente, nombre para mostrar, línea de asunto, enrutamiento, etc. Hipervínculos Quedarán expuestos recursos locales o de red sometiendo a una organización a intentos de intrusión directos o a través de ataques de ingeniería social2. Control de cambios Muchas organizaciones han experimentado las consecuencias de publicar un documento con el control de cambios habilitado. Los resultados pueden variar en función de la sensibilidad del contenido, incluso se puede utilizar para apoyar el descubrimiento de pruebas para litigios. Nombres de usuario La existencia de nombres de usuario en los documentos representa una potencial violación de la privacidad y también puede crear una pista de auditoría no intencionada de los autores. Recomendaciones. La exposición de metadatos e información oculta es muy real, cada día se propagan por cualquier vía electrónica gran cantidad de documentos sin filtrar los metadatos, la 2 Los ataques de ingeniería social o en inglés “social engineering attacks” son los que el hacker no requiere de ningún conocimiento de código para realizar el ataque. cuestión es ¿Por qué las empresas y usuarios individuales se exponen a este riesgo cuando en el mercado existen productos que ayudan a la edición y administración de metadatos? A continuación os dejamos algunas recomendaciones sencillas para prevenir intrusiones o difusión de información sensible a través de los metadatos: 1. Buscar una herramienta que nos permita visualizar y editar los metadatos en los ficheros que regularmente se publican o difunden por cualquier medio electrónico. 2. Determinar qué metadatos se permitirán de acuerdo al tipo de fichero. 3. Utilizar una herramienta que nos permita limpiar de forma masiva los metadatos que se ha decidido eliminar. 4. Diseñar y difundir un plan de comunicación en la empresa para crear conciencia entre los colaboradores acerca de la importancia y el correcto uso de los metadatos. Desde Adarsus recomendamos MetaClean, esta herramienta permite gestionar los metadatos de ficheros Microsoft Office (versiones Office 97, 2007, 2010 y 2012), Open Office y PDF para los sistemas operativos Windows, Linux, Unix y Mac. Para más información visitar: www.adarsus.com Casos Reales. En la actualidad muchos son los casos de uso en el tratamiento y/o manipulación de los metadatos, algunos ejemplos aplican a: Análisis informático forense, aplicaciones informáticas para la generación de informes estadísticos, motores de búsqueda (como Google, Bing o Yahoo), espionaje político, industrial, anti-terrorista, etc. Por ejemplo, algunas aplicaciones para móvil han añadido la funcionalidad de permitir a los usuarios tomar una fotografía y calcular la ruta desde/hasta ese sitio, esto es posible gracias a que de forma automática las coordenadas geográficas de tu localización se incluyen en los metadatos de la imagen, esta información es utilizada por la aplicación para realizar los cálculos de las distintas rutas. En cuanto a espionaje, el caso más sonado de finales del 2013 es el espionaje de Estados Unidos a varios países a través de los metadatos telefónicos, os dejamos el artículo completo: “El presidente de Estados Unidos, Barack Obama, ha anunciado este viernes una reforma radical del funcionamiento del programa de espionaje de la Agencia de Seguridad Nacional (NSA) comenzando por la suspensión del programa de recogida de metadatos telefónicos a raíz del escándalo de espionaje desvelado por el ex trabajador de la agencia Edward Snowden”. Fuente: http://www.telecinco.es/informativos/internacional/Obama-programa-metadatos-telefonicosNSA_0_1734075517.html Referencias. 1. Wikipedia, 24 Enero 2014, <http://es.wikipedia.org/wiki/Metadato>. 2. Europa Press, 24 Enero 2014, “Obama anuncia el fin del programa de recogida de metadatos de la NSA y el cese de espionaje a líderes extranjeros”, <http://www.europapress.es/internacional/noticia-obama-anuncia-fin-programarecogida-metadatos-nsa-cese-espionaje-lideres-extranjeros20140117185017.html>. 3. Oracle, 2007, “The Risk of Metadata and Hidden Information”, <http://www.oracle.com/technetwork/testcontent/stellent-wp-metadatarisks0307-134347.pdf>. 4. Adarsus, 2014. <www.adarsus.com> Más información. Estaremos encantados de atender cualquier comentario acerca de este white paper, escribe a: [email protected]