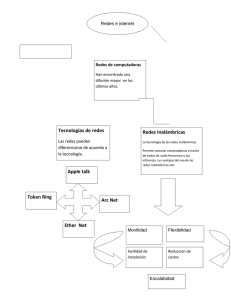

1 CAPITULO I TECNOLOGÍAS DE REDES

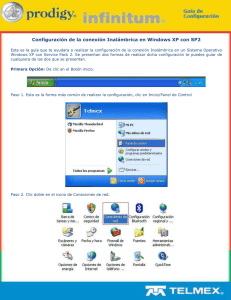

Anuncio