1. El término "inalámbrico" hace referencia a la tecnología sin cables... conectar varias máquinas entre sí.

Anuncio

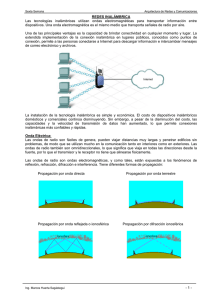

1. El término "inalámbrico" hace referencia a la tecnología sin cables que permite conectar varias máquinas entre sí. Las tecnologías inalámbricas son los dispositivos tecnológicos e informáticos, que tienen como fin fundamental el proceso de comunicación. Su principal característica es que no necesita de ningún cable para su funcionamiento, otra características es la facilidad para su desplazamiento y locomoción, el cual según las necesidades es fácil, rápido y cómodo. Esto es posible al uso de radiofrecuencias entre los dispositivos. Existen principalmente dos tecnologías inalámbricas certificadas. Una es la tecnología 802.11b y la otra 802.11g (ésta última tecnología es más reciente -ha sido aprobada a finales de 2003- y más rápida). Importancia de las tecnologías inalámbricas Sin las tecnologías inalámbricas nos sería muy difícil la comunicación a larga distancia, Todo tendría que ser con cableado y eso disminuiría notablemente la calidad de la comunicación. 2. Infrarrojo: El infrarrojo es una energía relativamente baja y no puede atravesar obstáculos. Un puerto de comunicación especializado, conocido como puerto de acceso directo infrarrojo que utiliza el infrarrojo para intercambiar información entre dispositivos. La tecnología IR sólo permite un tipo de conexión uno a uno. También se utiliza para los dispositivos de control remoto, los mouses inalámbricos y los teclados inalámbricos. Radiofrecuencia: Las ondas de RF pueden atravesar paredes y otros obstáculos, lo que brinda un mayor rango que el IR. Ciertas áreas de bandas de RF se han reservado para el uso de parte de dispositivos sin licencia, como las LAN inalámbricas, los teléfonos inalámbricos y los periféricos para computadora. Bluetooth: Es una tecnología que utiliza la banda de 2,4 GHz. Se limita a comunicaciones de baja velocidad y corto rango, pero tiene la ventaja de comunicarse con muchos dispositivos al mismo tiempo. Estas comunicaciones de uno a varios dispositivos han hecho que la tecnología Bluetooth sea el método preferido por sobre IR para conectar periféricos de computadora, como mouse, teclados e impresoras. Wifi Es un mecanismo de conexión de dispositivos electrónicos de forma inalámbrica. Los dispositivos habilitados con Wi-Fi, tales como: un ordenador personal, una consola de videojuegos, un smartphone o un reproductor de audio digital, pueden conectarse a Internet a través de un punto de acceso de red inalámbrica. Dicho punto de acceso (hotspot) tiene un alcance de unos 20 metros en interiores y al aire libre una distancia mayor. Pueden cubrir grandes áreas la superposición de múltiples puntos de acceso. 3. Ventajas Fácil movilidad y desplazamiento Reduce y mejora enormemente el espacio Se evita la congestión de cableado Brinda mayor comodidad al usuario Desventajas Las políticas de seguridad no son muy buenas Su conexión no es tan efectiva como la cableada La velocidad es reducida respecto a la cableada 4. WPAN Es la red inalámbrica más pequeña, utilizada para conectar varios dispositivos periféricos, como mouse, teclados y PDA, a una computadora. Todos estos dispositivos están dedicados a un solo host, generalmente mediante la tecnología Bluetooth o IR. WLAN La WLAN se usa generalmente para ampliar los límites de la red de área local (LAN,local wired network). Las WLAN usan la tecnología RF y cumplen con los estándaresIEEE 802.11. Permiten a muchos usuarios conectarse a una red conectada por cable mediante un dispositivo conocido como punto de acceso (AP). El punto de acceso proporciona una conexión entre los hosts inalámbricos y los hosts en una red Ethernet conectada por cable. WWAN Las redes WWAN proporcionan cobertura en áreas extremadamente grandes. Un buen ejemplo de esta tecnología WWAN es la red por teléfono celular. Estas redes utilizan tecnologías como el acceso múltiple por división de código (CDMA, Code Division Multiple Access) o el sistema global para comunicaciones móviles (GSM, GlobalSystem for Mobile Communication) y están generalmente reguladas por entidades gubernamentales. 6. Bridge inalámbrico: Conectan redes, por medio de señales inalámbricas de que abarcan largas distancias, llegando hasta los 40 km de cobertura. Puntos de acceso (AP): Administran la red, y proporcionan la conexión de dispositivos conectándolos a una red inalámbrica, hacia una red cableada. Antenas: Intensifican la señal tanto de los AP como de los clientes, siendo ellas quienes reciben y envían la señales, pueden ser omnidireccionales o direccionales siendo estas últimas de mayor alcance Cliente (STA): Es cualquier dispositivo o estación que permita al usuario acceder a la red y sus servicios. 8. El Access Point (punto de acceso) es un dispositivo utilizado en redes inalámbricas de área local WLAN, una red local inalámbrica es aquella que cuenta con una interconexión de computadoras relativamente cercanas, sin necesidad de cables, estas redes funcionan a base de ondas de radio específicas. El Access Point entonces se encarga de ser una puerta de entrada a la red inalámbrica en un lugar específico y para una cobertura de radio determinada, para cualquier dispositivo que solicite acceder, siempre y cuando esté configurado y tenga los permisos necesarios. En nuestra institución el AccesPoint es utilizado para repartir o expandir la señal de alguna red existente, para que así pueda llegar a los demás dispositivos que estén a distancia. 9. Las tecnologías inalámbricas han dado grandes aportes a la humanidad, pues nos facilita la realización de muchas labores, pero esto a pesar de sus ventajas ha ocasionado que la sociedad sea más facilista, pues ya el ser humano se digna por hacer todo por fácil que sea mediante estas tecnologías, ya no se toma el trabajo de pensar y analizar bien lo que hace, deja que las tecnologías inalámbricas y sus avances haga todo por el ser humano. 10.1 A pesar de las numerosas ventajas que tienen las tecnologías inalámbricas, estas pueden ser atacadas fácilmente, esto se da porque con esta tecnología el atacante no necesita una conexión física a su computadora ni a cualquier otro dispositivo para tener acceso a su red. El atacante puede tener acceso a su red desde cualquier ubicación a la que llegue su s e ñ a l inalámbrica. Una vez que el atacante posee acceso a su red p u e d e u s a r s u s servicios de Internet de manera gratuita y puede tener acceso a las computadoras de la red para dañar sus archivos o robar información personal o privada. Estos puntos vulnerables en la red inalámbrica requieren métodos de implementación y características de seguridad especiales para ayudarlo a proteger la WLAN contra los ataques. Estos métodos incluyen sencillos pasos realizados durante la configuración inicial del dispositivo inalámbrico y configuraciones de seguridad más avanzadas. Una manera fácil de obtener acceso a una red inalámbrica es utilizar el nombre de la redo SSID. Todas las computadoras que se conecten a una red inalámbrica deben conocer el SSID. De forma predeterminada, los routers inalámbricos y los AP transmiten el SSID a todas las computadoras dentro del rango inalámbrico. Con el broadcast de SSID activado, cualquier cliente inalámbrico puede detectar la red y conectarse a ella, si no existen otras características de seguridad. 10.2 El filtrado de direcciones MAC utiliza la dirección MAC para identificar qué dispositivos pueden conectarse a la red inalámbrica. Cuando un cliente inalámbrico intenta conectarse o asociarse con un AP envia la información de la dirección MAC. Si está activado el filtrado MAC, el router inalámbrico o el AP buscarán la dirección MAC en una lista preconfigurada. Sólo los dispositivos con direcciones MAC pregrabadas en la base de datos del router podrán conectase. Si la dirección MAC no se encuentra en la base de datos, el dispositivo no podrá conectarse ni comunicarse a través de la red inalámbrica. 10.3 Dado que no existen límites distintivos en una red inalámbrica y que el tráfico se transmite por aire, es fácil para un atacante interceptar o detectar tramas inalámbricas. La encriptación es el proceso de transformar datos de manera que, aunque sean interceptados, queden inutilizables. El protocolo de equivalencia por cable (WEP) es una característica avanzada de seguridad que encripta el tráfico de la red a medida que éste se desplaza por el aire. El WEP utiliza claves pre configuradas para encriptar y descifrar datos. Una clave WEP se introduce como una cadena de números y letras, y generalmente consta de 64 ó 128 bits. En algunos casos, el WEP admite también claves de 256 bits. Para simplificar la creación y la introducción de estas claves, muchos dispositivos incluyen la opción por contraseña. La opción por contraseña es una fácil manera de recordar la palabra o frase usada para generar automáticamente una clave. 10.4 Cuando se implementa una solución de red inalámbrica es importante planificar antes de realizar cualquier instalación. Por ejemplo: - Determinar el tipo de estándar inalámbrico que se utilizará - Determinar la configuración de dispositivos más eficaz - Realizar un plan de seguridad e instalación - Planificar una estrategia para realizar copias de seguridad y actualizar el firmware de los dispositivos inalámbricos.