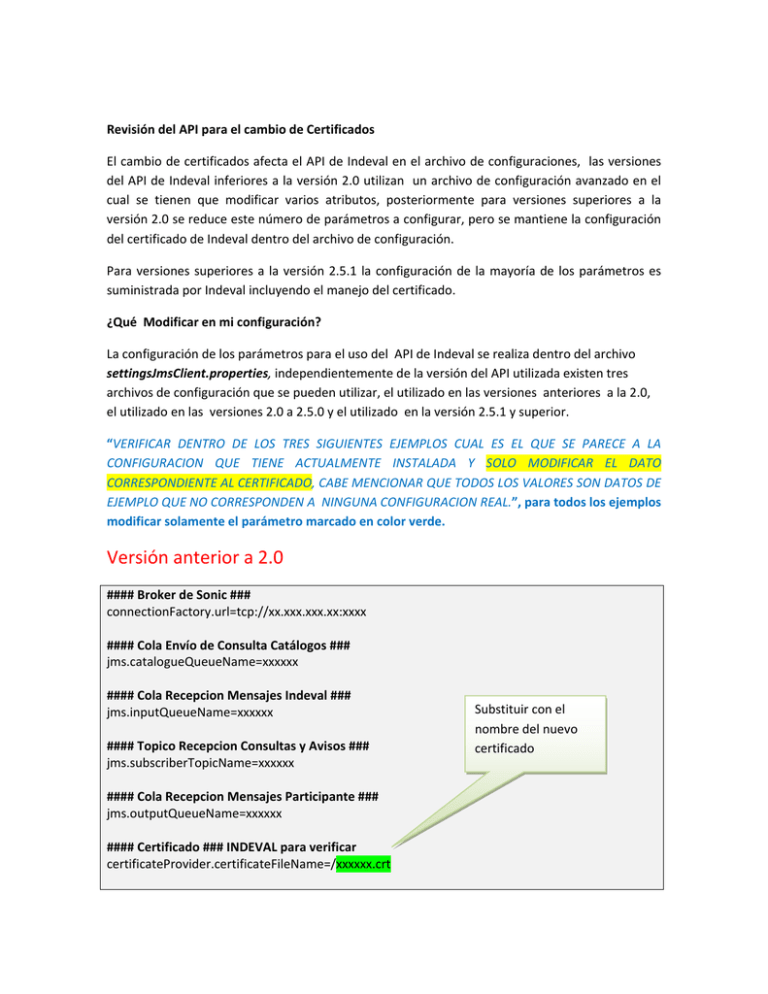

Versión anterior a 2.0

Anuncio

Revisión del API para el cambio de Certificados El cambio de certificados afecta el API de Indeval en el archivo de configuraciones, las versiones del API de Indeval inferiores a la versión 2.0 utilizan un archivo de configuración avanzado en el cual se tienen que modificar varios atributos, posteriormente para versiones superiores a la versión 2.0 se reduce este número de parámetros a configurar, pero se mantiene la configuración del certificado de Indeval dentro del archivo de configuración. Para versiones superiores a la versión 2.5.1 la configuración de la mayoría de los parámetros es suministrada por Indeval incluyendo el manejo del certificado. ¿Qué Modificar en mi configuración? La configuración de los parámetros para el uso del API de Indeval se realiza dentro del archivo settingsJmsClient.properties, independientemente de la versión del API utilizada existen tres archivos de configuración que se pueden utilizar, el utilizado en las versiones anteriores a la 2.0, el utilizado en las versiones 2.0 a 2.5.0 y el utilizado en la versión 2.5.1 y superior. “VERIFICAR DENTRO DE LOS TRES SIGUIENTES EJEMPLOS CUAL ES EL QUE SE PARECE A LA CONFIGURACION QUE TIENE ACTUALMENTE INSTALADA Y SOLO MODIFICAR EL DATO CORRESPONDIENTE AL CERTIFICADO, CABE MENCIONAR QUE TODOS LOS VALORES SON DATOS DE EJEMPLO QUE NO CORRESPONDEN A NINGUNA CONFIGURACION REAL.”, para todos los ejemplos modificar solamente el parámetro marcado en color verde. Versión anterior a 2.0 #### Broker de Sonic ### connectionFactory.url=tcp://xx.xxx.xxx.xx:xxxx #### Cola Envío de Consulta Catálogos ### jms.catalogueQueueName=xxxxxx #### Cola Recepcion Mensajes Indeval ### jms.inputQueueName=xxxxxx #### Topico Recepcion Consultas y Avisos ### jms.subscriberTopicName=xxxxxx #### Cola Recepcion Mensajes Participante ### jms.outputQueueName=xxxxxx #### Certificado ### INDEVAL para verificar certificateProvider.certificateFileName=/xxxxxx.crt Substituir con el nombre del nuevo certificado ### Llave Privada ### PARTICIPANTE para enviar privateKeyProvider.privateKeyFileName=/xxxx ### Numero de Certificado ### PARTICIPANTE para enviar privateKeyProvider.certificateSerialNumber=xxxxxxxxxx ### Password de la llave privada ### privateKeyProvider.privateKeyPassword=xxxxxxxxxxx ### Web Service de Seguridad ### security.webserviceUrl=http://xx.xxx.xxx.xx:xxxx/seguridad‐webServices‐ 1.2.5/WebServiceSeguridad?WSDL ### Usuario ### security.user= ### Sistema ### security.system=xxxxxxx ### Cargar certificado y llave privada desde Classpath? ### certificateProvider.loadFileFromClasspath=true privateKeyProvider.loadFileFromClasspath=true ### Parametros para tolerancia a fallas # Indica si va a ser tolerante a fallas connectionFactory.faultTolerant=true ### Configura el tiempo en segundos para intentar una conexion en cada uno de los urls connectionFactory.initialConnectTimeout=xx ### Configura el tiempo en segundos para restaurar la conexion tolerante a fallas connectionFactory.faultTolerantReconnectTimeout=xx ### Ejemplo de un ticket (Utilizado para ambiente de pruebas) ticketProvider.ticket=00000000000000000000000000000000 Versiones 2.0 a 2.5.0 #Application configuration security.webserviceUrl=http://xx.xxx.xxx.xx:xxxx certificateProvider.certificateFileName=/xxxxxx.crt certificateProvider.validateDigitalSignature=true certificateProvider.loadFileFromClasspath=true privateKeyProvider.loadFileFromClasspath=true ticketProvider.ticket=00000000000000000000000000000000 signature.algorithm=MD5withRSA #User configuration security.user= privateKeyProvider.privateKeyFileName=/xxx.cve privateKeyProvider.certificateSerialNumber=xxxxxxx privateKeyProvider.privateKeyPassword=xxxxx Substituir con el nombre del nuevo certificado Versiones 2.5.1 a 2.5.3 Los usuarios de estas versiones no requieren hacer ninguna modificación ya que el sistema recupera el certificado actualizado # Application configuration configuration.webserviceUrl=http://xx.xxx.xxx.x:xxxx/webserviceebServiceConfiguracion # Solo en caso de usar NAT connectionFactory.url= certificateProvider.validateDigitalSignature=true privateKeyProvider.loadFileFromClasspath=true signature.algorithm=MD5withRSA # User configuration security.user=xxxxxx privateKeyProvider.privateKeyFileName=/xxxx privateKeyProvider.certificateSerialNumber=xxxxxxxxx privateKeyProvider.privateKeyPassword=xxxxx messageConsumer.messageSelector= Se recomienda que al finalizar la instalación del certificado realicen una prueba para acceder a Indeval y verificar que el certificado se reconoce correctamente. Para cualquier duda o apoyo que requieran podrán comunicarse a los siguientes teléfonos y personas: Ulises Ramirez de Aguilar 5342‐9681 [email protected] Rafael Yarza Chouzal 5342‐9683 [email protected] Grisell Aguilera Campos 5342‐9711 [email protected] Evelin Curiel Castro 5342‐9729 [email protected]