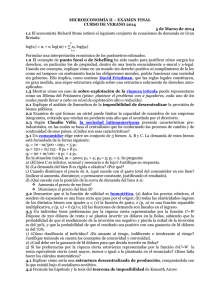

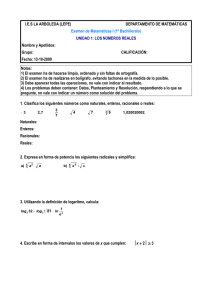

CURS DE MODELS MATEMATICS La teoria de la

Anuncio