Presentación de PowerPoint

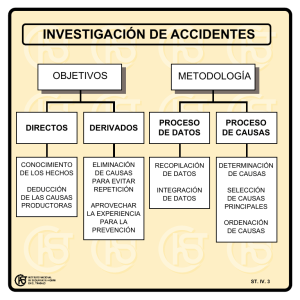

Anuncio

Open Source Intelligence y la unión de los mundos virtual y físico Zink Security S.L. 2014 C:\> Whoami Juan Antonio Calles Socio fundador de Zink Security S.L. Co-Editor Flu Project Co-Fundador Jornadas X1RedMasSegura PhD. S. Informática Ing. Informática, Postgrado Sistemas Informáticos, Postgrado Ing. Sist. Decisión, Máster Seguridad Twitter: @jantonioCalles Blog: www.flu-project.com Web: www.zinksecurity.com (*)INT Fuentes de información existentes HUMINT: Fuentes de información humana (Human Intelillence) SIGINT: Fuentes de información que provienen de sensores y dispositivos eléctricos. (Signal Intelligence) GEOINT: Informaciones que provienen de satélites. (Gespacial Intelligence) OSINT Fuentes de información de acceso libre, gratuitas y desclasificadas (Open Source Intelligence) 3 OS(*) Inteligencia DATOS DE FUENTES ABIERTAS (OSD): Fuentes primarias, como la prensa, radio, fotografías, cds, pendrives, datos de un satélite, correo postal, etc. INFORMACION DE FUENTES ABIERTAS (OSIF): Relacionar los datos existentes sobre un asunto (seleccionar, contrastar y validar la información y presentarla según una metodología). Es información genérica que tiene amplia difusión. Periódicos, libros, radio, etc. INTELIGENCIA DE FUENTES ABIERTAS (OSINT): Información buscada, valorada, confrontada y difundida a una audiencia seleccionada, para dar respuesta a una duda determinada. Fuente: “Cómo explotar eficazmente OSINT”. Cte. del ET. D. José Raúl Martín Martín 4 OSINT Inteligencia OSINT NO es recopilar enlaces y fragmentos de información encontrados en la red. OSINT es ANÁLISIS e INTELIGENCIA Para convertirse en Inteligencia hay que procesar la información Tenemos que dar respuesta a la pregunta ¿mi investigación es útil para tomar una decisión? Importante contar con buenos ANALISTAS 5 La búsqueda tradicional ¡En papel! Archivos Periódicos y revistas Bibliotecas Boletines oficiales BOE en las bibliotecas Investigación de campo Buzones Páginas blancas y amarillas Satélites Cementerios 6 La búsqueda en Internet En el Internet de finales de los 90 y principios de los 2000 Buscadores (Shodan, Google, Bing, Yahoo, etc.) Google Hacking GHDB Verbos: ext inurl Site … Crawlers Simples robots con poca inteligencia que rastreaban la red en busca de “cosas” 7 La “inteligencia” en Internet El presente y futuro Las labores de campo y la búsqueda tradicional se mantiene Los buscadores también siguen siendo una clave indispensable en OSINT Pero además se han unido otros repositorios de información que pueden facilitar la investigación: Redes sociales Blogs Foros Periódicos online Canales IRC Deep web 8 9 La proliferación del uso de Internet 2.500.000.000 usuarios Google: 30 billones de páginas web (1.000 terabytes de información) Facebook: 1.100 millones de usuarios, 50 millones de páginas y 240.000 millones de fotos. Twitter: 230 millones de usuarios y 500 millones de tweets diarios. Badoo: 175 millones de usuarios. Tumblr: 175 millones de blogs y 50.000 millones de posts. Flickr: 84 millones de usuarios y 8.000 millones de fotos. Fuente: Inteco 10 (Mundo físico + Mundo virtual) = Mundo real Los actos de ambos mundos repercuten en el otro 11 12 Posible caso real 1 Proveedor de servicios de telefonía móvil Estudiantes convocan a través de blogs y redes sociales una manifestación en la plaza de una ciudad. Se juntan 500.000 personas en la manifestación, que comparten “el evento” a través de Twitter, Facebook, Instagram, etc. con sus conexiones 3G/4G. Las redes de los proveedores de telefonía móvil se caen, por la cantidad de conexiones realizadas en esa zona. Podría haber interesado al proveedor de telefonía conocer la realización de este evento de antemano, para fortalecer su red, enviando repetidores móviles en camiones. Para prevenirlo simplemente habría tenido que monitorizar los blogs y redes sociales. 13 Posible caso real 2 Empresa petrolífera de visita en país en conflicto constante Una empresa petrolífera europea necesita enviar empleados a una plataforma de extracción de petróleo en una país de oriente medio. El país está en conflicto constante Analizando las redes sociales, blogs, foros y periódicos de la zona podría confirmar si la zona es segura durante el periodo del viaje 14 Posible caso real 3 FFCC en busca de un delincuente Lucha contra grupos organizados, mafias, pedófilos, etc. que se comuniquen a través de redes sociales, foros, IRCs y redes TOR. 15 Posible caso real 4 Prevenir ataque DDoS a un organismo Grupos hacktivistas se organizan a través de redes sociales, foros e IRCs para realizar un DDoS a un organismo. Analizando estos repositorios de información podríamos adelantarnos al acontecimiento y poner medidas para minimizar los daños. 16 OSINT y la Vigilancia Digital ¿En qué puede ayudarnos? Anticiparnos a acontecimientos, ataques DDoS, atentados terroristas, etc. Analizar robos y fugas de información de empresas, gobiernos, etc. Investigar a personas, organizaciones, objetivos, eventos, etc. Monitorizar lo que se habla en redes sociales, foros, IRCs, chats y blogs. Analizar relaciones entre personas, empresas, asociaciones, partidos, etc. Detectar fallos de configuración que impliquen la exposición de información. Monitorizar e investigar páginas fraudulentas y phishing. Monitorizar tendencias sobre lo que se habla en Internet de una organización, producto, persona, etc. OSINT ¡El verdadero problema! El volumen de información es tan brutal, que se requiere de organizaciones especializadas en la búsqueda y tratamiento de fuentes abiertas Se necesitan herramientas que recopilen toda esta información y le apliquen una capa de inteligencia, para facilitar las tareas al analista 18 OSINT y Vigilancia Digital Servicio OSINT y Vigilancia Digital Objetivos y beneficios • Anticipación a acontecimientos. • Análisis de robos y fugas de información. • Investigación de personas, organizaciones, objetivos, eventos, etc. • Monitorización de lo que se habla en redes sociales, foros, canales IRC, chats y blogs. • Análisis de relaciones entre personas, empresas, países, asociaciones y demás organizaciones. • Prevenir y detectar de manera temprana posibles ataques a empresas, organizaciones y personas. • Analizar y controlar eventos peligrosos. • Localizar fugas de información. • Descubrir posibles violaciones de seguridad y privacidad. • Apoyo en la resolución de problemas relacionados con la Policía, Justicia, ... • Servicio Anti-Fraude. Objetivos Beneficios El ciclo a seguir OSINT ¿Qué queremos buscar? Resultados Selección de fuentes de información Análisis inteligente Recopilación Procesado de la información 21 ¿Qué queremos buscar? OSINT Alguien nos solicita investigar un suceso, un potencial ataque, etc. ¿Qué queremos buscar? Resultados Selección de fuentes de información Análisis inteligente Recopilación Procesado de la información Tenemos un objetivo marcado Una fecha de finalización Equipo de analistas experimentados 22 Selección de fuentes de información OSINT La mayor parte de las redes sociales tienen APIs para realizar búsquedas de mensajes y personas. ¿Qué queremos buscar? Resultados Selección de fuentes de información Análisis inteligente Recopilación Procesado de la información Si no existe una API, siempre puede diseñarse y construirse una. Python es vuestro amigo Los principales buscadores también cuentan con APIs muy potentes para la realización de búsquedas avanzadas (previo pago) 23 Recopilación OSINT Necesitaremos módulos y conectores para recopilar datos masivamente de numerosos repositorios. ¿Qué queremos buscar? Resultados Selección de fuentes de información Análisis inteligente Recopilación Procesado de la información También necesitaremos un gran almacenamiento para guardar toda esta información, al menos durante el tiempo suficiente para realizar nuestra investigación. BBDD relacionales, big data, etc. Potente conexión a Internet (deseable 100MB en adelante) 24 Procesado de la información OSINT Se debe procesar la información, para desgranar la parte importante. ¿Qué queremos buscar? Resultados Selección de fuentes de información Análisis inteligente Recopilación Procesado de la información Contra mejor sea la extracción de los datos más importantes, más sencillo será su posterior análisis Se deben utilizar formatos estándar, tipo XML, CSV, etc. para facilitar el análisis de los datos y optimizar los algoritmos. 25 Análisis inteligente OSINT Herramientas con potentes algoritmos, diseñados para el análisis de información. ¿Qué queremos buscar? Resultados Selección de fuentes de información Análisis inteligente Recopilación Procesado de la información Importante contar con el asesoramiento de analistas, expertos en la realización de investigaciones para no dar palos de ciego Se debe cruzar toda la información entre sí. De nada sirve un dato, si no se ha podido verificar su procedencia, y se duda de su realeza. 26 Resultados OSINT Finalmente, de toda la investigación se deben obtener unas conclusiones. ¿Qué queremos buscar? Resultados Selección de fuentes de información Análisis inteligente Recopilación Procesado de la información Importante automatizar la realización de informes simples y visualmente atractivos Gráficos y resultados fácilmente entendibles Informes técnicos y ejecutivos 27 Vigilancia Digital Zink Investigation Tool Gracias www.zinksecurity.com [email protected] @zinksecurity