Guía del usuario de Configuration Management

Anuncio

Guía del usuario de IBM Endpoint

Manager for Configuration

Management

ii

Guía del usuario de IBM Endpoint Manager for Configuration Management

Contenido

Guía del usuario de Configuration

Management . . . . . . . . . . . . . 1

Configuración de la gestión de configuración . . . 1

Requisitos del sistema . . . . . . . . . . 2

Utilización de comprobaciones y listas de

comprobación . . . . . . . . . . . . . . 3

Comprobar los Fixlets . . . . . . . . . . 3

Modificación de parámetros de comprobación . . 6

Activación del análisis de valor medido . . . . 6

Creación y gestión de listas de comprobación

personalizadas . . . . . . . . . . . . . 7

Utilización del asistente Sincronizar

comprobaciones personalizadas . . . . . . . 9

Realización de una acción de reparación . . . . 11

Configuración de listas de comprobación de

Windows . . . . . . . . . . . . . . . 12

Visualización de comprobaciones . . . . . . 12

Activación de las tareas de fixlet de requisito

previo . . . . . . . . . . . . . . . 12

Modificación de los parámetros de comprobación

de Windows . . . . . . . . . . . . . 13

Reparación de valores de configuración de

Windows . . . . . . . . . . . . . .

Configuración de listas de comprobación de UNIX

Configuración de listas de comprobación . . .

Análisis. . . . . . . . . . . . . . .

Utilización del asistente Crear contenido SCM de

relevancia personalizada . . . . . . . . .

Creación de contenido de Gestión de la

configuración de seguridad de UNIX . . . . .

Importación de contenido de SCAP . . . . . .

Más información sobre SCAP . . . . . . .

Listas de comprobación de SCAP . . . . . .

Utilización del asistente Importar SCAP de

Windows . . . . . . . . . . . . . .

Utilización del asistente Creación de informes . .

Utilización de OVALDI . . . . . . . . .

Informes de gestión de configuración . . . . . .

Preguntas más frecuentes . . . . . . . . . .

Glosario . . . . . . . . . . . . . . .

Soporte . . . . . . . . . . . . . . . .

Avisos . . . . . . . . . . . . . . . .

13

13

14

25

25

26

27

27

30

31

33

33

34

34

35

40

40

iii

iv

Guía del usuario de IBM Endpoint Manager for Configuration Management

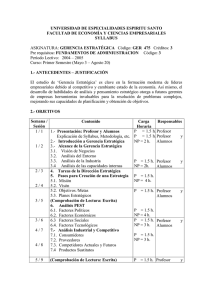

Guía del usuario de Configuration Management

Esta guía describe una cartera de contenido de configuración de seguridad

denominada Gestión de configuración. Este contenido se organiza a través de listas

de comprobación, que evalúa y administra las configuraciones de ordenadores de

sobremesa, portátiles y servidores. La solución Gestión de configuración ha

otorgado certificación de validación de Protocolo de automatización de contenido

de seguridad (SCAP) con el Instituto nacional de estándares y tecnología (NIST)

para la evaluación y solución de problemas de configuración. Al ofrecer una

amplia biblioteca de comprobaciones técnicas, la Gestión de configuración detecta

y aplica las políticas de configuración de seguridad a la vez que utiliza las mejores

prácticas del sector.

Esta guía sirve de recurso para el personal de TI responsable de gestionar y hacer

cumplir las políticas empresariales de configuración de sistemas en puntos finales.

Las listas de comprobación de Gestión de configuración permiten a los equipos de

seguridad definir los parámetros de seguridad y las configuraciones que requiere

la política empresarial. Los directores de TI utilizan las listas de comprobación de

Gestión de configuración para aplicar políticas de seguridad y documentar el

estado actual del cumplimiento de las políticas empresariales. Los operadores de la

consola de Tivoli Endpoint Manager se centran en los detalles de la gestión diaria

de la configuración de todos los sistemas para utilizar la información detallada de

cada punto final. Los auditores utilizan las listas de comprobación de la Gestión de

configuración para determinar el estado actual de cumplimiento de sistemas dentro

de la organización.

Configuración de la gestión de configuración

Siga estos pasos para configurar la implementación de gestión de la configuración.

Siga estos pasos para configurar la gestión de la configuración

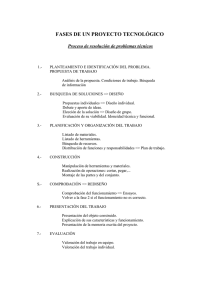

1. Planifique la implementación de gestión de la configuración.

2. Suscríbase a los sitios SCM externos.

3. Cree listas de comprobación personalizadas o sitios personalizados.

Planificación de la implementación de la gestión de la

configuración

Tenga en cuenta los pasos siguientes cuando planifique la implementación de la

gestión de la configuración.

1. Identifique qué equipos ejecutará el contenido de gestión de la configuración.

2. Agrupe los equipos por sistema operativo.

3. Cree subgrupos en cada sistema operativo que deba cumplir los distintos

estándares.

Suscripción a los sitios

Cada lista de comprobación de gestión de configuración se ofrece como un sitio

único y representa un estándar y plataforma únicos. El contenido se actualiza

continuamente y se entrega automáticamente cuando se añade a una

implementación de IBM Endpoint Manager. Los equipos deben estar suscritos al

1

sitio para recoger los datos desde los clientes de Endpoint Manager. Estos datos se

utilizan para la creación de informes y el análisis.

El proceso de suscripción del sitio depende de la versión de la consola de

Endpoint Manager que ha instalado. Para obtener más información, consulte la

Guía del usuario del administrador.

También puede utilizar un aislante de seguridad "air-gap" para separar el servidor

de Endpoint Manager y el servidor de Fixlet de Internet. Para obtener más

información, consulte la publicación Installing in an Air-Gapped Network.

Los Fixlets de este sitio se pueden utilizar tal cual o de manera personalizada para

que se adecuen a sus políticas de seguridad propias. Los cálculos de conformidad

se evalúan de manera local en cada punto final y la solución de la gestión de

configuración es escalable y puede acomodar grandes números de equipos.

Puede elegir copiar el contenido de la gestión de configuración en sitios

personalizados, para que pueda personalizar el contenido.

Creación de sitios personalizados

Como cada lista de comprobación de gestión de configuración se ofrece como un

sitio único, cuando crea un sitio personalizado, de hecho está creando una lista de

comprobación personalizada.

Utilice las listas de comprobación personalizadas para ajustar los valores

supervisados en la implementación. Puede personalizar los parámetros de gestión

de configuración y excluir equipos específicos de un análisis. Las listas de

comprobación personalizadas están dirigidas a conjuntos específicos de equipos

con contenido adaptado con el uso del mecanismo de suscripción.

La creación de listas de comprobación personalizadas implica los pasos siguientes

1. Cree una lista de comprobación personalizada desde una lista de comprobación

externa existente.

2. Personalice los Fixlets utilizando la parametrización incorporada.

3. Suscriba los equipos correctos a la lista de comprobación personalizada.

Puede utilizar el asistente Crear lista de comprobación personalizada para crear

nuevas listas de comprobación personalizadas que se basan en las listas de

comprobación externas suscritas actualmente. Para obtener más información,

consulte Creación de listas de comprobación personalizadas.

Requisitos del sistema

Configure la implementación de acuerdo con los requisitos del sistema para

implementar satisfactoriamente la gestión de configuración.

La implementación de IBM Endpoint Manager se debe configurar según los

requisitos siguientes:

Tabla 1. Componentes soportados y requisitos del sistema para implementar la

configuración de gestión

2

Componentes

Requisitos

Versiones de navegador soportadas

Internet Explorer 7.0 o posterior

Versión de Adobe Flash Player

Flash Player 9.0 o posterior

Guía del usuario de IBM Endpoint Manager for Configuration Management

Tabla 1. Componentes soportados y requisitos del sistema para implementar la

configuración de gestión (continuación)

Componentes

Requisitos

Versiones de componente de IBM

Endpoint Manager

v Console 8.0 o posterior

v Cliente de Windows 8.0

v Cliente de UNIX:

– Versión reemplazada: IBM Endpoint Manager

UNIX Client 7.2

– Versión no reemplazada: IBM Endpoint

Manager UNIX Client versión 8.1.551.0

Utilización de comprobaciones y listas de comprobación

La comprobación de Fixlets en listas de comprobación de gestión de configuración

evalúa un punto de destino en un estándar de configuración. Muchos Fixlets de

comprobación tienen un análisis correspondiente, que a veces se denomina valores

medidos, que informa del valor del elemento que evalúa el Fixlet de comprobación.

Comprobar los Fixlets

Un Fixlet de comprobación adquiere relevancia cuando un equipo cliente no

cumple una norma de configuración. Mediante la visualización de los Fixlets de

gestión de configuración, puede identificar equipos que no cumplen las normas y

las normas correspondientes.

Para empezar a utilizar las listas de comprobación de Gestión de configuración,

obtenga una cabecera para el sitio Gestión de configuración apropiado y ábrala

dentro de la consola del Tivoli Endpoint Manager. Cuando el sitio se haya reunido

en la consola, siga los pasos siguientes para ver las comprobaciones:

1. Seleccione una lista de comprobación de Gestión de configuración en el árbol

de navegación.

Guía del usuario de Configuration Management

3

2. Expanda una lista de comprobación y haga clic en Fixlets y tareas.

4

Guía del usuario de IBM Endpoint Manager for Configuration Management

3. Haga clic en uno de los Fixlets que se muestran en la lista. El Fixlet se abre con

las siguientes fichas: Descripción, Detalles, Equipos aplicables e Historial de acciones.

Haga clic en la ficha Descripción para ver el texto que describe el Fixlet.

La ventana Fixlet normalmente contiene una descripción de la comprobación, las

opciones para personalizar el valor de configuración y una acción relacionada para

reparar uno o varios sistemas para que tengan el valor de configuración esperado.

Guía del usuario de Configuration Management

5

El Fixlet es aplicable a un subconjunto de puntos finales de su red. El tamaño de

este subconjunto se muestra en la ficha Equipos aplicables.

Nota: Los controles UNIX proporcionan parametrización personalizada, pero a

través de un mecanismo diferente. Para obtener más información, consulte la Guía

de listas de comprobación de gestión de configuración para Windows y UNIX.

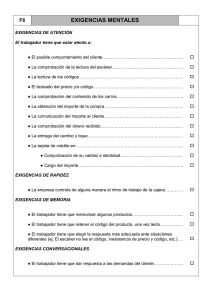

Modificación de parámetros de comprobación

Además de supervisar el estado de conformidad y los valores de reparación que

no están en conformidad, también puede modificar los parámetros utilizados para

determinar la conformidad de las comprobaciones. Por ejemplo, puede establecer

la longitud mínima de la contraseña en un punto final en 14 caracteres. Puede

personalizar el parámetro de longitud de contraseña con su política específica.

Para obtener más información sobre la modificación de los parámetros de

comprobación, consulte la Guía de listas de comprobación de Gestión de configuración

para Windows y UNIX.

Activación del análisis de valor medido

Haga clic en el subnodo Análisis en una lista de comprobación para buscar análisis

de valor medido.

Además de comprobar Fixlets, algunas listas de comprobación incluyen análisis

que proporcionan los valores reales de los elementos que se están comprobando.

Los valores medidos se recuperan utilizando propiedades de análisis. Encontrará

análisis de valor medido haciendo clic en el subnodo Análisis en cualquier lista de

comprobación.

6

Guía del usuario de IBM Endpoint Manager for Configuration Management

Nota: Para obtener un mejor rendimiento, active únicamente los análisis que

necesite para la implementación. Sólo son visibles los análisis activados en SCA.

Creación y gestión de listas de comprobación personalizadas

La capacidad de personalizar parámetros de gestión de configuración y de excluir

equipos específicos de un análisis le proporciona control sobre su estado de

seguridad. Sin embargo, también puede utilizar listas de comprobación

personalizadas para ajustar los valores supervisados en la implementación. Las

listas de comprobación personalizadas apuntan a conjuntos específicos de equipos

con contenido personalizado mediante el mecanismo de suscripción. Esto permite

que las estadísticas se recopilen con mayor granularidad. Para crear su propia lista

de comprobación con sitios personalizados, realice los pasos siguientes.

v Paso 1: Cree una lista de comprobación personalizada desde una lista de

comprobación externa existente

v Paso 2: Personalice Fixlets utilizando la parametrización incorporada

v Paso 3: Suscriba los equipos correctos a la lista de comprobación personalizada

Creación de listas de comprobación personalizadas

Utilice este asistente para crear listas de comprobación personalizadas.

Debe estar suscrito al sitio externo de SCM Reporting.

1. En Dominio de configuración de seguridad, vaya a Gestión de la

configuración > Herramientas de lista de comprobación > Crear lista de

comprobación personalizada.

Guía del usuario de Configuration Management

7

2. Escriba el nombre de la nueva lista de comprobación.

3. Seleccione la plataforma de destino.

4. Haga clic en el menú desplegable para seleccionar de qué lista de

comprobación externa copiará las comprobaciones. A medida que selecciona las

comprobaciones, se muestran en la lista por etapas en la parte inferior de la

ventana.

5. Haga clic en Crear lista de comprobación.

La consola empieza copiando las comprobaciones en las listas seleccionadas a la

nueva lista de comprobación personalizada. El proceso puede tardar varios

minutos, según el número y el tamaño de las listas de comprobación seleccionadas.

Nota: Tenga cuidado cuando suscriba equipos a listas de comprobación

personalizadas. Las listas de comprobación personalizadas no dan soporte a la

relevancia de sitio, que le protege contra suscripciones incorrectas.

Personalización de contenido

Ahora que tiene una lista de comprobación personalizada llena con contenido

copiado de listas de comprobación externas, puede configurar la lista de

comprobación por alguna de las siguientes formas:

v Configurar los parámetros de comprobación para controlar la reparación

v Suprimir comprobaciones no necesarias o no deseadas

Nota: En Console versiones 8.0 y posteriores, la suscripción de equipos a un sitio

personalizado de lista de comprobación se maneja de la misma forma que las

suscripciones de la lista de comprobación externa.

8

Guía del usuario de IBM Endpoint Manager for Configuration Management

Utilización del asistente Sincronizar comprobaciones

personalizadas

Utilice el asistente Sincronizar comprobaciones personalizadas de SCM para

actualizar las comprobaciones personalizadas cuyos orígenes externos hayan sido

actualizados por IBM. Puede utilizar cualquier funcionalidad adicional o arreglos

de errores proporcionados por IBM (en forma de actualizaciones de sitios externos)

desde que se han realizado las copias personalizadas.

Para sincronizar una lista de comprobación personalizada, debe tener la última

versión del asistente Crear lista de comprobación personalizada (SCM Reporting

versión 36 o posterior). La última versión del asistente añade los metadatos

necesarios a las comprobaciones copiadas, que permiten al asistente de

sincronización determinar si se ha modificado el origen externo actual desde que

se realizó la copia.

v Usuario de SCM de primera vez

La asignación de Endpoint Manager no tiene listas de comprobación

personalizadas que se hayan creado antes del release del asistente de

sincronización, y las listas de comprobación que cree a partir de ahora serán

compatibles con el asistente Sincronizar comprobaciones personalizadas.

v El usuario de SCM existente y usted han utilizado la versión anterior del

asistente Sincronizar comprobaciones personalizadas.

Si ya tiene una o más listas de comprobación personalizadas creadas con una

versión anterior del asistente Crear lista de comprobación personalizada,

primero deberá volver a crear estas y cualquier otra lista de comprobación

personalizada que desee que tenga posibilidades de sincronización utilizando la

última versión del asistente Crear lista de comprobación personalizada.

Exploración para buscar comprobaciones obsoletas

Puede realizar exploraciones globales básicas o exploraciones de destino detalladas

para buscar comprobaciones obsoletas.

La lista de comprobación personalizada que sincronizará debe crearse con la última

versión del asistente Crear lista de comprobación personalizada (SCM Reporting

versión 36 o posterior).

Este asistente explora todas las listas de comprobación personalizadas SCM para

buscar las actualizaciones externas y muestra las listas de comprobación que

necesitan una actualización o una sincronización en la tabla. Tenga en cuenta que

esta exploración no detectará las comprobaciones que se hayan añadido o

eliminado de un sitio externo.

La exploración de destino detallada requiere que el usuario seleccione una lista de

comprobación de origen (externa) y una lista de comprobación de destino

(personalizada) antes de realizar la exploración. Esta exploración ejecuta una

exploración limitada que realiza una comparación de las listas de comprobación de

origen y destino para determinar si hay: comprobaciones personalizadas obsoletas,

comprobaciones externas que se acaban de añadir o comprobaciones externas que

se han eliminado recientemente.

Esta exploración se ha diseñado para utilizarse únicamente en aquellos casos en los

que el usuario desea mantener una copia actualizada de una lista de comprobación

externa completa. Si el destino no se ha creado originalmente como una copia del

origen, los resultados de esta exploración pueden ser confusos o engañosos; sin

Guía del usuario de Configuration Management

9

embargo, no hay restricciones estrictas a este objetivo y el usuario puede realizar

una comparación de exploración de destino detallada entre cualquier par de listas

de comprobación externa y personalizada.

1. Seleccione la ficha correspondiente.

v Exploración global básica

v Exploración de destino detallada

a. Seleccione el origen de las listas de comprobación externas.

b. Seleccione el destino de la lista de comprobación personalizada.

c. Opcional: haga clic en el menú desplegable Sólo mostrar para seleccionar

una de las opciones de filtro.

2. Haga clic en Explorar para buscar las comprobaciones desincronizadas.

Sincronización de comprobaciones obsoletas

Las parametrizaciones personalizadas se conservarán automáticamente.

1. En la ventana Comprobaciones desincronizadas, seleccione las casillas de

verificación en la columna más a la izquierda.

2. Haga clic en Sincronizar en la esquina superior izquierda. Un cuadro de

indicador de progreso muestra el porcentaje completado y el tiempo restante

estimado para completar la operación de sincronización. También puede

cancelar la operación en cualquier momento desde esta ventana.

Nota: El proceso de sincronización puede tardar varios segundos por

comprobación. Tenga esto en cuenta cuando sincronice grandes conjuntos de

comprobaciones a la vez.

Conservación de acciones de reparación personalizadas

Siga estos pasos para conservar los scripts de acción de reparación editados

manualmente para las comprobaciones de las listas de comprobación

personalizadas.

Normalmente, la sincronización de una comprobación personalizada sobrescribe la

acción de reparación existente, si existe, con la última del origen externo. No

obstante, si ha editado manualmente el script de acción de reparación para las

comprobaciones de las listas de comprobación personalizadas, puede conservar

esta acción personalizada después de la sincronización.

Nota: La conservación de una acción personalizada de esta forma impide a la

comprobación recibir actualizaciones y arreglos de errores en la porción de la

acción de reparación de la comprobación. Esta opción sólo se recomienda en

aquellos casos en los que el usuario está seguro de que la acción de la

comprobación de origen falta o es incorrecta, o si la política de seguridad requiere

la reparación de la comprobación de forma personalizada.

1. En el asistente Sincronizar comprobaciones personalizadas, haga clic en el

nombre de la comprobación personalizada. Se abre el Fixlet correspondiente.

2. Haga clic en Editar en la parte superior de la ventana Fixlet. En la ventana que

se abre, haga clic en la ficha Acciones.

3. Seleccione la acción que desee en la primera lista. En la mayoría de los casos,

sólo hay una.

4. Añada / SCMSyncManager: NO_SYNC a la primera línea del cuadro de texto

Script de acción.

10

Guía del usuario de IBM Endpoint Manager for Configuration Management

Realización de una acción de reparación

Muchos controles de Fixlet llevan acciones incorporadas para solucionar un

problema. Para iniciar el proceso de reparación, haga clic en el enlace del cuadro

Acciones.

Se abrirá el diálogo Llevar a cabo una acción, donde puede seleccionar los equipos

que desea reparar. Para obtener más información sobre el diálogo Llevar a cabo

una acción, consulte la Guía del operador de la consola de Tivoli Endpoint

Manager.

Las acciones de reparación normalmente establecen un valor en un archivo o en el

registro de Windows. La mayoría de las reparaciones de UNIX ejecutan el archivo

runme.sh para la comprobación adecuada. Esta acción aplica el valor recomendado

que se incluye con el producto o el parámetro personalizado que ha establecido de

acuerdo con su propia política empresarial.

Después de haya seleccionado un conjunto de puntos finales, haga clic en Aceptar e

introduzca su contraseña de clave privada para enviar la acción a los puntos

finales adecuados. Mientras que las acciones se ejecutan en los puntos finales y el

valor se repara, puede ver el progreso de las acciones en la consola.

Cuando cada punto final de un despliegue se pone en conformidad, el Fixlet de

comprobación ya no será relevante y se eliminará de la lista de Fixlets relevantes.

Aunque los Fixlets ya no están listados, continúan seleccionando equipos que no

alcanzan el nivel especificado de cumplimiento. Para su visualización, haga clic en

la ficha "Mostrar contenido no relevante" situada en la parte superior de la ventana

de la consola.

Guía del usuario de Configuration Management

11

Configuración de listas de comprobación de Windows

Las listas de comprobación de Configuration Management para sistemas Windows

se entregan como un conjunto de Fixlets y tareas que pueden ayudar a encontrar la

información necesaria para gestionar la implementación.

Visualización de comprobaciones

Un Fixlet de comprobación adquiere relevancia cuando un equipo cliente no

cumple una norma de configuración. Mediante la visualización de los Fixlets de

gestión de configuración, puede identificar equipos que no cumplen las normas y

las normas correspondientes.

Necesita una cabecera para el sitio de Gestión de configuración correspondiente.

Para obtener una lista de listas de comprobación de SCM, consulte la Wiki de listas

de comprobación de SCM. En la consola de Endpoint Manager, recopile el sitio y

realice los siguientes pasos para ver las comprobaciones.

1. Seleccione una lista de comprobación de Gestión de configuración en el árbol

de navegación.

2. Expanda una lista de comprobación.

3. Haga clic en Fixlets y tareas. La sección Fixlets y tareas se abre a la derecha.

4. Haga clic en uno de los Fixlets que se muestra en la lista. El Fixlet se abre con

las siguientes fichas: Descripción, Detalles, Equipos aplicables e Historial de

acciones.

5. Haga clic en la ficha Descripción para ver el texto que describe el Fixlet. La

ventana Fixlet normalmente contiene los siguientes detalles: una descripción de

la comprobación, las opciones para personalizar el valor de configuración y una

acción relacionada para reparar uno o varios sistemas para que tengan el valor

de configuración esperado. El Fixlet es aplicable a un subconjunto de puntos

finales de su red. El tamaño de este subconjunto se muestra en la ficha Equipos

aplicables.

Activación de las tareas de fixlet de requisito previo

Algunos fixlets requieren la activación previa de tareas para poder utilizarlos.

Algunos fixlets requieren la activación previa de una tarea para poder utilizarlos.

Puede identificar estas tareas mediante la palabra 'Task' que se añade al nombre de

fixlet. Por ejemplo, si el nombre de fixlet es Accounts: Rename Administrator

Account, la tarea asociada con el fixlet se denominará Task - Accounts: Rename

Administrator Account.

1. En el dominio de configuración de seguridad, vaya a Configuración de toda la

seguridad > Sitios.

2. Seleccione el sitio.

3. Seleccione la tarea. La palabra Task se añade a las tareas asociadas con los

fixlets que requieren tareas de requisito previo para poder utilizarlos.

4. Puede realizar cualquiera de los pasos siguientes:

v Haga clic en Llevar a cabo una acción.

v En la ficha Descripción, vaya a Acciones y haga clic en el enlace Acción

correspondiente.

5. Haga clic en Aceptar.

Aplique el fixlet que requería inicialmente la tarea para poder activarse.

12

Guía del usuario de IBM Endpoint Manager for Configuration Management

Modificación de los parámetros de comprobación de Windows

Modifique los parámetros de comprobación cambiando el valor deseado en la

descripción de comprobación.

Sólo puede modificar los parámetros de las comprobaciones en los sitios

personalizados.

Nota: No se pueden parametrizar todas las comprobaciones en los sitios

personalizados.

En algunos casos, puede modificar los parámetros utilizados para determinar la

conformidad de las comprobaciones. Por ejemplo, puede establecer la longitud

mínima de la contraseña en un punto final que sea de 14 caracteres. Puede

personalizar el parámetro de longitud de contraseña con su política específica.

No se pueden parametrizar todas las comprobaciones. Sólo se pueden parametrizar

las copias de comprobaciones ubicadas en sitios personalizados.

1. Abra la comprobación y haga clic en la ficha Descripción.

2. Desplácese hasta el campo Valor deseado para este parámetro: y escriba el

valor.

3. Haga clic en Guardar.

Reparación de valores de configuración de Windows

Siga estos pasos para reparar los valores de configuración.

Puede auditar, evaluar y reparar valores de configuración utilizando Tivoli

Endpoint Manager Configuration Management. Para las comprobaciones de Fixlets

que se pueden reparar automáticamente, recibirá una acción que se mostrará en el

Fixlet relevante. No todos los Fixlets tienen una acción de reparación.

1. En Dominio de configuración de seguridad, vaya a Configuración de toda la

seguridad > Fixlets y tareas.

2. Expanda las subcarpetas para buscar el Fixlet que desea habilitar.

3. En la ventana Fixlet, haga clic en la ficha Descripción y desplácese hacia abajo

hasta el cuadro Acciones.

4. Haga clic en el enlace del cuadro Acciones para reparar el problema de política

concreto.

5. Defina los parámetros en el diálogo Llevar a cabo una acción y haga clic en

Aceptar.

Configuración de listas de comprobación de UNIX

Puede configurar listas de comprobación para el contenido de UNIX reemplazado

y no reemplazado.

Diferencias entre el contenido de UNIX reemplazado y no

reemplazado

El contenido de UNIX de gestión de la configuración tiene versiones reemplazadas

y no reemplazadas para cada sitio. En el panel de control Vista general de la

licencia, el contenido reemplazado tiene 'Superseded' añadido al nombre de sitio.

Por ejemplo, el nombre de sitio del contenido anterior de DISA STIG for Red Hat

Enterprise Linux 6 es 'SCM Checklist for DISA STIG on RHEL 6 (superseded)'.

Guía del usuario de Configuration Management

13

El contenido reemplazado o anterior utiliza valores de cliente para los valores de

parámetro, de forma que puede establecer distintos valores en distintos puntos

finales. El contenido no reemplazado o posterior tiene los valores de parámetro con

el ámbito en la suscripción del sitio, de forma que todos los puntos finales

suscritos a ese sitio deben utilizar los mismos valores de parámetro.

Tabla 2. Comparación entre el contenido de UNIX reemplazado y no reemplazado

Contenido reemplazado o

anterior

Establecimiento de

parámetros

Contenido

Contenido no reemplazado

o más nuevo

Establece distintos valores en Almacena parámetros para

distintos puntos finales

cada fixlet

Requiere fixlets de

aplicabilidad que están en el

sitio de SCM Reporting.

Todos los puntos finales

deben suscribirse al sitio de

SCM Reporting.

Requiere un fixlet de

aplicabilidad en el sitio

personalizado para funcionar

con SCA.

Descarga los scripts

relacionados

Cada fixlet contiene el script

de shell relacionado

Se coloca en distintos

directorios

Sincronización

Se sincroniza de la misma

forma que otros sitios como,

por ejemplo, los sitios de

Patch Management o el sitio

de BES Support

Se ejecuta desde un sitio

personalizado y utiliza el

asistente de sincronización

Configuración de listas de comprobación

Utilice IBM Endpoint Manager for Configuration Management para configurar las

listas de comprobación utilizando la opción -F en los scripts de acción o

parametrizando las comprobaciones desde la consola o en el nivel del sistema.

Selección de las comprobaciones mediante una tarea

Siga estos pasos para ejecutar los subconjuntos de las comprobaciones en su propia

planificación.

El comportamiento predeterminado para una implementación de UNIX

Configuration Management es ejecutar los scripts como un lote único. Sin embargo,

también puede ejecutar un subconjunto de las comprobaciones en su propia

planificación definida. Cada vez que lo haga, el lote que implemente sobrescribirá

cualquier lote de mandatos anteriores. El script maestro runme.sh dispone de una

opción ‘-F’, que toma como argumento un nombre de archivo. Tiene el formato

siguiente:

./runme.sh -F <FILE>

Este mandato hace que runme.sh ejecute sólo el conjunto de comprobaciones

especificadas en <FILE>. Es un archivo ASCII de 7 bits con líneas nuevas UNIX

que contienen la lista de las comprobaciones específicas que desea ejecutar, de la

siguiente forma:

GEN000020

GEN000480

GEN000560

14

Guía del usuario de IBM Endpoint Manager for Configuration Management

Esta función permite ejecutar únicamente los scripts que necesite, cuando los

necesite. Para habilitar esta función, cree una acción personalizada. Esta acción crea

el archivo que contiene la lista de comprobaciones y lo implementa en los clientes

de Endpoint Manager que desee. Esta acción es similar a la creación de un archivo

de parámetros personalizado.

1. En la consola de Endpoint Manager, vaya a Herramientas > Llevar a cabo una

acción personalizada. Se abrirá el diálogo Llevar a cabo una acción.

2. Haga clic en la ficha Destino y seleccione los puntos finales en los que desee

crear comprobaciones.

3. Haga clic en la ficha Aplicabilidad y haga clic en el segundo botón para

ejecutar esta acción en equipos que tengan una cláusula de relevancia

personalizada.

4. En el cuadro de texto, especifique una cláusula de relevancia para identificar un

subconjunto de equipos que desee marcar como objetivo. Por ejemplo, para

restringir la acción a los sistemas Solaris 10, escriba la expresión siguiente:

name of operating system = “SunOS 5.10” (not exists last

active time of it or (now - last active time of it) > (15

*minute)) of action

5. Haga clic en la ficha Script de acción para crear un script que copie el archivo

en los sistemas de destino. Haga clic en el segundo botón y, a continuación,

especifique un script. El script crea el directorio de destino con el archivo que

contiene las comprobaciones que se van a ejecutar y, a continuación, mueve el

archivo al directorio correspondiente. El siguiente script de ejemplo, que puede

copiar y pegar, especifica tres comprobaciones: GEN000020, GEN000480 y

GEN000560.

// create a script that will create the necessary directory

delete __appendfile

appendfile #!/bin/sh

appendfile mkdir –p ../../scm_preserve/SunOS/5.10

delete createdir.sh

move __appendfile createdir.sh

wait /bin/sh ./createdir.sh

// create the file containing the checks that you wish to run

delete __appendfile

appendfile GEN000020

appendfile GEN000480

appendfile GEN000560

delete ../../scm_preserve/SunOS/5.10/daily.txt

move __appendfile ../../scm_preserve/SunOS/5.10/daily.txt

Parametrización de comprobaciones de contenido de UNIX

Utilice la tarea que está asociada con un determinado Fixlet para modificar el

contenido de los parámetros desde la consola.

Puede personalizar las políticas de seguridad y cambiar los valores de

configuración definidos para cumplir políticas específicas de la empresa. Utilice

Endpoint Manager para personalizar el contenido en el sitio de Fixlet

predeterminado mediante el establecimiento especial de destinos, la

personalización de parámetros y la inhabilitación de comprobaciones. Los sitios

personalizados ofrecen una mayor flexibilidad.

Las comprobaciones de Fixlets se pueden parametrizar para adaptarse a cada

situación. Puesto que los parámetros se almacenan como valores del sitio, puede

parametrizar la misma comprobación de manera distinta en cada sitio que

contenga una copia de la comprobación.

Guía del usuario de Configuration Management

15

1. Para abrir una tarea, haga clic en el enlace Comprobar parametrización en la

ficha Descripción.

2. Vaya al cuadro Acciones y vea las dos acciones que están asociadas con la

tarea. Utilice la primera acción para conmutar la evaluación y la segunda

acción para modificar el parámetro que está asociado con la comprobación.

3. Haga clic en el segundo enlace para configurar el parámetro para la

comprobación. El parámetro recomendado es el valor predeterminado o el

último valor que ha especificado si ha personalizado previamente el parámetro.

Especifique un valor nuevo y haga clic en Aceptar para aceptar el valor

existente.

4. Seleccione los parámetros de la acción en el diálogo Llevar a cabo una acción y

haga clic en Aceptar.

Ahora tiene un conjunto de parámetros para el Fixlet especificado, que se propaga

a los equipos seleccionados para alinearlos con su política empresarial.

Ejecución de listas de comprobación

Cuando ejecute Implementar y ejecutar la lista de comprobación de seguridad, el

script de ejecución maestro runme.sh ejecuta todos los scripts de comprobación de

Endpoint Manager. Cuando ejecuta la tarea Implementar y ejecutar la lista de

comprobación de seguridad, el script de ejecución maestro ejecuta los scripts de

comprobación individuales que se encuentran en el sistema UNIX.

Puede modificar este comportamiento utilizando la opción –F para planificar

comprobaciones específicas. Utilice -G para ejecutar comprobaciones globales. El

script de ejecución maestro también crea un archivo denominado

/var/opt/BESClient/SCM/mytmp/results/master.results que contiene los

resultados generales de la ejecución de varios scripts específicos de SO.

Información sobre la salida:

Con el contenido de UNIX, una serie de scripts de shell Bourne de UNIX realiza

exploraciones de punto final que proporcionan una mayor accesibilidad a los

administradores del sistema UNIX.

Con la mayoría del contenido de Endpoint Manager, los Fixlets evalúan

constantemente las condiciones en cada punto final. La consola muestra los

resultados cuando la cláusula de relevancia del Fixlet se evalúa en true.

Con el contenido de UNIX, una tarea inicia una exploración de los puntos finales,

que puede ejecutarse de forma ad hoc cada vez que se requiere una exploración.

También puede ejecutarse como una política recurrente desde la consola.

La exploración de punto final se realiza mediante una serie de scripts de shell

Bourne de UNIX. Cuando se ejecuta cada script, detecta un valor o una condición.

El script graba la información en un archivo de salida que está disponible para su

evaluación en la comprobación de Fixlet correspondiente. Cuando los archivos de

registro se graban en el disco, los Fixlets leen cada archivo de registro y muestran

los resultados en la consola. Aunque el resultado es similar, este método de

detección proporciona una mayor accesibilidad a los administradores del sistema

UNIX.

Después de ejecutar la tarea Implementar y ejecutar la lista de comprobación de

seguridad, los scripts están en un directorio en /var/opt/BESClient/SCM.

16

Guía del usuario de IBM Endpoint Manager for Configuration Management

La imagen siguiente es una representación gráfica de la estructura de directorios.

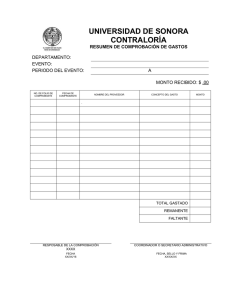

Tabla 3. Descripción de los directorios, subdirectorios y archivos

Directorio/script

Descripción

<Carpeta de cliente de BES> / SCM

Este directorio es el directorio base de los

scripts de comprobación específicos del SO y

del script maestro (runme.sh). El contenido

de este directorio se sobrescribe cada vez

que se ejecuta la tarea ‘Implementar y

ejecutar la lista de comprobación de

seguridad’ desde la consola de Endpoint

Manager.

../SCM/util

Subdirectorio del directorio Carpeta de

cliente de BES / SCM, este subdirectorio

contiene scripts de programa de utilidad que

se utiliza en el script maestro y en los scripts

individuales de detección y reparación. El

programa de utilidad primario que se

encuentra en este directorio es el script

‘globalfind’.

Guía del usuario de Configuration Management

17

Tabla 3. Descripción de los directorios, subdirectorios y archivos (continuación)

18

Directorio/script

Descripción

../SCM/$OS/$OS_version

Este directorio es específico de la plataforma

en la que se ejecuta, como se especifica en la

versión de $OS y $OS. Por ejemplo, Red Hat

Enterprise Linux 4 se muestra como

(../SCM/Linux/4). Esta vía de acceso del

directorio contiene los scripts de detección

específicos, los scripts de reparación y el

archivo de parámetros base que se utiliza en

los scripts. Cada script de comprobación se

nombra con el ID de control correspondiente

que se utiliza para describir la

comprobación. Cada Fixlet correspondiente

también hace referencia al ID de

comprobación.

../SCM/runme.sh

Este script es el script maestro que invoca la

tarea Implementar y ejecutar la lista de

comprobación de seguridad en la consola de

Endpoint Manager. Este script ejecuta el

script ‘globalfind’ y los scripts de

comprobación individuales.

../SCM/mytmp/results

Esta carpeta es donde los scripts de

detección específicos de SO escriben sus

archivos de registro. Los Fixlets examinan

estos registros que se utilizan para

determinar si una comprobación es

compatible o no. Cada archivo de registro se

corresponde con el ID de comprobación para

la comprobación específica.

../SCM/mytmp/data

Esta carpeta contiene el archivo find.out.

Este archivo lo genera el script globalfind y

contiene un listado de directorios de todos

los sistemas de archivos locales y otra

información. Este archivo lo utilizan muchos

scripts específicos del SO y se actualiza sólo

cuando se ejecuta el script globalfind.

<Carpeta de cliente de BES>/scm_preserve

Este directorio es el directorio base que se

utiliza para retener los scripts de

desinstalación, las comprobaciones

personalizadas, los parámetros y otra

información que no debe sobrescribirse cada

vez que se ejecuta la tarea ‘Implementar y

ejecutar la lista de comprobación de

seguridad’.

../scm_preserve/backup/rollback

Cada vez que se ejecuta un script de

solución de problemas, se crea el script de

desinstalación correspondiente. Este script

permite al administrador retrotraer al valor

anterior asociado con la comprobación

específica.

Guía del usuario de IBM Endpoint Manager for Configuration Management

Tabla 3. Descripción de los directorios, subdirectorios y archivos (continuación)

Directorio/script

Descripción

../scm_preserve/$OS/$OS_version

Este directorio puede contener scripts

personalizados producidos por el

administrador que no están proporcionados

por Endpoint Manager. Los scripts que hay

en este directorio deben cumplir las

especificaciones de entrada o de salida y se

ejecutan con comprobaciones predefinidas

cuando se ejecuta la tarea ‘Implementar y

ejecutar la lista de comprobación de

seguridad’.

../scm_preserve/$OS/$OS_version

Este archivo se utiliza para almacenar

parámetros personalizados que define el

administrador. Los parámetros que se

definen en este archivo sobrescribirán los

parámetros predeterminados especificados

en el archivo params, que está guardado en

<Carpeta del cliente de BES>/SCM/$OS/

$OS_version/params).

/customer_params

Cada script específico del sistema operativo graba dos archivos en

/var/opt/BESClient/mytmp/results. Los nombres de archivos se corresponden con

el nombre del script específico de SO. Por ejemplo, GEN000020.detect grabará dos

archivos: GEN000020.detect.log y GEN000020.results.

El archivo con la extensión .log contiene el STDOUT y STDERR del script

específico del sistema operativo. En condiciones normales, este archivo estará

vacío. Cuando se ejecuta runme.sh con la opción –t, este archivo contiene la salida

de seguimiento del script específico del sistema operativo.

Cuando se crean, un Fixlet lee los archivos con la extensión .results y el resultado

está disponible mediante la consola de Endpoint Manager. Los Fixlets examinan la

sección [STATUS] para determinar la relevancia.

A continuación se muestra un ejemplo del archivo de resultados:

[RUN_DATE]

01 Apr 2008

[RUN_DATE_EOF]

[DESCRIPTION]

The UNIX host is configured to require a password for access to single-user

and maintenance modes

[DESCRIPTION_EOF]

[FIXLET_DESCRIPTION]

This UNIX host is not configured to require a password for access to single-user

and maintenance modes

[FIXLET_DESCRIPTION_EOF]

[CHECK_COVERAGE]

DISA-STIG-GEN000020

[CHECK_COVERAGE_EOF]

[STATUS]

PASS

[STATUS_EOF]

[PARAMETERS]

CONFIG_FILE=/etc/default/sulogin;SETTING=PASSREQ;OP=’=’;VALUE=NO

[PARAMETERS_EOF]

[TIMETAKEN]

0

[TIMETAKEN_EOF]

Guía del usuario de Configuration Management

19

[REASON]

The /etc/default/sulogin file does not exist, the system will default to

requiring a password for single-user and maintenance modes

[REASON_EOF]

Cada una de las secciones que se encuentran en la salida del archivo de registro se

describe en la tabla siguiente:

Tabla 4. Descripciones de las secciones encontradas en la salida del archivo de registro

Nombre de sección

Descripción

[RUN_DATE]

Contiene la fecha en la que se ejecutó el

script.

[DESCRIPTION] y [Fixlet_DESCRIPTION]

Obsoleto

Ya no está en uso. Archivo obsoleto

[CHECK_COVERAGE]

Contiene los nombres de las regulaciones a

las que se aplica el Fixlet. (Ya no está en uso.

Archivo obsoleto)

[STATUS]

Utilizada por el Fixlet asociado para

determinar la relevancia. Contiene una de

las secuencias de mandatos siguientes: PASS,

FAIL o NA. Si en esta sección se incluye la

secuencia de mandatos FAIL, el Fixlet

asociado es relevante.

[PARAMETERS]

Contiene los parámetros asociados con el

script. Los espacios se muestran como un

punto y coma. Al salir en este archivo, los

espacios se convierten en puntos y comas a

efectos de visualización. Esto no representa

cómo se establecen los parámetros.

[TIMETAKEN]

Contiene el número de segundos que el

script tardó en ejecutarse.

[REASON]

Se describe la razón por la cual el script

funcionó o falló. Esta sección proporciona la

información necesaria para construir

propiedades de análisis y devolver

información específica a la consola de

Endpoint Manager.

El script runme.sh también crea un archivo que contiene los resultados generales

de la ejecución de varios scripts específicos de SO.

Este archivo, denominado /var/opt/BESClient/SCM/mytmp/results/master.results,

aparece como se muestra a continuación:

TOTAL_SCRIPTLETS_RUN:69

TOTAL_SCRIPTLETS_PASS:33

TOTAL_SCRIPTLETS_FAIL:36

TOTAL_SCRIPTLETS_NA:0

TOTAL_SCRIPTLETS_ERR:0

TOTAL_TIME_TAKEN:1367

Modificación de las opciones de exploración globales:

Puede controlar el comportamiento de la exploración global mediante la tarea

Configurar las opciones de exploración de los sistemas de archivos.

20

Guía del usuario de IBM Endpoint Manager for Configuration Management

El contenido UNIX incluye un script de exploración global que se utiliza para

realizar una exploración completa del sistema. Los resultados de este análisis se

utilizan en varios scripts. Este script elimina la necesidad de ejecutar una

exploración completa del sistema varias veces cuando está evaluando un conjunto

de comprobaciones en un único sistema. Esta característica permite a Endpoint

Manager ser más eficiente y tiene menos impacto en el sistema durante una

exploración de configuración.

El script de exploración global se ejecuta de forma predeterminada cuando utiliza

la tarea Implementar y ejecutar la lista de comprobación de seguridad de Endpoint

Manager. El script de ejecución maestro lo utiliza con la opción –g. El

comportamiento del script de exploración global se puede controlar mediante la

tarea Configurar las opciones de exploración de los sistemas de archivos.

Guía del usuario de Configuration Management

21

Tabla 5. Parámetros y sus descripciones

Parámetro

Descripción

EXCLUDEFS

Una lista de los sistemas de archivos

específicos que se van a excluir del análisis.

Esta lista debe ser una lista separada por

espacios de todos los tipos de sistemas de

archivos que se van a excluir de la

búsqueda.

De forma predeterminada, el script de

búsqueda global excluye los siguientes tipos

de sistemas de archivos de la búsqueda:

v cdrfs

v procfs

v ctfs

v fd

v hsfs

v proc

v mntfs

v smbfs

v iso9660

v nfs

v msdos

EXCLUDEMOUNTS

Una lista de los puntos de montaje

específicos que se van a excluir del análisis.

Este parámetro debe ser una lista separada

por espacios de todos los montajes del

sistema de archivos que se van a excluir de

la búsqueda. Esto impide que el sistema de

archivos compartidos se explore desde

varios sistemas.

Por ejemplo, si varios sistemas montan un

directorio compartido en una red de área de

almacenamiento denominada /san, puede

excluirlos con un parámetro como este:

EXCLUDEMOUNTS=”/san”

De forma predeterminada, este parámetro no

se utiliza y se representa como un valor

vacío.

EXCLUDEDIRS

Lista de los directorios que se van a excluir

del análisis. Los nombres de directorio

especificados en EXCLUDEDIRS se omitirán

de la lista de directorios.

De forma predeterminada, este parámetro no

incluye el directorio lost+found.

Nota: Cuando excluye un directorio, excluye también todos los directorios con

nombres similares. Por ejemplo, si especifica EXCLUDEDIRS=”foo/”, excluirá

también /foo/usr/foo y /usr/local/foo.

22

Guía del usuario de IBM Endpoint Manager for Configuration Management

Planificación de comprobaciones específicas:

Puede crear una acción personalizada para ejecutar un subconjunto de

comprobaciones en su propia planificación.

El comportamiento predeterminado para una implementación de UNIX es la

ejecución de scripts como un lote único. Sin embargo, también puede ejecutar un

subconjunto de las comprobaciones en su propia planificación definida. Cada vez

que lo haga, el lote que implemente sobrescribirá cualquier lote de mandatos

anteriores. El script maestro runme.sh dispone de una opción ‘-F’, que toma como

argumento un nombre de archivo. Tiene el formato siguiente:

./runme.sh -F <FILE>

Este mandato hace que runme.sh ejecute sólo el conjunto de comprobaciones que se

han especificado en <FILE>. Es un archivo ASCII de 7 bits con líneas nuevas UNIX

que contienen la lista de las comprobaciones específicas que desea ejecutar, de la

siguiente forma:

GEN000020

GEN000480

GEN000560

Para seleccionar un script específico y ejecutar una planificación, cree una acción

personalizada. Esta acción crea el archivo que contiene la lista de comprobaciones

y lo implementa en los clientes de Endpoint Manager. Esta acción es similar a la

creación de un archivo de parámetros personalizado.

1. En la consola, vaya a Herramientas > Llevar a cabo una acción personalizada

para acceder al diálogo Llevar a cabo una acción.

2. Para ejecutar la acción en equipos con una cláusula de relevancia

personalizada, haga clic en la ficha Aplicabilidad y seleccione ...la cláusula de

relevancia siguiente se evalúa con el valor True.

3. En el cuadro de texto, especifique una cláusula de relevancia para identificar el

subconjunto de equipos que desee marcar como objetivo. Por ejemplo, para

restringir la acción a los sistemas Solaris 10, escriba la expresión siguiente:

name of operating system = “SunOS 5.10” (not exists

last active time of it or (now - last active time of

it) > (15 *minute)) of action

4. Haga clic en la ficha Script de acción para crear un script que copie el archivo

en los sistemas objetivos. Haga clic en el segundo botón y especifique un script

como el que se muestra en la captura de pantalla siguiente.

Guía del usuario de Configuration Management

23

5. Este script crea un directorio de destino con el archivo que contiene las

comprobaciones que desea ejecutar y mueve el archivo al directorio

correspondiente. Puede copiar y pegar el siguiente script de ejemplo que

especifica tres comprobaciones: GEN000020, GEN000480 y GEN000560.

// create a script that will create the necessary directory

delete __appendfile

appendfile #!/bin/sh

appendfile mkdir –p ../../scm_preserve/SunOS/5.10

delete createdir.sh

move __appendfile createdir.sh

wait /bin/sh ./createdir.sh

// create the file containing the checks that you wish to run

delete __appendfile

appendfile GEN000020

appendfile GEN000480

appendfile GEN000560

delete ../../scm_preserve/SunOS/5.10/daily.txt

move __appendfile ../../scm_preserve/SunOS/5.10/daily.txt

6. Ejecute el script runme.sh con la opción –F. Modifique la tarea Implementar y

ejecutar la lista de comprobación de seguridad para ejecutar el script.

24

Guía del usuario de IBM Endpoint Manager for Configuration Management

a. Busque y seleccione la tarea Implementar y ejecutar la lista de

comprobación de seguridad.

b. Haga clic en Llevar a cabo una acción.

c. En la ficha Destino, seleccione los puntos finales.

7. Haga clic en la ficha Script de acción. Modifique el script de acción para que

runme.sh utilice la opción –F y apunte al archivo que contiene la lista de

comprobación. El archivo en el ejemplo se denomina daily.txt.

8. Puede copiar, pegar y modificar el siguiente script de ejemplo.

prefetch DISA.zip sha1:99c90759cc496c506222db55bd864eba4063b955 size:108089

http://software.bigfix.com/download/SCM/SunOS-20080417.zip

delete __appendfile

delete run_SCM.sh

appendfile #!/bin/sh

if {exists folder ((pathname of parent folder of parent folder of folder

(pathname of client folder of current site)) & "/SCM")}

appendfile rm -rf {((pathname of parent folder of parent folder of folder

(pathname of client folder of current site)) & "/SCM")}

endif

appendfile mv __Download/DISA.zip {((pathname of parent folder of parent

folder of folder (pathname of client folder of current site)))}

appendfile cd {((pathname of parent folder of parent folder of folder

(pathname of client folder of current site)))}

appendfile gzip -dvS .zip DISA.zip

appendfile FILE=`ls -1 DISA* | grep -v zip`

appendfile tar xf $FILE

appendfile rm -rf $FILE

appendfile cd {((pathname of parent folder of parent folder of folder

(pathname of client folder of current site)) & "/SCM")}

appendfile ./runme.sh -F ../scm_preserve/SunOS/5.10/daily.txt

move __appendfile run_SCM.sh

wait sh ./run_SCM.sh

Análisis

Cada Fixlet de selección del contenido de UNIX de DISA tiene un análisis

asociado. Los Fixlets de selección muestran el estado de conformidad y los análisis

muestran el estado de cada elemento de configuración.

Estos análisis se proporcionan para habilitar la visualización de valores medidos en

IBM Endpoint Manager Security and Compliance Analytics. Si utiliza sólo un

subconjunto de los Fixlets de selección disponibles para su implementación, active

sólo los análisis que estén asociados con los Fixlets de selección que utiliza.

Utilización del asistente Crear contenido SCM de relevancia

personalizada

Siga estos pasos para incorporar comprobaciones personalizadas en un sitio

personalizado SCM existente.

v Debe tener un sitio personalizado creado mediante el asistente Crear lista de

comprobación personalizada en el sitio de SCM Reporting.

v Compruebe que las comprobaciones personalizadas estén actualizadas y que se

hayan instalado arreglos de errores con el asistente Sincronizar comprobaciones

personalizadas.

Utilice este panel de control para incorporar las comprobaciones personalizadas en

un sitio personalizado de SCM existente.

Guía del usuario de Configuration Management

25

1. En Dominio de configuración de seguridad, vaya a Configuración de toda la

seguridad > Asistentes > Crear contenido SCM de relevancia personalizada.

Se abrirá el asistente Crear comprobaciones de SCM de relevancia

personalizada.

2. Especifique la siguiente información necesaria:

v Sitio

v Fixlet de aplicabilidad

v

v

v

v

v

Título de Fixlet

ID de origen

Origen

Fecha de release de origen

Categoría

v Gravedad

3. Especifique la descripción del Fixlet. Puede utilizar el formato HTML simple

para crear la descripción.

4. Especifique la relevancia de conformidad.

5. Especifique la relevancia de análisis.

a. Opcional: seleccione el cuadro si desea incluir el valor deseado.

b. Especifique el título del valor deseado.

c. Especifique el valor que desee.

6. Especifique el script de acción de reparación.

7. Haga clic en Crear Fixlet.

Creación de contenido de Gestión de la configuración de

seguridad de UNIX

Siga estos pasos para crear comprobaciones personalizadas para la Gestión de la

configuración de seguridad de UNIX.

v Debe tener un sitio personalizado creado mediante el asistente Crear lista de

comprobación personalizada en el sitio de SCM Reporting.

v Compruebe que las comprobaciones personalizadas estén actualizadas y que se

hayan instalado arreglos de errores con el asistente Sincronizar comprobaciones

personalizadas.

Utilice este panel de control para incorporar las comprobaciones personalizadas en

un sitio personalizado de SCM existente basándose en un script de shell Bourne

arbitrario.

1. Vaya a Asistentes > Crear contenido SCM de Unix personalizado. Se abrirá el

panel de control Crear comprobaciones de SCM de Unix personalizadas.

2. Especifique la siguiente información necesaria:

v Sitio

v Fixlet de aplicabilidad

v Título de Fixlet

v ID de origen

v Origen

v Fecha de release de origen

v Categoría

v Gravedad

26

Guía del usuario de IBM Endpoint Manager for Configuration Management

3. Especifique la descripción del Fixlet. Puede utilizar el formato HTML simple

para crear la descripción.

4. Especifique la relevancia de conformidad.

5. Especifique la relevancia de análisis.

a. Opcional: seleccione el cuadro si desea incluir el valor deseado.

b. Especifique el título del valor deseado.

c. Especifique el valor que desee.

6. Especifique el script de acción de reparación.

7. Haga clic en Crear Fixlet.

Una vez completada la exploración, los clientes pueden iniciar una importación al

análisis de conformidad de seguridad.

Importación de contenido de SCAP

Más información sobre SCAP

Information Security Automation Program (ISAP)

Information Security Automation Program (ISAP) automatiza y estandariza las

operaciones técnicas de seguridad. ISAP, principalmente centrado en el gobierno,

ofrece control de seguridad, recuperación, así como la automatización de las

actividades de cumplimiento técnico de regulaciones como FISMA y FDCC.

Los objetivos de ISAP incluyen la habilitación de la comunicación basada en

estándares de datos de vulnerabilidad; la personalización y la gestión de líneas

base de configuración para varios productos de TI; la evaluación de los sistemas de

información; y la presentación de informes sobre la situación del cumplimiento.

Para ello, se utilizan métricas estándar para medir el impacto global de una posible

vulnerabilidad y reparar las vulnerabilidades que se han encontrado.

Estándares SCAP

CVE (Common Vulnerabilities and Exposures, Exposiciones y vulnerabilidades

comunes)

Guía del usuario de Configuration Management

27

El estándar CVE de SCAP es un diccionario de vulnerabilidades de

seguridad de información conocidas públicamente que permite

intercambios de datos entre productos de seguridad y proporciona un

punto de referencia para evaluar la cobertura de herramientas y servicios.

Tivoli Endpoint Manager ha utilizado el CVE en varias versiones del

producto y mantiene una integración de contenido CVE en sus productos.

Cualquier revisión de seguridad o vulnerabilidad que tenga asociado un

ID de CVE y que esté disponible como secuencia de datos SCAP o a través

de otros procesos desarrollados de Tivoli Endpoint Manager mostrará el ID

de CVE pertinente dentro de la consola de Tivoli Endpoint Manager.

Puede encontrar este ID asociado con una vulnerabilidad o parche de

seguridad. Para ello, debe abrir la consola de Tivoli Endpoint Manager y

navegar hasta un parche o un sitio de Fixlet de vulnerabilidad, hacer doble

clic en el Fixlet adecuado, seleccionar la ficha Detalles y ver el ID de CVE.

También se puede acceder al identificador de CVE desde otras vistas y se

puede utilizar como parte de los criterios de presentación de informes

detallados e informes de resumen de los sistemas individuales de punto

final o para un grupo grande de sistemas del que se ha informado en el

agregado.

CCE™ (Common Configuration Enumeration, Enumeración de configuración

común)

El estándar SCAP CCE proporciona identificadores exclusivos para los

problemas de configuración del sistema para facilitar la correlación rápida

y precisa de los datos de configuración a través de múltiples herramientas

y fuentes de información. Por ejemplo, los identificadores CCE pueden

asociar las comprobaciones de las herramientas de evaluación de

configuración con las declaraciones de los documentos de mejores prácticas

para la configuración. La plataforma Tivoli Endpoint Manager incluye la

función de evaluar estaciones de trabajo, portátiles, servidores y

dispositivos de informática móvil según los valores de configuración

común para identificar los estados de configuración incorrecta en un

entorno informático diverso. Tivoli Endpoint Manager utiliza CCE y

muestra el ID de CCE en cada configuración incorrecta para la que exista

un ID de CCE en la consola de Tivoli Endpoint Manager. En caso de que

se asocie una configuración incorrecta con múltiples identificaciones CCE,

se realizarán referencias cruzadas de todos los ID y se mostrarán.

Para encontrar el ID de CCE asociado a una opción de configuración, abra

la consola de Tivoli Endpoint Manager y navegue a una opción de

configuración utilizada por una secuencia de datos SCAP. Haga clic en un

Fixlet que represente una opción de configuración y consulte la columna

de ID de origen. El ID de origen mostrará el ID de CCE. También se puede

acceder al identificador de CCE desde otras vistas y se puede utilizar como

parte de los criterios de presentación de informes detallados e informes de

resumen de los sistemas individuales de punto final o para un grupo

grande de sistemas del que se ha informado en el agregado.

CPE™ (Common Platform Enumeration, Enumeración de plataforma común)

El estándar SCAP CPE es un esquema de nombres estructurado para

sistemas de tecnología de la información, plataformas y paquetes. El CPE,

que está basado en la sintaxis genérica de URI (identificadores uniformes

de recursos), incluye un formato de nombre formal, un lenguaje para

describir plataformas complejas, un método para comprobar los nombres

en un sistema y un formato de descripción de texto para vincular texto y

28

Guía del usuario de IBM Endpoint Manager for Configuration Management

pruebas a un nombre. Tivoli Endpoint Manager utiliza CPE para garantizar

que las opciones de configuración se evalúen en el sistema correcto.

Independientemente del sistema operativo, el ID de CPE puede identificar

una plataforma y garantizar que se realice una evaluación.

Puede evaluar y reparar configuraciones del sistema destinando los

sistemas según la plataforma, además de otros mecanismos de destino. Al

destinar una plataforma en particular, puede garantizar que se realicen

búsquedas en sistemas correctamente y que se ponderen en

comprobaciones de configuración aplicables. Las comprobaciones se

evalúan en tiempo real según la plataforma y se pueden hacer cumplir las

políticas, lo que proporciona a los administradores una visibilidad actual y

control sobre plataformas en un entorno de computación distribuido o no

distribuido.

CVSS (Common Vulnerability Scoring System, Sistema de puntuación de

vulnerabilidad común)

El estándar CVSS de SCAP proporciona una infraestructura abierta para la

comunicación de las características de las vulnerabilidades de TI. Su

modelo cuantitativo garantiza a los usuarios la medición exacta y repetible,

a la vez que muestra las características de vulnerabilidad que se utilizaron

para generar los resultados. Por lo tanto, CVSS es muy adecuado como un

sistema de medición estándar para las industrias, organizaciones y

agencias que necesitan una puntuación precisa y coherente del impacto de

la vulnerabilidad.

Tivoli Endpoint Manager evalúa e informa sobre vulnerabilidades y

cuantifica el impacto para varias plataformas informáticas. Tivoli Endpoint

Manager utiliza el estándar CVSS y muestra la puntuación de base CVSS

de cada vulnerabilidad aplicable y el vector de puntuación de base CVSS

empleado para producir el resultado.

Los administradores de Tivoli Endpoint Manager pueden acceder a la

puntuación de CVSS y a la serie de vectores asociada desde la consola de

Tivoli Endpoint Manager. Para obtener más información, los

administradores pueden dirigirse a la definición de vulnerabilidad desde

los Fixlets. Tivoli Endpoint Manager proporciona un enlace en el sitio web

de NVD para que los administradores se puedan conectar a la definición

CVSS. Tivoli Endpoint Manager aumenta el valor de CVSS exhibiendo esta

métrica común para los informes detallados sobre los distintos sistemas de

punto final y para grupos grandes de sistemas de los que se ha informado

en el agregado.

XCCDF (Extensible Configuration Checklist Description Format, Formato de

descripción de listas de comprobación de configuración ampliable)

El estándar XCCDF de SCAP es un lenguaje de especificación para escribir

listas de comprobación de seguridad, puntos de referencia y documentos

relacionados. Un documento XCCDF representa un grupo estructurado de

reglas de configuración de seguridad para algunos conjuntos de sistemas

de destino y es el elemento básico para la secuencia de datos SCAP. La

especificación también define un modelo de datos y el formato para

almacenar los resultados de las pruebas de cumplimiento de listas de

comprobación.

Las secuencias de datos de SCAP utilizan el formato XCCDF para traducir

las comprobaciones de configuración subyacentes que se definen en los

Fixlets de Tivoli Endpoint Manager. Cuando se crean, estos Fixlets de

configuración basados en SCAP permiten a los administradores evaluar sus

Guía del usuario de Configuration Management

29

activos informáticos según las reglas de configuración definidas por SCAP

en tiempo real y en una escala global.

Cuando las reglas de configuración de SCAP se importen en Tivoli

Endpoint Manager, cualquier sistema se puede evaluar inmediatamente

con las reglas de configuración definidas. Los resultados de los controles

de configuración se transmiten a la consola de Tivoli Endpoint Manager,

donde los administradores pueden ver los resultados y generar informes

detallados sobre un sistema individual o en grandes grupos de sistemas.

IBM Endpoint Manager también exporta los resultados de las

comprobaciones de configuración en el formato de informes XCCDF

definido de modo que la organización puede almacenar, enviar o importar

dichos informes en otra herramienta.

OVAL™ (Open Vulnerability and Assessment Language, Lenguaje abierto de

evaluación y vulnerabilidad)

El estándar OVAL de SCAP es un estándar internacional de seguridad de

la información que promueve el contenido de seguridad y estandariza la

transferencia de esta información en todos los servicios y herramientas de

seguridad. El lenguaje OVAL es un grupo de esquemas XML que se utiliza

para representar la información del sistema expresando estados específicos

de la máquina, y notificando los resultados de la evaluación.

Mediante un repositorio de políticas de evaluación de la vulnerabilidad,

Tivoli Endpoint Manager evalúa los sistemas gestionados según las

definiciones de vulnerabilidad OVAL, utilizando un seguimiento datos en

tiempo real basado en los elementos de datos de cada definición. El

producto Tivoli Endpoint Manager recupera automáticamente estas

políticas en la red de una organización. Cuando se haya comprobado la

autenticidad, las políticas se pondrán a disposición del cliente Tivoli

Endpoint Manager instalado en cada equipo administrado y se añadirá a

su grupo local de políticas de configuración. El agente evalúa

continuamente el estado de la máquina según la política de cada uno, para

que cualquier instancia de incumplimiento pueda notificarse al servidor de

Tivoli Endpoint Manager para que la revise el administrador. Si el

administrador lo autoriza previamente, se aplicará la acción correctiva

apropiada al equipo inmediatamente después de la detección de una

configuración errónea, incluso para los usuarios remotos o móviles que no

estén conectados a la red de la organización.

Listas de comprobación de SCAP

IBM Endpoint Manager ha obtenido el XML de lista de comprobación SCAP, ha

generado el contenido de Endpoint Manager a partir de él y ha permitido que esté

disponible mediante suscripción. Los clientes cargan las cabeceras del sitio externo

para cada una de las listas de comprobación de SCAP disponibles en la consola de

Endpoint Manager, y el servidor de Endpoint Manager descarga el contenido y lo

pone a disposición del administrador de Endpoint Manager para comenzar la

evaluación en los sistemas.

Endpoint Manager proporciona actualmente contenido predefinido para las listas

de comprobación SCAP de Federal Desktop Core Configuration (FDCC). A medida

que NIST crea nuevas listas de comprobación, IBM Endpoint Manager puede

incluir estos sitios como parte del servicio de suscripción.

30

Guía del usuario de IBM Endpoint Manager for Configuration Management

Además de los sitios de Fixlet, Endpoint Manager incluye un panel de control de

creación de informes que proporciona visibilidad a los resultados de las

evaluaciones del sistema y un panel de control de creación de informes para

generar contenido de Endpoint Manager a partir de una lista de comprobación

SCAP. Estos paneles de control se encuentran en el sitio de SCM Reporting.

Las listas de comprobación SCAP siguientes están disponibles actualmente con este

producto:

v FDCC en Windows XP

v FDCC en el cortafuegos de Windows XP

v FDCC en Windows Vista

v FDCC en el cortafuegos de Windows Vista

v FDCC en Internet Explorer 7

v USGCB en el cortafuegos de Windows 7

v USGCB en Windows 7 Energy

v USGCB en Internet Explorer 8

v USGCB en Windows 7

Utilización del asistente Importar SCAP de Windows

Debe crear un sitio personalizado que contendrá la lista de comprobación

resultante.

El asistente Importar contenido SCAP de Windows genera contenido de IBM

Endpoint Manager a partir de un conjunto de archivos de entrada de SCAP XML

en un sitio personalizado. El contenido que se genera incluye un Fixlet para cada

comprobación encontrada en la lista de comprobación de SCAP.

Para buscar listas de comprobación de SCAP, consulte el Repositorio del Programa

de listas de comprobación nacional. El asistente de importación de SCAP se ha

validado para las listas de comprobación en el nivel IV de este repositorio. El

asistente da soporte a las listas de comprobación diseñadas para la plataforma

Windows.

Nota: El asistente Importar contenido SCAP de Windows es la versión más

reciente del asistente de importación, pero no ha recibido la certificación de SCAP.

Haga clic en el enlace en el asistente para acceder a la versión certificada anterior.

1. En Dominio de configuración de seguridad, vaya a Configuración de toda la

seguridad > Asistentes > Importar contenido SCAP de Windows.

Guía del usuario de Configuration Management

31

2. Haga clic en Seleccionar y elija el archivo XCCDF que se importará.

3. Haga clic en el menú desplegable para seleccionar uno de los siguientes

perfiles:

v I - Clasificado de misión crítica

v I - Público de misión crítica

v

v

v

v

v

v

I - Sensible de misión crítica

II - Clasificado de misión de soporte

II - Público de misión de soporte

II - Sensible de misión de soporte

III - Clasificado administrativo

III - Sensible administrativo

4. Identifique cómo deben manejarse los errores y problemas. Haga clic para

seleccionar una de las siguientes opciones:

v Estricto

v Flexible (ignorar problemas menores)

v Laxo (realizar el máximo esfuerzo para importar el contenido)

5. Opcional: puede elegir aplicar las siguientes condiciones a la lista de

comprobación de Windows que se importará.

v Incluir listas de comprobación de OVAL: seleccione este recuadro para

procesar las reglas que hacen referencia a un archivo OVAL completo.

v Omitir validación de OVAL

v Omitir validación de XML

v Permitir HTML no escapado en la descripción de la comprobación: utilice

esta opción con precaución. Esta opción puede contener etiquetas de script.

6. Haga clic en Importar.

7. Seleccione el sitio personalizado en el menú.

8. Haga clic en Aceptar.

32

Guía del usuario de IBM Endpoint Manager for Configuration Management

Utilización del asistente Creación de informes

1. Haga clic en Creación de informes SCAP.

2. Seleccione los parámetros de informes.

a. Especifique una lista de comprobación SCAP en el menú.

b. Para especificar una carpeta de salida, haga clic en el botón de la parte

superior Examinar.

c. Opcional: para especificar un esquema XCCDF para validar el archivo de

resultados, haga clic en el botón de la parte inferior Examinar.

3. Elija los equipos.

Puede seleccionar equipos por su nombre, propiedad o grupo de equipos.

También puede escribir manualmente una lista de equipos en el campo

correspondiente. Haga clic en el botón Ver equipos específicos para comprobar su

selección.

4. Seleccione Propiedades de informe adicionales.

Utilice la barra de desplazamiento para ver una lista de las propiedades de

informe disponibles. Compruebe las casillas correspondientes y visualice cada

selección en el cuadro correspondiente Incluido en el informe a la derecha.

5. Haga clic en Crear informe.

Asigne el tiempo adecuado para la creación de estos informes. La cantidad de

tiempo utilizado para generar un informe depende del tamaño de su

implementación. Por ejemplo, la creación de un informe para un despliegue de

5000 equipos puede necesitar 15 minutos en un equipo de consola con el

tamaño adecuado.

Utilización de OVALDI

La Gestión de la configuración de seguridad utiliza Oval Interpreter (OVALDI),

una implementación de referencia de código abierto que utiliza OVAL para

explorar las vulnerabilidades del sistema y generar resultados completos de OVAL.

Oval Interpreter (OVALDI) es una implementación de referencia disponible de

forma gratuita que demuestra la evaluación de las definiciones de OVAL.

Utilizando la interfaz de línea de mandatos, OVALDI recopila y evalúa

información del sistema para generar un archivo de resultados OVAL basándose en

un conjunto de definiciones. OVALDI está bajo licencia de BSD. Para obtener más

información sobre OVALDI, consulte el Fixlet 9 en el sitio de SCM Reporting.

Guía del usuario de Configuration Management

33

Informes de gestión de configuración

En versiones anteriores, las herramientas de creación de informes principales para