Caracterizaci n de redes

Anuncio

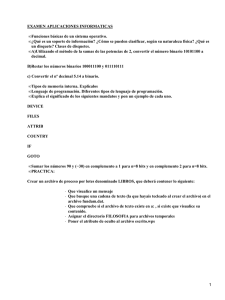

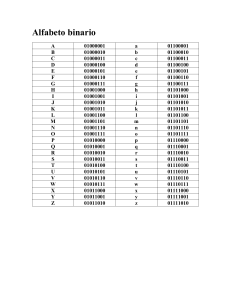

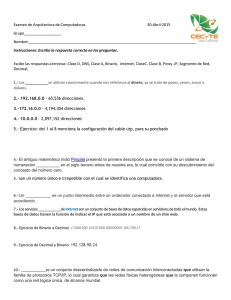

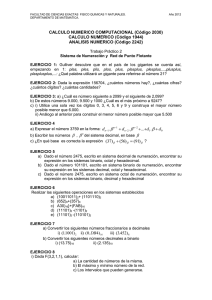

Contenido Introducción .................................................................................................................................. 2 Terminología de redes de datos.................................................................................................... 2 Clasificación de las redes de datos ............................................................................................ 3 Topología de red ....................................................................................................................... 4 Arquitectura de red ................................................................................................................... 6 Protocolos de red ...................................................................................................................... 6 Sistemas de numeración ............................................................................................................... 6 Sistema decimal ........................................................................................................................ 7 Sistema binario.......................................................................................................................... 7 Sistema hexadecimal ................................................................................................................. 8 Equivalencias entre sistemas de numeración ........................................................................... 9 Unidades de medida de información .......................................................................................... 10 Arquitectura de redes ................................................................................................................. 11 Modelos de referencia ................................................................................................................ 12 Encapsulamiento de la información ........................................................................................ 12 Segmentación de la información............................................................................................. 13 Modelo OSI .............................................................................................................................. 13 Capa Física ........................................................................................................................... 14 Capa de enlace .................................................................................................................... 14 Capa de red ......................................................................................................................... 15 Capa de transporte.............................................................................................................. 15 Capa de sesión..................................................................................................................... 15 Capa de presentación .......................................................................................................... 16 Capa de aplicación............................................................................................................... 16 Modelo TCP/IP ........................................................................................................................ 16 Capa de Acceso a Red.......................................................................................................... 17 Capa de Internet.................................................................................................................. 18 Capa de Transporte ............................................................................................................. 18 Capa de aplicación............................................................................................................... 19 Direccionamiento ........................................................................................................................ 20 Dirección MAC ......................................................................................................................... 20 Dirección IP.............................................................................................................................. 21 Versión 4.............................................................................................................................. 21 Versión 6.............................................................................................................................. 24 Puertos TCP-UDP ..................................................................................................................... 25 Socket ...................................................................................................................................... 26 Direccionamiento de aplicación .............................................................................................. 26 Interrelación entre capas ........................................................................................................ 27 Comunicación par a par. Ejemplo ........................................................................................... 27 Introducción Caso práctico Luisa estudió hace años pero se ha dado cuenta que hoy en día es imprescindible tener conocimientos de informática. Tiene un amigo, Juan, que es informático, decide ir a hablar con él. Luisa: Perdona Juan, había pensado aprender informática, ¿qué me aconsejas? Juan: Hay un ciclo formativo, Administración de Sistemas Informáticos en Red, que en mi opinión, es el más completo, toca un poco todos los temas. Los otros dos ciclos también son interesantes pero están muy enfocados al desarrollo y, para un conocimiento más amplio de informática, en mi opinión,este es más adecuado. Luisa: Si, pero no tengo tiempo para ir a clase. Juan: Lo puedes hacer a distancia, y según el tiempo del que dispongas, puedes hacer desde un par de asignaturas a un curso por año. Luisa: Fantástico, no tengo mucho tiempo, ¿de qué me aconsejas matricularme? Juan: Lo lógico es empezar por asignaturas de primero, en general son la base de las asignaturas de segundo. A mí hay una que me gusta mucho: Planificación y Administración de Redes. Luisa: ¿de qué va esa asignatura? Juan: Trata sobre las redes de datos, aprenderás como funciona internet, una red WIFI, como configurar un router. La parte negativa es que al principio de la asignatura tienes que conocer unos conceptos básicos que pueden resultar un poco más aburridos. Terminología de redes de datos. En este primer apartado vamos a tomar contacto con la terminología que se utiliza en las redes de datos (también reciben la denominación de redes informáticas, redes de comunicación) Una red de datos es una infraestructura que permite el intercambio de información, el ejemplo más conocido lo tenemos en internet, formada por una inmensidad de ordenadores, cableados, dispositivos de conexión, etc. que nos comunica a todos y que nos permite compartir información. Clasificación de las redes de datos Una primera clasificación la podemos hacer atendiendo al tamaño de la red o alcanceencontramos tres tipos: WAN (Wide Area Network, Red de área extensa). Red que comunica dispositivos situados en un área muy extensa. Ejemplo internet. MAN (Metropolitan Area Network, Red de área metropolitana). Es una red que conecta dispositivos situados en una gran área geográfica. Ejemplo una red de un campus universitario. LAN (Local Area Network, Red de área local). Es una red que conecta dispositivos en un área pequeña. Ejemplo una red de datos de un aula. Hemos de tener en cuenta que los límites para considerar una red de un determinado tamaño u otro no están definidos claramente, no hay número de dispositivos o metros cuadrados a partir delos cuales se pase un área a otra. Una segunda clasificación es atendiendo a la distribución lógica, podemos clasificar las redes en: Cliente – Servidor, es una red donde hay dos tipos de dispositivos: Servidores, que son los dispositivos en una red que comparte recursos y clientes que son los dispositivos que acceden a los recursos compartidos. Es una red típica en las empresas donde hay uno o varios servidores que son los que alojan los datos, realizan las impresiones, etc. y, por otro lado, hay puestos de trabajo que son los ordenadores desde los que se solicitan datos, se envían a impresión trabajos, etc. Igual a igual (peer to peer). Es una red en la que todos los equipos están al mismo nivel y, pueden realizar tanto la función de servidor como de cliente. Ejemplo es la típica red doméstica de 2 o 3 equipos, con sistema Windows, donde uno de ellos puede tener una impresora compartida, otro puede tener una carpeta compartida con datos, etc. Atendiendo a la tecnología de comunicación las redes se pueden clasificar en: Punto a punto, es una red donde la comunicación se produce entre dos nodos por un canal exclusivo. Ejemplo una conexión edificio a edificio para unir dos redes separadas. Punto a multipunto, son redes donde el canal de comunicación esta compartidos por los nodos. Ejemplo una red WIFI donde tenemos un punto de acceso al que se conectan varios PCs. Difusión, son redes donde se comparte el canal de difusión, cuando un nodo envía información al canal es recibida por todos los nodos, cada nodo comprobará si la información va destinada a él, si no es así la ignorará. Ejemplo una red de varios PCs conectados por un hub o concentrador. Topología de red Una red de datos está compuesta por dispositivos que están conectados entre sí mediante líneas de comunicación (cables de red, señales inalámbricas, etc.). La configuración física, es decir la configuración espacial de la red, se denomina topología física. Los diferentes tipos de topología son: Topología de bus, es la forma más simple en la que se puede organizar una red. Todos los equipos están conectados a la misma línea de transmisión mediante un cable, generalmente coaxial, está línea es llamada "bus". Topología de estrella, hay un nodo central al que están conectados todos demás nodos. Topología en anillo, los nodos de la red están conectados formando un circuito cerrado. Topología de árbol, es una red en la que los nodos están colocados en forma de árbol. Topología de malla, cada uno de los nodos está conectado al resto de nodos. La topología lógica, a diferencia de la topología física, es la manera en que los datos viajan por las líneas de comunicación, es decir, es la técnica que usan los dispositivos para comunicarse, como fluyen los datos por la red. Las topologías lógicas más comunes son: Topología lógica en bus, todos los dispositivos envían los datos que quieren comunicar al bus común y todos los dispositivos reciben todos los datos que se envían al bus común, el dispositivo desecha los datos que no están destinados a él. Topología lógica de anillo, los datos se van transmitiendo desde un dispositivo a otro hasta llegar al dispositivo de destino. Para enviar datos, los dispositivos deben aguardar hasta que se les notifique que es su turno. Topología lógica en estrella, todos los datos pasan por un nodo central que es el que gestiona la comunicación entre los diferentes dispositivos. El dispositivo que quiere comunicar envía los datos al nodo central y este los envía al dispositivo destino. Ejemplo de diferencia entre topología lógica y topología física, supongamos la siguiente red con un concentrador (hub) en el centro: La topología física es sin duda en estrella, pero lógicamente este tipo de dispositivo central (hub) se limita a enviar por todas los cables la información que recibe por cualquiera de ellos, con lo cual a efectos de funcionamiento es como si tuviéramos un único canal donde todos los dispositivos envían y reciben todas las comunicaciones que se producen, y esto es lo que hemos definido como topología lógica en bus. Arquitectura de red Este término hace referencia al conjunto de elementos, normas, protocolos, estándares y todo lo necesario para poder definir un determinado tipo de red. Es decir, es un concepto amplio que engloba la infraestructura de red, desde las especificaciones de los componentes físicos de la red, normativa que deben cumplir, elementos lógicos de la red, su funcionamiento, organización y configuración. Protocolos de red Los protocolos de red son el conjunto de normas que deben cumplirse y que sirven para regular la comunicación. Evidentemente, como en una red hay componentes físicos y lógicos, se usan distintas tecnologías (eléctricas, electrónicas, ópticas, etc.), existen multitud de protocolos, cada uno de ellos especifica las normas para una cuestión en concreto. Un ejemplo de protocolo es HTTP, es el protocolo usado por el navegador en un PC para visualizar una web, define qué tipos de peticiones puede hacer el navegador, que respuestas puede recibir y como se transmite la web desde el servidor.Dicho de una manera coloquial es el “idioma” que hablan entre el navegador y el servidor web, evidentemente el idioma es más reducido, solo se pueden usar unas cuantas de palabras (varios tipos de peticiones, varios tipos de respuestas). Otro ejemplo de protocolo es 802.11g, dicta las especificaciones de una comunicación inalámbrica en una red local, frecuencia entre 2.400 GHz y 2.4835 GHz empleando multiplexado por división de frecuencia ortogonal, etc. Dicho de una manera coloquial son las especificaciones tecnológicas de una red WIFI versión g. Sistemas de numeración A través de la historia ha existido gran cantidad de sistema de numeración. El sistema más conocido en nuestra sociedad es el sistema decimal. Últimamente opone una seria competencia al sistema decimal el sistema binario porque es el que utilizan las computadoras. Se entiende por sistema de numeración al conjunto de reglas, signos, y convenios que nos permiten expresar, verbal y gráficamente las cantidades de las magnitudes. Un sistema de numeración tiene una base que esel número de signos distintos que se emplean en el sistema. Por ejemplo el sistema de numeración decimal utiliza diez dígitos: 0 1 2 3 4 5 6 7 8 9. La base de un sistema de numeración se denomina alfabeto, y las reglas que posibilitan la representación de números a partir de éste configuran el código. Los sistemas de numeración se pueden dividir en: Sistemas posicionales (Ejemplo es sistema decimal que usamos todos a diario) 1. La base es un número n mayor que uno, y se toman símbolos denominados dígitos, para representar el cero y los dígitos menores que la base. 2. El número uno se denomina unidad simple o de orden cero. Cada n unidades de un cierto orden constituyen una unidad de orden superior. Una unidad de orden uno equivale a n de orden cero, y una unidad de orden dos equivale a n de orden uno y n*n de orden cero. 3. Los números mayores que la base se representan por medio de varias cifras. Sistemas no posicionales. Un ejemplo son los números romanos. El inconveniente de estos sistemas es que no permiten escribir números grandes mediante una cantidad relativamente pequeña de símbolos y además resulta difícil efectuar operaciones con ellos. Sistema decimal Este sistema de numeración posicional es el que usamos todos para indicar precios, cantidades, medidas, etc., tiene 10 símbolos diferentes: 0123456789 Sistema binario Es un sistema de numeración posicional usado en la computación, utiliza 2 símbolos diferentes: 01 El interés del sistema binario reside en: La mayor parte de los computadores existentes representan la información y la procesan mediante elementos y circuitos electrónicos de dos estados (encendido 1, apagado 0). Estos estados suelen equivalen a dos voltajes diferentes. Es uno de los sistemas de numeración de más alto rendimiento. Son sencillas las reglas aritméticas en este sistema. Seguridad y rapidez de respuesta de los elementos físicos de dos estados. Los diez primeros números binarios se escriben: Decimal: 0 1 2 3 4 5 Binario: 0 1 10 11 100 101 Ejemplo de pasar de sistema binario (11011) a decimal (27): 6 110 7 111 8 1000 9 1001 11011 (binario) = 1x24+1x23+0x22+1x21+1x20= 27 (decimal) Ejemplo de pasar del sistema decimal (109) a binario (1101101): Divisiones 109/2 54/2 27/2 13/2 6/2 3/2 Cociente 54 27 13 6 3 1 Resto 1 0 1 1 0 1 Ultimo cociente y restos invertidos: 1101101 (binario) Un concepto muy importante es: Bit su nombre proviene de Binary digit o bitio. Un bit es un dígito del sistema binario. Mientras que en el sistema de numeración decimal se usan diez dígitos, en el binario se usan solo dos dígitos, el 0 y el 1. Un bit o dígito binario puede representar uno de esos dos valores: 0 o 1. Sistema hexadecimal Es un sistema de numeración posicional que utiliza 16 símbolos diferentes: 0123456789ABCDEF Nuestro interés en este sistema está basado en dos características: Su fácil traducción al binario, por ser 16 igual a 24 con lo que trabajaremos con grupos de cuatro bits (bits es un dígito binario, que puede ser como hemos visto 1 o 0) Expresa grandes cifras con pocos símbolos (por ejemplo FFDDFF = 16768511) Los 20 primeros números hexadecimales se escriben: Decimal: Hexadecimal: 0 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 0 1 2 3 4 5 6 7 8 9 A B C D E F 10 11 12 13 Equivalencia entre hexadecimales y binarios (como comentamos anteriormente 1 hexadecimal es igual a 4 bits): Binario: 0000 0001 0010 0011 0100 0101 0110 0111 Hexadecimal: 0 1 2 3 4 5 6 7 Binario: 1000 1001 1010 1011 1100 1101 1110 1111 Hexadecimal: 8 9 A B C D E F Ejemplo de pasar de hexadecimal (AB7) a decimal (2743) AB7(hexadecimal) = 10x162+11x161+7x160= 2743 (decimal) Ejemplo de pasar de hexadecimal (AB7) a binario (2743): Buscamos en la tabla la equivalencia de cada símbolo hexadecimal (A=1010, B=1011, 7=0111), el resultado es: 101010110111 Equivalencias entre sistemas de numeración En la siguiente tabla se puede apreciar la equivalencia entre los primeros valores de los diferentes sistemas de numeración: DECIMAL 0 1 2 3 4 5 6 7 8 9 10 11 12 13 14 BINARIO 0000 0001 0010 0011 0100 0101 0110 0111 1000 1001 1010 1011 1100 1101 1110 OCTAL 0 1 2 3 4 5 6 7 10 11 12 13 14 15 16 HEXADECIMAL 0 1 2 3 4 5 6 7 8 9 A B C D E 15 1111 17 F Autoevaluación ¿En qué sistema de numeración es más corta la expresión de una cantidad? X Decimal Binario Hexadecimal Octal Retroalimentación: Correcto Hexadecimal: Correcto, al disponer de más símbolos para expresar cantidades estos símbolos tienen más valor y, por tanto, expresan un valor más alto con menos dígitos. Es usado en IPv6 y direcciones MAC por esta razón, para que estas direcciones sean más cortas de escribir. Incorrecto: Incorrecto, una gran cantidad ocupa menos, tiene menos dígitos en hexadecimal. Unidades de medida de información Bit Se define como la unidad de información y es la abreviatura de BInary digiT (dígito binario). Puede tomar dos valores, y por tanto, puede representarse o manifestarse mediante cualquier tipo de dispositivo de dos estados, tal como una lámpara encendida o apagada, un interruptor abierto o cerrado, dos niveles distintos de tensión, dos niveles distintos de corriente, o los símbolos “0” y “1”. La importancia del BIT reside en el hecho de que es posible construir dispositivos electrónicos de dos estados (dos niveles de tensión o dos niveles de corriente), capaces de cambiar de uno a otro muy rápidamente, en tiempos tan cortos como 5 nanosegundos (0,000000005 segundos). Estos dispositivos pueden por tanto cambiar de estado 200 millones de veces en un segundo lo que supondría que podrían en principio, manipular, transmitir o recibir información a la velocidad de 200 millones de bits por segundo. La información se representa típicamente mediante series de bits. Así, “1 0 0 0 ” representan el número “8” decimal en código binario; y la serie “1 1 0 0 0 0 0 1” representa la letra “A” en código ASCII (Código Americano Estándar de Intercambio de Información) de 8 bits. Byte Un byte es un conjunto de 8 bits. Generalmente se utiliza para representar un carácter (letra, número, o símbolo). Como es posible obtener hasta 28, es decir, 256 conjuntos de configuraciones binarias de 8 bits, se pueden representar 256 caracteres distintos. El byte es la unidad sobre la que medimos la capacidad de almacenamiento de datos de un ordenador, ya sea en su memoria principal como en sus dispositivos de almacenamiento externo. Kilobyte Un Kbyte o Kilobyte corresponde a 1.024 bytes. Generalmente representaremos los Kilobytes por la letra “K” o las letras “KB”. Así pues es frecuente ver escrito por ejemplo que una tableta tiene 1.024K (o 1.024 KB) de memoria. Kilobit Un Kbit o Kilobit corresponde a 1.024 bits. Se representa por las letras “Kb”. Esta misma nomenclatura se puede aplicar al resto de medidas, que dependiendo si hablan de bytes, se expresan en B mayúscula, o bits, se expresan en b minúscula. MegaByte Un Megabyte son 1.024 Kbytes, o lo que es lo mismo 1.048.576 bytes. Su representación vendrá dada por las letras “MB”. Por ejemplo al hablar de algunos viejos discos duros diremos que su capacidad es de 40MB. Gigabyte El Gigabyte equivale a 1024 Megabytes y se representa con las letras “GB”. Si vemos alguna información de ordenadores observaremos que la capacidad de la memoria RAM se da en GB. Terabyte Esta es una medida que está tomando mayor trascendencia en los últimos años debido al aumento de la capacidad de los discos y la memoria. El Terabyte equivale a 1024 Gigabytes y lo representan las letras “TB”. Así como 1Km = 1,000m, 1MB = 1024B (sí, aquí tienen que ser 1024 en vez de 1000), también: 1MB = 1024B = 8Mb = 8192b Arquitectura de redes La arquitectura de una red viene definida por su topología, los protocolos, los dispositivos físicos y el software utilizado entre otros. La arquitectura de una red es el “plan” con el que se conectan los distintos elementos que intervienen en las comunicaciones. Entre las características de la arquitectura de red podemos enumerar: Separación de funciones o división en capas. Las redes se organizan en capas o niveles para reducir la complejidad de su diseño. Es lo que se conoce por "divide y vencerás". En las redes hay cambios constantemente, con esta división evitamos que un cambio, pongamos en el tipo de cableado, produzcan cambios hasta en el navegador. Amplia conectividad. El objetivo de la mayoría de las redes es dar una conexión óptima entre cualquier cantidad de nodos. Recursos compartidos. Es la gran utilidad de las redes, compartir impresoras, bases de datos, fotos, foros, etc. Administración de la red. La arquitectura se debe permitir que el usuario defina, opere, cambie, proteja y de mantenimiento de la red. Facilidad de uso. Los diseñadores deben crear una arquitectura que sea amigable para el usuario. Normalización. Es imprescindible unas normas que permitan adaptar productos, tanto hardware como software, es decir, que diferentes fabricantes puedan desarrollar productos de red compatibles entre sí. Modelos de referencia En las primeras redes, cada fabricante creaba sus tipos de red propios, ofrecía todos los elementos necesarios: cableado, terminales, servidores, programas, sistemas operativos, etc. Cada fabricante ofrecía una buena red, pero por separado, no había posibilidad de comunicación con otras redes, ni posibilidad de adaptar a la red recursos de otro fabricante. El avance de las redes hizo necesario una estandarización para permitir las conexiones entre diferentes fabricantes. Las comunicaciones por red son un proceso muy complejo y sería difícil entender este proceso si observara la comunicación en red como un bloque, esto ha determinado que para la estandarización se haya decidido dividir el sistema de comunicación por red en una serie de capas o niveles, donde cada una es responsable de una parte específica de la comunicación por red. Una capa es cada uno de los diferentes niveles independientes en que está estructurada la arquitectura de red Estas capas sólo interactúan con las capas que tienen inmediatamente encima y debajo.Esta interacción define exactamente el propósito de una capa. Los dos modelos de red más comunes que utilizan capas son el modelo de referencia OSI y el modelo de referencia TCP/IP. Caso práctico Luisa se encuentra a Juan, ya está matriculada. Luisa: Perdona Juan, he empezado con las redes y hay una cosa que no entiendo muy bien ¿Qué es eso de las capas o niveles? Juan: Pues es una técnica que se usa en muchos ámbitos, es dividir un problema grande en pequeños problemas. En el caso de las redes, pues una capa establece como escribe un usuario un correo electrónico, es decir, pone un nombre una @ y un dominio, pone un asunto, un contenido, etc. Otra capa se encarga de dirigirlo hasta llegar al usuario destinatario Otra capa se preocupa de la frecuencia de la señal que va por el cable transportando la información correspondiente a este correo. Encapsulamiento de la información La comunicación entre las diferentes capas se consigue con una técnica de encapsulación. Cada capa recibe de su capa superior una determinada información que “oculta”, es decir, encapsula, añade sus cabeceras y envía a su capa inferior. Este proceso se realiza sucesivamente en el nodo emisor, en el nodo receptor se realiza el proceso contrario, cada capa quita las cabeceras correspondientes y el contenido desencapsulado es enviado a la capa superior. Poniendo un símil, es un proceso similar a escribir una carta (información), una vez escrita la introducimos en un sobre ponemos remite y dirección (las cabeceras) y la echamos al buzón. El servicio de correos recoge la carta (información) y la introduce en una saca que etiquetará con su destino (cabeceras). Esta saca (información) será cargada en un furgón con una ruta de origen a destino (cabeceras). En el destino se producirá el proceso contrario, la desencapsulación, se recibirá una saca se abrirá y se verá su contenido, que será pasado a la capa superior (clasificación de correo para reparto), donde ya solo tiene sentido la carta, ahora hay que ver la dirección, se le entregará al cartero que lleve esa ruta, será entregada a la capa superior (destinatario de la carta), este abrirá la carta (quitará las cabeceras) y leerá (procesará) su contenido. Segmentación de la información Otra de las técnicas utilizadas en la comunicación es la segmentación de la información, esta segmentación es debida a dos motivos principalmente: Evitar transmitir grandes cantidades de datos que acaparen el canal de comunicación. Si la longitud de los datos a transmitir es muy extensa, se debe de realizar particiones más pequeñas con la información. Hacer bloques de tamaño fijo para mejorar la eficiencia. Si todos los bloques que se transmiten son del mismo tamaño podemos adaptar los medios físicos y el software utilizado para conseguir una comunicación óptima. Modelo OSI Como hemos comentado para resolver los problemas de incompatibilidades entres sistemas de redes y, en resumen, para implantar un sistema estandarizado de comunicaciones la organización internacional para la estandarización (ISO) propuso el modelo de Interconexión de Sistemas Abiertos (OSI). La idea de estandarizar el diseño de las redes hizo que la compatibilidad entre todos los elementos aumentara notablemente y con ello la expansión de las redes de comunicación. Es importante destacar que se trata de un modelo de referencia, es decir, no es un desarrollo real y detallado de todo el proceso de comunicación de redes, son una serie de “recomendaciones” a la hora de diseñar las redes. El modelo OSI plantea una división en 7 capas, donde la capa de aplicación es la más cercana al usuario y la capa o nivel físico es la más cercana al hardware. OSI no prosperó porque cuando se quiso implantar, los protocolos TCP/IP ya eran empleados por la mayoría de los centros de investigación. OSI es una división más académica que técnica y algunas de las capas que contempla, casi no tienen sentido porque apenas se diferencian entre sí, como son los 3 niveles superiores. El modelo OSI fue un modelo que se creó sobre la teoría, desde el punto de vista académico, es muy bueno para estudiar la arquitectura de las redes, aunque menos práctico que el TCP/IP. Capa Física Se encarga de estudiar todo lo relativo al medio de transmisión físico, características técnicas, eléctricas, mecánicas y de composición. La capa física se ocupa de la transmisión de bits usando un canal de comunicación, y también de definir las características del canal. Ejemplos de normas que define este nivel: tipo de cable de debemos utilizar en una determinada red, el voltaje utilizado para la comunicación, distancias de transmisión, velocidad, frecuencia usada en la comunicación, dimensión de los conectores de red, etc. Capa de enlace Define la unión entre la capa física, que como hemos visto define el hardware, y las capas superiores, que son capas lógicas o de software. La mayoría de las funciones de enlace de datos tienen lugar dentro de la NIC (tarjeta de red). La capa enlace de datos está dividida en dos subcapas: Control de acceso a medios (regula la compartición del medio físico por parte de todas las estaciones y equipos conectados a la red -reglas para enviar y recibir mensajes a través de él-) Control de enlace lógico (mantiene la independencia del protocolo de red usado y la interfaz de red, es decir, diferentes protocolos puede utilizar el mismo medio) Ejemplos de funciones que se realizan en este nivel soncomprobación de errores de los datos recibidos de la capa física, identificación física del destino de los datos dentro de la red, empaquetar los bits a enviar (hacer grupos de tamaños normalmente fijos), control de flujo de datos (controlar la velocidad a que se envían y reciben los datos para evitar saturaciones), etc. Capa de red El objetivo de la capa de red es hacer que los datos lleguen desde el origen al destino aunque estén en redes diferentes. La diferencia con el nivel anterior es que el nivel de enlace se limita a la identificación dentro de la red propia, no va más allá, es un direccionamiento físico y en la capa de red se trata de un direccionamiento lógico. El diseño de la capa de red debe ser independiente de la tecnología que use la red, en este nivel separamos lógico de físico, este como hemos comentado es una de los principios para solución el problema de la comunicación, dividirlo en capas independientes, un cambio en una capa no debe afectar a otra. Ejemplos de funciones de la capa de red son encontrar la mejor ruta para enviar los datos de una red a otra, control de la congestión (diferente del control de flujo, el control de congestión evita rutas saturadas, etc. Se sirve entre otros del control de flujo). Capa de transporte La cuarta capa del modelo OSI se encarga de proporcionar un servicio eficiente a las capas superiores (normalmente son aplicaciones de usuario o procesos del sistema operativo), es decir, reciben las peticiones de los niveles superiores y se encarga de la entrega en destino. La misión fundamental es conseguir un transporte fiable entre origen y destino independientemente de las aplicaciones y de los modelos de comunicación usados. Hay dos tipos de servicio de la capa de transporte: Orientado a la conexión,se encarga de establecer la comunicación con el destino, envía los datos, comprobar su entrega y liberar la conexión No orientado a la conexión, sencillamente envía los datos sin comprobar nada. Ejemplo de funciones de la capa de transporte es el control del envío de información, trocea y empaqueta la información recibida de las capas superiores, comprueba que todo ha sido recibido en destino y hace la labor inversa construye a partir de los paquetes recibidos la información que enviará a las capas superiores. Capa de sesión El nivel sesión es el encargado de controlar la comunicación entre las aplicaciones, sincronizar el diálogo entre aplicaciones de diferentes máquinas para que el transporte de datos sea óptimo Por ejemplo si tenemos varias ventanas del navegador abiertas y estamos visualizando varias páginas web, la capa de sesión se encarga de gestionar desde que desde que ventana enviamos las peticiones de datos, que datos han sido enviado, que líneas de comunicación tenemos abiertas y a que ventana corresponden las respuestas recibidas. Capa de presentación La capa de presentación es responsable de la codificación de los datos (formato), compresión-descompresión de datos y encriptación de datos. Recibe los datos de la capa aplicación en forma de texto, imagen, video, etc. y los transforma para poder generar datos con estructuras similares que se puedan transportados por las capas inferiores. Por ejemplo la capa de presentación es la que indica que mapa de caracteres usado. Capa de aplicación Por último, la capa de aplicación es responsable de marcar las normas de las aplicaciones de usuario y de los servicios del sistema operativo. Es la capa que permite al usuario acceder a la red. Es la capa más cercana al usuario.La capa de aplicación se encarga de los programas que utiliza el usuario. Modelo TCP/IP El modelo TCP/IP se basa en 4 niveles, es el modelo en el que está basado internet y la gran mayoría de las redes. El nombre del modelo corresponde a dos de los protocolos principales que usa. Los niveles son: El modelo de referencia TCP/IP fue diseñado por eldepartamento de defensa de EEUU con el fin de tener una red de comunicaciones que sobreviviese a cualquier contrariedad. Se creó como un sistema abierto, es decir, cualquiera podía utilizarlo, esto produjo un desarrollo rápido del modelo. La diferencia entre TCP/IP y OSI, como ya comentamos, es que OSI es más académico y TCP/IP desde el principio trabajó con estándares que ya funcionaban y después les dieron un enfoque más académico. Capa de Acceso a Red Como se puede observar en la comparativa corresponde a los dos niveles inferiores del modelo OSI: Enlace de datos y Físico. En esta capa se incluye todo lo relativo a hardware (tarjetas de red, conectores, cableado, etc.), drivers de este hardware. Se definen las técnicas para usar el medio de transmisión, es decir definen la forma en que los puestos de la red envían y reciben datos sobre el medio físico. Un organismo de normalización conocido como IEEE (Instituto de ingenieros eléctricos y electrónicos) ha definido los principales protocolos de la capa de acceso a red conocidos en conjunto como estándares 802. (802.3 para redes Ethernet, 802.11 para WIFI, 802.5 Token Ring, etc.). Además en esta capa podemos encontrar los protocolos PPP (punto a punto, muy usado en conexiones DSL), FDDI (fibra óptica), FrameRelay, SLIP, etc. El protocolo utilizado en esta capa viene determinado por las tarjetas de red que instalemos en los ordenadores. Esto quiere decir que si adquirimos tarjetas Ethernet sólo podremos instalar redes Ethernet. Y que para instalar redes TokenRing necesitaremos tarjetas de red especiales para TokenRing. Actualmente en el mercado solo se comercializan tarjetas de red Ethernet. Esta capa al ser el enlace entre software y hardware tiene estándares definidos por el IEEE y otros organismos como ANSI o ISO que definen la parte física o de hardware pero también tiene estándares definidos por el IETF, es la entidad que regula los estándares de Internet, conocidos como RFC. Esquemáticamente: Capa de Internet Al ser la equivalente a la capa de red del modelo OSI es frecuente que la encontremos en algunos lugares con esta denominación también, y todolo dicho sobre la capa de red del modelo OSI es aplicable a esta capa. El propósito de esta capa es permitir que se puedan enviar paquetes de datos desde cualquier punto independientemente del tipo de red y de la ruta utilizada. Proporciona servicios que permiten que los dispositivos finales intercambien datos a través de la red. El protocolo más importante que utiliza esta capa es IP (Internet Protocol) y uno de los da nombre al modelo. La capa de red proporciona una dirección lógica única a cada dispositivo final de la red, esta dirección es la conocida como IP del dispositivo. Todo dispositivo conectado a internet tiene una dirección IP. Además del protocolo IP, en la capa de internet tenemos los protocolos de enrutamiento (OSPF, RIP, EIGRP, BGP, etc.) encargados de dirigir los datos desde un destino IP a otro destino IP a través de las diferentes redes. Capa de Transporte Es equivalente a la capa del mismo nombre del modelo OSI, y por tanto, todo lo que dijimos sobre la capa de transporte del modelo OSI es aplicable a esta capa. La capa de transporte proporciona un método para entregar datos a través de la red de una manera que garantiza que estos se puedan volver a unir correctamente en el extremo receptor. Las principales responsabilidades de los protocolos de la capa de transporte son las siguientes: Rastreo de comunicación individual entre aplicaciones en los dispositivos de origen y destino. División de los datos en segmentos para su administración y reunificación de los datos segmentados en el destino. Identificación de la aplicación correspondiente a cada dato en la comunicación. En esta capa hay dos protocolos principales: TCP (Protocolo de Control de Transmisión) es orientado a la conexión, es decir, controla que el dato es entregado de forma segura. UDP (Protocolo de Datagrama de Usuario) es no orientado a la conexión, es decir, envía los datos sin que previamente se haya establecido conexión, no comprueba si ha llegado. Capa de aplicación Permite la comunicación entre el usuario y la red, a través de la capa de aplicación el usuario intercambia la información con la red. Como se puede observar en el modelo TCP/IP la capa de aplicación engloba a las tres capas superiores del modelo OSI. Un claro ejemplo de esta fusión de las capas lo podemos tener en el típico navegador con el que el usuario consulta páginas web, este software se preocupa de interactuar con el usuario, lo que correspondería a la capa de aplicación OSI, se encarga de dar formato en pantalla a las imágenes, del idioma de los textos (capa de presentación OSI) y se encarga de sincronizar el diálogo entre cliente y servidor (capa de sesión OSI). Dentro de los protocolos de esta capa podemos mencionar: DNS, DomainNameService, se utiliza para resolver nombres de Internet en direcciones IP (cuando en el navegador tecleamos www.suarezdefigueroa.es nuestro equipo lo primero que necesita saber es el número asociado a este nombre para ello consulta, utilizando el idioma DNS, a los servidores DNS). HTTP, Hypertext Transfer Protocol, se utiliza para transferir archivos que forman las páginas Web de la World Wide Web (cuando visitamos una web que visualizamos en pantalla hay un intercambio entre nuestro equipo y el servidor solicitando la web, en este intercambio “hablan” en HTTP). SMTP - Simple Mail TransportProtocol -, POP - Post Office Protocol -, IMAP - Internet Message Access Protocol -se utilizan para el correo electrónico (cuando usamos nuestro programa de correo este “habla” en estos idiomas con los servidores de correo para enviar y recibir los correos) FTP, File Transfer Protocol, se utiliza para la transferencia interactiva de archivos entre sistemas (cuando descargamos un fichero nuestro equipo y el servidor donde está el fichero “hablan” en FTP para controlar la descarga, indicar usuario, llevar el progreso de la descarga, etc.). DHCP, Dynamic Host ConfigurationProtocol, se utiliza para la asignación dinámica de IPs (cuando conectamos con nuestro móvil a una WIFI nos deben asignar un número dentro de la red WIFI, el intercambio de mensaje para la obtención de este número se realiza “hablando” en DHCP) Autoevaluación ¿Cómo afecta el cambio de protocolo de IPv4 a IPv6 a la capa de Acceso a Red? X Hay que cambiar también los protocolos en esta capa No afecta No solo hay que rediseñar toda la capa sino todo el modelo Retroalimentación: Correcto No afecta: Efectivamente, eso es lo que se pretende con la división en capas, hacer completamente independiente unas de otras, un cambio en una capa, lo ideal es que no afecte para nada a otras capas Incorrecto: Incorrecto, lo que se pretende con la división en capas es hacer completamente independiente unas de otras, un cambio en una capa, lo ideal es que no afecte para nada a otras capas Direccionamiento Cada capa del modelo utiliza un tipo de direccionamiento para comunicarse con su capa homóloga, es decir, necesita una forma de identificar el origen y el destino de la información. Esta identificación que utiliza cada capa forma parte de la información que añade cada capa en el proceso de encapsulación. Dirección MAC A nivel de Acceso a red el direccionamiento más conocido es la dirección MAC (Media Access Control), se trata de una dirección física que identifica de forma única a un dispositivo de red, por poner un ejemplo es como el número de chasís de un vehículo. Las direcciones MAC son únicas a nivel mundial, puesto que son escritas directamente, en forma binaria, en el hardware en su momento de fabricación. Son direcciones de 48 bits (6 bytes) que se expresan normalmente en hexadecimal y separados de dos en dos, por ejemplo:60-A4-4CA8-C9-15. Normalmente no necesitamos conocer la dirección MAC, ni para montar una red doméstica, ni para configurar la conexión a internet, sólo suele usarse a nivel interno de la red. Sin embargo, es posible añadir un control de hardware en un conmutador o un punto de acceso inalámbrico, para permitir sólo a unas MAC concretas el acceso a la red Trama Ethernet: Dirección IP A nivel de la capa de Internet se utiliza la dirección IP. Un dispositivo para conectarse en red necesita una dirección IP. La dirección IP es una dirección de red lógica que identifica un dispositivo en particular dentro de la red. Siguiendo el símil anterior sería como la matrícula del vehículo. Para que la comunicación sea correcta, la dirección IP del dispositivo debe ser única dentro de la red y estar bien configura. Versión 4 La versión más extendida sigue siendo IPv4, el problema es que ya se ha agotado y no se conceden desde IANA más asignaciones. La versión 4 está formada por 32 bits, o lo que es lo mismo, 4 bytes (Un byte es un grupo de 8 bits). Pero para facilitar su lectura se expresa en 4 cifras decimales separadas por puntos, cada cifra decimal representa 8 bits (4x8=32 bits) Por tanto cada una de estas cuatro cifras tiene como posibles valores de 0 a 255. Ejemplo 1: la IP expresada en su formato habitual 192.168.0.1 sería: 11000000.10101000.00000000.00000001 Ejemplo 2: la IP expresada en binario: 10001111010101100011110101100001 en su formato habitual sería: 143.86.61.97 Las direcciones IP pueden ser: Públicas (válidas y únicas en Internet). Privadas (válidas a nivel local, son únicas a nivel local, NO tienen validez en internet). Estáticas (no cambian con el tiempo). Dinámicas (cambian su valor cuando ha pasado un intervalo de tiempo determinado). Con este método se pueden identificar 232 (4.294.967.296) direcciones, aunque no se puedan utilizar todas para identificar equipos. Una dirección IP consta de dos partes, es decir, los 32 bits se dividen en dos grupos: Identificador de red: Va desde el comienzo de la dirección hasta un número concreto de bits. Identificador de equipo: Va desde el término del identificador de red hasta el último de los 32 bits. Ejemplo: 192.168.0.1 expresado en binario 11000000.10101000.00000000.00000001 En este caso hay 24 bits para identificar la red y 8 para identificar a los equipos dentro de la red. Ejemplo: 10.0.0.1 expresado en binario 00001010.00000000.00000000.00000001 Es decir 8 bits para identificar la red Mientras más bits utilicemos para la identificación de red menos bits podremos utilizar para los equipos y como consecuencia más pequeña será la red. Para indicar esta delimitación de identificador de red e identificador de equipo se utiliza la máscara, que es una expresión de 32 bits, donde los bits de red están todos a 1 y los bits de equipo están todos a 0. En el caso de los dos ejemplos anteriores: 11000000.10101000.00000000.00000001 Su máscara será 1111111.11111111.11111111.00000000 que expresado en decimal será 255.255.255.0, en notación corta /24 00001010.00000000.00000000.00000001 Su máscara será 1111111.00000000.00000000.00000000, que expresado en decimal será 255.0.0.0, en notación corta /8 Hasta los 90 no fue abandonado el primer sistema de direcciones IP con clase, este sistema consistía en que dependiendo de los primeros bits de la dirección IP se determinaba la máscara según la siguiente tabla de clases: CLASE RANGO A B C D E 1.0.0.0 - 127.255.255.255 128.0.0.0 - 191.255.255.255 192.0.0.0 - 223.255.255.255 224.0.0.0 - 239.255.255.255 240.0.0.0 - 247.255.255.255 Máscara (notación decimal y corta) Nº de IPs disponibles en la red 255.0.0.0 /8 16777216 255.255.0.0 /16 65536 255.255.255.0 /24 256 Reservadas para multicast Reservadas para usos experimentales Además de las direcciones marcadas como reservadas hay otras que no se pueden usar: 0.0.0.0: Se utiliza cuando se están arrancando las estaciones, hasta la carga del sistema operativo, luego no se usa. 127.0.0.1: Para especificar la estación actual, cuando se desea especificar el ordenador local (al igual que podría utilizar la IP asignada). Bits identificativos de dispositivo con todo 0: Indica la red actual, NO se puede asignar a ningún dispositivo Bits identificativos de dispositivo con todo 1: Difusión (broadcast). Para enviar mensajes a todas las estaciones dentro de la misma subred (todas las estaciones con el mismo número de red). NO se puede asignar a ningún dispositivo. No hay que confundir las direcciones de difusión de las subredes (para enviar mensajes a las estaciones de la misma subred) con las direcciones de la clase D, que se utilizan para agrupar estaciones y enviarlas mensajes de difusión (pueden pertenecer a redes o subredes distintas). El inconveniente de este sistema es que limita las posibilidades y, debemos elegir entre tres tamaños para nuestra red: C que nos permite hasta 256 IPs en nuestra red, B que nos permite hasta 65536 IPs en nuestra red y A que nos permite hasta 16777216 IPs en nuestra red, a estas IPs hay que restarle 2 (red y difusión) que son las que están disponibles para los dispositivos. Y la ventaja es que es muy cómodo de utilizar porque el identificador de red acaba coincidiendo con una de las cuatro cifras decimales en que se expresan las IPs habitualmente. Actualmente se utilizar un direccionamiento sin clase, es decir, se puede usar máscaras diferentes a /8 /16 /24, lo que permite ajustar la máscara al tamaño de red deseado, así por ejemplo si en la red vamos a tener 2000 equipos elegimos una máscara /21 que nos permite hasta 2048 valores diferentes y no elegimos una máscara /16 donde desaprovechamos más de 63000 IPs. Y por último, se han establecido otros rangos de direcciones IP para ser asignados a redes locales que se conectan a Internet a través de un proxy o mediante un router que sigue un protocolo NAT. CLASE A B C RANGO RESERVADO 10.0.0.0 - 10.255.255.255 172.16.0.0 - 172.31.0.0 192.168.0.0 - 192.168.255.0 Autoevaluación ¿Pertenecen las IPs 192.168.0.15 y 192.168.0.129 a la misma red? X Si No No se puede decir con seguridad Retroalimentación: Correcto No se puede decir con seguridad: Efectivamente, para saber si están en la misma red necesitamos conocer el tamaño de la red y esa información la indica la máscara. Incorrecto: Incorrecto, para saber si pertenecen a la misma red necesitamos saber el tamaño de la red, es decir, 192.168.0.15 está en una red, pero ¿Dónde empieza? ¿En 192.168.0.0 o en otra IP? ¿Dónde acaba en 192.168.0.255 o en 192.168.1.255 o …?. Esa información nos la da la máscara, que es el dato que falta. Versión 6 Debido a la gran expansión de internet los más de 4000 millones de IPs que permitía IPv4 han sido insuficientes, por este motivo se ha desarrollado la versión 6. En esta versión la dirección IP está compuesta por 128 bits y se expresa normalmente en 32 cifras hexadecimales (32*4= 128 bits). Las direcciones IPv6 utilizan dos puntos (:) para separar entradas en una serie hexadecimal de 16 bits, es decir, separa de 4 en 4 las cifras hexadecimales. Sigamos el ejemplo 2022:0000:130F:0000:0000:09C0:876A: 130B Se pueden acortar la dirección mediante la aplicación de las siguientes pautas: Los ceros iniciales de los campos son opcionales. Por ejemplo, el campo 09C0 es igual a 9C0 y el campo 0000 es igual a 0. De manera que 2022:0000:130F:0000:0000:09C0:876A:130B puede escribirse como 2022:0:130F:0000:0000:9C0:876A:130B. Los campos sucesivos de ceros pueden representarse con doble dos puntos "::". Sin embargo, este método de abreviación sólo puede utilizarse una vez en una dirección. Por ejemplo 2022:0:130F:0000:0000:9C0:876A:130B puede escribirse como 2022:0:130F::9C0:876A:130B. Una dirección no especificada se escribe "::" porque sólo contiene ceros. En IPv6 el identificador de red será habitualmente de tamaño 64 bits y los otros 64 se utilizan para los equipos. En las redes se utilizarán IPs públicas, desaparecerá el uso de NAT (ya no es necesario). La transición de ipv4 a ipv6 no requiere que las actualizaciones de todos los dispositivos sean simultáneas. Hay mecanismos de transición que permiten una integración fluida de IPv4 e IPv6. La recomendación es usar ambas versiones simultáneamente hasta la implantación completa de IPv6. La información añadida por la capa de internet es la que se muestra en la siguiente imagen: Puertos TCP-UDP A nivel de capa de transporte la dirección usada se denomina puertos. Los dos protocolos usados en esta capa trabajan con puertos. Un puerto es un número de 16 bits, por lo que existen 65536 puertos. Las aplicacionesutilizan estos puertos para recibir y transmitir mensajes. Los números de puerto de las aplicaciones cliente son asignados dinámicamente y generalmente sonsuperiores al 1024. Cuando una aplicación cliente quiere comunicarse con un servidor, busca un número depuerto libre y lo utiliza. En cambio, las aplicaciones servidoras utilizan unos números de puerto prefijados: son los llamados puertos well-known ("bien conocidos"). Puertos conocidos son 80 (http), 21 (ftp), 23 (telnet). El formato de las cabeceras que añade TCP a la información recibida de la capa superior es: Socket El número de puerto de la capa de Transporte y de la dirección IP de la capa de Red asignada al equipo identifican de manera exclusiva un proceso o programa en particular que se ejecuta en un dispositivo (es decir, un puerto TCP + la IP del equipo, identifican un programa en el equipo).Esta combinación se denomina Socket. Un par de sockets, que consiste en las direcciones IP y los números de puerto de origen y de destino, también es exclusivo e identifica la conversación entre dos equipos. Conexiones Socket 1 Socket 2 111.111.111.111:11111 11.11.11.11:80 222.222.222.222:2222 11.11.11.11:80 222.222.222.222:2223 22.22.22.22:80 En este gráfico hay tres conexiones abierta entre dos PCs que están visitando dos Web. El PC1 tiene el navegador abierto visualizando la página web del servidor1. El PC2 tiene abierto un navegador (puerto 2222) visitando la web del servidor1 y otro navegador abierto (puerto 2223) visitando la web del servidor2. Cuando el PC2 recibe una respuesta web mira el puerto de destino y envía a ese navegador la respuesta. Direccionamiento de aplicación Respecto del direccionamiento a nivel de capa de aplicación depende de cada aplicación en concreto, aunque podemos mencionar a URI (Uniform Resource Identifier), es una cadena de caracteres corta que identifica inequívocamente un recurso (página web, correo, imagen, etc.). La sintaxis general (es demasiado extenso para tratar aquí la sintaxis detallada) es: Protocolo://usuario:[email protected].ámbito:puerto/recurso Por ejemplo http://www.suarezdefigueroa.es/index.php es la URI para acceder a la web del IES Suárez de Figueroa Interrelación entre capas Evidentemente el usuario que opera a través de la capa de aplicación desconoce todos estos direccionamientos que hemos mencionado de las capas inferiores, el usuario solo conoce el direccionamiento de la capa de aplicación, es decir, el dominio al que quiere conectar, por ejemplo, www.suarezdefiguera.es. Cuando el usuario ejecuta una aplicación, esta busca un puerto TCP o UDP libre y lo usa para sus comunicaciones. Además existen protocolos auxiliares para completar los demás direccionamiento, el primero el protocolo DNS, este es el encargado de averiguar cual es la IP asociada al dominio solicitado por el usuario a través de la aplicación. El protocolo DNS informará que la IP asociada a www.suarezdefigueroa.es es 88.2.188.98. El otro dato que falta por conocer es la dirección MAC, para esto existe el protocolo ARP, que es el encargado de asociar una IP a una MAC. Antes de comunicar con ningún otro, el dispositivo que utiliza el usuario no conoce ninguna MAC que no sea la suya propia. A través de mensajes ARP pregunta la MAC de una determinada IP y va construyendo la tabla ARP que enlaza IPs y MAC. Comunicación par a par. Ejemplo Ya hemos visto que en el funcionamiento por capas cada capa interactúa con las capas que tiene justo encima o debajo pero cada capa se comunica con su homóloga en destino. Es decir, quien comprende la información de una capa es la capa del mismo nivel que está en el destino. Una tarjeta de red entiende los pulsos eléctricos que recibe por el cable pero no entiende el contenido de una página web. Ejemplo Vamos a ver una construcción simplificada del proceso, el objetivo es comprender el funcionamiento. Un usuario quiere visualizar la página web www.dominio.com para ello utilizará una aplicación de software, el navegador, donde en la barra de dirección tecleará la web a visitar. El navegador hará uso del protocolo de la capa de aplicación HTTP y generará un mensaje de solicitud de la web como el siguiente: Aplicación GET / HTTP/1.1 Host: www.dominio.com User-Agent: Chrome El mensaje utiliza la palabra GET del “idioma” HTTP para solicitar la página inicial /, además utiliza otras expresiones del “idioma” como User-Agent para indicar el navegador que está usando o Host para indicar que web quiere visualizar. Este mensaje será enviado a la capa de transporte para que lo procese, esta lo hará partes de un tamaño determinado, las numerará, etc. En resumen les añadirá sus cabeceras, informaciones en el “idioma” TCP relativas a su capa. Aplicación Transporte GET / HTTP/1.1 Host: www.dominio.com User-Agent: Chrome Puerto TCP Origen: 1245 Puerto TCP Destino: 80 Número secuencia: 1 Total de segmentos: 1 La capa de transporte enviará este nuevo mensaje con sus cabeceras a la capa de Internet, que añadirá las suyas, direcciones del protocolo IP origen y destino entre otros datos que servirán para determinar la ruta a seguir. Aplicación Transporte Internet GET / HTTP/1.1 Host: www.dominio.com User-Agent: Chrome Puerto TCP Origen: 1245 Puerto TCP Destino: 80 Número secuencia: 1 IP Origen: 88.2.188.98 IP Destino: 12.23.56.78 Por último, la capa de Acceso a Red procesará el mensaje recibido de la capa superior, añadirá sus cabeceras y lo enviará en forma de señales electromagnéticas por el cable. Aplicación Transporte Internet Acceso a Red GET / HTTP/1.1 Host: www.dominio.com User-Agent: Chrome Puerto TCP Origen: 1245 Puerto TCP Destino: 80 Número secuencia: 1 IP Origen: 88.2.188.98 MAC Origen: 00:EE:77:99:AA:DD IP Destino: 12.23.56.78 MAC Destino: 11:22:AA:BB:FF:00 En el destino, una vez que llegue esta información solo la capa de aplicación entenderá que se está solicitando una página web, la capa de acceso a red solo entenderá las direcciones que ha puesto la capa de acceso a red del origen. Esta es la comunicación par a par.