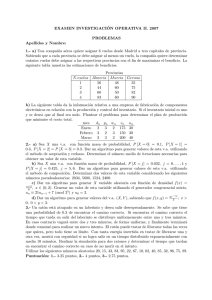

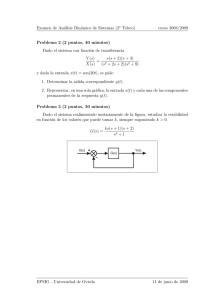

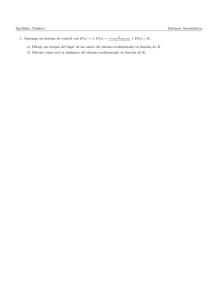

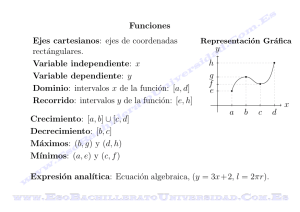

INSTITUTO POLIT´ECNICO NACIONAL ESCOM

Anuncio