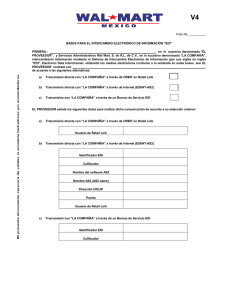

Seguridad en redes telemáticas Correo Electrónico y Servicios

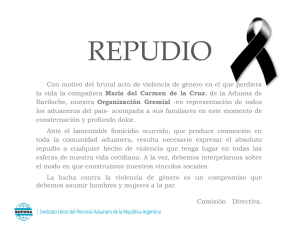

Anuncio