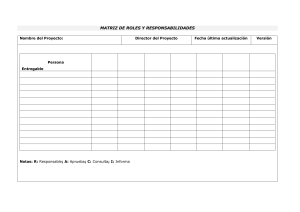

Universidad Mariano Gálvez de Guatemala Facultad de Ingeniería en Sistemas de Información y Ciencias de la Computación Dirección de Posgrados MAESTRÍA EN SEGURIDAD INFORMÁTICA PRINCIPIOS DE SEGURIDAD INFORMÁTICA – 006 Ciclo 1 – Trimestre 1 – Año 2024 PROYECTO FINAL Un sistema de Gestión de Seguridad de la Información (SGSI) es versátil y puede aplicarse en diversos contextos para proteger la información sensible y garantizar la continuidad de las operaciones. Dado lo expuesto debemos generar el siguiente contenido en su estructura: Primer Entregable: ● Documentación de la empresa o Hitos a cumplir: ▪ Documentación revisada y organizada. ▪ Inventario de activos críticos identificado. ● Antecedentes y justificación o Hitos a cumplir: ▪ Análisis de Incidentes pasados ● Informe de análisis de incidentes con lecciones aprendidas. ● Identificación de vulnerabilidades y brechas de seguridad pasadas. ▪ Justificación de SGSI ● Documento de justificación del SGSI completo. ● Evaluación de riesgos destacando la necesidad de medidas de seguridad. ● Objetivos de seguridad o Hitos a cumplir: ▪ Priorización de objetivos según su importancia para la organización. ▪ Objetivos específicos y medibles. Segundo Entregable: ● Políticas de seguridad o Hitos a cumplir: ▪ Listado de políticas se seguridad a ser implementadas con su respectiva descripción. ▪ Procedimiento de revisión y aprobación. ● Plantilla de las políticas o Hitos a cumplir: ▪ Estructura de la política que se debe desarrollar. ● Procedimientos de seguridad o Hitos a cumplir: ▪ Manual de procedimientos de seguridad completo. ▪ Confirmación de la integración de procedimientos con operaciones. ▪ Revisiones periódicas y actualización de procedimientos. ● Diagramas de la arquitectura de la seguridad (aplicaciones, redes, sistemas) o Hitos a cumplir: ▪ Lista de aplicaciones, sistemas y redes críticos identificados. ▪ ▪ Diagramas de la arquitectura de seguridad completos. Revisión por expertos y aprobación. Tercer Entregable: ● Instrucciones, checklist y formularios o Hitos a cumplir: ▪ Documento de instrucciones de seguridad finalizado. ▪ Validación por parte del equipo de seguridad. ▪ Checklist y formularios diseñados y documentados. ▪ Implementación de un sistema para la aplicación de checklist y formularios. ● Plan Estratégico o Hitos a cumplir: ▪ Plan estratégico del SGSI finalizado. ▪ Revisión y aprobación por parte de la alta dirección. ▪ Confirmación de la alineación del plan con los objetivos generales de la empresa. ▪ Establecimiento de mecanismos de revisión y actualización. ● Plan de concientización a los usuarios o Hitos a cumplir: ▪ Plan de concientización diseñado y desarrollado por semanas/meses. ▪ Listado de material de concientización que se desarrollará. ▪ Plan de evaluación periódica de la efectividad del programa. Y debemos seleccionar uno de los siguientes 5 escenarios propuestos para su aplicación y desarrollo: 1. Empresa de Servicios Financieros: Una institución financiera maneja información altamente confidencial de sus clientes, como datos bancarios y financieros. Aplicación del SGSI: • Implementación de políticas y controles de acceso estrictos. • Encriptación de datos financieros. • Desarrollo de un plan de respuesta a incidentes para posibles amenazas cibernéticas. • Auditorías periódicas para garantizar el cumplimiento normativo. 2. Hospital o Institución de Salud: Un hospital almacena historias clínicas electrónicas y datos médicos confidenciales de los pacientes. Aplicación del SGSI: • Políticas de acceso y divulgación de datos médicos. • Implementación de medidas de seguridad física y lógica en sistemas informáticos. • Respaldo y recuperación de datos críticos. • Sensibilización constante del personal sobre la seguridad de la información. 3. Empresa de Tecnología: Una empresa de tecnología almacena código fuente, datos de clientes y diseños de productos innovadores. Aplicación del SGSI: • • • • Controles de acceso a la infraestructura de desarrollo y servidores. Protección de propiedad intelectual y secretos comerciales. Evaluación y mitigación de riesgos en el ciclo de vida del desarrollo de software. Auditorías de seguridad de aplicaciones. 4. Organización Gubernamental: Una agencia gubernamental maneja información clasificada y datos de ciudadanos. Aplicación del SGSI: • Cumplimiento estricto con estándares de seguridad gubernamentales. • Controles de acceso basados en roles y privilegios. • Protección de la información durante el intercambio con otras entidades gubernamentales. • Desarrollo de planes de continuidad del negocio. 5. Empresa de Comercio Electrónico: Una tienda en línea maneja información de clientes, transacciones financieras y datos de tarjetas de crédito. Aplicación del SGSI: • Implementación de cifrado para datos de transacciones y de tarjetas de crédito. • Seguimiento de transacciones sospechosas y prevención de fraudes. • Políticas de seguridad en la gestión de cuentas de usuarios. • Respaldo y recuperación de datos de transacciones. CALIFICACIÓN: A continuación, se describen los puntos a evaluar con su respectiva escala de calificación: ● Las calificaciones posibles por cada elemento a ser evaluado dentro del proyecto son: o EXCELENTE (100% del Punteo): Cumple al 100% con los hitos solicitados y aplicados. o BUENO (80% del Punteo): Cumple a un 80% con los hitos solicitados y aplicados. o ACEPTABLE (60% del Punteo): Cumple a un 60% con los hitos solicitados y aplicados. o DEFICIENTE (40% del Punteo): Cumple a un 40% con los hitos solicitados y aplicados. o NO ACEPTABLE (10% del Punteo): Cumple con menos del 40% con los hitos solicitados y aplicados. ● El proyecto final será evaluado sobre 40 puntos. A continuación, se detallan los elementos a ser evaluados a detalle con su respectiva ponderación: o o o o Documentación de la empresa (5 puntos) Antecedente y justificación (5 puntos) Objetivos de seguridad (5 puntos) Políticas de seguridad y Plantilla de las Políticas (5 puntos) o o o o Procedimientos de seguridad (5 puntos) Diagramas de la arquitectura de la seguridad (aplicaciones, redes, sistemas) (5 puntos) Instrucciones, checklist y formularios (5 puntos) Plan de concientización a los usuarios (5 puntos) FORMATO DE ENTREGA DE LA DOCUMENTACIÓN: Debe de cumplir el siguiente esquema: Carátula Índice Introducción Contenido ● ● ● ● ● ● ● ● ● Documentación de la empresa Antecedente y justificación Objetivos de seguridad Políticas de seguridad Procedimientos de seguridad Diagramas de la arquitectura de la seguridad (aplicaciones, redes, sistemas) Instrucciones, checklist y formularios Plantilla de las políticas Plan de concientización a los usuarios Bibliografía Anexos El documento debe de cumplir con los siguientes aspectos: ● El tipo de hoja que se emplea en cuanto al tamaño son las denominadas “tamaño carta”. Solo se escribe una cara de la hoja. ● El tipo de letra es Arial, tamaño 12 normal. ● El interlineado es de 1,5 para todo el texto. ● Las sangrías en el primer renglón de cada párrafo cumplen la función de destacarlos visualmente. Se expresan con un número de 5 espacios. ● Los márgenes son de: 3,5 cm para el margen izquierdo y 2,5 cm para el derecho; y 3 cm para los márgenes superior e inferior. ● Todas las páginas del trabajo deben estar numeradas, excepto la portada y el índice. La numeración que se usa es la arábiga y la posición es el ángulo superior derecho. ● Tanto las citas bibliográficas como el listado de bibliografía, deberán apegarse a las normas de la Asociación Americana de Psicología (APA, por sus siglas en idioma inglés), teniendo el cuidado de consultar la última edición en idioma español. ENTREGA DEL PROYECTO: El proyecto será entregado y evaluado en la décima semana de clases del curso, en el intermedio con las primeras entregas. Actividad Primer Entregable Segundo Entregable Tercer Entregable Fecha 4ta. Semana 7ta. Semana 10ma. Semana