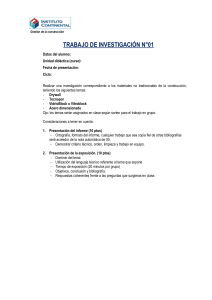

Pentesting en la ciberseguridad En este módulo veremos en como reconocer las vulnerabilidades en las que los clientes, empresas, o incluso nosotros mismo podremos tener y como minimizar sus riesgos en base a buenas practicas dentro de la parte tecnológica. Saber las vulnerabilidades de los sistemas, físico y lógico. Fases de un pentesting: - Reconocimiento: Se reconoce a que queremos obtener toda la información posible. - Escaneo: vemos a que le estamos procesando. - Ganando acceso(explotación): aprovechar las fallas, para obtener la información. - Manteniendo el acceso: mantener los servicios, tener el dominio. - Borrado de huellas: desaparecer todo. - Metodologias de pentesting: Black box White box Gray box - Vectores de ataques: APT (Amenaza persistente terrorista): ataques terroristas y de varios años. Botnets: cada equipo conectado a internet. Cloud computing: ataques a las nubes. Ataques internos: en redes internas, hasta personas. Amenazas Móviles: tiene conexiones a internet, con más riesgos. ¿Qué es un activo? Todo lo que con lleva la empresa día a día, servidores, ordenadores, etc. ¿Qué es una amenaza? Todo lo que ataque a los activos de la empresa. ¿Qué es un riesgo? Lo que se realice de una amenaza, el riesgo a perder algo. ¿Qué es un exploit? Tomar las fallas y aprovechar eso de allí entrar y tomar el dominio. Recurso a utilizar: Video brindado por el tutor sobre ciberseguridad para empresas. Trabajo de ciberseguridad 1. Nombre del proyecto: Seguridad informática. 2. Fecha de entrega: 12 de junio del 2022 3. Objetivo: 4. Valor: 100ptos. Reconocer la importancia de la seguridad informática en lo profesional como personal. Descripción del contenido a desarrollar: confeccionar un video interactivo con los siguientes conceptos de Seguridad Informática: Tema principal: Seguridad Informática Principios de Seguridad Informática: Confidencialidad, Integridad, Disponibilidad Factores de riesgo: ambientales, humanos, tecnológicos. Mecanismos de seguridad: preventivos, correctivos y detectivos. Contraseñas: mencione 5 normas de elección de claves Indicaciones generales: utilizar cualquier editor de video para la realización del video. 5. Criterios Contenido coherente 50 pts. Estructura lógica 20 ptos Ilustración(c/u) 10 ptos Manejo de estructura…… 10 pts. Creatividad……… 10pts. Total 100 ptos