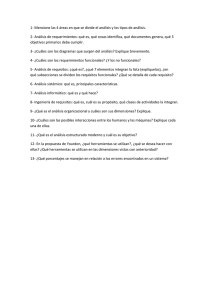

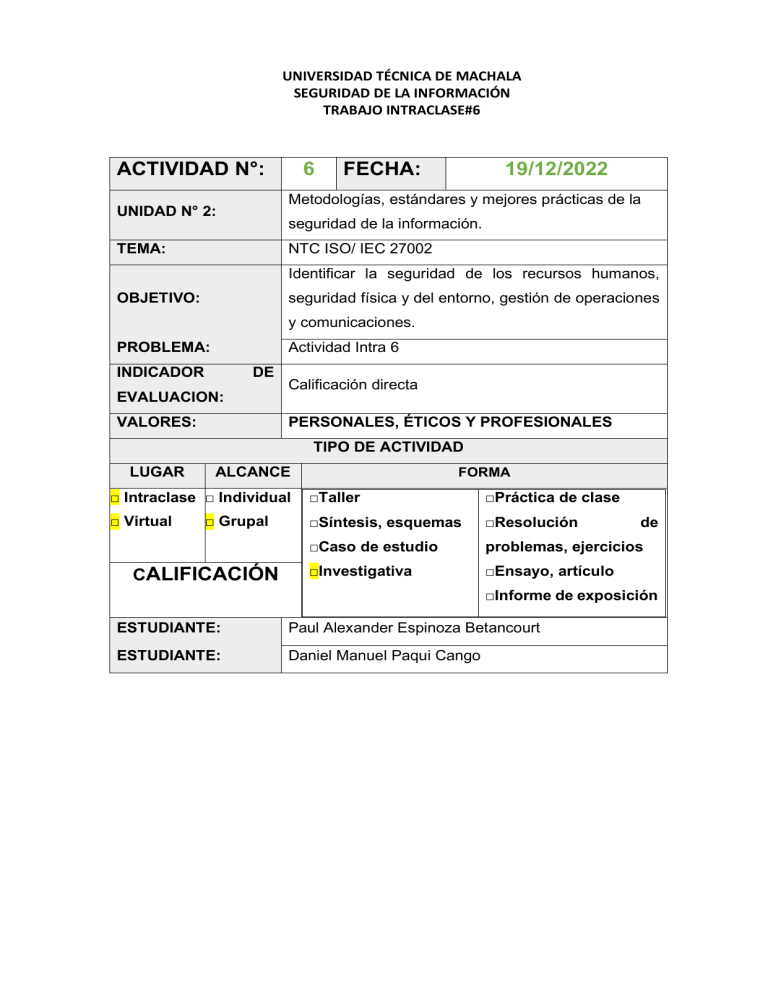

UNIVERSIDAD TÉCNICA DE MACHALA SEGURIDAD DE LA INFORMACIÓN TRABAJO INTRACLASE#6 ACTIVIDAD N°: 6 FECHA: 19/12/2022 Metodologías, estándares y mejores prácticas de la UNIDAD N° 2: seguridad de la información. TEMA: NTC ISO/ IEC 27002 Identificar la seguridad de los recursos humanos, OBJETIVO: seguridad física y del entorno, gestión de operaciones y comunicaciones. PROBLEMA: Actividad Intra 6 INDICADOR DE EVALUACION: VALORES: Calificación directa PERSONALES, ÉTICOS Y PROFESIONALES TIPO DE ACTIVIDAD LUGAR ALCANCE FORMA □ Intraclase □ Individual □Taller □Práctica de clase □ Virtual □Síntesis, esquemas □Resolución □Caso de estudio problemas, ejercicios □Investigativa □Ensayo, artículo □ Grupal CALIFICACIÓN de □Informe de exposición ESTUDIANTE: Paul Alexander Espinoza Betancourt ESTUDIANTE: Daniel Manuel Paqui Cango ACTIVIDAD1 Ejercicio de refuerzo - sección 8: seguridad en recursos humanos Utilizando la norma, explique los controles 8.1.1 Roles y Responsabilidades. Se trata sobre la definición y documentación de los roles y responsabilidades de todos los empleados y usuarios de terceras partes por la seguridad, de acuerdo con la política de seguridad de la información de la organización. 8.2.2 Sensibilización, educación y capacitación en seguridad de la información. Esta norma nos trata de decir que todos los empleados de la organización y, cuando sea necesario, los usuarios de terceras partes deberían recibir formación adecuada en concientización y actualizaciones regulares sobre las políticas y los procedimientos de la organización, según sea pertinente para sus funciones laborales. 8.3.3 Eliminación de los derechos de acceso. Habla sobre los derechos de acceso de todos los empleados o usuarios de terceras partes a la información y a los servicios de procesamiento de información se deberían retirar al finalizar su contratación laboral, contrato o acuerdo o se deberían ajustar después del cambio. Ejercicio de refuerzo - sección 9: seguridad física y del entorno Utilizando la norma, explique los controles 9.1.2 Controles de entrada física. Esta norma dice que las áreas seguras deberían estar protegidas con controles de acceso apropiados donde solo se permitirá el acceso a personal autorizado. Por ejemplo, se podrían usar controles biométricos, digitales, credenciales y revisión mediante un guardia de seguridad donde le pida identificarse. 9.1.4 Trabajar en zonas seguras. El área de trabajo debería ser segura y de un ambiente amigable dentro de la organización, garantizando la seguridad y bienestar tanto físico como mental de los empleados y usuarios. 9.2.5 Seguridad de los equipos fuera de las instalaciones de la organización. La seguridad y protección para los equipos fuera de las instalaciones debe ser garantizada, ya que se debe tener en cuenta los diferentes riesgos de trabajar fuera de las instalaciones de la organización. Ejercicio de refuerzo - sección 10: gestión de operaciones y comunicaciones Utilizando la norma, explique los controles 10.1.3 Distribución de funciones. Este control trata sobre como las funciones y las áreas de responsabilidad se deberían distribuir correctamente entre los empleados para que cada uno sepa que funcion debe cumplir exactamente dentro de la organización, también es importante esto para poder reducir las oportunidades de modificación no autorizada o no intencional, o el uso inadecuado de los activos de la organización. 10.2.2 Monitoreo y análisis de los servicios de terceros. Este control nos trata de explicar que los informes, servicios y registros proporcionados por terceros o externos a la organización deben controlarse y revisarse periódicamente, y los seguimientos deben realizarse de forma regular mediante auditorías. Las organizaciones deben mantener un control global adecuado y no pueden ignorar todos los aspectos de seguridad de la información sensible o crítica o los servicios de procesamiento de información que han sido procesados, administrados o accedidos por terceros. 10.4.1 Controles contra código malicioso. Describe los procedimientos para implementar controles de detección, prevención y recuperación para protegerse de códigos maliciosos. La protección de los códigos maliciosos debe basarse en la detección de códigos maliciosos y el software de reparación, la conciencia de seguridad, el acceso adecuado al sistema y el control de la gestión de cambios. 10.5.1 Copia de seguridad de información. Se refiere a la necesidad de las copias de seguridad (backup) de la información y los programas de software deben realizarse y probarse periódicamente. Se deben proporcionar servicios de respaldo adecuados para garantizar que la información importante se pueda restaurar después de un desastre, error humano o falla del sistema. 10.6.2 Seguridad de los servicios de red. Este tipo de control describe la necesidad de que los niveles de los servicios de red sean identificados e incluidos en los acuerdos de nivel de servicio. Esto quiere decir que cualquier acuerdo sobre servicios de red debe identificar e incluir las características de seguridad, los niveles de servicio y los requisitos de gestión de todos los servicios de red, independientemente de si estos servicios se proporcionan en la organización o sean externos. 10.7.1 Gestión de medios removibles Este control describe la necesidad de controles que se debe establecer para gestionar los medios removibles. Es decir, todos los niveles y procedimientos de autorización deben estar claramente documentados. 10.10.2 Monitoreo del uso del sistema Se deben establecer procedimientos para supervisar y monitorear el uso de los recursos de procesamiento de la información, los cuales deben revisarse periódicamente. Otro aspecto importante es el seguimiento que se le debe realizar a los empleados y usuarios para garantizar que las actividades realizadas sean legales y permitidas.