Manual ScreenOS: Sistemas Virtuales y Clasificación de Tráfico

Anuncio

Conceptos y ejemplos

Manual de Referencia de ScreenOS

Volumen 10:

Sistemas virtuales

Versión 5.3.0, Rev. B

Juniper Networks, Inc.

1194 North Mathilda Avenue

Sunnyvale, CA 94089

USA

408-745-2000

www.juniper.net

Número de pieza: 093-1668-000-SP, Revisión B

Copyright Notice

Copyright © 2005 Juniper Networks, Inc. All rights reserved.

Juniper Networks and the Juniper Networks logo are registered trademarks of Juniper Networks, Inc. in the United States and other countries. All other

trademarks, service marks, registered trademarks, or registered service marks in this document are the property of Juniper Networks or their respective

owners. All specifications are subject to change without notice. Juniper Networks assumes no responsibility for any inaccuracies in this document or for

any obligation to update information in this document. Juniper Networks reserves the right to change, modify, transfer, or otherwise revise this publication

without notice.

FCC Statement

The following information is for FCC compliance of Class A devices: This equipment has been tested and found to comply with the limits for a Class A

digital device, pursuant to part 15 of the FCC rules. These limits are designed to provide reasonable protection against harmful interference when the

equipment is operated in a commercial environment. The equipment generates, uses, and can radiate radio-frequency energy and, if not installed and

used in accordance with the instruction manual, may cause harmful interference to radio communications. Operation of this equipment in a residential

area is likely to cause harmful interference, in which case users will be required to correct the interference at their own expense.

The following information is for FCC compliance of Class B devices: The equipment described in this manual generates and may radiate radio-frequency

energy. If it is not installed in accordance with Juniper Network’s installation instructions, it may cause interference with radio and television reception.

This equipment has been tested and found to comply with the limits for a Class B digital device in accordance with the specifications in part 15 of the FCC

rules. These specifications are designed to provide reasonable protection against such interference in a residential installation. However, there is no

guarantee that interference will not occur in a particular installation.

If this equipment does cause harmful interference to radio or television reception, which can be determined by turning the equipment off and on, the user

is encouraged to try to correct the interference by one or more of the following measures:

Reorient or relocate the receiving antenna.

Increase the separation between the equipment and receiver.

Consult the dealer or an experienced radio/TV technician for help.

Connect the equipment to an outlet on a circuit different from that to which the receiver is connected.

Caution: Changes or modifications to this product could void the user's warranty and authority to operate this device.

Disclaimer

THE SOFTWARE LICENSE AND LIMITED WARRANTY FOR THE ACCOMPANYING PRODUCT ARE SET FORTH IN THE INFORMATION PACKET THAT SHIPPED

WITH THE PRODUCT AND ARE INCORPORATED HEREIN BY THIS REFERENCE. IF YOU ARE UNABLE TO LOCATE THE SOFTWARE LICENSE OR LIMITED

WARRANTY, CONTACT YOUR JUNIPER NETWORKS REPRESENTATIVE FOR A COPY.

Writer: Kristine Conley

Editor: Lisa Eldridge

ii

Contenido

Acerca de este volumen

v

Convenciones del documento .......................................................................... v

Convenciones de la interfaz de línea de comandos (CLI) .......................... vi

Convenciones para las ilustraciones ........................................................ vii

Convenciones de nomenclatura y conjuntos de caracteres ..................... viii

Convenciones de la interfaz gráfica (WebUI) ............................................ ix

Documentación de Juniper Networks ............................................................... x

Capítulo 1

Sistemas virtuales

1

Vista general .................................................................................................... 1

Objetos Vsys .................................................................................................... 3

Crear un objeto Vsys y administrador........................................................ 3

Establecer un enrutador virtual predeterminado para Vsys ....................... 5

Enlazar las zonas a un enrutador virtual compartido ................................. 5

Iniciar sesión como administrador Vsys........................................................... 6

Capítulo 2

Clasificar el tráfico

9

Vista general .................................................................................................... 9

Clasificar el tráfico ..................................................................................... 9

Clasificar el tráfico de tránsito .................................................................10

Interfaces compartidas y dedicadas......................................................... 14

Interfaces dedicadas ......................................................................... 14

Interfaces compartidas...................................................................... 15

Importar y exportar interfaces físicas............................................................. 17

Importar una interfaz física a un sistema virtual...................................... 17

Exportar una interfaz física de un sistema virtual .................................... 18

Capítulo 3

Clasificar el tráfico según VLAN

19

Vista general .................................................................................................. 19

VLAN ....................................................................................................... 20

VLANs con Vsys....................................................................................... 20

Definir subinterfaces y etiquetas VLAN .......................................................... 22

Comunicación entre sistemas virtuales .......................................................... 25

Capítulo 4

Clasificar el tráfico según IP

29

Vista general .................................................................................................. 29

Designar un rango IP al sistema raíz .............................................................. 30

Configurar la clasificación del tráfico según IP ............................................... 31

Índice ........................................................................................................................IX-I

Contenido

iii

Conceptos y ejemplos, Manual de Referencia de ScreenOS

iv

Contenido

Acerca de este volumen

El Volumen 10: Sistemas virtuales describe los sistemas virtuales, las interfaces

dedicadas y compartidas y la clasificación de tráfico según la VLAN y la IP.

Este volumen contiene los siguientes capítulos:

El Capítulo 1, “Sistemas virtuales,” abarca los sistemas virtuales, objetos y

tareas administrativas.

El Capítulo 2, “Clasificar el tráfico,” explica cómo ScreenOS ordena el tráfico.

El Capítulo 3, “Clasificar el tráfico según VLAN,” explica la clasificación de

tráfico basado en VLAN para sistemas virtuales.

El Capítulo 4, “Clasificar el tráfico según IP,” explica la clasificación de tráfico

basado en IP para sistemas virtuales.

Convenciones del documento

Este documento utiliza distintos tipos de convenciones, que se explican en las

siguientes secciones:

“Convenciones de la interfaz de línea de comandos (CLI)” en la página vi

“Convenciones para las ilustraciones” en la página vii

“Convenciones de nomenclatura y conjuntos de caracteres” en la página viii

“Convenciones de la interfaz gráfica (WebUI)” en la página ix

Convenciones del documento

v

Conceptos y ejemplos, Manual de Referencia de ScreenOS

Convenciones de la interfaz de línea de comandos (CLI)

Las siguientes convenciones se utilizan para presentar la sintaxis de los comandos

de CLI en ejemplos y en texto.

En ejemplos:

Los elementos entre corchetes [ ] son opcionales.

Los elementos entre llaves { } son obligatorios.

Si existen dos o más opciones alternativas, aparecerán separadas entre sí por

barras verticales ( | ). Por ejemplo:

set interface { ethernet1 | ethernet2 | ethernet3 } manage

significa “establecer las opciones de administración de la interfaz ethernet1,

ethernet2 o ethernet3”.

Las variables aparecen en tipo cursiva.

set admin user nombre1 password xyz

En texto:

NOTA:

vi

Convenciones del documento

Los comandos aparecen en tipo negrita.

Las variables aparecen en tipo cursiva.

Para escribir palabras clave, basta con escribir los primeros caracteres que

permitan al sistema reconocer de forma inequívoca la palabra que se está

introduciendo. Por ejemplo, es suficiente escribir set adm u kath j12fmt54 para

que el sistema reconozca el comando set admin user kathleen j12fmt54.

Aunque este método se puede utilizar para introducir comandos, en la presente

documentación todos ellos se representan con sus palabras completas.

Acerca de este volumen

Convenciones para las ilustraciones

Las siguientes figuras conforman el conjunto básico de imágenes utilizado en las

ilustraciones de este manual.

Figura 1: Imágenes en las ilustraciones del manual

Sistema autónomo

Red de área local (LAN) con

una única subred (ejemplo:

10.1.1.0/24)

Dispositivo de seguridad general

Internet

Dominio de enrutamiento virtual

Rango de direcciones IP

dinámicas (DIP)

Zona de seguridad

Interfaz de la zona de seguridad

Equipo de escritorio

Equipo portátil

Blanca = Interfaz de zona protegida

(ejemplo = zona Trust)

Negra = Interfaz de zona externa

(ejemplo = zona Untrust)

Interfaz de túnel

Dispositivo de red genérico

(ejemplos: servidor NAT,

concentrador de acceso)

Servidor

Túnel VPN

Concentrador (hub)

Enrutador

Teléfono IP

Conmutador

Convenciones del documento

vii

Conceptos y ejemplos, Manual de Referencia de ScreenOS

Convenciones de nomenclatura y conjuntos de caracteres

ScreenOS emplea las siguientes convenciones relativas a los nombres de objetos

(como direcciones, usuarios administradores, servidores de autenticación, puertas

de enlace IKE, sistemas virtuales, túneles de VPN y zonas) definidos en las

configuraciones de ScreenOS:

Si una cadena de nombre tiene uno o más espacios, la cadena completa deberá

estar entre comillas dobles ( “ ); por ejemplo:

set address trust “local LAN” 10.1.1.0/24

Cualquier espacio al comienzo o al final de una cadena entrecomillada se

elimina; por ejemplo, “ local LAN ” se transformará en “local LAN”.

Los espacios consecutivos múltiples se tratan como uno solo.

En las cadenas de nombres se distingue entre mayúsculas y minúsculas; por el

contrario, en muchas palabras clave de CLI pueden utilizarse indistintamente.

Por ejemplo, “local LAN” es distinto de “local lan”.

ScreenOS admite los siguientes conjuntos de caracteres:

NOTA:

viii

Convenciones del documento

Conjuntos de caracteres de un byte (SBCS) y conjuntos de caracteres de

múltiples bytes (MBCS). Algunos ejemplos de SBCS son los juegos de caracteres

ASCII, europeo y hebreo. Entre los conjuntos MBCS, también conocidos como

conjuntos de caracteres de doble byte (DBCS), se encuentran el chino, el

coreano y el japonés.

Caracteres ASCII desde el 32 (0x20 en notación hexadecimal) al 255 (0xff); a

excepción de las comillas dobles ( “ ), que tienen un significado especial como

delimitadores de cadenas de nombres que contengan espacios.

Una conexión de consola sólo admite conjuntos SBCS. La WebUI admite tanto

SBCS como MBCS, según el conjunto de caracteres que admita el explorador.

Acerca de este volumen

Convenciones de la interfaz gráfica (WebUI)

Una comilla angular ( > ) muestra la secuencia de navegación a través de WebUI, a

la que puede llegar mediante un clic en las opciones de menú y vínculos. La

siguiente figura muestra la siguiente ruta para abrir el cuadro de diálogo de

configuración de direcciones—Objects > Addresses > List > New:

Figura 2: Navegación de WebUI

Para llevar a cabo una tarea en la WebUI, en primer lugar debe acceder al cuadro de

diálogo apropiado, donde podrá definir objetos y establecer parámetros de ajuste.

El conjunto de instrucciones de cada tarea se divide en ruta de navegación y ajustes

de configuración:

La siguiente figura muestra la ruta al cuadro de diálogo de configuración de

direcciones con los siguientes ajustes de configuración de muestra:

Objects > Addresses > List > New: Introduzca los siguientes datos y haga clic

en OK:

Address Name: addr_1

IP Address/Domain Name:

IP/Netmask: (seleccione), 10.2.2.5/32

Zone: Untrust

Figura 3: Ruta de navegación y ajustes de configuración

Convenciones del documento

ix

Conceptos y ejemplos, Manual de Referencia de ScreenOS

Documentación de Juniper Networks

Para obtener documentación técnica sobre cualquier producto de Juniper Networks,

visite www.juniper.net/techpubs/.

Para obtener soporte técnico, abra un expediente de soporte utilizando el vínculo

“Case Manager” en la página web http://www.juniper.net/support/ o llame al

teléfono 1-888-314-JTAC (si llama desde los EE.UU.) o al +1-408-745-9500 (si llama

desde fuera de los EE.UU.).

Si encuentra algún error u omisión en este documento, póngase en contacto con

nosotros a través de la siguiente dirección de correo electrónico:

[email protected]

x

Documentación de Juniper Networks

Capítulo 1

Sistemas virtuales

Este capítulo abarca los sistemas virtuales, objetos y tareas administrativas.

Contiene los siguientes temas:

“Vista general” en esta página

“Objetos Vsys” en la página 3

“Crear un objeto Vsys y administrador” en la página 3

“Establecer un enrutador virtual predeterminado para Vsys” en la página 5

“Enlazar las zonas a un enrutador virtual compartido” en la página 5

“Iniciar sesión como administrador Vsys” en la página 6

Vista general

Se puede dividir lógicamente un sistema de seguridad de Juniper Networks único

en varios sistemas virtuales para proporcionar servicios a múltiples usuarios

independientes (multi-tenant). Cada sistema virtual (vsys) es un dominio de

seguridad único y puede ser administrado por sus propios administradores

(denominados “administradores de sistema virtual o administradores vsys) quienes

pueden personalizar su dominio de seguridad estableciendo sus propios libros de

direcciones, listas de usuarios, servicios personalizados, VPN y directivas. Sin

embargo, únicamente un administrador de nivel raíz puede establecer opciones de

seguridad de cortafuegos, crear administradores de sistema virtual y definir

interfaces y subinterfaces.

NOTA:

Para ver qué plataformas tienen esta funcionalidad hay que remitirse a la

documentación de marketing de Juniper Networks.

Para obtener más información sobre los diversos niveles de administración que

admite ScreenOS, consulte “Niveles de administración” en la página 3-31.

Los sistemas virtuales de Juniper Networks admiten dos tipos de clasificaciones del

tráfico: según la VLAN y según la IP; ambas pueden funcionar concurrentemente o

en modo exclusivo.

Vista general

1

Conceptos y ejemplos, Manual de Referencia de ScreenOS

Un vsys admite los siguientes tres tipos de interfaces para sus zonas Untrust y Trust:

Tipos de interfaces de la zona Untrust

Tipos de interfaces de la zona Trust

Interfaz física especializada

Interfaz física especializada

Subinterfaz (con el etiquetado VLAN como un

medio para entroncar1 tráfico entrante y

saliente)

Subinterfaz (con etiquetado VLAN)

Interfaz compartida (física, subinterfaz,

interfaz redundante, interfaz agregada) con el

sistema raíz

Interfaz física compartida con el sistema raíz (y

clasificación2 del tráfico según IP)

1.Para obtener información sobre los conceptos de etiquetado VLAN y entroncamiento, consulte

“Clasificar el tráfico según VLAN” en la página 19.

2.Para obtener más información sobre la clasificación del tráfico según la IP, consulte “Clasificar el

tráfico según IP” en la página 29.

Se puede vincular uno, dos o los tres tipos de interfaces antes mencionados a una

zona de seguridad concurrentemente. Se pueden también vincular varias interfaces

de cada tipo a una zona.

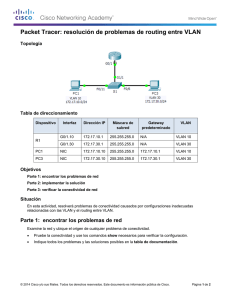

Figura 4: Enlaces de zona e interfaz con Vsys

trust-vr

untrust-vr

(enrutador virtual a nivel

de raíz compartido)

Finance

DMZ

Trust

Mail

interfaz compartida por

raíz y vsys1

sistema raíz

Untrust

Eng

vsys1-vr

Trust-vsys1

vsys1

subinterfaz

dedicada a

vsys2

vsys2

vsys3

Interfaz física

dedicada para vsys3

vsys2-vr

Trust-vsys2

vsys3-vr

Trust-vsys3

2

Vista general

Capítulo 1: Sistemas virtuales

Objetos Vsys

El administrador raíz o administrador de lectura/escritura de nivel raíz debe realizar

las siguientes tareas para crear un objeto vsys:

NOTA:

Definir un sistema virtual

Definir uno o más administradores vsys (opcional)

Un administrador de nivel raíz puede definir un administrador vsys con

privilegios de lectura/escritura y un administrador vsys con privilegios de sólo

lectura por vsys.

Seleccionar el enrutador virtual que se quiera que utilice el vsys para sus zonas

Trust-vsysname, Untrust-Tun-vsysname y Global-vsysname

Después de crear un objeto vsys, es necesario realizar, como administrador de nivel

raíz, otras configuraciones para convertirlo en un vsys funcional. Se deben

configurar subinterfaces o interfaces para el vsys y probablemente enrutadores

virtuales compartidos y zonas de seguridad compartidas. Las siguientes

configuraciones dependen de si el vsys está destinado a clasificaciones del tráfico

según VLAN o según IP o una combinación de ambas. Tras completar estas

configuraciones, se puede salir del sistema virtual y permitir que un administrador

vsys, si está definido, acceda y comience a configurar direcciones, usuarios,

servicios, VPNs, rutas y directivas.

Crear un objeto Vsys y administrador

En este ejemplo, un administrador de nivel raíz crea tres objetos vsys: vsys1, vsys2

y vsys3. Para vsys1, se crea el administrador vsys Alice con la contraseña

wIEaS1v1. Para vsys2, se crea el administrador vsys Bob con la contraseña

pjF56Ms2. Para vsys3, no se define un administrador vsys. En su lugar, se acepta el

administrador que el dispositivo de seguridad genera automáticamente. En el caso

de vsys3, el dispositivo de seguridad crea el administrador “vsys_vsys3” con la

contraseña “vsys_vsys3”.

NOTA:

Sólo un administrador de nivel raíz puede crear un perfil de administrador vsys

(nombre de usuario y contraseña). Ya que el dispositivo de seguridad utiliza los

nombres de usuario para determinar el vsys al cual pertenece el usuario, el

administrador del vsys no puede cambiar los nombres de usuario. Sin embargo,

los administradores del vsys pueden (y deben) cambiar sus contraseñas.

Los nombres de los vsys, de los administradores y de las contraseñas distinguen

mayúsculas y minúsculas. “Vsys abc” es distinto de “vsys ABC”.

Para vsys1 y vsys2, se utiliza el enrutador virtual predeterminado. Para vsys3, se

escoge el untrust-vr de nivel raíz compartible.

Tras crear un vsys mediante la WebUI, se permanece en el nivel raíz. Introducir el

recién creado vsys requiere un paso más:

Vsys: Haga clic en Enter (para el sistema virtual que se desee introducir).

Objetos Vsys

3

Conceptos y ejemplos, Manual de Referencia de ScreenOS

Aparecen las páginas WebUI del sistema introducido, con el nombre del vsys

encima de la parte central de la imagen, Vsys:Nombre.

Cuando se crea un vsys mediante la CLI, inmediatamente se entra al sistema recién

creado. (Para entrar a un vsys existente en el nivel raíz, utilice el comando enter

vsys cadena_nombre). Cuando se introduce un vsys, la entradilla (prompt) del

comando CLI cambia para incluir el nombre del sistema en el que ahora se ejecutan

los comandos.

WebUI

1.

Vsys1:

Vsys > New: Introduzca los siguientes datos y haga clic en OK:

Vsys Name: vsys1

Vsys Admin Name: Alice

Vsys Admin New Password: wIEaS1v1

Confirm New Password: wIEaS1v1

Virtual Router:

Create a default virtual router: (seleccione)

2.

Vsys2:

Vsys > New: Introduzca los siguientes datos y haga clic en OK:

Vsys Name: vsys2

Vsys Admin Name: Bob

Vsys Admin New Password: pjF56Ms2

Confirm New Password: pjF56Ms2

Virtual Router:

Create a default virtual router: (seleccione)

3.

Vsys3:

Vsys > New: Introduzca los siguientes datos y haga clic en OK:

Vsys Name: vsys3

Virtual Router:

Select an existing virtual router: (seleccione), untrust-vr

CLI

1.

Vsys1:

ns-> set vsys vsys1

ns(vsys1)-> set admin name Alice

ns(vsys1)-> set admin password wIEaS1v1

ns(vsys1)-> save

ns(vsys1)-> exit

NOTA:

Tras ejecutar los comandos, se debe ejecutar un comando save antes del comando

exit o el dispositivo de seguridad perderá los cambios.

2.

Vsys2:

ns-> set vsys vsys2

ns(vsys2)-> set admin name Bob

ns(vsys2)-> set admin password pjF56Ms2

ns(vsys2)-> save

ns(vsys2)-> exit

4

Objetos Vsys

Capítulo 1: Sistemas virtuales

3.

Vsys3:

ns-> set vsys vsys3 vrouter share untrust-vr

ns(vsys3)-> save

Establecer un enrutador virtual predeterminado para Vsys

Cuando un administrador del nivel raíz crea un objeto vsys, automáticamente el

vsys dispone de los siguientes enrutadores virtuales para su uso:

Todos los enrutadores virtuales de nivel raíz compartidos, como el untrust-vr

Del mismo modo que un vsys y el sistema raíz comparten la zona Untrust,

también comparten el untrust-vr y cualquier otro enrutador virtual definido en

el nivel raíz como compartible.

Su propio enrutador virtual

De forma predeterminada, a un enrutador virtual de nivel vsys se le llama

vsysname-vr. Se puede también personalizar su nombre para darle mayor

significado. Éste es un enrutador virtual vsys específico que, de forma

predeterminada, mantiene la tabla de enrutamiento de la zona Trust-vsysname.

Los enrutadores virtuales de nivel vsys no pueden ser compartidos.

Se puede seleccionar cualquier enrutador virtual compartido o el enrutador virtual

de nivel vsys como enrutador virtual predeterminado para un vsys. Para cambiar el

enrutador virtual predeterminado, entre en el vsys y utilice el siguiente comando

CLI: set vrouter nombre default-vrouter.

Si un administrador de nivel raíz desea que todas las zonas vsys estén en el

dominio de enrutamiento untrust-vr (por ejemplo, si todas las interfaces vinculadas

a la zona Trust -vsys_name están en modo de ruta) puede prescindir del

vsys_name-vr cambiando los enlaces de la zona de seguridad de nivel vsys del

vsys_name-vr al untrust-vr. Para obtener más información sobre enrutadores

virtuales, consulte “Enrutamiento” en la página 7-13.

NOTA:

Esta versión de ScreenOS admite enrutadores virtuales definidos por el usuario

dentro de un sistema virtual.

Enlazar las zonas a un enrutador virtual compartido

Cada sistema virtual (vsys) es un único dominio de seguridad y puede compartir

zonas de seguridad con el sistema raíz y tener sus propias zonas de seguridad.

Cuando un administrador de nivel raíz crea un objeto vsys, automáticamente se

crean o heredan las siguientes zonas:

Todas las zonas compartidas (heredadas del sistema raíz)

La zona Null compartida (heredada del sistema raíz)

La zona Trust-vsys_name

La zona Untrust-Tun-vsys_name

La zona Global-vsys_name

Objetos Vsys

5

Conceptos y ejemplos, Manual de Referencia de ScreenOS

NOTA:

Para obtener más información sobre cada uno de estos tipos de zonas, consulte

“Zonas” en la página 2-25.

Cada vsys puede soportar también zonas de seguridad adicionales definidas por el

usuario. Se pueden vincular estas zonas a cualquiera de los enrutadores virtuales

compartidos definidos en el nivel raíz o al enrutador virtual dedicado a este vsys.

Para crear una zona de seguridad para un vsys denominado vsys1, utilice cualquiera

de los siguientes procedimientos:

WebUI

Vsys > Enter (para vsys1)

Network > Zones > New: Introduzca los siguientes datos y haga clic en OK:

Zone Name: (escriba un nombre para la zona)

Virtual Router Name: (seleccione un enrutador virtual de la lista desplegable)

Zone Type: Layer 3

CLI

ns-> enter vsys vsys1

ns(vsys1)-> set zone name name_str

ns(vsys1)-> set zone vrouter vrouter

ns(vsys1)-> save

El número máximo de zonas de seguridad que un vsys o el sistema raíz puede

contener está limitado sólo por el número de zonas de seguridad disponibles en el

nivel de dispositivo. Un único vsys puede consumir todas las zonas de seguridad

disponibles si el administrador raíz o un administrador de lectura/escritura de nivel

raíz las asigna todas a ese vsys en concreto. A la inversa, si todos los sistemas

virtuales comparten zonas de seguridad de nivel raíz y no utilizan ninguna zona de

nivel vsys definida por el usuario, entonces todas las zonas de seguridad están

disponibles para uso de nivel raíz.

NOTA:

El número total de zonas de seguridad definidas por el usuario (o

“personalizadas”) en el nivel de dispositivo es la suma del número de zonas

personalizadas de nivel raíz, definidas por una o más claves de licencia de zona y

el número de zonas personalizadas permitidas por la clave de licencia de vsys.

Iniciar sesión como administrador Vsys

Los administradores del Vsys entran a sus vsys directamente, a diferencia de los

administradores de nivel raíz, que entran a sus vsys desde el nivel raíz. Cuando un

administrador de vsys sale de un vsys, la conexión se corta inmediatamente; sin

embargo, cuando los administradores de nivel raíz salen de un vsys, salen al

sistema raíz.

El siguiente ejemplo muestra cómo acceder a un vsys como administrador vsys,

cambiar la contraseña y finalizar la sesión.

6

Iniciar sesión como administrador Vsys

Capítulo 1: Sistemas virtuales

En este ejemplo, un administrador vsys accede al vsys1 introduciendo su nombre

de inicio de sesión jsmith y contraseña Pd50iH10 asignados. Cambia la contraseña

a I6Dls13guh y finaliza la sesión.

NOTA:

Los administradores de vsys no pueden cambiar sus nombres de inicio de sesión

(nombres de usuario) ya que el dispositivo de seguridad utiliza esos nombres, que

deberán ser únicos entre todos los administradores del vsys, para enrutar la

conexión de inicio de sesión al vsys apropiado.

WebUI

1.

Inicio de sesión

En el campo URL del explorador, introduzca la dirección IP de la interfaz de la

zona Untrust para vsys1.

Cuando aparezca el cuadro de diálogo Network Password, introduzca los datos

siguientes y haga clic en OK:

User Name: jsmith

Password: Pd50iH10

2.

Cambio de contraseña

Configuration > Admin > Administrators: Introduzca los siguientes datos y

haga clic en OK:

Vsys Admin Old Password: Pd50iH10

Vsys Admin New Password: I6Dls13guh

Confirm New Password: I6Dls13guh

3.

Finalización de la sesión

Haga clic en Logout, situado en la parte inferior de la columna del menú.

CLI

1.

Inicio de sesión

Desde la partición de información de la línea de comandos de una sesión de

Secure Command Shell (SCS), Telnet o HyperTerminal, se introduce la dirección

IP de la interfaz de la zona Untrust de vsys1.

Acceda con los siguientes nombres de usuario y contraseña:

2.

User Name: jsmith

Password: Pd50iH10

Cambio de contraseña

set admin password I6DIs13guh

save

3.

Finalización de la sesión

exit

Iniciar sesión como administrador Vsys

7

Conceptos y ejemplos, Manual de Referencia de ScreenOS

8

Iniciar sesión como administrador Vsys

Capítulo 2

Clasificar el tráfico

Este capítulo explica cómo ScreenOS ordena el tráfico. Contiene las siguientes

secciones:

“Vista general” en esta página

“Clasificar el tráfico” en la página 9

“Clasificar el tráfico de tránsito” en la página 10

“Interfaces compartidas y dedicadas” en la página 14

“Importar y exportar interfaces físicas” en la página 17

“Importar una interfaz física a un sistema virtual” en la página 17

“Exportar una interfaz física de un sistema virtual” en la página 18

Vista general

ScreenOS debe clasificar cada paquete que recibe para su entrega al sistema virtual

(vsys) apropiado. Un dispositivo de seguridad recibe dos tipos de tráfico de usuario,

que clasifica de dos formas diferentes:

Tráfico destinado a una dirección IP dentro del mismo sistema, como tráfico de

VPN encriptado y tráfico destinado a un MIP o VIP

Tráfico destinado a una dirección IP fuera del dispositivo

Clasificar el tráfico

Para el tráfico destinado a un objeto (VPN, MIP o VIP) del sistema de seguridad, éste

determina el vsys al que pertenece el tráfico mediante la asociación del objeto con

el vsys en el que se configuró.

Vista general

9

Conceptos y ejemplos, Manual de Referencia de ScreenOS

Figura 5: Asociación de VPN, MIP y VIP

ethernet1/2, zona Untrust – El sistema raíz, vsys1,

vsys2 y vsys3 comparten esta interfaz.

El tráfico entrante

llega a una interfaz

compartida.

RAÍZ

Puesto que el objeto VPN se configuró en el

vsys1, el tráfico enviado para dicho objeto

pertenece al vsys1.

Puesto que el objeto MIP se configuró en el

vsys2, el tráfico enviado para dicho objeto

pertenece al vsys2.

Puesto que el objeto VIP se configuró en el

vsys3, el tráfico enviado para dicho objeto

pertenece al vsys3.

VPN

VSYS1

MIP

VSYS2

VIP

VSYS3

El tráfico entrante también puede llegar al vsys a través de túneles VPN; sin

embargo, si la interfaz de salida es una interfaz compartida, no se puede crear un

túnel VPN AutoKey IKE para un vsys y el sistema raíz hacia el mismo punto remoto.

Clasificar el tráfico de tránsito

Para el tráfico dirigido a una dirección IP más allá del dispositivo de seguridad

(también conocido como “tráfico de tránsito”), el dispositivo utiliza técnicas

posibles gracias a la clasificación del tráfico según VLAN y según IP. La clasificación

del tráfico según VLAN utiliza etiquetas VLAN en el encabezado de la trama para

identificar el sistema al que pertenece el tráfico entrante. La clasificación del tráfico

según IP utiliza las direcciones IP de origen y destino de los encabezados de los

paquetes IP para identificar el sistema al que pertenece el tráfico. El proceso que

utiliza el dispositivo de seguridad para determinar el sistema al que pertenece un

paquete comprende los siguientes pasos:

NOTA:

El etiquetado VLAN requiere el uso de subinterfaces. Una subinterfaz debe estar

dedicada a un sistema, en contraste con una interfaz compartida, que es

compartida por todos los sistemas.

1.

Clasificación del tráfico por interfaz de entrada/IP de origen

El dispositivo de seguridad comprueba si la interfaz de entrada es dedicada o

compartida.

NOTA:

Para obtener más información sobre interfaces dedicadas y compartidas, consulte

“Interfaces compartidas y dedicadas” en la página 14.

a.

Si la interfaz de salida está dedicada a un vsys (por ejemplo “v-i”), el

dispositivo de seguridad asocia el tráfico con el sistema al que está

dedicada la interfaz.

b.

Si la interfaz de entrada es compartida, el dispositivo de seguridad utiliza la

clasificación por IP para comprobar si la dirección IP de origen está

asociada a un vsys en concreto.

10

Vista general

Si la dirección IP de origen no está asociada a un vsys en concreto, la

clasificación por IP de entrada falla.

Capítulo 2: Clasificar el tráfico

Si la dirección IP de origen está asociada a un vsys en concreto, la

clasificación por IP de entrada tiene éxito.

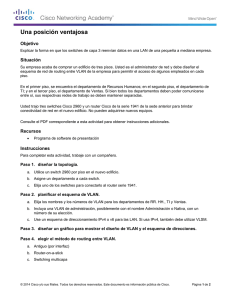

Figura 6: Paso 1: Clasificación del tráfico de IP de origen e interfaz de entrada

Comprobar

la interfaz

de entrada

¿Interfaz

compartida?

No

Asociar el paquete con el ingreso

de vsys de interfaz (“v-i”)

No

Fallo al clasificar por

interfaz entrada/IP origen

Sí

Comprobar si

se clasifica por

IP origen

¿Se clasifica

por IP origen?

Sí

Asociar paquete con

vsys IP clasificado (“v-i”)

* El protocolo de autenticación extensible sobre LAN (EAPOL) es un protocolo descrito en IEEE 802.1X.

Se creó para encapsular los mensajes EAP para transportar a través de la red de área local.

2.

Clasificación del tráfico por interfaz de salida/IP de destino

El dispositivo de seguridad comprueba si la interfaz de salida es compartida

o dedicada.

a.

Si la interfaz de salida está dedicada a un vsys (por ejemplo “v-e”), el

dispositivo de seguridad asocia el tráfico con el sistema al que está

dedicada la interfaz.

b.

Si la interfaz de salida es compartida, el dispositivo de seguridad utiliza

la clasificación por IP para comprobar si la dirección IP de destino está

asociada a un vsys en concreto.

Si la dirección IP de destino no está asociada a un vsys en concreto,

la clasificación por IP de salida falla.

Vista general

11

Conceptos y ejemplos, Manual de Referencia de ScreenOS

Si la dirección IP de destino está asociada a un vsys en concreto, la

clasificación por IP de salida tiene éxito.

Figura 7: Paso 2: Clasificación del tráfico por interfaz de salida/IP de destino

Comprobar

intefaz de

salida

¿Interfaz

compartida?

No

Asociar el paquete con la salida

de vsys de interfaz (“v-e”)

No

Fallo al clasificar por interfaz

salida/IP destino

Sí

Comprobar si

se clasifica por

IP destino

¿Se clasifica

por IP destino?

Sí

Asociar el paquete con vsys

IP clasificado (“v-e”)

* El protocolo de autenticación extensible sobre LAN (EAPOL) es un protocolo

descrito en IEEE 802.1X. Se creó para encapsular los mensajes EAP

para transportar a través de la red de área local.

3.

Asignación del tráfico al vsys

Basándose en el resultado de las clasificaciones del tráfico según la interfaz de

entrada/IP de origen (E/O) o la interfaz de salida/IP de destino (S/D), el

dispositivo de seguridad determina el vsys al que corresponde el tráfico.

a.

Si la clasificación del tráfico E/O tiene éxito, pero la clasificación del tráfico

S/D falla, el dispositivo de seguridad utiliza el conjunto de directivas y la

tabla de rutas del vsys asociados a la interfaz de entrada o a la dirección IP

de origen (un vsys llamado “v-e”, por ejemplo).

La clasificación del tráfico E/O es particularmente útil cuando se permite

tráfico saliente desde un vsys hacia una red pública como Internet.

12

Vista general

Capítulo 2: Clasificar el tráfico

b.

Si la clasificación del tráfico S/D tiene éxito, pero la clasificación del tráfico

E/D falla, el dispositivo de seguridad utiliza el conjunto de directivas y la

tabla de rutas del vsys asociado a la interfaz de salida o a la dirección IP de

destino (un vsys llamado “v-s”, por ejemplo).

La clasificación del tráfico S/D es particularmente útil cuando se acepta

tráfico entrante para uno o más servidores de un vsys procedente de una

red pública como Internet.

c.

Si ambas clasificaciones tienen éxito y los sistemas virtuales asociados son

los mismos, el dispositivo de seguridad utiliza el conjunto de directivas y la

tabla de rutas de ese vsys.

Se pueden utilizar ambas clasificaciones del tráfico E/O y S/D para permitir

tráfico desde direcciones específicas en una zona a direcciones específicas

en otra zona del mismo vsys.

d. Si ambas clasificaciones tienen éxito, los sistemas virtuales asociados son

distintos y las interfaces están vinculadas a la misma zona de seguridad

compartida, el dispositivo de seguridad utiliza primero el conjunto de

directivas y la tabla de rutas del vsys E/O, y después los del vsys S/D.

ScreenOS admite tráfico intrazonal entre vsys cuando el tráfico tiene lugar

en la misma zona compartida. El dispositivo de seguridad aplica primero el

conjunto de directivas y la tabla de rutas de “v-e”, devuelve el tráfico a la

interfaz Untrust y después aplica el conjunto de directivas y la tabla de

rutas de “v-s”. Este tráfico intrazonal sería el normal en una sola empresa

que utilizase una zona interna compartida con distintos sistemas virtuales

para distintos departamentos internos y quisiera permitir el tráfico entre

los diferentes departamentos.

e.

NOTA:

Si ambas clasificaciones tienen éxito, los sistemas virtuales asociados son

diferentes y las interfaces están vinculadas a distintas zonas de seguridad,

el dispositivo de seguridad descarta el paquete.

ScreenOS no admite tráfico interzonal entre vsys entre zonas de seguridad

compartidas. No puede utilizar una zona personalizada en lugar de la

zona Untrust.

f.

Si ambas clasificaciones tienen éxito, los sistemas virtuales asociados son

diferentes y las interfaces de entrada y salida están vinculadas a zonas

dedicadas a distintos sistemas virtuales, el dispositivo de seguridad aplica

primero el conjunto de directivas y la tabla de rutas del “v-e”. Después

devuelve el tráfico a la interfaz Untrust y aplica el conjunto de directivas

y la tabla de rutas del “v-s”. (Consulte “Comunicación entre sistemas

virtuales” en la página 25).

ScreenOS admite tráfico interzonal entre vsys entre zonas de seguridad

dedicadas.

g.

Si ambas clasificaciones fallan, el dispositivo de seguridad descarta

el paquete.

Vista general

13

Conceptos y ejemplos, Manual de Referencia de ScreenOS

Figura 8: Paso 3: Asignación del tráfico al vsys

¿Éxito con

clase E/O?

No

¿Éxito con

clase S/D?

No

Descartar

paquete

Sí

Sí

Usar el conjunto de directivas

“v-e” y la tabla de rutas

¿Éxito con

clase S/D?

No

Usar el conjunto de

directivas y la tabla de

rutas del vsys “v-e”.

Sí

¿Mismo vsys?

No

¿Zona

compartida?

Aplicar el conjunto de

directivas y la tabla de rutas

del vsys “v-e” y después los

del “v-s”.

Sí

Sí

Usar el conjunto de directivas y la

tabla de rutas del vsys “v-e”/“v-s”.

No

¿Tráfico

intrazonal?

No

Descartar paquete

Sí

Aplicar el conjunto de directivas

y la tabla de rutas “v-i” de vsys y

luego aplicar el conjunto de

directivas y la tabla de rutas

“v-e” de vsys

* El protocolo de autenticación extensible sobre LAN (EAPOL) es un

protocolo descrito en IEEE 802.1X. Se creó para encapsular los mensajes

EAP para transportar a través de la red de área local.

Interfaces compartidas y dedicadas

El tráfico entrante a las interfaces dedicadas y compartidas se clasifica de

manera diferente.

Interfaces dedicadas

Un sistema, virtual o raíz, puede tener varias interfaces o subinterfaces dedicadas

exclusivamente a su uso particular. Estas interfaces no pueden ser compartidas

por otros sistemas.

14

Vista general

Capítulo 2: Clasificar el tráfico

Se puede hacer que una interfaz esté dedicada a un sistema como se indica

a continuación:

NOTA:

Cuando se configura una interfaz física, subinterfaz, interfaz redundante o

interfaz agregada en el sistema raíz y se vincula a una zona no compartible,

la interfaz queda dedicada al sistema raíz.

Cuando se importa una interfaz física o agregada a un vsys y se vincula a una

zona Untrust compartida o a la zona Trust-vsys_name, dicha interfaz pasa a ser

dedicada al vsys.

Cuando se configura una subinterfaz en un vsys, pertenece al vsys.

Cuando un sistema tiene una subinterfaz dedicada, el dispositivo de seguridad

debe emplear la clasificación del tráfico según VLAN para distribuir

adecuadamente el tráfico entrante.

Interfaces compartidas

Un sistema, virtual o raíz, puede compartir una interfaz con otro sistema. Para

que una interfaz pueda ser compartida, se debe configurar en el nivel raíz y

vincularla a una zona compartida de un enrutador virtual compartido. De forma

predeterminada, el VR predefinido untrust-vr es un enrutador virtual compartido

y la zona predefinida Untrust es una zona compartida. Por consiguiente, un vsys

puede compartir cualquier interfaz física, subinterfaz, interfaz redundante o

interfaz agregada del nivel raíz que se vincule a la zona Untrust.

Para crear una interfaz compartida en una zona distinta de la zona Untrust, se

debe definir la zona como compartida en el nivel raíz. Para ello, la zona debe

estar en un enrutador virtual compartido, como el untrust-vr u otro enrutador

virtual de nivel raíz que se defina como compartible. Después, cuando se vincula

una interfaz de nivel raíz a la zona compartida, automáticamente pasa a ser una

interfaz compartida.

NOTA:

Para que esté disponible la opción de zona compartida, el dispositivo de seguridad

debe operar en la capa 3 (modo de ruta), lo que significa que se debe asignar

previamente una dirección IP al menos a una interfaz de nivel raíz.

Para crear un enrutador virtual, es necesario obtener una clave de licencia vsys,

que capacita para definir sistemas virtuales, enrutadores virtuales y zonas de

seguridad para su uso en un vsys o en el sistema raíz.

Un enrutador virtual compartido admite zonas de seguridad de nivel raíz

compartibles y no compartibles. Se puede definir una zona de nivel raíz vinculada a

un enrutador virtual compartido como compartible o no. Cualquier zona de nivel

raíz que se vincule a un enrutador virtual compartido y se defina como compartible

pasa a ser una zona compartida, disponible para ser utilizada también por otros

sistemas virtuales.

Vista general

15

Conceptos y ejemplos, Manual de Referencia de ScreenOS

Cualquier zona de nivel raíz que se vincule a un enrutador virtual compartido y se

defina como no compartible permanece como una zona dedicada para uso

exclusivo del sistema raíz. Si se vincula una zona de nivel vsys al enrutador virtual

dedicado a ese vsys o a un enrutador virtual compartido creado en el sistema raíz,

la zona permanece como zona dedicada, disponible para uso exclusivo del vsys

para el que se creó.

Una zona compartida admite interfaces compartidas y dedicadas. Cualquier

interfaz de nivel raíz que se vincule a una zona compartida pasa a ser una interfaz

compartida, disponible para ser utilizada también por los sistemas virtuales.

Cualquier interfaz de nivel vsys que se vincule a una zona compartida permanece

como interfaz dedicada, disponible sólo para uso del vsys para el que se creó.

Una zona no compartible sólo puede ser utilizada por el sistema en el que se creó y

sólo admite interfaces dedicadas para dicho sistema. Todas las zonas de nivel vsys

son no compartibles.

Para crear una interfaz compartida, se debe crear un enrutador virtual compartido

(o utilizar el predefinido untrust-vr), crear un zona de seguridad compartida

(o utilizar la zona predefinida Untrust) y después vincular la interfaz a la zona

compartida. Se pueden realizar los tres pasos en el sistema raíz.

Las opciones de la WebUI y la CLI son las siguientes:

1.

Para crear un enrutador virtual compartido:

WebUI

Network > Routing > Virtual Routers > New: Seleccione la opción Shared

and accessible by other vsys y haga clic en Apply.

CLI

set vrouter name name_str

set vrouter name_str shared

(No se puede modificar un enrutador virtual compartido para hacerlo no

compartido a menos que primero se borren todos los sistemas virtuales. Sin

embargo, se puede cambiar un enrutador virtual de no compartido a

compartido cuando se desee).

2.

Para crear una zona compartida, proceda como se indica a continuación en el

nivel raíz:

WebUI

NOTA:

En el momento de publicar esta versión, sólo se puede definir una zona

compartida mediante CLI.

CLI

set zone name name_str

set zone zone vrouter sharable_vr_name_str

set zone zone shared

16

Vista general

Capítulo 2: Clasificar el tráfico

3.

Para crear una interfaz compartida, proceda como se indica a continuación en el

nivel raíz:

WebUI

Network > Interfaces > New (o Edit para una interfaz que ya existe): Configure

la interfaz y vincúlela a una zona compartida, a continuación haga clic en OK.

CLI

set interface interface zone sharable_vr_name_str

Cuando dos o más sistemas virtuales comparten una interfaz, el dispositivo de

seguridad debe emplear la clasificación del tráfico según IP para distribuir

adecuadamente el tráfico entrante. (Para obtener más información sobre la

clasificación del tráfico según IP, incluyendo un ejemplo que muestre cómo

configurarlo para varios vsys, consulte “Clasificar el tráfico según IP” en la

página 29.)

Importar y exportar interfaces físicas

Se pueden dedicar una o más interfaces físicas a un vsys. En realidad, se importa

una interfaz física del sistema raíz a un sistema virtual. Después de la importación

de la interfaz física a un vsys, el vsys tiene su uso exclusivo.

NOTA:

Antes de poder importar una interfaz a un sistema virtual, debe estar en la zona

Null en el nivel raíz.

Importar una interfaz física a un sistema virtual

En este ejemplo, un administrador raíz importa la interfaz física ethernet4/1 a

vsys1. Se asocia a la zona Untrust y se asigna la dirección IP 1.1.1.1/24.

WebUI

1.

Introducir vsys1

Vsys: Haga clic en Enter (para vsys1).

2.

Importar y definir la interfaz

Network > Interfaces: Haga clic en Import (para ethernet4/1).

Network > Interfaces > Edit (para ethernet4/1): Introduzca los siguientes

datos y haga clic en OK:

Zone Name: Untrust

IP Address/Netmask: 1.1.1.1/24

3.

Salir de vsys1

Haga clic en el botón Exit Vsys (en la parte inferior de la columna de menú)

para volver al nivel raíz.

CLI

1.

Introducir vsys1

ns-> enter vsys vsys1

Importar y exportar interfaces físicas

17

Conceptos y ejemplos, Manual de Referencia de ScreenOS

2.

Importar y definir la interfaz

ns(vsys1)-> set interface ethernet4/1 import

ns(vsys1)-> set interface ethernet4/1 zone untrust

ns(vsys1)-> set interface ethernet4/1 ip 1.1.1.1/24

ns(vsys1)-> save

3.

Salir de vsys1

ns(vsys1)-> exit

Exportar una interfaz física de un sistema virtual

En este ejemplo, se vincula la interfaz física ethernet4/1 a la zona Null en el vsys1 y

se le asigna la dirección IP 0.0.0.0/0. Después se exporta la interfaz ethernet4/1 al

sistema raíz.

WebUI

1.

Introducir vsys1

Vsys: Haga clic en Enter (para vsys1).

2.

Exportar la interfaz

Network > Interfaces > Edit (para ethernet4/1): Introduzca los siguientes

datos y haga clic en OK:

Zone Name: Null

IP Address/Netmask: 0.0.0.0/0

Network > Interfaces: Haga clic en Export (para ethernet4/1).

(La interfaz ethernet4/1 está disponible ahora para su uso en el sistema raíz o

en otro vsys).

3.

Salir de vsys1

Haga clic en el botón Exit Vsys (en la parte inferior de la columna de menú)

para volver al nivel raíz.

CLI

1.

Introducir vsys1

ns-> enter vsys vsys1

2.

Exportar la interfaz

ns(vsys1)-> unset interface ethernet4/1 ip

ns(vsys1)-> unset interface ethernet4/1 zone

ns(vsys1)-> unset interface ethernet4/1 import

This command will remove all objects associated with interface, continue? y/[n] y

ns(vsys1)-> save

(La interfaz ethernet4/1 está disponible ahora para su uso en el sistema raíz o

en otro vsys).

3.

Salir de vsys1

ns(vsys1)-> exit

18

Importar y exportar interfaces físicas

Capítulo 3

Clasificar el tráfico según VLAN

Este capítulo explica la clasificación de tráfico basado en VLAN para sistemas

virtuales. Contiene los siguientes temas:

“Vista general” en esta página

“VLAN” en la página 20

“VLANs con Vsys” en la página 20

“Definir subinterfaces y etiquetas VLAN” en la página 22

“Comunicación entre sistemas virtuales” en la página 25

Vista general

Con la clasificación del tráfico según VLAN, un dispositivo de seguridad utiliza el

etiquetado VLAN para dirigir el tráfico a las diversas subinterfaces vinculadas a los

diferentes sistemas.

De forma predeterminada, un vsys tiene dos zonas de seguridad, una zona Untrust

compartida y su propia zona Trust. Cada vsys puede compartir la interfaz de la zona

Untrust con el sistema raíz y con otros sistemas virtuales. Un vsys puede también

tener su propia subinterfaz o una interfaz física dedicada (importada del sistema

raíz) vinculada a la zona Untrust.

NOTA:

ScreenOS admite VLANs compatibles con la norma IEEE 802.1Q VLAN.

Se puede dedicar una interfaz física a un sistema virtual importándola del sistema

raíz al sistema virtual. (Consulte “Importar y exportar interfaces físicas” en la

página 17). Cuando se utilizan interfaces físicas, el etiquetado VLAN no es

necesario para el tráfico en dicha interfaz.

Vista general

19

Conceptos y ejemplos, Manual de Referencia de ScreenOS

VLAN

La Figura 9 muestra las clases de tráfico de VLAN. Cada VLAN se une a un sistema a

través de una subinterfaz. Si un vsys comparte la interfaz de la zona Untrust con el

sistema raíz y tiene una subinterfaz vinculada a su zona Trust-vsys_name, el vsys

debe asociarse a una VLAN en la zona Trust-vsys_name. Si el vsys también tiene su

propia subinterfaz vinculada a la zona Untrust, el vsys debe también asociarse a

otra VLAN en la zona Untrust.

Figura 9: Clases de tráfico de VLAN

Conmutador compatible con VLAN interno

A la VLAN1 (vsys1)

A la VLAN2 (vsys2)

A la VLAN3 (vsys3)

Al enrutador externo

Puerto troncal

Zonas Trust por vsys y

enrutadores virtuales por

UNTRUST-VR

RAÍZ

vlan1

Trustvsys1

vlan2

Trustvsys2

vlan3

Trustvsys3

vsys1-vr

Zona Untrust compartida

VSYS1

Internet

VSYS2

vsys2-vr

VSYS3

Nota: Todos los sistemas virtuales se muestran compartiendo la

interfaz de la zona Untrust. También pueden tener su propia

subinterfaz o interfaz física dedicada.

vsys3-vr

Una subinterfaz procede de una interfaz física, que actúa como un puerto troncal.

Un puerto troncal permite a un dispositivo de red de capa 2 agrupar tráfico de

varias VLAN por un único puerto físico, clasificando los paquetes por la identidad de

VLAN (VID) de los encabezados de las tramas. El entroncamiento VLAN permite a

una interfaz física soportar varias subinterfaces lógicas, cada una de las cuales debe

identificarse por una única etiqueta VLAN. El identificador de VLAN (etiqueta) de

una trama ethernet entrante indica su correspondiente subinterfaz y por tanto el

sistema de destino. Cuando se asocia una VLAN con una interfaz o subinterfaz, el

dispositivo de seguridad automáticamente define el puerto físico como un puerto

troncal. Cuando se utilizan VLAN en el nivel raíz en modo Transparente, se deben

definir manualmente todos los puertos físicos como puertos troncales con el

siguiente comando CLI: set interface vlan1 vlan trunk.

VLANs con Vsys

Cuando un vsys utiliza una subinterfaz (no una interfaz física dedicada) vinculada a

la zona Trust-vsys_name, el conmutador interno y el enrutador interno de la zona

Trust-vsys_name debe ser capaz de admitir VLAN. Si se crea más de una subinterfaz

en una interfaz física, entonces se debe definir el puerto del conmutador de

conexión como puerto troncal y asociarlo a todas las VLAN que lo utilicen.

20

Vista general

Capítulo 3: Clasificar el tráfico según VLAN

Cuando un vsys utiliza una subinterfaz (no una interfaz compartida o una interfaz

física dedicada) vinculada a la zona Untrust compartida, el conmutador y el

enrutador externos que reciben su tráfico entrante y saliente deben ser capaces de

admitir VLAN. El enrutador etiqueta las tramas entrantes para que cuando lleguen

al dispositivo de seguridad, éste pueda dirigirlas a la subinterfaz correcta.

Aunque un vsys no puede estar en modo transparente, porque requiere direcciones

IP de interfaz o subinterfaz únicas, el sistema raíz puede estar en modo

transparente. Para que el sistema raíz pueda soportar VLANs aún operando en

modo transparente, se utiliza el siguiente comando CLI para permitir a las

interfaces físicas vinculadas a las zonas de seguridad de capa 2 actuar como

puertos troncales: set interface vlan1 vlan trunk. Consulte Figura 10 para obtener

un ejemplo de una VLAN con vsys.

Hay tres tareas que un administrador de nivel raíz debe realizar para crear una

VLAN para un vsys:

1. Entre en un vsys.

2. Defina una subinterfaz.

3. Asocie el vsys con una VLAN.

Figura 10: Ejemplo de VLANs con Vsys

Zona Untrust

(Compartida)

Dispositivos

compatibles VLAN

Enrutadores

externos

Conmutador

externo

Dispositivo de seguridad

Conmutador

interno

Enrutadores

internos

LAN

Zona Trust

(raíz)

Raíz

Internet

vlan1

vsys 1

Zona

Trust-vsys1

vsys 2

vlan2

Zona

Trust-vsys2

Nota: Un vsys puede compartir enrutadores con el sistema raíz o

utilizar los suyos propios. Los conmutadores externo e interno deben

ser compatibles VLAN si los sistemas virtuales tienen subinterfaces

vinculadas a las zonas Untrust y Trust-vsys_name .

NOTA:

Cuando el sistema raíz está en modo transparente, no admite sistemas virtuales.

No obstante, sí admite VLAN de nivel raíz, en modo transparente.

Vista general

21

Conceptos y ejemplos, Manual de Referencia de ScreenOS

Definir subinterfaces y etiquetas VLAN

La subinterfaz de la zona Trust-vsys_name conecta un vsys a su VLAN interna. La

subinterfaz de la zona Untrust conecta un vsys a la WAN pública, normalmente la

Internet. Una subinterfaz tiene los siguientes atributos:

NOTA:

Una única ID VLAN (de 1 a 4095)

Una dirección IP pública o privada (la dirección IP es privada de forma

predeterminada)

Una máscara de subred tipo A, B o C

Una VLAN asociada

Para obtener más información sobre direcciones IP públicas y privadas, consulte

“Direcciones IP públicas” en la página 2-55 y “Direcciones IP privadas” en la

página 2-56.

Un vsys puede tener una única subinterfaz de zona Untrust y subinterfaces de zona

multiple Trust-vsys_name. Si un sistema virtual no tiene su propia subinterfaz de

zona Untrust, comparte la interfaz de zona Untrust del nivel raíz. Los dispositivos de

seguridad también admiten subinterfaces, las VLAN a nivel raíz y las etiquetas

VLAN que cumplen con IEEE 802.1Q.

Figura 11: Subinterfaces de VLAN

vsys1 comparte la interfaz de la zona Untrust con

el sistema raíz.

vsys2 y vsys100 tiene sus propias subinterfaces

dedicadas vinculadas a la zona Untrust.

Dispositivo de seguridad

if = interfaz física

sif = subinterfaz

if

El sistema raíz tiene una interfaz física y

una subinterfaz vinculada a su zona Trust.

vsys1 tiene tres subinterfaces vinculadas

a su zona Trust-vsys1, cada una de las

cuales lleva a una VLAN diferente.

Internet

sif

vsys2 tiene dos subinterfaces vinculadas

a su zona Trust-vsys2, cada una de las

cuales lleva a una VLAN diferente.

vsys100 tiene una subinterfaz vinculada a

su zona Trust-vsys100.

Nota: Todas las ID de LAN virtual deben ser únicas por interfaz física.

sif

Raíz

if

sif

LAN

VLAN.1

vsys1

sif

sif

sif

VLAN.2

VLAN.3

VLAN.4

vsys2

sif

sif

VLAN.5

vsys100

sif

VLAN.292

VLAN.6

Una etiqueta de VLAN es un bit añadido en el encabezado de la trama Ethernet que

indica su pertenencia a una VLAN particular. Al vincular una VLAN a un vsys, la

etiqueta también determina a qué vsys pertenece la trama, y por tanto, qué

directiva se aplica a la trama. Si la VLAN no está vinculada a un vsys, se aplica a la

trama el conjunto de directivas del sistema raíz del dispositivo de seguridad.

22

Definir subinterfaces y etiquetas VLAN

Capítulo 3: Clasificar el tráfico según VLAN

Un administrador de nivel raíz puede crear una VLAN, asignarle los elementos y

vincularla a un vsys. La asignación de elementos a la VLAN puede realizarse por

varios métodos (tipo de protocolo, dirección MAC, número de puerto), y queda

fuera del ámbito de este documento. El administrador vsys, si existe, administra

pues el vsys a través de la creación de direcciones, usuarios, servicios, VPNs y

directivas. Si no hay administrador vsys, entonces un administrador de nivel raíz

realiza estas tareas.

NOTA:

Si el administrador de nivel raíz no asocia una VLAN a un vsys, la VLAN opera

dentro del sistema raíz del dispositivo de seguridad.

Todas las subredes de un vsys deben ser inconexas; esto es, no debe haber

direcciones IP superpuestas entre las subredes del mismo vsys. Por ejemplo: la

subinterfaz1 (10.2.2.1 255.255.255.0) y la subinterfaz2 (10.2.3.1 255.255.255.0)

son inconexas y enlazan con subredes admisibles.

Sin embargo, las subredes con las siguientes subinterfaces se superponen y no

son admisibles dentro del sistema vsys: subinterfaz1 (10.2.2.1 255.255.0.0) y

subinterfaz2 (10.2.3.1 255.255.0.0).

Los rangos de direcciones de las subredes de diferentes vsys pueden

superponerse.

En este ejemplo, se definen las subinterfaces y las etiquetas VLAN para los tres

sistemas virtuales creados en “Crear un objeto Vsys y administrador” en la

página 3: vsys1, vsys2 y vsys3. Las dos primeras subinterfaces son para dos

sistemas virtuales privados que operan en modo NAT y la tercera subinterfaz para

un sistema virtual público que opera en modo de ruta. Las subinterfaces son

10.1.1.1/24, 10.2.2.1/24 y 1.3.3.1/24. Las tres subinterfaces se crearán en

ethernet3/2.

Los tres sistemas virtuales comparten la zona Untrust y su interfaz (ethernet1/1;

1.1.1.1/24) con el sistema raíz. La zona Untrust está en el dominio de enrutamiento

de untrust-vr.

WebUI

1.

Subinterfaz y etiqueta VLAN para vsys1

Vsys: Haga clic en Enter (para vsys1).

Network > Interfaces > New Sub-IF (para ethernet3/2): Introduzca los

siguientes datos y haga clic en OK:

Interface Name: ethernet3/2.1

Zone Name: Trust-vsys1

IP Address/Netmask: 10.1.1.1/24

VLAN Tag: 1

NOTA:

Se pueden definir sistemas virtuales para operar en modo de ruta o en modo NAT.

El modo NAT es el predeterminado y no es necesario especificarlo al crear las dos

primeras subinterfaces en este ejemplo.

Definir subinterfaces y etiquetas VLAN

23

Conceptos y ejemplos, Manual de Referencia de ScreenOS

2.

Subinterfaz y etiqueta VLAN para vsys2

Vsys: Haga clic en Enter (para vsys2).

Network > Interfaces > New Sub-IF (para ethernet3/2): Introduzca los

siguientes datos y haga clic en OK:

Interface Name: ethernet3/2.2

Zone Name: Trust-vsys2

IP Address/Netmask: 10.2.2.1/24

VLAN Tag: 2

3.

Subinterfaz y etiqueta VLAN para vsys3

Vsys: Haga clic en Enter (para vsys3).

Network > Interfaces > New Sub-IF (para ethernet3/2): Introduzca los

siguientes datos y haga clic en Apply:

Interface Name: ethernet3/2.3

Zone Name: Trust-vsys3

IP Address/Netmask: 1.3.3.1/24

VLAN Tag: 3

Seleccione Interface Mode: Route, luego haga clic en OK.

Haga clic en Exit Vsys para volver al nivel raíz.

CLI

1.

Subinterfaz y etiqueta VLAN para vsys1

ns-> enter vsys vsys1

ns(vsys1)-> set interface ethernet3/2.1 zone trust-vsys1

ns(vsys1)-> set interface ethernet3/2.1 ip 10.1.1.1/24 tag 1

ns(vsys1)-> save

ns(vsys1)-> exit

NOTA:

Se pueden definir sistemas virtuales para operar en modo de ruta o en modo NAT.

El modo NAT es el predeterminado y no es necesario especificarlo al crear las dos

primeras subinterfaces en este ejemplo.

2.

Subinterfaz y etiqueta VLAN para vsys2

ns-> enter vsys vsys2

ns(vsys2)-> set interface ethernet3/2.2 zone trust-vsys2

ns(vsys2)-> set interface ethernet3/2.2 ip 10.2.2.1/24 tag 2

ns(vsys2)-> save

ns(vsys2)-> exit

3.

Subinterfaz y etiqueta VLAN para vsys3

ns-> enter vsys vsys3

ns(vsys3)-> set interface ethernet3/2.3 zone trust-vsys3

ns(vsys3)-> set interface ethernet3/2.3 ip 1.3.3.1/24 tag 3

ns(vsys3)-> set interface ethernet3/2.3 route

ns(vsys3)-> save

ns(vsys3)-> exit

24

Definir subinterfaces y etiquetas VLAN

Capítulo 3: Clasificar el tráfico según VLAN

Comunicación entre sistemas virtuales

Los elementos de una VLAN dentro de un vsys no tienen restricciones a la

comunicación entre sí. Los elementos de las VLAN de sistemas virtuales diferentes

no pueden comunicarse entre sí a menos que los administradores de los vsys

participantes configuren directivas específicas para que ello sea posible.

El tráfico entre las VLAN de nivel raíz opera con los parámetros establecidos por las

directivas de nivel raíz. El tráfico entre las VLAN de sistemas virtuales opera con los

parámetros establecidos por las directivas de los sistemas virtuales participantes. El

dispositivo de seguridad sólo deja pasar el tráfico con permiso para salir del sistema

virtual de origen y entrar en el sistema virtual de destino. En otras palabras, los

administradores vsys de ambos sistemas virtuales deben configurar directivas que

permitan al tráfico fluir en el sentido apropiado, saliente o entrante.

NOTA:

Los conjuntos de directivas del sistema raíz en los sistemas virtuales no se afectan

entre sí.

En este ejemplo, los administradores de vsys1 y vsys2 (consulte “Definir

subinterfaces y etiquetas VLAN” en la página 22) configuran directivas para

habilitar el tráfico entre una estación de trabajo (work_js con dirección IP

10.1.1.10/32) en VLAN 1 y un servidor (ftp_server con la dirección IP 10.2.2.20/32)

en VLAN 2. La conexión es posible si se cumplen las dos condiciones siguientes:

El administrador vsys de vsys1 ha configurado una directiva que permite el

tráfico desde la estación de trabajo en Trust-vsys1 hacia el servidor en su zona

Untrust.

El administrador vsys de vsys2 ha configurado una directiva que permite el

tráfico desde la estación de trabajo en su zona Untrust hacia el servidor en

Trust-vsys2.

Tenga en cuenta que el dispositivo de red frente a la interfaz interna del dispositivo

de seguridad es un conmutador de capa 2. Esto obliga al tráfico desde VLAN 1 hacia

VLAN 2 a pasar por el conmutador hacia el dispositivo de seguridad para el

enrutamiento de capa 3. Si el dispositivo de red fuera un enrutador de capa 3, el

tráfico entre VLAN1 y VLAN2 podría pasar por el enrutador, ignorando todas las

directivas del dispositivo de seguridad.

Los administradores de vsys1 y vsys2 también configuran las rutas

correspondientes. La zona compartida Untrust está en el untrust-vr y las zonas Trust

en vsys1 y vsys2.

Comunicación entre sistemas virtuales

25

Conceptos y ejemplos, Manual de Referencia de ScreenOS

Figura 12: Comunicación entre vsys

Dispositivo de seguridad

work_js

10.1.1.10/32

Vsys1

VLAN 1

Conmutador de capa 2

ftp_server

10.2.2.20/32

Vsys2

VLAN 2

WebUI

1.

Vsys1

Direcciones

Objects > Addresses > List > New: Introduzca los siguientes datos y haga clic

en OK:

Address Name: work_js

IP Address/Domain Name:

IP/Netmask: (seleccione), 10.1.1.10/32

Zone: Trust-vsys1

Objects > Addresses > List > New: Introduzca los siguientes datos y haga clic

en OK:

Address Name: ftp_server

IP Address/Domain Name:

IP/Netmask: (seleccione), 10.2.2.20/32

Zone: Untrust

Rutas

Network > Routing > Routing Entries > untrust-vr New: Introduzca los

siguientes datos y haga clic en OK:

Network Address / Netmask: 10.1.1.0/24

Next Hop Virtual Router Name: (seleccione); vsys1-vr

Network > Routing > Routing Entries > vsys1-vr New: Introduzca los

siguientes datos y haga clic en OK:

Network Address / Netmask: 0.0.0.0/0

Gateway: (seleccione)

Next Hop Virtual Router Name: (seleccione); untrust-vr

26

Comunicación entre sistemas virtuales

Capítulo 3: Clasificar el tráfico según VLAN

Directivas

Policies > (From: Trust-vsys1, To: Untrust) New: Introduzca los siguientes datos

y haga clic en OK:

Source Address:

Address Book Entry: (seleccione), work_js

Destination Address:

Address Book Entry: (seleccione), ftp_server

Service: FTP-Get

Action: Permit

2.

Vsys2

Direcciones

Objects > Addresses > List > New: Introduzca los siguientes datos y haga clic

en OK:

Address Name: ftp_server

IP Address/Domain Name:

IP/Netmask: (seleccione), 10.2.2.2/032

Zone: Trust-vsys2

Objects > Addresses > List > New: Introduzca los siguientes datos y haga clic

en OK:

Address Name: work_js

IP Address/Domain Name:

IP/Netmask: (seleccione), 10.1.1.10/32

Zone: Untrust

Rutas

Network > Routing > Routing Entries > untrust-vr New: Introduzca los

siguientes datos y haga clic en OK:

Network Address / Netmask: 10.2.2.0/24

Next Hop Virtual Router Name: (seleccione); vsys2-vr

Network > Routing > Routing Entries > vsys2-vr New: Introduzca los

siguientes datos y haga clic en OK:

Network Address / Netmask: 0.0.0.0/0

Next Hop Virtual Router Name: (seleccione); untrust-vr

Directivas

Policies > (From: Untrust, To: Trust-vsys2) New: Introduzca los siguientes datos

y haga clic en OK:

Source Address:

Address Book Entry: (seleccione), work_js

Destination Address:

Address Book Entry: (seleccione), ftp_server

Service: FTP-Get

Action: Permit

Comunicación entre sistemas virtuales

27

Conceptos y ejemplos, Manual de Referencia de ScreenOS

CLI

1.

Vsys1

Direcciones

set address trust-vsys1 work_js 10.1.1.10/32

set address untrust ftp_server 10.2.2.20/32

Rutas

set vrouter untrust-vr route 10.1.1.0/24 vrouter vsys1-vr

set vrouter vsys1-vr route 0.0.0.0/0 vrouter untrust-vr

Directivas

set policy from trust-vsys1 to untrust work_js ftp_server ftp-get permit

save

2.

Vsys2

Direcciones

set address trust-vsys2 ftp_server 10.2.2.20/32

set address untrust work_js 10.1.1.10/32

Rutas

set vrouter untrust-vr route 10.2.2.0/24 vrouter vsys2-vr

set vrouter vsys2-vr route 0.0.0.0/0 vrouter untrust-vr

Directiva de vsys2

set policy from untrust to trust-vsys2 work_js ftp_server ftp-get permit

save

Network > Zones > Edit (para Internal): Seleccione la casilla de verificación IP

Classification, luego haga clic en OK.

28

Comunicación entre sistemas virtuales

Capítulo 4

Clasificar el tráfico según IP

Este capítulo explica la clasificación de tráfico basado en IP para sistemas virtuales.

Contiene las siguientes secciones:

“Vista general” en esta página

“Designar un rango IP al sistema raíz” en la página 30

“Configurar la clasificación del tráfico según IP” en la página 31

Vista general

La clasificación del tráfico según IP permite el uso de sistemas virtuales sin VLAN.

En lugar de las etiquetas VLAN, el dispositivo de seguridad utiliza las direcciones IP

para distribuir el tráfico, asociando una subred o un rango de direcciones IP a un

sistema en concreto, raíz o vsys. Al utilizar exclusivamente la clasificación del

tráfico según IP para distribuir el tráfico, todos los sistemas comparten lo siguiente:

NOTA:

El untrust-vr y un VR interno definido por el usuario

La zona Untrust y una zona interna definida por el usuario

Una interfaz de zona Untrust y una interfaz de zona interna definida por el

usuario

Aunque se utilice una clasificación del tráfico según VLAN para el tráfico interno,

para el tráfico externo todos los sistemas usan la zona compartida Untrust y, a

menos que un sistema tenga una interfaz dedicada, una interfaz de zona Untrust

compartida. La utilización de una interfaz compartida en un lado y una interfaz

dedicada (con etiquetado VLAN) en el otro constituye una propuesta híbrida. Las

clasificaciones del tráfico según VLAN y según IP pueden coexistir

simultáneamente en el mismo sistema o en sistemas diferentes.

Vista general

29

Conceptos y ejemplos, Manual de Referencia de ScreenOS

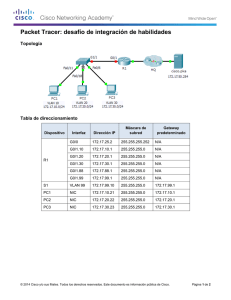

Figura 13: Clasificación del tráfico según IP

Conmutador interno

Al enrutador externo

Puerto troncal

Interfaz

zona interno

compartida

10.1.0.1/16

Interfaz de

zona Untrust

compartida

210.1.1.1/24

VR UNTRUST COMPARTIDO

RAÍZ

Zona Untrust compartida

VSYS1

Internet

A vsys1

A vsys2

A vsys3

VR INTERNO COMPARTIDO

vsys1

10.1.1.0/24

vsys2

10.1.2.0/24

Zona interna

compartida

VSYS2

VSYS3

vsys3

10.1.3.0/24

Nota: Todos los sistemas comparten las zonas Untrust e internas, interfaces de las zonas Untrust e internas,

untrust-vr e internal-vr.

Designar un rango IP al sistema raíz

Para designar una subred o un rango de direcciones IP al sistema raíz o a un

sistema virtual previamente creado, se debe proceder como se indica a

continuación en el nivel raíz:

WebUI

Network > Zones > Edit (para zona) > IP Classification: Introduzca los siguientes

datos y haga clic en OK:

System: (seleccione root o vsys_name_str)

Address Type: (seleccione Subnet e introduzca ip_addr/mask, o seleccione Range

e introduzca ip1_addr1 – ip2addr2)

CLI

set zone zone ip-classification net ip_addr/mask { root | vsys name_str }

set zone zone ip-classification range ip1_addr1-ip1_addr2 { root | vsys name_str }

Debido a que la clasificación del tráfico según IP requiere la utilización de una zona

de seguridad compartida, los sistemas virtuales no pueden utilizar direcciones IP

internas superpuestas, como sí es posible con la clasificación del tráfico según

VLAN. También, debido a que todos los sistemas comparten la misma interfaz

interna, los modos de funcionamiento de la interfaz deben ser NAT o modo de ruta;

no se pueden mezclar los modos de ruta y NAT para distintos sistemas. En este

sentido, el esquema de direccionamiento del planteamiento según IP no es tan

flexible como el que permite el más comúnmente utilizado según VLAN.

El compartir enrutadores virtuales, zonas de seguridad e interfaces es

intrínsecamente menos seguro que utilizar un enrutador virtual interno, una zona

de seguridad interna e interfaces internas y externas dedicados para cada vsys.

Cuando todos los sistemas virtuales comparten las mismas interfaces, un

30

Designar un rango IP al sistema raíz

Capítulo 4: Clasificar el tráfico según IP

administrador vsys de un vsys puede utilizar el comando snoop para recopilar

información sobre las actividades del tráfico de otros vsys. También, gracias a que

la suplantación de IP es posible en el lado interno, recomendamos que se inhabilite

la opción IP spoofing de SCREEN en la interfaz interna compartida. Para decidir qué

esquema de clasificación del tráfico utilizar, se deben sopesar la facilidad de manejo

ofrecida por la opción según IP por un lado y la mayor seguridad y flexibilidad de

direccionamiento ofrecidos por la opción según VLAN por otro.

Configurar la clasificación del tráfico según IP

En este ejemplo, configurará la clasificación del tráfico según IP para los tres

sistemas virtuales creados en “Crear un objeto Vsys y administrador” en la

página 3. Se define el trust-vr como compartible. Se crea una nueva zona,

denominada Internal y se la vincula al trust-vr. Después se configura la zona

Internal como compartible. Se vincula ethernet3/2 a la zona compartida Internal, se

asigna la dirección IP 10.1.0.1/16 y se selecciona el modo NAT.

Se vincula ethernet1/2 a la zona compartida Untrust y se le asigna la dirección IP

210.1.1.1/24. La dirección IP de la puerta de enlace predeterminada de la zona

Untrust es 210.1.1.250. Las dos zonas Internal y Untrust se encuentran en el

dominio de enrutamiento compartido trust-vr.

Las subredes y sus respectivas asociaciones a los vsys se muestran a continuación:

10.1.1.0/24 – vsys1

10.1.2.0/24 – vsys2

10.1.3.0/24 – vsys3

WebUI

1.

Enrutadores virtuales, zonas de seguridad e interfaces

Network > Routing > Virtual Routers > Edit (para el trust-vr): Seleccione la

casilla de verificación Shared and accessible by other vsys y luego haga clic en

OK.

Network > Zones > New: Introduzca los siguientes datos y haga clic en OK:

Zone Name: Internal

Virtual Router Name: trust-vr

Zone Type: Layer 3

Network > Zones > Edit (para Internal): Seleccione la casilla de verificación

Share Zone, luego haga clic en OK.

Network > Interfaces > Edit (para ethernet3/2): Introduzca los siguientes

datos y haga clic en OK:

Zone Name: Internal

IP Address/Netmask: 10.1.0.1/16

Network > Interfaces > Edit (para ethernet1/2): Introduzca los siguientes

datos y haga clic en OK:

Configurar la clasificación del tráfico según IP

31

Conceptos y ejemplos, Manual de Referencia de ScreenOS

Zone Name: Untrust

IP Address/Netmask: 210.1.1.1/24

2.

Ruta

Network > Routing > Routing Entries > trust-vr New: Introduzca los

siguientes datos y haga clic en OK: