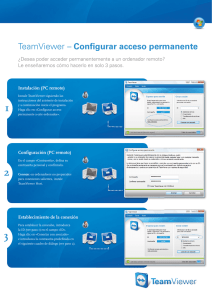

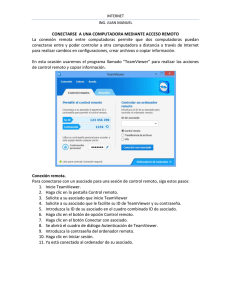

Índice 1.- INTRODUCCION A REDES LAN ____________________________________________ 2 Importancia del uso de la red LAN ________________________________________________ 3 Datos en contra de las redes LAN _________________________________________________ 3 2.- CLASIFICACION, TOPOLOGIAS Y ESTANDARES DE REDES ALAMBRICAS ____________ 4 Clasificación __________________________________________________________________ 4 Topologías ___________________________________________________________________ 8 3.- REDES ALAMBRICAS DE ULTIMA GENERACION (LIFI) _________________________ 15 ¿Qué es la tecnología Lifi? _____________________________________________________ 15 Algunas ventajas e inconvenientes de la tecnología Lifi ______________________________ 16 Presente y futuro de la tecnología Lifi ____________________________________________ 17 4.- TARJETAS DE RED ALAMBRICA DE ULTIMA GENERACION, CARACTERISTICAS, COSTO Y ESTANDARES ___________________________________________________________ 17 UGREEN Tarjeta de red Gigabit Ethernet PCI Express ________________________________ 18 CSL – Tarjeta de red PCI Gigabit LAN _____________________________________________ 18 StarTech.com ST1000SPEXD4 2 puertos, PCI-E 1000Mbps ____________________________ 19 StarTech PEX10000SFPI Tarjeta PCI-E fibra óptica de 10 Gbps Puertos SFP _______________ 19 StarTech ST20000SPEXI Tarjeta PCI-E conexiones de 10 Gbps 2 Puertos RJ45 _____________ 20 5.- DISPOSITIVOS DE RED __________________________________________________ 20 5.1 ACTIVOS Y PASIVO ________________________________________________________ 20 5.2 DE CAPA FISICA ___________________________________________________________ 26 5.3 DE CAPA DE ENLACE _______________________________________________________ 29 5.4 DE CAPA DE RED __________________________________________________________ 31 6.- MARCA, MODELO Y CARACTERISTICAS DE LA PC´S EMPLEADA _________________ 32 7.- MARCA, MODELO Y CARACTERISTICAS DE LA NIC EMPLEADA __________________ 33 8.- INTRODUCCIÓN DE TEAMVIEWER ________________________________________ 34 9.- CARACTERÍSTICAS DE TEAMVIEWER ______________________________________ 34 10.- TECNOLOGÍAS DE TEAMVIEWER ________________________________________ 35 11.- REQUERIMIENTOS BASICOS DE TEAMVIEWER _____________________________ 35 12.- HERRAMIENTAS DE TEAMVIEWER _______________________________________ 36 13.- VENTAJAS DE TEAMVIEWER____________________________________________ 36 14.- FUTURO DE TEAM VIEWER _____________________________________________ 36 TeamViewer Pilot ____________________________________________________________ 37 TeamViewer en la era de la realidad aumentada con gafas y el 5G ________________ 38 15.- TECNOLOGIAS DE ACCESO REMOTO _____________________________________ 39 ¿Cómo funciona el acceso remoto? ______________________________________________ 39 ¿Cómo hacer el acceso remoto? _________________________________________________ 39 ¿Cuáles son las ventajas de los servicios de acceso remoto? __________________________ 40 Escritorio remoto ____________________________________________________________ 41 VPN _______________________________________________________________________ 41 16.- PROCESO DE CONFIGURACIÓN DE TEAMVIEWER CON IMÁGENES _____________ 43 Página 1 17.- IMÁGENES DE EJERCICIOS REALIZADOS ___________________________________ 46 1.- INTRODUCCION A REDES LAN La conexión LAN abarca dispositivos y periféricos conectados a un servidor dentro de un área relativamente pequeña, como una oficina, sucursal o edificio. Este tipo de red fue desarrollado para transmitir cantidades de datos grandes en poco tiempo, cuando el Internet doméstico iba dando sus primeros pasos y las velocidades de transferencia eran muy lentas. Así mismo, para compartir recursos de hardware en un mismo y limitado espacio. Eso no significa que se trate de una tecnología obsoleta, hasta la fecha, es un tipo de conexión de lo más fiable y común. Los dispositivos conectados con este tipo de enlace, comparten herramientas y recursos como la misma conexión a Internet, impresoras, escáneres, cámaras, discos duros (u otro dispositivo de almacenamiento), programas que permiten intercambiar archivos, mensajes, realizar llamadas por IP o sesiones de video. En un área de trabajo se da el caso de que varios dispositivos necesiten de un hardware en común como una impresora, copiar datos de una computadora a otra o bases de datos comunitarias. Implementar una Red LAN puede significar la mejor solución para estas situaciones. Página Es posible utilizar este tipo de red en múltiples instituciones para que se realicen sus tareas. Se comenzó introduciendo esta tecnología en redes militares, hasta llegar a escuelas y hospitales. 2 Debido a su gran velocidad y estabilidad de conexión, las redes LAN siguen siendo usadas en campos como los videojuegos en multijugador locales. La red LAN (Local Area Network) es una red que conecta uno o más ordenadores dentro de un ámbito pequeño y limitado. Se puede encontrar a través de cable Ethernet, lo que significa que todos los dispositivos se interconectan mediante un router. Si se hace a través de ondas de radio hablamos de WLAN, lo que nos permite eliminar todo el problema de los cables. Importancia del uso de la red LAN Este sistema permite poder compartir datos y recursos; de ahí que se puede decir que, para las grandes empresas, este tipo de conexiones les permiten realizar sus actividades a nivel local e internacional. La red LAN se basa en la conexión de varios dispositivos pequeños llamados nodos para poder acceder a los datos y recursos que tienen esos dispositivos entre sí. Se pueden controlar los datos de impresión, datos de disco duro y discos de almacenamiento externo que se sitúan de manera remota. Datos en contra de las redes LAN Sin embargo, la red LAN tiene también cosas en contra, debido a que el rango al que pertenece la ubicación donde estemos puede ser pequeño. Además, la distancia al nodo principal va a tener mucha relación con la calidad de servicio y velocidad que tenga nuestro dispositivo. También es importante comentar que el número de nodos que se pueden conectar a una sola Local Area Network es limitado. Cuantos más nodos se carguen a la red, mayor necesidad de recursos necesitará la computadora y más complicado se hará realizar una conexión. Para poder enfrentarse a estos problemas, sería importante que se agrupen diferentes redes Local Area network y se cree una red WAN que permita que la conexión se realice mediante redes públicas, como puede ser el sistema telefónico, los satélites u otros mecanismos. Estas redes las tenemos todos accesibles en nuestro día a día. Página 3 Si se tiene un negocio pequeño donde necesitas que trasladen datos entre dispositivos utilizando un medio físico o inalámbrico, se puede instalar una red como la que te comentamos hoy. Eso sí, debes hacerlo tras conocer lo que son y cómo funcionan las redes LAN y tener un pequeño recorrido por las ideas iniciales. En cualquier caso, si necesitas asesoramiento, no dudes en preguntarnos. 2.- CLASIFICACION, TOPOLOGIAS Y ESTANDARES DE REDES ALAMBRICAS Clasificación Red pública Una red pública se define como una red que puede usar cualquier persona y no como las redes que están configuradas con clave de acceso personal. Es una red de computadoras interconectados, capaz de compartir información y que permite comunicar a usuarios sin importar su ubicación geográfica. Red privada Una red privada se definiría como una red que puede usarla solo algunas personas y que están configuradas con clave de acceso personal. Red de área Personal (PAN): Página 4 (Personal Área Network) es una red de ordenadores usada para la comunicación entre los dispositivos de la computadora (teléfonos incluyendo las ayudantes digitales personales) cerca de una persona. Los dispositivos pueden o no pueden pertenecer a la persona en cuestión. El alcance de una PAN es típicamente algunos metros. Las PAN se pueden utilizar para la comunicación entre los dispositivos personales de ellos mismos (comunicación intrapersonal), o para conectar con una red de alto nivel e Internet (un up link). Las redes personales del área se pueden conectar con cables con los buses de la computadora tales como USB y FireWire. Una red personal sin hilos del área (WPAN) se puede también hacer posible con tecnologías de red tales como IrDA y Bluetooth. Red de área local (LAN) Una red que se limita a un área especial relativamente pequeña tal como un cuarto, un solo edificio, una nave, o un avión. Las redes de área local a veces se llaman una sola red de localización. Nota: Para los propósitos administrativos, las LANs grandes se dividen generalmente en segmentos lógicos más pequeños llamados los Workgroups. Un Workgroups es un grupo de computadoras que comparten un sistema común de recursos dentro de una LAN. Red de área local virtual (VLAN): Página 5 Una Virtual LAN o comúnmente conocida como VLAN, es un grupo de computadoras, con un conjunto común de recursos a compartir y de requerimientos, que se comunican como si estuvieran adjuntos a una división lógica de redes de computadoras en la cual todos los nodos pueden alcanzar a los otros por medio de broadcast (dominio de broadcast) en la capa de enlace de datos, a pesar de su diversa localización física. Con esto, se pueden lógicamente agrupar computadoras para que la localización de la red ya no sea tan asociada y restringida a la localización física de cada computadora, como sucede con una LAN, otorgando además seguridad, flexibilidad y ahorro de recursos. Para lograrlo, se ha establecido la especificación IEEE 802.1Q como un estándar diseñado para dar dirección al problema de cómo separar redes físicamente muy largas en partes pequeñas, así como proveer un alto nivel de seguridad entre segmentos de redes internas teniendo la libertad de administrarlas sin importar su ubicación física. Red del área del campus (CAN) Se deriva a una red que conecta dos o más LANs los cuales deben estar conectados en un área geográfica específica tal como un campus de universidad, un complejo industrial o una base militar. Red de área metropolitana (MAN) Página 6 Una red que conecta las redes de un área (dos o más redes locales juntas) pero que no se extiende más allá de los límites de la ciudad inmediata, o del área metropolitana. Los enrutadores (routers) múltiples, los interruptores (switch) y los cubos están conectados para crear una MAN. Red de área amplia (WAN) Es una red de comunicaciones de datos que cubre un área geográfica relativamente amplia y que utiliza a menudo las instalaciones de transmisión proporcionadas por los portadores comunes, tales como compañías del teléfono. Las tecnologías WAN funcionan generalmente en las tres capas más bajas del Modelo de referencia OSI: la capa física, la capa de enlace de datos, y la capa de red. Red de área de almacenamiento (SAN) Es una red concebida para conectar servidores, matrices (arrays) de discos y librerías de soporte. Principalmente, está basada en tecnología de fibra ó iSCSI. Su función es la de conectar de manera rápida, segura y fiable los distintos elementos de almacenamiento que la conforman. Página Es un sistema de cables y buses que se conectan a través de un módem, y que da como resultado la conexión de una o más computadoras. Esta red es parecida a la mixta, solo que no sigue los parámetros presentados en ella. Muchos de estos casos son muy usados en la mayoría de las redes. 7 Red irregular Topologías La topología de red define la estructura de una red. Una parte de la definición topológica es la topología física, que es la disposición real de los cables o medios. La otra parte es la topología lógica, que define la forma en que los hosts acceden a los medios para enviar datos. Las topologías más comúnmente usadas son las siguientes: Topologías físicas Los estudios de topología de red reconocen ocho tipos básicos de topologías: Punto a punto. Página 8 Las redes punto a punto son aquellas que responden a un tipo de arquitectura de red en las que cada canal de datos se usa para comunicar únicamente dos nodos, en clara oposición a las redes multipunto, en las cuales cada canal de datos se puede usar para comunicarse con diversos nodos. En una red punto a punto, los dispositivos en red actúan como socios iguales, o pares entre sí. Como pares, cada dispositivo puede tomar el rol de esclavo o la función de maestro. Las redes punto a punto son relativamente fáciles de instalar y operar. A medida que las redes crecen, las relaciones punto a punto se vuelven más difíciles de coordinar y operar. Su eficiencia decrece rápidamente a medida que la cantidad de dispositivos en la red aumenta. Los enlaces que interconectan los nodos de una red punto a punto se pueden clasificar en tres tipos según el sentido de las comunicaciones que transportan. Simplex.- La transacción sólo se efectúa en un solo sentido. Half-dúpIex.- La transacción se realiza en ambos sentidos,pero de forma alternativa, es decir, no pueden transmitir los dos al mismo tiempo. FuIl-Dúplex.- La transacción se puede llevar a cabo en ambos sentidos simultáneamente. En bus. Una red en bus es aquella topología que se caracteriza por tener un único canal de comunicaciones (denominado bus, troncal o backbone) al cual se conectan los diferentes dispositivos. De esta forma todos los dispositivos comparten el mismo canal para comunicarse entre sí. En estrella. Página 9 Una red en estrella es una red en la cual las estaciones están conectadas directamente a un punto central y todas las comunicaciones se han de hacer necesariamente a través de éste. Los dispositivos no están directamente conectados entre sí, además de que no se permite tanto tráfico de información. Dada su transmisión, una red en estrella activa tiene un nodo central activo que normalmente tiene los medios para prevenir problemas relacionados con el eco. Se utiliza sobre todo para redes locales. La mayoría de las redes de área local que tienen un enrutador (router), un conmutador (switch) o un concentrador (hub) siguen esta topología. El nodo central en éstas sería el enrutador, el conmutador o el concentrador, por el que pasan todos los paquetes de usuarios. En anillo o circular. Una red en anillo es una topología de red en la que cada estación tiene una única conexión de entrada y otra de salida. Cada estación tiene un receptor y un transmisor que hace la función de traductor, pasando la señal a la siguiente estación. Página En un anillo doble (Token Ring), dos anillos permiten que los datos se envíen en ambas direcciones (Token passing). Esta configuración crea redundancia (tolerancia a fallos). Evita las colisiones. 10 En este tipo de red la comunicación se da por el paso de un token o testigo, que se puede conceptualizar como un cartero que pasa recogiendo y entregando paquetes de información, de esta manera se evitan eventuales pérdidas de información debidas a colisiones. En malla. La topología de red malla es una topología de red en la que cada nodo está conectado a todos los nodos. De esta manera es posible llevar los mensajes de un nodo a otro por distintos caminos. Si la red de malla está completamente conectada, no puede existir absolutamente ninguna interrupción en las comunicaciones. Cada servidor tiene sus propias conexiones con todos los demás servidores. En árbol Página 11 Es una topología de red en la que los nodos están colocados en forma de árbol. Desde una visión topológica, es parecida a una serie de redes en estrella interconectadas salvo en que no tiene un nodo central. En cambio, tiene un nodo de enlace troncal, generalmente ocupado por un hub o switch, desde el que se ramifican los demás nodos. Es una variación de la red en bus, la falla de un nodo no implica interrupción en las comunicaciones. Se comparte el mismo canal de comunicaciones. La topología en árbol puede verse como una combinación de varias topologías en estrella. Tanto la de árbol como la de estrella son similares a la de bus cuando el nodo de interconexión trabaja en modo difusión, pues la información se propaga hacia todas las estaciones, solo que en esta topología las ramificaciones se extienden a partir de un punto raíz (estrella), a tantas ramificaciones como sean posibles, según las características del árbol. Los problemas asociados a las topologías anteriores radican en que los datos son recibidos por todas las estaciones sin importar para quien vayan dirigidos. Es entonces necesario dotar a la red de un mecanismo que permita identificar al destinatario de los mensajes, para que estos puedan recogerlos a su arribo. Además, debido a la presencia de un medio de transmisión compartido entre muchas estaciones, pueden producirse interferencia entre las señales cuando dos o más estaciones transmiten al mismo tiempo. Topologías lógicas La topología lógica de una red es la forma en que los hosts se comunican a través del medio. Los dos tipos más comunes de topologías lógicas son broadcast y transmisión de tokens. La topología broadcast simplemente significa que cada host envía sus datos hacia todos los demás hosts del medio de red. No existe una orden que las estaciones deban seguir para utilizar la red. Es por orden de llegada, es como funciona Ethernet. Página 12 La topología transmisión de tokens controla el acceso a la red mediante la transmisión de un token electrónico a cada host de forma secuencial. Cuando un host recibe el token, ese host puede enviar datos a través de la red. Si el host no tiene ningún dato para enviar, transmite el token al siguiente host y el proceso se vuelve a repetir. Dos ejemplos de redes que utilizan la transmisión de tokens son Token Ring y la Interfaz de datos distribuida por fibra (FDDI). Arcnet es una variación de Token Ring y FDDI. Arcnet es la transmisión de tokens en una topología de bus. Protocolos TPC/IP este es definido como el conjunto de protocolos básicos para la comunicación de redes y es por medio de él que se logra la transmisión de información entre computadoras pertenecientes a una red. Gracias al protocolo TCP/IP los distintos ordenadores de una red se logran comunicar con otros diferentes y así enlazar a las redes físicamente independientes en la red virtual conocida bajo el nombre de Internet. Este protocolo es el que provee la base para los servicios más utilizados como por ejemplo transferencia de ficheros, correo electrónico y login remoto. TCP (Transmision Control Protocol) este es un protocolo orientado a las comunicaciones y ofrece una transmisión de datos confiable. El TCP es el encargado del ensamble de datos provenientes de las capas superiores hacia paquetes estándares, asegurándose que la transferencia de datos se realice correctamente. Página FTP (File Transfer Protocol): este es utilizado a la hora de realizar transferencias remotas de archivos. Lo que permite es enviar archivos digitales de un lugar local a 13 HTTP (Hypertext Transfer Protocol) este protocolo permite la recuperación de información y realizar búsquedas indexadas que permiten saltos intertextuales de manera eficiente. Por otro lado, permiten la transferencia de textos de los más variados formatos, no sólo HTML. El protocolo HTTP fue desarrollado para resolver los problemas surgidos del sistema hipermedial distribuidos en diversos puntos de la red. otro que sea remoto o al revés. Generalmente, el lugar local es la PC mientras que el remoto el servidor. SSH (Secure Shell): este fue desarrollado con el fin de mejorar la seguridad en las comunicaciones de internet. Para lograr esto el SSH elimina el envío de aquellas contraseñas que no son cifradas y codificando toda la información transferida. UDP (User Datagram Protocol): el protocolo de datagrama de usuario está destinado a aquellas comunicaciones que se realizan sin conexión y que no cuentan con mecanismos para transmitir datagramas. Esto se contrapone con el TCP que está destinado a comunicaciones con conexión. Este protocolo puede resultar poco confiable excepto si las aplicaciones utilizadas cuentan con verificación de confiabilidad. SNMP (Simple Network Management Protocol): este usa el Protocolo de Datagrama del Usuario (PDU) como mecanismo para el transporte. Por otro lado, utiliza distintos términos de TCP/IP como agentes y administradores en lugar de servidores y clientes. El administrador se comunica por medio de la red, mientras que el agente aporta la información sobre un determinado dispositivo. TFTP (Trivial File Transfer Protocol): este protocolo de transferencia se caracteriza por sencillez y falta de complicaciones. No cuenta con seguridad alguna y también utiliza el Protocolo de Datagrama del Usuario como mecanismo de transporte. SMTP (Simple Mail Transfer Protocol): este protocolo está compuesto por una serie de reglas que rige la transferencia y el formato de datos en los envíos de correos electrónicos. SMTP suele ser muy utilizado por clientes locales de correo que necesiten recibir mensajes de e-mail almacenados en un servidor cuya ubicación sea remota. Página 14 ARP (Address Resolution Protocol): por medio de este protocolo se logran aquellas tareas que buscan asociar a un dispositivo IP, el cual está identificado con una dirección IP, con un dispositivo de red, que cuenta con una dirección de red física. ARP es muy usado para los dispositivos de redes locales Ethernet. Por otro lado, existe el protocolo RARP y este cumple la función opuesta a la recién mencionada. 3.- REDES ALAMBRICAS DE ULTIMA GENERACION (LIFI) En un futuro cercano el asombro no parará de incrementarse. Se habla mucho acerca de Big Data, IoT, robótica o inteligencia artificial, pero existen otras tecnologías muy prácticas que podrían causar impacto en nuestras vidas dentro de poco tiempo. Una de las que más prometen y de las que, poco a poco, comienza a hablarse más es la tecnología Lifi. En nuestro mundo híper-conectado, la transmisión de datos se ha convertido en una cuestión casi de estado. Desde los comienzos de Internet, las conexiones no han parado de mejorar, impulsadas por una demanda cada vez más creciente. El mundo tiene hambre de más datos, más conexión, más inteligencia, más velocidad. Lo que ocurre es que las tecnologías vigentes tienen sus límites, y por ello nuevas soluciones llaman con fuerza a la puerta cada cierto tiempo. En la actualidad vivimos en un mundo Wifi. Tanto algunos terminales muy populares -como los teléfonos móviles- como muchos otros dispositivos, se sirven de las actuales redes inalámbricas para prestarnos todo tipo de servicios a través de Internet. Lo que ocurre es que incluso una tecnología tan eficaz tiene sus limitaciones. La tecnología Lifi (o Light Fidelity, en inglés) es una de las opciones que se proponen como nueva forma de transmisión de datos. Pero, ¿qué es exactamente? ¿Qué es la tecnología Lifi? El término Lifi fue utilizado por primera vez en una fecha tan reciente como el año 2011, por el ingeniero Harald Haas durante una conferencia TED. Página ¿Qué quiere decir esto? Pues, ni más ni menos, que los datos podrían ser transmitidos hacia cualquier lugar al que pudieran llegar estos tipos de luz. ¿Cómo es posible? Es más “sencillo” de lo que parece. 15 De forma muy resumida podemos decir que la tecnología Lifi consiste en una técnica de transmisión de datos que utiliza la luz visible y las luces ultravioleta e infrarroja para llevar a cabo la comunicación. Por ejemplo, en las populares luces LED, se estima que estas podrían encenderse y apagarse alrededor de 10 mil millones de veces por segundo (algo que los seres humanos no podríamos percibir). Al tener esta capacidad, los “encendidos y apagados” podrían traducirse al lenguaje binario, alcanzando por tanto velocidades de 10 Gbps. Algunas ventajas e inconvenientes de la tecnología Lifi Ventajas y desventajas. En la vida, todo las tiene, y la tecnología Lifi no es una excepción. Conozcamos algunas. Ventaja: su velocidad de transmisión sería muy superior a la de las transmisiones Wifi. Como ya hemos comentado, se movería en el entorno de los 10 a 20 Gbps, e incluso puede que más (en algunas pruebas se han alcanzado incluso los 224 Gbps). Desventaja: las ondas de luz no son capaces de atravesar obstáculos opacos, como las paredes, por lo que tendrían limitaciones de alcance. No obstante, estas podrían vencerse gracias a sensores. Además, no es necesaria una línea de visión directa (la luz puede reflejarse en las paredes), aunque a través de esta vía la velocidad de transmisión descendería sensiblemente. Ventaja: Lifi podría utilizarse en determinados lugares sensibles a las áreas electromagnéticas, como los aviones o los hospitales, sin causar interferencias. Desventaja: los haces de luz no tienen un gran alcance (alrededor de 5 a 10 metros). No obstante, como en el caso del vencimiento de obstáculos, los sensores podrían ayudar a incrementar las distancias. Página Ventaja: aunque lo parezca, no siempre sería necesario que las luces estuvieran encendidas a un nivel perceptible por el ser humano. Su intensidad podría reducirse para que pudieran seguir funcionando de una forma no visible. 16 Ventaja: mientras que el espectro electromagnético que utiliza la tecnología Wifi corre el riesgo de saturarse, no parece que el espectro de luz visible (10.000 veces mayor) vaya a hacerlo en el corto plazo. Ventaja: en teoría la tecnología Lifi sería bastante barata de implementar. Bastaría con incorporar moduladores a las luces e incluir los receptores necesarios en los dispositivos. Presente y futuro de la tecnología Lifi Vistas todas estas ventajas, ¿por qué no se ha implementado ya masivamente la tecnología Lifi? Lo cierto es que se trata de una tecnología prometedora, pero aún tiene muy pocos años de vida. Se prevé que durante los próximos meses se publique su estándar y se formen las primeras asociaciones dedicadas a su difusión. Además, como en tantas ocasiones, tanto factores técnicos como económicos entrarán en juego. Sus defensores afirman que sustituirá a la actual tecnología Wifi o que, cuando menos, convivirá con ella proporcionando servicio en determinados lugares y circunstancias. Sus detractores, por el contrario, encuentran grandes objeciones en su escaso alcance, que obligaría a desplegar una numerosa red de sensores. Tecnología Li-Fi vs Wi-Fi El Li-Fi supone una espectacular mejora frente al Wi-Fi en todos los niveles. Para empezar, la velocidad de transmisión es hasta ¡100 veces superior! Las investigaciones que están llevando a cabo diferentes centros de investigación tecnológica como el prestigioso Instituto Fraunhofer alemán o el Instituto de Física Técnica de Shanghái ya trabajan de manera estabilizada y en entornos reales con tasas de transferencia de 1 Gbps (un gigabit por segundo) y los estudios indican que se podría alcanzar una velocidad de 10 Gbps, es decir, multiplicar por mil la actual velocidad del Wi-Fi. 4.- TARJETAS DE RED ALAMBRICA DE ULTIMA GENERACION, CARACTERISTICAS, COSTO Y ESTANDARES A continuación, se muestran los tipos de tarjetas de red de última generación más relevantes en Amazon. Página Estos dispositivos suelen estar integrados en las placas madre, pero para ciertas aplicaciones suelen quedar un poco limitados, sobre todos cuando se trata de conexiones especiales, sea por la velocidad o por el tipo de conexión, como, por ejemplo, las conexiones de fibra óptica. 17 Las tarjetas de red son uno de los dispositivos principales en ordenadores, sean de sobremesa o servidores, porque gracias a ellos es posible tener conexiones de Internet, algo tan normal hoy en día y también conexiones entre ordenadores y otros dispositivos de una red. UGREEN Tarjeta de red Gigabit Ethernet PCI Express De la marca UGREEN, un adaptador de red con interfaz PCI Express con formato de ranura 1X, que es capaz de alcanzar una velocidad de 1000 Mbps en semi-duplex y 2000 Mbpx en full-duplex. Está equipada con un chip Realtek RTL8111G de tecnología reciente, con lo cual es compatible con Windows XP/Vista/7/8/10. Es una tarjeta de pequeña, con lo cual se puede adaptar a ordenadores ATX e ITX, para ello cuenta con dos soportes, uno de perfil estándar de 12cm y otro de perfil bajo de 8cm, para poder ubicar la tarjeta sin problemas. La tarjeta es capaz de adaptarse automáticamente a fullduplex y semi-duplex y además es compatible con los siguientes protocolos y funciones: tramas Jumbo 9K, detección cruzada, auto-corrección (Auto MDIX), etiquetado VLAN 802.1Q y reinicio Wake on LAN, entre otros. De esta placa es importante destacar la compatibilidad con Windows 10, ya que hay muchas placas en el mercado que dan problemas al instalar y en muchos casos no funcionan. CSL – Tarjeta de red PCI Gigabit LAN Es otra de las opciones a tener en cuenta en lo que es placas de red, porque se puede conseguir en formato PCI y PCI Express, con lo cual tienes dos opciones de acuerdo a los conectores que tenga la tarjeta madre. Puede alcanzar una velocidad de 1000 Mbit (semi-dúplex) y 2000 Mbit (dúplex completo). Esta tarjeta de red pci cuenta con el chip Realtek RTL8169SC, que es compatible con los sistemas operativos más recientes (Windows 10, 8, 7, Vista) e incluye compatibilidad con Windows XP y 2000, si es que requiere utilizar en ordenadores antiguos. Página 18 Dispone de 1 ranura RJ-45 y un selector automático de velocidad. Es Plug and Play y la mayoría de los sistemas incluyen los drivers, mientras que en los sistemas más viejos se pueden utilizar los drivers del fabricante. StarTech.com ST1000SPEXD4 2 puertos, PCI-E 1000Mbps En ocasiones se requiere de tener varias conexiones de red en el ordenador, siendo el uso más común en servidores. Es capaz de alcanzar una velocidad de 1000 Mbps en cada puerto. Está equipada con el chip Realtek – RTL8111E, que es compatible con los sistemas más recientes, tanto de escritorio como de servidores. También soporta Mac y Linux. Esta tarjeta de red, cuenta con 2 puertos RJ-45 y viene con una presentación PCI-E 1X. Tiene soportes de perfil completo y perfil bajo, para adecuarlo a cada tipo de gabinete. Además, es compatible con tramas Jumbo y etiquetado VLAN 802. 1q, así como Wake on LAN.v Al contar con 2 puertos, permite establecer configuraciones de host con doble origen (“dual-homed”) o multiorigen (“multi-homed”), lo que da más seguridad a redes empresariales. StarTech PEX10000SFPI Tarjeta PCI-E fibra óptica de 10 Gbps Puertos SFP Es una tarjeta de red de alta performance, pensada para utilizar en conexiones de fibra óptica, que necesitan de la utilización de conectores SFP Abiertos 10GbE SPF+, generalmente para conexiones directas con servidores o con estaciones de trabajo de alta velocidad. Soporta hasta 10Gbps en modo normal y hasta 20Gbps en dúplex completo. Su diseño está pensado para usarlo en ranuras PCI-E X8 y cuenta con un chip Intel 82599, el cual es capaz de procesar la velocidad de fibra óptica hasta 10GBps y es compatible con la mayoría de sistemas operativos modernos de escritorio, Windows 7 en adelante, Windows Server 2008 R2 en adelante y Linux 2.6.24 o superior. Página 19 Esta es una tarjeta de red para un uso especial, siendo ideal para conexiones de fibra óptica, con lo cual, si tienes una conexión común, que utiliza conectores RJ45, no te va a ser útil. Este modelo se puede conseguir con 1 o 2 puertos SFP Abiertos 10GbE SPF+. StarTech ST20000SPEXI Tarjeta PCI-E conexiones de 10 Gbps 2 Puertos RJ45 Este modelo placa de red, está pensada para conexiones de alta velocidad, admitiendo hasta 10Gbps de velocidad en modo normal y en modo dúplex 20Gbps, utilizando para ello 2 puertos RJ45. Cuenta con un chipset Chipset Intel X540 que dispone de varias funciones avanzadas como la capacidad de virtualización y arranque con PXE, etiquetado VLAN, tramas jumbo y Auto MDIX. Esta tarjeta, tiene un formato de PCI-E 4X, a tener en cuenta para revisar si la estación de trabajo dispone de este conector. Y cuenta con dos soportes para conectar en diversos tipos de gabinetes de perfil bajo y alto. No le tiene nada que enviar a una tarjeta de red inalámbrica. Es compatible con las versiones más recientes de Windows, Windows 7 y superiores, Windows Server 2008 R2 y superiores y Linux 2.4.x en adelante. 5.- DISPOSITIVOS DE RED 5.1 ACTIVOS Y PASIVO ¿Qué es un dispositivo Activo? Son aquellos equipos que se encargan de distribuir en forma activa la información a través de la red, como concentradores, Access point, switches, router, entre otros; Además se encargan de distribuir banda ancha a determinada cantidad de equipos en una red. ¿Qué diferencia hay entre un dispositivo Activo y uno Pasivo? La diferencia que existe es que los dispositivos pasivos se utilizan para interconectar los enlaces de una red de datos mientras que los activos se encargan de distribuir en forma lógica y activa la información atreves de la red. Dispositivos pasivos: Página 20 Son elementos que se utilizan para interconectar los enlaces de una red de datos, su utilización se define en las normativas internacionales. Armarios, paneles, tomas y canalizadores. Características de equipos pasivos de red: Jacks / Conectores: El conector BNC es un tipo de conector para uso con cable coaxial. El conector RJ45 (RJ significa Registered Jack) Es uno de los conectores principales utilizados con tarjetas de red Ethernet, que transmite información a través de cables de par trenzado. Por este motivo, a veces se le denomina puerto Ethernet: Los conectores para la Fibra Óptica son variados entre los cuales encontramos los siguientes: • • • • • FC, que se usa en la transmisión de datos y en las telecomunicaciones. FDDI, se usa para redes de fibra óptica. LC y MT-Array que se utilizan en transmisiones de alta densidad de datos. SC y SC-Dúplex se utilizan para la transmisión de datos. ST o BFOC se usa en redes de edificios y en sistemas de seguridad. Cable UTP: Cable para montaje de red. Características: Conductor de cobre desnudo Aislamiento del conductor de polietileno de alta densidad de 0.08mm de diámetro. Cable de fibra óptica: Página 21 En el cable de fibra óptica las señales que se transportan son señales digitales de datos en forma de pulsos modulados de luz. Esta es una forma relativamente segura de enviar datos debido a que, a diferencia de los cables de cobre que llevan los datos en forma de señales electrónicas, los cables de fibra óptica transportan impulsos no eléctricos. Esto significa que el cable de fibra óptica no se puede pinchar y sus datos no se pueden robar. El cable de fibra óptica es apropiado para transmitir datos a velocidades muy altas y con grandes capacidades debido a la carencia de atenuación de la señal y a su pureza. Cable de par trenzado: Consta de dos hilos de cobre aislados y entrelazados. Hay dos tipos de cables de par trenzado: cable de par trenzado sin apantallar [UTP - es el tipo más conocido de cable de par trenzado y ha sido el cableado LAN más utilizado en los últimos años. Página 22 El segmento máximo de longitud de cable es de 100 metros] y par trenzado apantallado [STP – utiliza una envoltura con cobre trenzado, más protectora y de mayor calidad que la usada en el cable UTP. STP también utiliza una lámina rodeando cada uno de los pares de hilos. Esto ofrece un excelente apantallamiento en los STP para proteger los datos transmitidos de intermodulaciones exteriores, lo que permite soportar mayores tasas de transmisión que los UTP a distancias mayores. Dispositivos activos: Dispositivo electrónico que distribuye banda ancha a determinada cantidad de equipos (Computadores) de una red. (Switch, router) Son los equipos que se encargan de distribuir en forma activa la información a través de la red, como concentradores, redes inalámbricas, switches. HUB: También denominado concentrador. Cuando se transmiten señales eléctricas por un cable, se produce una degeneración proporcional a la longitud del cable, lo que se denomina Atenuación. Un hub es un simple dispositivo que se añade para reforzar la señal del cable y para servir de bus o anillo activo. BRIDGE (PUENTE): El puente es el dispositivo que interconecta las redes y proporciona un camino de comunicación entre dos o más segmentos de red o subredes. El Bridge permite extender el dominio de broadcast, Página 23 pero limitándole dominio de colisión. Algunas razones para utilizar un puente son las siguientes: Para ampliar la extensión de la red o el número de nodos que la constituyen. Para reducir el cuello de botella del tráfico causado por un número excesivo de nodos nidos. Para unir redes distintas y enviar paquetes entre ellas, asume que ejecutan el mismo protocolo de red. GATEWAY (COMPUERTA PASARELA): Una pasarela consiste en una computadora u otro dispositivo que actúa como trad uctor entre dos sistemas que no utilizan los mismos protocolos de comunicaciones, formatos de estructura de datos, lenguajes y/o arquitecturas. Una pasarela no es como un puente, que simplemente transfiere la información entre dos sistemas sin realizar conversión. Una pasarela modifica el empaquetamiento de la información o su sintaxis para acomodarse al sistema destino. Su trabajo está dirigido al nivel más alto de la referencia OSI, el de aplicación. ENRUTADOR O ROUTER: Página 24 Router: El enrutador (calco del inglés router), direccionador, ruteador o encaminador es un dispositivo de hardware para interconexión de red de ordenadores que opera en la capa tres (nivel de red). Un enrutador es un dispositivo para la interconexión de redes informáticas que permite asegurar el enrutamiento de paquetes entre redes o determinar la mejor ruta que debe tomar el paquete de datos. SWITCH: Un conmutador o switch es un dispositivo digital de lógica de interconexión de redes de computadores que opera en la capa 2 (nivel de enlace de datos) del modelo OSI. Su función es interconectar dos o más segmentos de red, de manera similar a los puentes (bridges), pasando datos de un segmento a otro de acuerdo con la dirección MAC de destino de las tramas en la red. Tarjeta de Red: Página 25 La tarjeta de red es el dispositivo que nos permite conectar la estación (ordenador u otro equipo de red) con el medio físico de transmisión (cable). Se le llama tarjeta porque normalmente es una tarjeta que se coloca en uno del slot libre del PC, pero cada vez son más los equipos que la llevan incorporada en la placa base. Las tarjetas de red pueden disponer de varios tipos de conectores. Los más habituales son el tipo BNC y el RJ-45, para conectar con cableado de tipo coaxial o UTP respectivamente. 5.2 DE CAPA FISICA La capa física define las especificaciones eléctricas, mecánicas, de procedimiento y funcionales para activar, mantener y desactivar el enlace físico entre sistemas finales, ocupándose de las transmisiones a nivel de bit. Las funciones principales de la Capa Física son: • • • • • • Permitir la compatibilidad entre los diferentes tipos de conectores existentes. Definir las funciones que van a realizar cada uno de los pines de los conectores. Establecer el tipo de cableado que se debe usar en la red. Determinar la codificación, el voltaje de las señales y la duración de los pulsos eléctricos. Coordinar la modulación de las señales, si es necesario. Amplificar y re temporizar las señales en su viaje a través de los medios. Por lo tanto, incluye todos y cada uno de los elementos de red encargados de transformar los trenes de bits de las tramas en señales aptas de ser transportadas por los medios físicos y viceversa, los medios físicos en sí (cableado de cualquier tipo), los diferentes conectores de unión entre cables y dispositivos de red y los propios dispositivos que trabajan a nivel de impulsos y señales eléctricas (repetidores, hubs, etc.). Medios físicos de transmisión. Una vez creadas las señales que nos van a permitir la transmisión de la información, es necesario un puente, un medio físico por el que dichas señales se desplacen desde el host emisor al host destino. Este medio físico puede ser de diferente naturaleza, y la red resultante se clasificará de acuerdo con él. Los tipos principales de medios físicos son • • • El cableado de cobre El cableado de fibra óptica La propia atmósfera, usada en transmisiones sin cable, mediante radiofrecuencias, satélites, etc. Generalmente, en redes LAN, que son las que nos ocupan ahora, se usa cableado de cobre, en sus diferentes modalidades, para la unión de host generales, reservándose el uso de cableado de fibra óptica para la unión de nodos principales (backbone). Página 26 Los principales tipos de cables de cobre usados son: Cable Coaxial Compuesto por un conductor cilíndrico externo hueco que rodea un solo alambre interno compuesto de dos elementos conductores. Uno de estos elementos (ubicado en el centro del cable) es un conductor de cobre. Está rodeado por una capa de aislamiento flexible. Sobre este material aislador hay una malla de cobre tejida o una hoja metálica que actúa como segundo alambre del circuito, y como blindaje del conductor interno. Esta segunda capa de blindaje ayuda a reducir la cantidad de interferencia externa, y se encuentra recubierto por la envoltura plástica externa del cable Par trenzado blindado (STP) Página 27 Formado por una capa exterior plástica aislante y una capa interior de papel metálico, dentro de la cual se sitúan normalmente cuatro pares de cables, trenzados para a par, con revestimientos plásticos de diferentes colores para su identificación. Combina las técnicas de blindaje, cancelación y trenzado de cables. Según las especificaciones de uso de las instalaciones de red Ethernet, STP proporciona resistencia contra la interferencia electromagnética y de la radiofrecuencia sin aumentar significativamente el peso o tamaño del cable. El cable de par trenzado blindado tiene las mismas ventajas y desventajas que el cable de par trenzado no blindado. STP brinda mayor protección contra todos los tipos de interferencia externa, pero es más caro que el cable de par trenzado no blindado. Par trenzado no blindado (UTP) Compuesto por cuatro pares de hilos, trenzados para a par, y revestidos de un aislante plástico de colores para la identificación de los pares. Cada par de hilos se encuentra aislado de los demás. Este tipo de cable se basa sólo en el efecto de cancelación que producen los pares trenzados de hilos para limitar la degradación de la señal que causan la EMI y la RFI. Para reducir aún más la diafonía entre los pares en el cable UTP, la cantidad de trenzados en los pares de hilos varía. Al igual que el cable STP, el cable UTP debe seguir especificaciones precisas con respecto a cuanto trenzado se permite por unidad de longitud del cable. Cable de Fibra Óptica Página 28 Puede conducir transmisiones de luz moduladas. Si se compara con otros medios, sin embargo, no es susceptible a la interferencia electromagnética y ofrece velocidades de datos más altas que cualquiera de los demás tipos de medios descritos aquí. El cable de fibra óptica no transporta impulsos eléctricos, como lo hacen otros tipos de medios que usan cables de cobre. En cambio, las señales que representan a los bits se convierten en haces de luz. Medios inalámbricos Se basan en la transmisión de ondas electromagnéticas, que pueden recorrer el vacío del espacio exterior y medios como el aire, por lo que no es necesario un medio físico para las señales inalámbricas, lo que hace que sean un medio muy versátil para el desarrollo de redes. La aplicación más común de las comunicaciones de datos inalámbricas es la que corresponde a los usuarios móviles. 5.3 DE CAPA DE ENLACE Network Interface Card NIC Página 29 Las tarjetas de red son consideradas dispositivos de capa 2 porque cada una trae un código único de dirección física llamada MAC Address, que es usada para el control de comunicaciones de datos para el host dentro de la LAN, y controla el acceso al medio. Bridge o Puente Un bridge es un dispositivo diseñado para crear dos o más segmentos de red en una LAN, donde cada segmento es un dominio de colisión separado. Así que filtran el tráfico en la LAN para mantener el tráfico local de LAN como local, y permitir la conectividad con otros segmentos de tráfico específicamente dirigido ahí, así que nos hacen disponer de mayor ancho de banda para el intercambio válido de datos. Sus Propiedades son: Son más “inteligentes” que los concentradores. Porque pueden analizar los frames entrantes y enviarlos dirigidos basándose en su información de dirección. Los puentes reciben y pasan paquetes entre dos o más segmentos de LAN Crean múltiples dominios de colisión, permitiendo que más de un dispositivo transmita si que haya colisiones. Los puentes mantienen tablas de direcciones MAC. Switch Página 30 El Switch de capa 2, como el repeater, el hub y el hub, es usado para conexiones múltiples de puente. Frecuentemente reemplazan a los hubs, y trabajan con el cable existente de red para dar una interrupción mínima de red en las redes existentes. Son dispositivos que operan en la capa de enlace de datos y como el bridge, permite que múltiples segmentos de LAN sean conectados dentro de una red más grande. Como los puentes, envían el tráfico basándose en su dirección MAC, y como el procedimiento es hecho por hardware en lugar de software, es mucho más rápido. Cada puerto del switch actúa como un microbridge, y este proceso se llama microsegmentación, y cada puerto actúa como un bridge separado, y cuando se conecta a un solo host, le da todo el ancho de banda del medio a dicho host. 5.4 DE CAPA DE RED Router Página 31 Los routers son dispositivos de interconexión de redes que operan en la capa 3 o de red del modelo OSI. Los routers conectan y permiten la comunicación entre dos redes y determinan la mejor ruta para la transmisión de datos a través de las redes conectadas. Los routers toman decisiones sobre cuál es la mejor ruta para los paquetes basados en la información almacenada en las tablas de encaminamiento. Un administrador puede mantener las tablas de encaminamiento configurando las rutas estáticas; pero, por lo general, las tablas de encaminamiento se mantienen de forma dinámica gracias al uso de un protocolo de enrutamiento que intercambia información de las rutas a través de la red con otros routers. 6.- MARCA, MODELO Y CARACTERISTICAS DE LA PC´S EMPLEADA Página 32 Gateway ID49C02E Página 33 7.- MARCA, MODELO Y CARACTERISTICAS DE LA NIC EMPLEADA 8.- INTRODUCCIÓN DE TEAMVIEWER TeamViewer. Es un software informático privado de fácil acceso, que permite conectarse remotamente a otro equipo. Entre sus funciones están: compartir y controlar escritorios, reuniones en línea, videoconferencias y transferencia de archivos entre ordenadores. Existen versiones para los sistemas operativos Microsoft Windows, Mac OS X, Linux, iOS, Android, Windows Phone 8, Windows RT y BlackBerry. También es posible el acceso a un equipo remoto mediante un navegador web. Aunque el principal cometido de la aplicación es el control remoto, también incluye funciones de trabajo en equipo y presentación. TeamViewer es una solución todo en uno de acceso remoto rápido y seguro a ordenadores y redes, que ofrece toda una serie de potentes funciones de acceso remoto que facilitan el control remoto, permiten celebrar reuniones y proveer un servicio de asistencia técnica en la nube. Su principal funcionalidad, la cual llevan perfeccionando desde 2005, es el acceso remoto de ordenador a ordenador. Simplemente se ha de instalar el programa en cada dispositivo, y registrarse creando una cuenta. De esta manera tú eres quién da permiso a la otra persona para que se conecte. Por tanto, no conlleva ningún riesgo de intrusión indeseada; sobre todo porque puedes ver en todo momento quién se ha conectado a tu equipo. Una solución completa para todos los escenarios: mantenimiento remoto, reuniones, videoconferencias, presentaciones y acceso a ordenadores o servidores remotos. Una única solución de software para tareas de soporte, administración, ventas, trabajo en equipo, ofi cina en casa y formación en tiempo real Para sistemas Windows, Mac, Linux, iPhone/iPad, Android y BlackBerry, incluidas las conexiones entre plataformas Funciona sin configuración incluso a través de firewalls y servidores proxy. Audio y vídeo remoto: Se puede escuchar y ver música, vídeos o sonidos del sistema del ordenador remoto mientras está conectado. Grabación de sesiones de control remoto o reuniones (incluso con imágenes de cámara web) con audio y voz sobre IP, incluida la conversión a formato de vídeo AVI Audio de alta definición para las transmisiones de voz sobre IP, con reducción de ruido y cancelación de eco automáticos Fácil gestión de los asociados de conexión mediante la lista de ordenadores y contactos, con una sencilla conexión con un solo clic. Página 34 9.- CARACTERÍSTICAS DE TEAMVIEWER Permite acceder fácilmente a los dispositivos propios sin necesidad de contraseña La pantalla de presencia en su lista de ordenadores y contactos indica cuáles de ellos están en línea y disponibles en un momento dado. Funciones de mensajería instantánea en la lista de ordenadores y contactos, incluidos chat en grupo y mensajería sin conexión. Historial de chat de conversaciones en curso para todas las conversaciones y grupos de chat permanentes Wake-on-LAN: despierte su equipo a través de otro equipo que utilice TeamViewer dentro de la red local o a través de un router Alertas instantáneas en su lista de Ordenadores & Contactos cuando hay notificaciones disponibles, por ejemplo, casos de servicio o nuevas solicitudes de contactos Envío sencillo de archivos a través de la lista de Ordenadores & Contactos sin establecimiento de conexión Copiar y pegar archivos, imágenes y textos de un ordenador a otro a través del portapapeles Acceso a cuentas de almacenamiento en la nube (p. ej., Dropbox, OneDrive, Google Drive y Box) desde TeamViewer Soporte para pantallas de ultra alta definición Comprobaciones de supervisión integradas: TeamViewer envía alertas acerca del espacio libre en disco, actualizaciones de Windows, protección antivirus y el Firewall de Windows. Simplemente asigne a su cuenta de TeamViewer el dispositivo que desee vigilar. Soporte para servidor de terminales 10.- TECNOLOGÍAS DE TEAMVIEWER 11.- REQUERIMIENTOS BASICOS DE TEAMVIEWER 35 Está disponible para equipos con sistemas operativo Android, iOS (con limitaciones), Windows 10, 8.1, 8 y 7, Windows Phone, Mac OS X, Linux, Chrome OS y BlackBerry. Precisa conexión de red o a Internet. Precisa tener un ID de Apple si se descarga para un dispositivo iOS. Precisa tener una cuenta de correo registrada en Google si se descarga para un dispositivo Android. Es necesario saber desplazarse por los elementos del sistema operativo y los controles de las aplicaciones. Página 12.- HERRAMIENTAS DE TEAMVIEWER Reunión. Control Remoto o Asistencia Remota Chat Colaboración Video llamada Compartir Pantalla Tablero Transferencia de Archivos 13.- VENTAJAS DE TEAMVIEWER Control remoto de cualquier ordenador. Asistencia remota sin la instalación. Administración remota de un servidor. Trasferir archivos. Máximo estándar de seguridad. Poder realizar mantenimiento preventivo y correctivo a distancia. Hacer copias de seguridad de la información del otro pc. Transferir archivos de PC a PC sin problema. Es más económica la asistencia remota. Poder resolver des configuraciones, virus y errores de actualización. Brindar ayuda sin necesidad de esperar horas o días para que el técnico se desplacé. 14.- FUTURO DE TEAM VIEWER Tras 14 años, TeamViewer ha logrado que su herramienta de control remoto de equipos o escritorio compartido (su producto principal) forme uno esos casos en los que un servicio o producto de una compañía determinada se convierte en sinónimo de ese producto en todo el mercado. Página Como con otros casos, nos surgía la duda de qué es capaz de ofrecer una compañía tan focalizada en una solución concreta para mantenerse competitiva cuando pasa el tiempo, cuando se le asocia tanto con un producto. Esto es lo que hemos descubierto sobre cómo una empresa muy centrada en una aplicación se abre a más soluciones, y sobre todo, a una nueva época. 36 Esto es lo que cualquier empresa desea, pero en un ecosistema tan cambiante como el tecnológico, no se puede garantizar que sea suficiente para asegurar un futuro en el que mantenerse relevante. Cuando nos hemos acercado a TeamViewer pensábamos que sus soluciones no daban mucho de sí para salir de esa posición cómoda en la que las empresas solamente mejoran iterativamente el producto, sin proponer cambios grandes. TeamViewer Pilot Con la llegada de los Smartphone modernos, TeamViewer dio un paso de gigante en cuanto a los casos de usos a los que podía llegar. Sobre todo, cuando los usuarios adquirieron la capacidad de compartir la pantalla de su móvil con la otra parte de la conexión. Y, yendo más allá, lo dio con TeamViewer Host, logrando poder manejar a distancia otro smartphone, que sumaba control al hecho de simplemente poder ver su pantalla. De la oferta de TeamViewer, buscando entre cambios recientes en el portfolio, llamó mucho la atención TeamViewer Pilot, un servicio que lleva el TeamViewer tradicional fuera de la pantalla para que la asistencia pueda darse en el mundo offline y que, gracias a la realidad aumentada, permite que se realicen diagramas, indicaciones y anotaciones con flechas de guía, dibujos a mano alzada, números de paso a paso, etc. En los últimos años, se produjo una explosión de todo lo relacionado con la realidad virtual y la aumentada. Como en todas las modas y tendencias, hemos conocido muchos productos útiles, muchos prometedores, y muchos otros que realmente no solucionan nada. De estos ha habido muchos, lo que en ocasiones podía hacer que ver "realidad aumentada" junto al nombre de una marca se asociara a "lo lanzan por no quedarse atrás, pero es marketing". Sin salirse de lo su rango de acción como empresa, TeamViewer ha hecho con Pilot más que simplemente iterar su producto principal No se trata tanto de realidad aumentada, sino de un producto que se adapta a los cambios demográficos y a la demanda. Debido al envejecimiento de la fuerza laboral, los expertos son cada vez más escasos. Los empleados más jóvenes tienden a ser más generalistas que expertos". Página 37 En el comunicado de lanzamiento de TeamViewer Pilot 2.0, también se hacía referencia a este asunto laboral, mencionando el producto como una posibilidad de que los expertos utilicen Pilot de forma que sirva como herramienta con la que formar mediante documentación gráfica a los empleados más jóvenes y que están aprendiendo. TeamViewer en la era de la realidad aumentada con gafas y el 5G Pese a que ya permite desarrollos como TeamViewer Pilot, la realidad aumentada aún está en una etapa de relativa gestación para lo que se espera de ella, y no porque no sea solvente con lo que ofrece ya, sino por el medio en que todavía se muestra de forma mayoritaria. Seguir instrucciones a través de la pantalla de un smartphone resulta útil e incluso espectacular, pero más lo es ver directamente las indicaciones sobre la realidad, y eso es lo que proporcionan ahora las gafas de realidad aumentada. Respecto a la primera versión, con TeamViewer Pilot 2.0 se ha mejorado la calidad del vídeo y el servicio se ha abierto a Android, pero más destacado es el soporte para gafas. Las gafas proporcionan un gran valor en escenarios de manos libres, pero espera que la tecnología mejore en los próximos años en peso, duración de batería y facilidad de uso. El hecho de que tan solo estén soportadas por el momento marcas como Epson o Vuzix hace complicado que la adopción de Piot vaya a extenderse mucho fuera del móvil (aunque en empresas el coste es menos relevante), pero quizá sea 2020 el año en que el sector dé pasos más rápidos hacia la democratización o expansión, pues se espera que Apple lance sus propias gafas. Eso podría hacer que llegaran modelos muy capaces a lo Google Glass actualizada, pero también otros económicos y aceptables que muchos usuarios puedan permitirse para este y otros usos. Página 38 Otro de los grandes cambios tecnológicos que ya se puede afirmar que está aquí, y que a partir de 2020 se convertirá en algo mucho más masivo, es la tecnología de redes 5G. En este sentido, desde la compañía "ven un gran potencial en el 5G", pero son cautos respecto a su presente, pues opinan que "tomará algunos años hasta que tengamos una cobertura razonable". 15.- TECNOLOGIAS DE ACCESO REMOTO El acceso remoto es la tecnología que permite a los empleados de la empresa acceder al servidor desde dispositivos que no se encuentran en el mismo entorno. Este modelo no requiere una conexión física entre las computadoras, ya que el proceso se realiza a través de una red virtual. De forma simplificada, el acceso remoto permite a los empleados acceder a datos, correos electrónicos y otro tipo de documentos a través de cualquier dispositivo, como también posibilita que el soporte técnico de una empresa manipule una máquina y solucione un problema sin estar presente en el mismo lugar. ¿Cómo funciona el acceso remoto? El acceso remoto funciona desde una red virtual que permite la comunicación y conexión con dispositivos como computadoras portátiles, tabletas y teléfonos inteligentes a un servidor. La condición para que ocurra este proceso es que tanto el servidor como el dispositivo electrónico estén habilitados para admitir esta conexión. Para que ésta comunicación suceda y para evitar problemas de seguridad como invasiones y pérdida de datos, la autenticación entre los extremos de la comunicación es obligatoria. ¿Cómo hacer el acceso remoto? El acceso remoto depende de la tecnología para funcionar. En este contexto, hay dos formas principales para que suceda este proceso, puede ser a través de Conexión a Escritorio Remoto o por VPN (Red Privada Virtual). El primero se basa en el protocolo RDP de Microsoft, sin embargo, también se puede ejecutar en otro sistema operativo que no sea Windows. Página El acceso remoto también puede tener lugar a través de VPN (Red Privada Virtual), que funciona como una especie de "túnel virtual protegido" a través del cual viajan los datos. 39 Este tipo de conexión no tiene una base encriptada. Por tanto, puede que no sea la tecnología ideal para empresas con múltiples accesos, ya que no garantiza seguridad y protección de datos. Esta red puede basarse en dos protocolos diferentes: SSL e IPSec. El primero es específico para aplicaciones web y no requiere la instalación de software de acceso remoto. Por tanto, es más sencillo y su coste no es elevado. Es bastante funcional, pero algo limitado. Eso es porque no permite a sus usuarios compartir datos o hacer copias de seguridad de sus archivos. El IPSec requiere software de acceso remoto. Se considera más seguro, ya que para usarlo es necesario no solo ejecutarlo, sino configurarlo. En otras palabras, tiene dos capas de seguridad muy eficientes que dificultan el acceso de personas no autorizadas. ¿Cuáles son las ventajas de los servicios de acceso remoto? Los servicios de acceso remoto pueden aportar importantes beneficios a una empresa. Promueve la agilidad en la resolución de problemas. En un servicio presencial, el especialista necesita desplazarse hasta el domicilio del cliente, lo que puede llevar horas y frustrar la experiencia del cliente. En el servicio remoto, el asistente puede resolver una demanda en minutos. Sin mencionar que el proceso es sencillo, solo requiere que el cliente tenga instalado el programa y autorice al técnico a acceder a su computadora y realizar las reparaciones necesarias. Mejora la productividad de los empleados Dado que el acceso remoto elimina la necesidad de la presencia física del empleado, este hace su trabajo más rápido y con menos esfuerzo. Así, además de poder dedicarse a otras demandas, también se siente más útil y motivado, ya que se da cuenta de que puede manejar, con soltura, un mayor número de tareas. Optimiza costos Quizás el mejor beneficio del acceso remoto es optimizar los costos. Esto se debe a que, como ya se vio, aumenta la productividad de los empleados, además de promover el ahorro con gastos como gasolina y transporte para el desplazamiento de los trabajadores. Página Contribuye a la satisfacción del cliente 40 Además, promueve el trabajo de oficina en casa, lo que también reduce los gastos de luz, agua e incluso facturas en papel, ya que los empleados no utilizan la impresora de la empresa para imprimir documentos e informes. El acceso remoto contribuye positivamente a la experiencia del cliente. Después de todo, a través de ella, el cliente puede tener su problema resuelto de una manera ágil y eficaz. Escritorio remoto La tecnología de escritorio remoto puede ser definida como el medio por el cual uno o varios usuarios pueden acceder a distancia a un ordenador desde otro ordenador. Como su propio nombre indica, la conexión ha de ser remota, lo cual implica que ambos ordenadores estén situados en redes diferentes, cada uno con su propio IP (Protocolo de Internet). Esta tecnología es extremadamente útil tanto para empresas como para particulares que deseen hacer uso de un determinado ordenador se encuentren donde se encuentren, simplemente contando con una conexión a internet y permaneciendo ambos ordenadores encendidos de manera simultánea. Gracias a ello, el ahorro económico, técnico y de tiempo se hace patente al prescindir de desplazamientos innecesarios. A tenor de lo enunciado, las posibilidades que ofrece este sistema de trabajo a distancia son numerosas. En efecto, el empleo del escritorio remoto permite hacer uso de los recursos de un ordenador determinado a larga distancia, lo cual ahorra costes y aumenta la seguridad del trabajo sin necesitar la intervención de terceros que hagan de intermediarios. Así pues, el escritorio remoto hace posible la centralización de tareas o aplicaciones en un mismo computador, pudiendo trabajar en el mismo todos aquellos usuarios que tuvieran permiso para hacerlo. Aplicando este método, el trabajo en equipo a distancia se convierte en una labor factible, sencilla y eficiente. VPN Cuando un trabajador a distancia o un trabajador en una oficina remota utilizan servicios de banda ancha para acceder a la WAN corporativa a través de Internet, se generan riesgos de seguridad. Para abordar las cuestiones de seguridad, los servicios de banda ancha proporcionan capacidades para usar conexiones VPN a un servidor VPN, que por lo general se encuentra en el sitio corporativo. Una VPN es una conexión cifrada entre redes privadas a través de una red pública, como Internet. En vez de usar una conexión dedicada de capa 2, como una línea arrendada, una VPN usa conexiones virtuales llamadas “túneles VPN”, que se enrutan a través de Internet desde la red privada de la empresa hasta el host del sitio o del empleado remoto. Página Ahorro de costos: las VPN permiten que las organizaciones usen Internet global para conectar oficinas y usuarios remotos al sitio corporativo principal, lo que elimina la necesidad de enlaces WAN dedicados y bancos de módems costosos. 41 Los beneficios de VPN incluyen lo siguiente: Seguridad: las VPN proporcionan el nivel máximo de seguridad mediante dos protocolos avanzados de cifrado y autenticación que protegen los datos del acceso no autorizado. Escalabilidad: debido a que las VPN usan la infraestructura de Internet en los ISP y los dispositivos, es fácil agregar nuevos usuarios. Las empresas pueden incrementar ampliamente la capacidad, sin agregar una infraestructura significativa. Compatibilidad con la tecnología de banda ancha: los proveedores de servicios de banda ancha, como DSL y cable, admiten la tecnología VPN, de modo que los trabajadores móviles y los empleados a distancia pueden aprovechar el servicio de Internet de alta velocidad de sus hogares para acceder a las redes corporativas. Las conexiones de banda ancha de alta velocidad para uso empresarial también pueden proporcionar una solución rentable para la conexión de oficinas remotas. Existen dos tipos de acceso a VPN: VPN de sitio a sitio: las VPN de sitio a sitio conectan redes enteras entre sí; por ejemplo, pueden conectar la red de una sucursal a la red de la oficina central de la empresa, como se muestra en la figura 1. Cada sitio cuenta con un gateway VPN, como un router, un firewall, un concentrador VPN o un dispositivo de seguridad. En la ilustración, una sucursal remota utiliza una VPN de sitio a sitio para conectarse a la oficina central de la empresa. Página 42 VPN de acceso remoto: las VPN de acceso remoto permiten que los hosts individuales, como los empleados a distancia, los usuarios móviles y los consumidores de extranets, accedan a la red de una empresa de manera segura a través de Internet. Por lo general, cada host (trabajador a distancia 1 y trabajador a distancia 2) tiene cargado un software de cliente VPN o usa un cliente basado en Web, como se muestra en la figura 2. 16.PROCESO DE CONFIGURACIÓN TEAMVIEWER CON IMÁGENES DE Lo primero es ingresar al siguiente link para descargar la aplicación https://www.teamviewer.com/esmx/productos/teamviewer/?utm_source=google&utm_medium=cpc&utm_campaig n=mx|nb|21|apr|Broad-Match|free&utm_content=RemoteAccess&utm_term=acceso%20remoto%20windows Página 43 Presionamos el botón “Descarga Gratis” Una vez descargada la aplicación procedemos a instalarla Seleccionamos Instalación por defecto Página 44 Esperamos que se terminen de extraer los archivos Por el momento seleccionamos “Quiero usar la versión gratuita de uso personal” Página 45 Se nos abrirá la pestaña del programa proporcionándonos nuestro ID y la contraseña (esta contraseña cambia cada que se inicia el programa). 17.- IMÁGENES DE EJERCICIOS REALIZADOS https://www.ecured.cu/TeamViewer Página https://cinusual.com/que-es-teamviewer-y-por-que-es-perfecto-para-el-trabajo-adistancia 46 https://sites.google.com/site/redeslocalesyglobales/4-configuracion-de-red/2configuracion-de-routers/1-caracteristicas-y-aspectos-fisicos-de-los-routers/1caracteristicas-de-los-routers https://www.viewer.mx/caracteristicas-generalesteamviewer#:~:text=Caracter%C3%ADsticas%20TeamViewer&text=Audio%20y%2 0v%C3%ADdeo%20remoto%3A%20escuche,ordenador%20remoto%20mientras% 20est%C3%A1%20conectado.&text=F%C3%A1cil%20gesti%C3%B3n%20de%20l os%20asociados,conexi%C3%B3n%20con%20un%20solo%20clic. https://netcloudengineering.com/funcionamiento-redes-lan/ https://redesforliceo.blogspot.com/p/tipos-de-redes-alambricas.html https://pandorafms.com/blog/es/tecnologia-lifi/ https://nando152.blogspot.com/p/dispositivos-activos-y-pasivos.html https://es.slideshare.net/fernandobogallodelassalas/taller-138294348#:~:text=%C2%BFQu%C3%A9%20diferencia%20hay%20entre%20un,in formaci%C3%B3n%20atreves%20de%20la%20red. https://www.sostenibilidad.com/vida-sostenible/que-es-y-como-funciona-latecnologia-li-fi/ https://es.slideshare.net/chavajackson3/dispositivos-de-red-27906547 http://cidecame.uaeh.edu.mx/lcc/mapa/PROYECTO/libro27/41_definicin_de_capa _de_enlace.html https://sites.google.com/site/informaticaredesdecomputadoras/unidad-3-capasinferiores-del-modelo-osi-y-tcp-ip/3-2-capa-de-enlace-de-datos https://www.tamps.cinvestav.mx/~vjsosa/clases/redes/Cap5_enlace_alumnos.pdf http://www.ipref.info/2009/04/dispositivos-de-red-capa-de-enlacede.html#:~:text=Son%20dispositivos%20que%20operan%20en,software%2C%20e s%20mucho%20m%C3%A1s%20r%C3%A1pido. https://mariaisawep.es.tl/Topologia.htm#:~:text=La%20topolog%C3%ADa%20de% 20red%20define,de%20los%20cables%20o%20medios.&text=Una%20topolog%C 3%ADa%20de%20bus%20circular,conectan%20directamente%20a%20este%20b ackbone. https://sobretodoredes.wordpress.com/redes-cableadas/topologias-de-las-redescableadas/ https://btvitsiprojectotecnologico.wordpress.com/temas-de-interes/diferentesprotocolo-que-e-utilizan-en-una-red/ https://blog.latiendadelaslicencias.com/tarjetas-de-red/ Página 47 https://infotecs.mx/blog/modelo-de-referencia-osi.html Página 48 https://www.eninetworks.com/blog-que-es-una-red-lan/