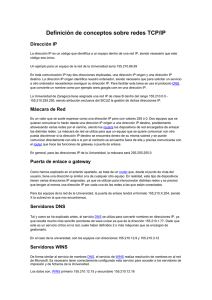

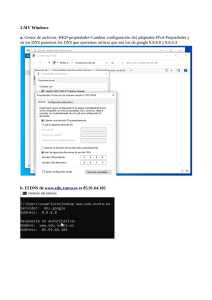

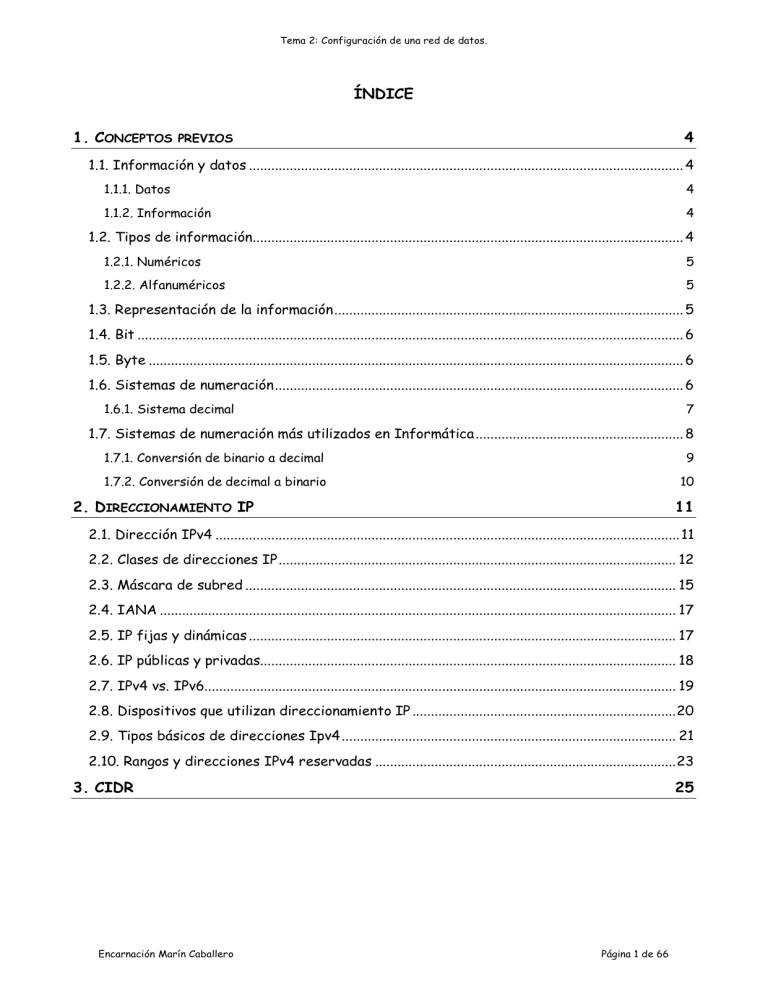

Tema 2: Configuración de una red de datos. ÍNDICE 1. CONCEPTOS 4 PREVIOS 1.1. Información y datos ..................................................................................................................... 4 1.1.1. Datos 4 1.1.2. Información 4 1.2. Tipos de información.................................................................................................................... 4 1.2.1. Numéricos 5 1.2.2. Alfanuméricos 5 1.3. Representación de la información .............................................................................................. 5 1.4. Bit ................................................................................................................................................... 6 1.5. Byte ................................................................................................................................................ 6 1.6. Sistemas de numeración .............................................................................................................. 6 1.6.1. Sistema decimal 7 1.7. Sistemas de numeración más utilizados en Informática ........................................................ 8 1.7.1. Conversión de binario a decimal 9 1.7.2. Conversión de decimal a binario 10 2. DIRECCIONAMIENTO IP 11 2.1. Dirección IPv4 ............................................................................................................................. 11 2.2. Clases de direcciones IP ........................................................................................................... 12 2.3. Máscara de subred .................................................................................................................... 15 2.4. IANA ........................................................................................................................................... 17 2.5. IP fijas y dinámicas ................................................................................................................... 17 2.6. IP públicas y privadas................................................................................................................ 18 2.7. IPv4 vs. IPv6............................................................................................................................... 19 2.8. Dispositivos que utilizan direccionamiento IP ....................................................................... 20 2.9. Tipos básicos de direcciones Ipv4 .......................................................................................... 21 2.10. Rangos y direcciones IPv4 reservadas ................................................................................. 23 3. CIDR Encarnación Marín Caballero 25 Página 1 de 66 Tema 2: Configuración de una red de datos. 4. EJEMPLOS 28 DE REDES 4.1. Red formada por tres ordenadores conectados a un concentrador y sin acceso a Internet .............................................................................................................................................. 28 4.2. Red WLAN interconectada a Internet .................................................................................. 29 4.3. Red PAN con acceso a Internet .............................................................................................. 29 4.4. Red formada por dos subredes conectadas entre sí............................................................ 30 4.5. Diseño básico de una red local en árbol con acceso a Internet mediante un router ...... 30 4.6. Empresa dividida en subredes ................................................................................................. 31 4.7. Dos redes LAN conectadas entre sí a través de Internet ................................................. 31 5. PASOS 32 DE CONFIGURACIÓN DE UN ORDENADOR A UNA RED 6. CONFIGURACIÓN DE LA CONEXIÓN DE RED EN 7. CONFIGURACIÓN DE UNA RED LOCAL WINDOWS 7 32 33 7.1. Nombre de equipo....................................................................................................................... 33 7.2. Grupo de trabajo........................................................................................................................ 33 7.3. Dominio ........................................................................................................................................ 35 7.4. La dirección IP y la máscara de subred.................................................................................. 36 7.5. Puerta de enlace......................................................................................................................... 37 7.6. DNS.............................................................................................................................................. 40 7.7. Ejemplo: Configuración de un ordenador usando el protocolo TCP/IP .............................. 41 7.8. ¿Cómo se puede saber la configuración IP de nuestro ordenador? ................................... 41 7.9. ¿Cómo se puede comprobar si la configuración IP de la red ha sido correcta?............... 42 7.10. ¿Cómo se puede saber por dónde circulan los mensajes en la red? ................................. 43 8. DNS 45 8.1. Nombres de dominio................................................................................................................... 45 8.2. Jerarquía DNS ........................................................................................................................... 46 8.3. El archivo hosts.......................................................................................................................... 47 8.3.1. Ubicación del archivo 47 8.3.2. Contenido del archivo 48 8.3.3. Aplicaciones de uso 49 8.4. Tipos de servidores DNS ......................................................................................................... 50 8.5. Tipos de resolución de nombres de dominio .......................................................................... 51 8.6. Mecanismos de resolución de nombres de dominio ............................................................... 52 8.7. Funcionamiento del DNS........................................................................................................... 52 Encarnación Marín Caballero Página 2 de 66 Tema 2: Configuración de una red de datos. 8.8. ¿Cómo se pueden saber los servidores DNS de nuestro ordenador? ................................ 53 8.9. ¿Cómo restaurar el archivo HOSTS de nuestro ordenador?.............................................. 54 8.10. ¿Cómo ver las DNSs de nuestro ordenador? ....................................................................... 54 8.11. Uso de nslookup......................................................................................................................... 55 9. DHCP 55 9.1. Funcionamiento del DHCP .......................................................................................................... 55 9.2. Configuración de las direcciones IP de forma automática en Windows XP ...................... 57 10. COMPARTIR 60 RECURSOS EN EL MODO AVANZADO 11. PERMISOS NTFS VS CARPETA 61 COMPARTIDA 11.1. Carpetas compartidas ............................................................................................................... 62 11.2. Los permisos compartidos son acumulativos......................................................................... 63 11.3. Concesión de permisos y modificación de la configuración de las carpetas compartidas .............................................................................................................................................................. 63 11.4. Conexión a carpetas compartidas. Unidades de red ........................................................... 64 11.5. Combinación de permisos ......................................................................................................... 65 11.6. Uso de carpetas compartidas administrativas ..................................................................... 66 Encarnación Marín Caballero Página 3 de 66 Tema 2: Configuración de una red de datos. 1. CONCEPTOS PREVIOS 1.1. Información y datos Generalmente, en el lenguaje coloquial, los términos dato e información se utilizan como sinónimos, pero conceptualmente son distintos. DATO ≠ INFORMACIÓN Los datos son la unidad básica del sistema de información y la información son los datos estructurados. 1.1.1. Datos Los datos son “conjuntos de símbolos utilizados para representar un valor numérico, un hecho, un objeto o una idea de una manera adecuada para su comunicación, interpretación y procesamiento por seres humanos o medios automáticos”. En verdad, el dato es un concepto básico o elemental como los nombres de las cosas o las cantidades (un precio, una fecha, el nombre de una persona, etc.). El dato no tiene valor semántico (sentido) en sí mismo, pero convenientemente tratado (procesado) se puede utilizar en la realización de cálculos o toma de decisiones. Un dato por sí mismo no constituye información, es el procesado de los datos lo que nos proporciona información. Ejemplos: Euros, Bolsa, 3.333, BBVA, etc. 1.1.2. Información La información, a diferencia de los datos, tiene significado, relevancia y propósito. La información está formada para algún fin. Informar es dar forma a algo. Ejemplo: La cotización del BBVA en la Bolsa es de 3.333. En este punto, y teniendo en cuenta las anteriores definiciones, podemos definir la información útil como “un conjunto de datos acerca de hechos, objetos, valores e ideas, que organizados en un contexto determinado tienen significado útil para la persona que los recibe, cuyo propósito puede ser el de reducir la incertidumbre, incrementar el conocimiento acerca de algo o ayudar a tomar decisiones sobre ellos”. La ecuación expuesta a continuación es muy importante, y resume las anteriores ideas: DATOS + INTERPRETACIÓN (CONTEXTO) = INFORMACIÓN ÚTIL Ejemplos: Éstos son conceptos básicos de Informática (Correcto). Básicos son conceptos de estos Informática (Incorrecto). 1.2. Tipos de información Partiendo de la diferencia semántica y sintáctica de la información, los tipos de información que son susceptibles de uso u comunicación para el ser humano, pueden ser agrupados en dos básicos: numéricos y alfanuméricos. Encarnación Marín Caballero Página 4 de 66 Tema 2: Configuración de una red de datos. 1.2.1. Numéricos Son valores numéricos (cuantitativos) expresados en una determinada unidad de medida; la información contenida en ellos no depende de su valor absoluto, sino de su significado respecto a otros valores absolutos recibidos anterior y posteriormente. Es decir, son el conjunto de información formado sólo por números, que pueden representar diferentes tipos de información. Por ejemplo, la temperatura ambiente de una ciudad, donde temperatura sería un número que nos indica a qué mensaje corresponde. Se utiliza el sistema de numeración decimal. 1.2.2. Alfanuméricos Son agrupaciones de letras, números y otros caracteres como signos de puntuación, que son directamente interpretables en el modo humano de expresarse por escrito; cada símbolo es distinguible y legible por separado, y se compone de símbolos elementales formantes de la comunicación verbal. 1.3. Representación de la información Antes de tratar con detalle en los sistemas de numeración, conviene diferenciar entre la representación interna y la representación externa de la información. Externamente (caracteres alfabéticos, numéricos y especiales). Internamente (entendible por el ordenador – codificada). El objetivo del ordenador es transformar la información externa que el ser humano comprende en patrones de símbolos “0” y “1” fácilmente almacenables y procesables por los elementos internos de la misma. Encarnación Marín Caballero Página 5 de 66 Tema 2: Configuración de una red de datos. 1.4. Bit La unidad más pequeña (o mínima) de información es la que corresponde a un suceso en el que sólo hay dos alternativas posibles: verdadero (presencia de tensión) o falso (ausencia de tensión). Puede representarse en el interior del ordenador con un único dígito del sistema binario, es decir, un 0 ó un 1. A este dígito se le denomina bit, abreviatura de las palabras inglesas Binary digIT (dígito binario) que fue introducido por John Wilder Tukey en 1946 durante la construcción de la máquina ENIAC. Se denota por “b”. La unidad de medida bit resulta difícil de expresar cuando la cantidad de información aumenta . La necesidad de codificar informaciones más complejas ha llevado a agrupar varios bits, apareciendo así las siguientes unidades: byte y múltiplos del byte (así, hablamos de Kilobyte, Megabyte, Gigabyte, etc.). 1.5. Byte Un byte es un conjunto de 8 bits que permite representar 256 (28) símbolos o caracteres alfanuméricos diferentes. El término byte es la contracción de las palabras inglesas BinarY TErm (término binario) y fue introducido por Werner Buchholz en 1957 durante las primeras fases de diseño del IBM 7030 Stretch. Se denota por “B”. 1.6. Sistemas de numeración Se denomina sistema de numeración al conjunto de símbolos y reglas que se utilizan para representar las cantidades de las magnitudes o valores numéricos. El conjunto de símbolos que dispone cada sistema numérico se conoce como alfabeto. A partir de ellos se expresarán todas las cantidades. Ejemplos: Sistema de numeración Alfabeto Sistema romano I, V, X, L, C, D, M Sistema decimal 0, 1, 2, 3, 4, 5, 6, 7, 8, 9 Un mismo número o cantidad se representa de forma diferente en cada sistema. Ejemplos: Encarnación Marín Caballero Sistema romano Sistema decimal III 3 X 10 XXI 21 Página 6 de 66 Tema 2: Configuración de una red de datos. 1.6.1. Sistema decimal Ejemplo: Si tenemos los números 84 y 48, vemos que el 84 tiene una cadena de símbolos el 8 y el 4, mientras que el 48 tiene una cadena de símbolos compuesta por el 4 y el 8. Cada uno de estos símbolos tiene un valor distinto dependiendo de su posición dentro de la cadena que forma el número. El dígito más a la derecha representa las unidades y el siguiente dígito representa a las decenas. En el 84 el 4 representa las unidades y el 8 las decenas. En el 48 el 8 representa las unidades y el 4 las decenas. Ejemplo: El número 6324 está formado por 4 unidades, 2 decenas, 3 centenas y 6 unidades de millar, tal como se representa a continuación: 6324 = 6·1000 + 3·100 + 2·10 + 4 En el sistema decimal, la posición de la cifra de la extrema derecha es la de menor valor, o posición de orden inferior, y la cifra que la ocupa se denomina dígito menos significativo. Mientras que la posición de la cifra de la extrema izquierda es la de mayor valor, o posición de orden superior , y la cifra que la ocupa se denomina dígito más significativo. Ejemplo: Si tenemos el número 6324, el dígito menos significativo es la cifra 4 y el dígito más significativo es la cifra 6. Ejemplo: Estos sistemas se caracterizan fundamentalmente por su base, que es el número de símbolos distintos que se emplean en un sistema determinado para representar la información. En estos sistemas tenemos tantos símbolos como la base del sistema, que como hemos dicho antes se conocen como alfabeto; es decir, si la base es b, el alfabeto va de 0 a b-1 símbolos. Encarnación Marín Caballero Página 7 de 66 Tema 2: Configuración de una red de datos. Ejemplo: Decimos que nuestro sistema decimal es de base 10 ya que existen 10 símbolos distintos (del 0 al 9) y el sistema binario es de base 2 porque utiliza 2 símbolos (0 y 1). Base Alfabeto 2 0, 1 10 0, 1, 2, 3, 4, 5, 6, 7, 8, 9 Los números mayores que la base se representan por medio de varias cifras. Si la base es b, el rango de cada cifra va de 0 a b-1. De modo que un sistema en base b puede representar cualquier número por grande que sea. Ejemplo: El número 6324 de 4 cifras en un sistema de base 10 es válido porque cada cifra está comprendida entre 0 y 9, mientras que el número 1A no lo es porque la cifra A no es un símbolo de su alfabeto. 1.7. Sistemas de numeración más utilizados en Informática Los sistemas de numeración más usuales en Informática son: Sistema binario. Sistema octal. Sistema hexadecimal. Para aprender a manejarlos, se recurre frecuentemente a la analogía con el sistema de numeración más conocido y utilizado a diario entre las personas: el sistema decimal de base 10. En la siguiente tabla se muestran estos sistemas. Sistema de numeración Base de numeración Número de símbolos Alfabeto Sistema decimal Base 10 10 0, 1, 2, 3, 4, 5, 6, 7, 8, 9 Sistema binario Base 2 2 0, 1 Sistema octal Base 8 8 0, 1, 2, 3, 4, 5, 6, 7 Sistema hexadecimal Base 16 16 0, 1, 2, 3, 4, 5, 6, 7, 8, 9, A, B, C, D, E, F Estos sistemas difieren en cuanto a la disposición y al tipo de los símbolos que utilizan. Como se puede observar, el dígito de mayor valor en el sistema numérico binario es el 1, en el octal el 7, en el decimal el 9 y en el hexadecimal la letra F, cuyo valor numérico es igual a 15. En el sistema binario, el bit menos significativo (LSB, Least Significant Bit) es el bit que está situado en el extremo derecho del número binario (ocupa la posición 0). Mientras que el bit más significativo (MSB, Most Significant Bit) es el bit que está situado en el extremo izquierdo del número binario. Ejemplo: A partir de ahora, para evitar confusiones, cuando expresemos un valor numérico (N) pondremos un subíndice al final indicando la base (b) en la que se expresa dicho valor (Nb), salvo que por el contexto quede suficientemente claro. Encarnación Marín Caballero Página 8 de 66 Tema 2: Configuración de una red de datos. Ejemplos: 22510 El subíndice indica que el número 225 es de base 10. 110112 El subíndice indica que el número 11011 es de base 2. Ejemplos: Sistema decimal 2310 11010 510 Sistema binario 1012 1102 12 Sistema octal 238 1108 78 Sistema hexadecimal 2316 11016 A3F016 Ejemplos: En el sistema decimal, el número 12510 es un número válido, pero el número 12A10 no lo es, ya que utiliza un símbolo A no válido en el sistema decimal. En el sistema binario, el número 1012 es un número válido, pero el número 102 2 no lo es, ya que el símbolo 2 no es un símbolo válido en el sistema binario. En el sistema octal, el número 358 es un número válido, pero el número 398 no lo es, ya que el símbolo 9 no es un símbolo válido en el sistema octal. En el sistema hexadecimal, el número F1E4 16 es un número válido, pero el número FKE4 16 no lo es, ya que el símbolo K no es un símbolo válido en el sistema hexadecimal. 1.7.1. Conversión de binario a decimal En un sistema de base b, cualquier número N con n dígitos enteros expresado de la forma N = (Xn Xn-1 ... X1 X0)b, se puede representar como un polinomio de potencia de la base b: N = Xn·bn + Xn-1·bn-1 + ... + X1·b1 + X0·b0 Donde: Xi: son las distintas cifras del valor numérico. El rango de cada cifra va de 0 a b-1 (0 Xi < b). i: posición que ocupa cada cifra dentro del número. Se numera en forma creciente hacia la izquierda desde 0 en adelante y de 1 en 1, o sea i = 0, 1, ..., n. Ejemplo: Obtener el valor decimal de los siguientes números binarios (lo resolveremos disponiendo los productos en columna para facilitar la suma): 11012 = 1·23 + 1·22 + 0·21 + 1·20 = 1·8 + 1·4 + 0·2 + 1·1 = 8 + 4 + 0 + 1 = 1310 Encarnación Marín Caballero Página 9 de 66 Tema 2: Configuración de una red de datos. 1.7.2. Conversión de decimal a binario La conversión de un número decimal a binario se efectúa mediante las siguientes operaciones: dividir por la base 2, guardar el resto y volver a dividir el cociente y así sucesivamente hasta que el cociente sea menor que la base. Por tanto, el número en base 2 está formado por el último cociente y por los restos del último al primero. Ejemplo: Convertir el número decimal 65 a binario. Otra forma de realizar la conversión de un número decimal a binario es utilizando la tabla de potencia de 2. Las operaciones a realizar son: restar el número decimal al peso (512, 256, 128,…) que es igual o inmediatamente inferior, si el resultado es cero se acaba el proceso, en caso contrario se continúan. Por cada peso que se use para hacer la resta se pone un 1 en la posición que ocupa en binario. Por tanto, el número en base 2 está formado por los pesos utilizados. Ejemplo: Convertir el número decimal 230 a binario utilizando la tabla de potencia de 2. Encarnación Marín Caballero Página 10 de 66 Tema 2: Configuración de una red de datos. 2. DIRECCIONAMIENTO IP Las direcciones IP, donde IP son las siglas de Internet Protocol, se usan para identificar de forma exclusiva a las redes y hosts (computadores e impresoras) en sus redes para que los dispositivos se puedan comunicar. Las estaciones de trabajo y los servidores de una red TCP/IP se denominan hosts y cada uno de ellos tiene una dirección IP exclusiva, denominada dirección de host. TCP/IP es el protocolo que se utiliza más ampliamente a nivel mundial. Internet o la World Wide Web usan sólo direccionamiento IP. Para que un host pueda acceder a Internet, debe tener una dirección IP. En la definición inicial del protocolo (IPv4), las direcciones IP se expresaban como una secuencia de cuatro dígitos, de 8 bits cada uno . Debido al enorme crecimiento de Internet, a partir de 1995 se desarrolló un nuevo protocolo, el IPv6, que permite definir un número mucho mayor de direcciones. Sin embargo, dicha versión del protocolo está aún en fase de implantación, por lo que nos centraremos en la descripción de las direcciones IPv4. 2.1. Dirección IPv4 Las direcciones IP tienen una longitud de 32 bits (con la versión actual IPv4) y se dividen en 4 octetos de 8 bits cada uno. Ejemplo: Dirección IP en forma de secuencia de unos y ceros. El número de IP debe ser diferente para cada ordenador y está formado por cuatro bloques de números, separados por puntos, donde cada número puede tener un valor entre 0 y 255: W.X.Y.Z. Ejemplo: 192.168.0.20 es la dirección IP que identifica a un dispositivo en la red. Encarnación Marín Caballero Página 11 de 66 Tema 2: Configuración de una red de datos. Ejemplo: Dirección IP en notación binaria y decimal. En su forma básica, la dirección IP se divide en dos partes: una dirección de red y una dirección de host. 2.2. Clases de direcciones IP Hay 5 clases de direcciones IP (desde A hasta E). Sólo las 3 primeras clases (A, B y C) se utilizan para fines comerciales, mientras que las clases D y E están reservadas. La clase A empieza con el 1er bit de la dirección IP a 0, la clase B empieza siempre con los dos primeros bits a 10, la clase C con los tres primeros bits a 110, la clase D con los cuatro primeros bits a 1110 y la clase E con los cuatro primeros bits a 1111. La clase se determina basándonos en el valor decimal del primer octeto. Ejemplo: Direcciones IP en binario que tienen el valor del 1er octeto comprendido dentro de las clases A, B y C. Encarnación Marín Caballero Página 12 de 66 Tema 2: Configuración de una red de datos. Para saber el número total de redes y de hosts que se pueden crear en una clase, hay que averiguar los octetos que identifican a la red y al host. Clase A: se asigna el primer octeto para identificar la red, reservando los tres últimos para que sean asignados a las estaciones de trabajo, de modo que la cantidad máxima de estaciones que pueden pertenecer a esa misma red es de 16.777.214 máquinas (224 - 2). Clase B: se asigna los dos primeros octetos para identificar la red, reservando los dos últimos para que sean asignados a las estaciones de trabajo, de modo que la cantidad máxima de estaciones que pueden pertenecer a esa misma red es de 65.534 máquinas (216 - 2). Clase C: se asigna los tres primeros octetos para identificar la red, reservando el último para que sea asignado a las estaciones de trabajo, de modo que la cantidad máxima de estaciones que pueden pertenecer a esa misma red es de 254 máquinas (28 - 2). NOTA: Se resta 2 al número total de máquinas que pueden haber en una clase porque la primera y la última IP no se pueden utilizar, ya que las direcciones IP en la parte de host con todo a 0 y a 1 en binario están reservadas como direcciones de red y de difusión, respectivamente. Las clases D y E no se pueden usar para los hosts, por lo que NO es aplicable lo anterior y tampoco existe la máscara de subred y el rango de direcciones IP. Las direcciones de clase D se utilizan para grupos de multicast y las direcciones de clase E están reservadas para fines de investigación como uso experimental. (*) Las direcciones 0 y 127 están reservadas. Encarnación Marín Caballero Página 13 de 66 Tema 2: Configuración de una red de datos. Ejemplo: Dirección IP 172.16.254.1 de clase B porque los primeros bits del 1er octeto son “10”. Ejemplo: Dirección IP 192.168.18.57 de clase C porque los primeros bits del 1er octeto son “110”. Los 3 primeros octetos identifican a la red y el último al host dentro de la red. Ejemplo: Red local de clase C. Todos los ordenadores son de clase C porque los primeros bits del 1er octeto son “110”. Los 3 primeros octetos son 192.0.3 que identifica a la red, mientras que el último octeto identifica al propio host (del 1 al 5). Además, están dentro de la misma red porque la parte de red es 192.0.3. Encarnación Marín Caballero Página 14 de 66 Tema 2: Configuración de una red de datos. grande. Las direcciones IP se dividen en clases para definir las redes de tamaño pequeño, mediano y Las direcciones de clase A se asignan a las redes de mayor tamaño. Las direcciones de clase B se utilizan para las redes de tamaño medio y las de clase C para redes pequeñas. Para conseguir esta división, se utiliza el concepto de máscara de subred. Las direcciones IP operan a nivel de red (capa 3 del modelo OSI) y son asignadas de forma estática (manualmente) por un administrador de red o de forma dinámica (automáticamente) por un Servidor de Protocolo de Configuración Dinámica de Equipos (DHCP). La dirección IP de una estación de trabajo (host) es una dirección lógica de 32 bits, que se puede modificar cuando uno quiera. La dirección MAC de la estación de trabajo es una dirección física de 48 bits que se graba en el NIC y que no se puede modificar a menos que se reemplace la NIC. La combinación de la dirección IP lógica y de la dirección MAC física ayuda a enrutar paquetes hacia el destino correcto. 2.3. Máscara de subred La máscara de subred (net mask) es un secuencia de cuatro números de la misma estructura que la IP, que se utiliza para distinguir qué parte de la IP identifica la red y qué parte a los equipos. La parte que identifica a la red toma el valor 255 en decimal (o todo unos en binario). La parte que identifica a los hosts toma el valor 0 en decimal (o todo ceros en binario). Por tanto, la máscara de subred, es un valor que si la pasamos a binario, solamente contiene “unos” y “ceros” consecutivos, es decir, que los “unos” están todos juntos y, luego, los “ceros” están todos juntos. En el ejemplo anterior la máscara de subred sería 255.255.255.0. En este caso, los tres primeros octetos valen 1 para identificar la red y el último octeto vale 0 para identificar al host. Por tanto, la máscara de subred se utiliza para organizar los dispositivos en subredes. Ejemplo: En redes de clase A, la máscara de subred es 255.0.0.0, lo que significa que el primer grupo de bits de la IP es para la red y el resto identifica los equipos. Encarnación Marín Caballero Página 15 de 66 Tema 2: Configuración de una red de datos. Por lo que para definir una clase se hace con la máscara de subred por defecto: Clase A: 255.0.0.0 Clase B: 255.255.0.0 Clase C: 255.255.255.0 Así una IP = 80.67.87.123 pertenecerá a una clase A y la máscara de subred será 255.0.0.0, y una IP = 150.87.234.78 será de clase B con máscara de subred 255.255.0.0. Para el direccionamiento de equipos informáticos pertenecientes a redes LAN de pequeñas empresas, de organizaciones y domésticas, se suele utilizar la denominada clase C cuyo rango de números IP se encuentra desde 192.168.0.0 a 192.168.255.255. Siendo para este tipo de redes la máscara de subred 255.255.255.0. Ejemplo: Un ordenador con dirección IP 192.168.10.1 tiene la máscara de subred 255.255.255.0. Todos los equipos de una misma red deben tener la misma máscara de subred. Las redes privadas de clase C tienen los dos primeros número fijos W=192 X=168, dejando el tercer número para número de red (Y) y el cuarto para el número de ordenador (Z). Para que un ordenador esté en la misma red que otro debe tener el mismo número Y . Ejemplos: 192.168.3.56 y 192.168.3.78 son dos ordenadores en la misma red con máscara de subred 255.255.255.0. 192.168.5.46 y 192.168.4.45 son dos ordenadores en distinta red con máscara de subred 255.255.255.0. Los primeros ordenadores podrían comunicarse, intercambiar archivos, etc., los dos siguientes ordenadores al estar en distintas redes no pueden intercambiar información. Ejemplo: Red local de clase C. Todos los ordenadores son de clase C porque los primeros bits del 1 er octeto son “110”. Los 3 primeros octetos son 192.168.1 que identifica a la red, mientras que el último octeto (en negrita) identifica al propio host (2, 7, 10, 15 y 20). Además, están dentro de la misma red porque la máscara de subred es la misma 255.255.255.0. Encarnación Marín Caballero Página 16 de 66 Tema 2: Configuración de una red de datos. Ejemplo: Red local de voz y datos. Todos los hosts son de clase C porque los primeros bits del 1er octeto son “110”. Los 3 primeros octetos son 192.168.0 que identifica a la red, mientras que el último octeto identifica al propio host (del 1 al 30) Además, están dentro de la misma red porque la máscara de subred es la misma 255.255.255.0. Si nos dan una dirección IP y una máscara de subred, podemos, mediante unos sencillos cálculos, averiguar el rango de la red, la primera dirección IP (que corresponde con la dirección de red), la última dirección de red (que corresponde con la dirección de broadcast) y el número de IPs del rango. Ejemplo: Para un ordenador con dirección IP 192.168.10.1 y máscara de subred 255.255.255.0 de clase, tenemos: Dirección de red = 192.168.10.0 Dirección de broadcast = 192.168.10.255 Rango de IPs = 192.1.68.10.1 – 192.168.10.254 Número de IPs del rango = 28 – 2 = 254 Por tanto, las direcciones IPs de los PCs deberán tener los tres primeros números iguales (192.168.10.X) y el último número podrá cambiar desde 1 hasta 254, porque no se permite la utilización de la primera ni de la última dirección IP del rango ya que quedan reservadas. 2.4. IANA IANA (Internet Assigned Numbers Authority) es la entidad responsable de supervisar la asignación global de direcciones IP y otros protocolos relacionados. IANA antes era una organización autónoma pero ahora trabaja junto a la ICANN (Internet Corporation for Assigned Names and Numbers), que es la organización responsable de la asignación de direcciones IP y nombres de dominio y otros identificadores en Internet. 2.5. IP fijas y dinámicas En una red de datos (ya sea de ámbito local o la propia Internet), hay equipos que tienen una dirección IP asignada que no cambia con el tiempo. Por el contrario, hay otros cuya dirección es asignada dinámicamente por un servicio centralizado cuando el equipo se conecta a la red. Hablamos, así, de direcciones IP fijas y dinámicas. La dirección IP se puede asignar de dos formas: De forma fija (o estática): mediante la configuración manual por parte del usuario a través del software. Se utiliza en aquellos equipos de especial relevancia en la red: servidores, routers, etc. De forma dinámica (o automática): a través un dispositivo, como un router, que sea capaz de servir direcciones IP de forma automática, mediante la función denominada DHCP. Encarnación Marín Caballero Página 17 de 66 Tema 2: Configuración de una red de datos. En Internet, la mayor parte de los servidores que prestan servicios comerciales (servidores Web, de correo, de archivos, etc.) tienen asignada una IP fija, lo cual facilita la comunicación con ellos y la resolución de sus nombres de dominio. Sin embargo, debido a la “escasez” de direcciones IP, muchos Proveedores de Servicios de Internet (ISP) proporcionan a los usuarios domésticos y a algunas pequeñas empresas una IP fija, que presenta ventajas para la conexión remota a los equipos de la red local o para el uso de la telefonía de voz sobre IP (VoIP) y conlleva normalmente un coste más elevado. En una red de área local podemos asignar a los equipos una dirección IP fija o dejar que sea un servidor central el que las asigne a través de un servicio denominado DHCP (Dynamic Host Configuration Protocol, Protocolo de Configuración Dinámica de Equipos). La ventaja de esta configuración en una red local es que ahorra el trabajo de asignación manual de las direcciones. Sin embargo, es conveniente que ciertos equipos de la red local, como los servidores o las impresoras TCP/IP, tengan asignada una IP fija para facilitar la comunicación con ellos. NOTA: En las redes de tamaño pequeño, el servidor DHCP consiste en una aplicación software instalada en el propio router. Ejemplo: Router con DHCP. En las redes Wi-Fi públicas, la asignación centralizada de direcciones IP dinámicas permite que muchos equipos se conectan a la red simultánemente sin que sea necesario otorgarles manualmente una IP y sin riesgo de que se presente una duplicidad de direcciones (es decir, que dos equipos tengan asignada la misma dirección IP). 2.6. IP públicas y privadas Las direcciones públicas son direcciones IP en Internet (no puede haber dos máquinas con la misma dirección pública). Las direcciones privadas son direcciones IP en redes separadas de Internet por una puerta de acceso o router. Es decir, sólo para uso en redes privadas (Intranets) y no en INTERNET (por lo tanto, SÍ pueden repetirse las direcciones IP privadas). Normalmente, usaremos IP privadas, ya que las públicas están muy limitadas y deberíamos pagar por cada una de ellas. Ejemplo: Router con dos direcciones IP (una privada para la red local y otra pública para salir al exterior). Un servidor NAT/PAT traduce las direcciones privadas a direcciones públicas. Encarnación Marín Caballero Página 18 de 66 Tema 2: Configuración de una red de datos. Ejemplo: Interconexión de la red pública (Internet) con una red privada de clase C. Ejemplo: Acceso desde un ordenador al servidor Google. 2.7. IPv4 vs. IPv6 La versión más extendida actualmente del protocolo IP es el IPv4, pero una versión más evolucionada, el IPv6 ya está empezando a ser experimentado. Problema: El desarrollo de Internet y el gran crecimiento de los dispositivos (no sólo ordenadores de sobremesa, sino teléfonos inteligentes, tabletas, portátiles y mini-portátiles) que se conectan a la red ha provocado una creciente sequía de direcciones de Internet. Solución: Como respuesta a este reto surge el protocolo IPv6. Las direcciones IPv6 están formadas por ocho grupos de cuatro dígitos hexadecimales. Ejemplo: Una dirección de este tipo IPv6 tendría la forma: 2001:0db8:85a3:08d3:1319:8a2e:0370:7334 Ejemplo: Conversión de dirección IPv6 de hexadecimal a binario. Encarnación Marín Caballero Página 19 de 66 Tema 2: Configuración de una red de datos. El IPv6 soporta direcciones IP más largas (de 32 bits, pasa a 128 bits) y, por tanto, permite la existencia de muchos más usuarios en Internet. También aporta capacidad para la autenticación de las transacciones de comercio electrónico y privacidad en las comunicaciones, así como soporte para nuevas aplicaciones multimedia en tiempo real. Frente a los poco más de cuatro mil millones de direcciones que soporta el protocolo de Internet versión 4 (IPv4), IPv6 admite 2128, o sea, unos 340 sextillones de direcciones. Con ese número se podrían asignar unos 670 mil billones de direcciones IP por cada milímetro cuadrado de superficie terrestre. Con el desarrollo de este protocolo la sequía de IP queda definitivamente superada. 2.8. Dispositivos que utilizan direccionamiento IP Todos los elementos que pertenecen a la red deben disponer de direccionamiento IP. Entre ellos se pueden encontrar, desde los habituales equipos informáticos: ordenadores, puntos de acceso inalámbricos, impresoras, etc., hasta dispositivos utilizados para aplicaciones específicas no tan habituales como los primeros: cámaras de videovigilancia, teléfonos IP, distribuidores de sonorización, etc. Ejemplo: Red local cableada de clase C. Ejemplo: Redes de área local interconectadas. Dos redes de área local conectadas entre sí mediante un dispositivo enrutador. Cada equipo de la red, muestra la dirección IP asociada a él. Encarnación Marín Caballero Página 20 de 66 Tema 2: Configuración de una red de datos. 2.9. Tipos básicos de direcciones Ipv4 Existen tres tipos básicos de direcciones IP según se utilicen para identificar a una interfaz en concreto o a un grupo de interfaces. Los bits de mayor peso de los que componen la dirección IP son los que permiten distinguir el tipo de dirección, empleándose un número variable de bits para cada caso. Estos tipos de direcciones son: Direcciones unicast. Son las direcciones dirigidas a un único interfaz de la red. Estas direcciones especifican una relación uno-a-uno entre un origen y un destino. Es el proceso por el cual se envía un paquete de un host a un host individual. Ejemplos: La mayoría de las direcciones IP se refieren a un único destinatario, como: 192.168.0.151 , 10.10.0.5 Ejemplo: Direcciones anycast. Identifican a un conjunto de interfaces de la red. El paquete se enviará a una interfaz cualquiera de las que forman parte del conjunto. Estas direcciones son en realidad direcciones unicast que se encuentran asignadas a varias interfaces, las cuales necesitan ser configurados de manera especial. El formato es el mismo que el de las direcciones unicast. Se utiliza para garantizar servicios y repartir la carga entre varios servidores. Ejemplo: Direcciones multicast. Este tipo de direcciones identifica a un conjunto de interfaces de la red, de manera que el paquete es enviado a cada una de ellas individualmente. Es el proceso por el cual se envía un paquete de un host a un grupo seleccionado de hosts, posiblemente en redes distintas. Si un datagrama IP es difundido a una subred, este es recibido por cada host que se encuentre en la misma. Cada host procesa el paquete para determinar si el protocolo objetivo se encuentra activo. Si no lo está el datagrama IP es descartado. Multicasting evita esto seleccionando grupos destino. Cada grupo es representado por una dirección IP de clase D. Para cada dirección multicast habrá un grupo de 0 o más host escuchando por paquetes dirigidos a la misma. Este conjunto de hosts se denomina host group. Los paquetes enviados a una dirección multicast son reenviados sólo a los miembros del grupo de host correspondiente. Encarnación Marín Caballero Página 21 de 66 Tema 2: Configuración de una red de datos. Ejemplo: Dirección de difusión de una red de clase C: 192.168.0.255 Ventajas: o Reduce el tráfico. o Se reserva para direccionamiento de grupos multicast: 224.0.0.0 a 239.255.255.255. o Link-local: 224.0.0.0 a 224.0.0.255 (ejemplo: información de enrutamiento que se intercambia mediante protocolos de enrutamiento). o Direcciones agrupadas globalmente: 224.0.1.0 a 238.255.255.255 (ejemplo: la dirección 224.0.1.1 se reservó para el protocolo de hora de red). Las direcciones de broadcast no están implementadas en esta versión del protocolo, debido a que esta misma función puede realizarse ahora mediante el uso de las direcciones multicast. Es el proceso por el cual se envía un paquete de un host a todos los hosts en la red. Las direcciones broadcast nunca son válidas como direcciones origen. Especifican una dirección destino. Podemos diferenciar los siguientes tipos de direcciones broadcast o métodos de difusión: Dirección de difusión limitada (Limited broadcast address). Se envía un paquete de datos con la dirección 255.255.255.255. Se refiere a todos los hosts en la subred local y es reconocida por cada host. Los routers no reenvían este paquete. Una excepción a esta regla es BOOTP forwarding. El protocolo BOOTP utiliza la dirección de difusión limitada para permitir que un cliente contacte con el servidor BOOTP. BOOTP forwarding es una opción configurable que se encuentra disponible en algunos routers. En Cisco, por ejemplo, para habilitar el reenvío y especificar la dirección destino tenemos el comando 'ip helper-address'. Sin esta facilidad se requiere un servidor BOOTP en cada subred. Encarnación Marín Caballero Página 22 de 66 Tema 2: Configuración de una red de datos. Dirección de difusión dirigida a red (Network-directed broadcast address). Esta dirección se refiere a todos los host de la red especificada. Se utiliza en entornos sin subnetear. El número de red será un número de red válido y el número de host es todos los hosts (por ejemplo, 192.168.255.255). Los routers reenvían estos mensajes de broadcast. Se utiliza en las solicitudes ARP. Ejemplos: Broadcast dirigido Destino 172.16.4.255 Hosts dentro de la red 172.16.4.0 / 24 2.10. Rangos y direcciones IPv4 reservadas Existen algunas direcciones IPv4 especiales que no pueden ser utilizadas por equipos, como son: Dirección de red. Es la dirección con el campo host todo a ceros. Se utiliza para indicar la red misma y, por tanto, no se utiliza para ningún host. Ejemplo: Direcciones como 122.0.0.0 ó 193.23.121.0 son direcciones de red. Dirección de difusión local. Es la dirección con el campo host todo a unos. Se utiliza como la dirección broadcast de la red indicada (ésto es para hacer llegar un paquete a todos los equipos conectados a la red) y, por tanto, no se utiliza para ningún host. Ejemplo: 122.255.255.255 ó 193.23.121.255. Dirección de difusión total. Se utiliza para hacer llegar un paquete a todos los equipos de todas las redes. Pero, normalmente, los encaminadores no la propagan, con lo cual equivale a la difusión local. Consiste en todos los bits de la dirección puestos a 1 (255.255.255.255). Así que se utiliza para indicar broadcast en la propia red, cualquiera que ésta sea (y sea del tipo que sea). Encarnación Marín Caballero Página 23 de 66 Tema 2: Configuración de una red de datos. Dirección desconocida. Es la dirección con todos los bits a cero (0.0.0.0). Puede significar dos cosas: o Máquina sin dirección IP aún. Esta dirección indica que un nodo no está conectado a ninguna red TCP/IP. Por tanto, no puede comunicarse con ningún otro nodo. o Entrada por defecto en la tabla de encaminamiento. Es para hacer un ruteo por defecto. La ruta por defecto se usa para enviar paquetes para los que no hay entrada en la tabla de enrutamiento para la red de destino. Los paquetes con una dirección de red de destino que no combinan con una ruta más específica en la tabla de enrutamiento son enviados al router del próximo salto asociados con la ruta por defecto. Dirección con el campo red todo a ceros. Identifica a un host en la propia red, cualquiera que ésta sea. Ejemplo: Si queremos enviar un datagrama al primer host (1.1) de una red clase B podemos utilizar la dirección 0.0.1.1. Ésto permite enviar datagramas sin saber en qué red nos encontramos, aunque es preciso conocer si es de clase A, B ó C para saber qué parte de la dirección es red y qué parte es host. Si todos los bits de la parte de red están puestos a 0, menos la parte de equipo que tiene un valor distinto de todo ceros y todo unos, significa que es un ordenador de la misma red. Se usa sólo en la tabla de encaminamiento. Ejemplo: 0.0.0.9 quiere decir el ordenador 9 de la misma red local. Dirección de bucle local (loopback). Se utiliza para pruebas loopback (o retorno de lazo o bucle local). Ésto es para indicar el propio equipo cuando se están haciendo pruebas locales, es cualquiera en la red de clase A con identificador de equipo 127, es decir, 127.XXX.XXX.XXX. Generalmente, se suele emplear 127.0.0.1. Las pruebas loopback consisten en hacer pruebas TCP/IP y comunicación entre procesos internos. Todas las implementaciones de IP devuelven a la dirección de origen los datagramas enviados a esta dirección sin intentar enviarlos a ninguna parte. Ejemplo: Si hacemos ping 127.0.0.1, estamos haciendo un ping a nuestro propio equipo. Si nuestro equipo no responde, puede deberse a que la tarjeta de red esté estropeada o mal instalada, o a que Windows no sea capaz de comunicarse con ella. Dirección de enlace local (link-local). Es una dirección IP creada únicamente para comunicaciones dentro de una subred local. Los routers no enrutan paquetes con direcciones de enlace local. Se puede asignar automáticamente al host local . Las direcciones de enlace local se pueden usar cuando no hay disponible un mecanismo externo de autoconfiguración de direcciones IP, tal como DHCP, u otro mecanismo principal de configuración ha fallado. Estas direcciones son 169.254.0.0 a 169.254.255.255 (169.254.0.0/16). Encarnación Marín Caballero Página 24 de 66 Tema 2: Configuración de una red de datos. Dirección TEST-NET. Las direcciones de 192.0.2.0 a 192.0.2.255 (192.0.2.0/24) se reservan para fines de enseñanza y aprendizaje, y se utilizan en ejemplos de documentos y de redes. Dirección experimental. Las direcciones de 240.0.0.0 a 255.255.255.254 se indican como reservadas. Además de estas direcciones especiales, la RFC 1918 define algunos rangos de direcciones que están reservados para uso privado, es decir, pueden ser utilizados en redes privadas (Intranets) que no necesiten conectarse con el exterior, y está prohibido utilizarlos en redes públicas (Internet). Estos rangos son: Una red de clase A: 10.0.0.0 – 10.255.255.255 (10.0.0.0/8) 16 redes de clase B: 172.16.0.0 – 172.31.255.255 (172.16.0.0/12) 256 redes de clase C: 192.168.0.0 – 192.168.255.255 (192.168.0.0/16) Estas 16 redes de clase B contiguas se usan en universidades y grandes compañías y las 256 redes de clase C continuas tienen uso en compañías medias y pequeñas además de hogares. Ejemplo: Estos números se usan para construir redes detrás de un cortafuegos, sin riesgo de entrar en conflicto de acceso a redes válidas de la Internet. Las redes 128.0.0.0, 191.255.0.0, 192.0.0.0 y el rango de 240.0.0.0 en adelante están reservadas y no deben utilizarse. Las direcciones de espacio de direcciones compartido son: No son completamente enrutables. Previstas solamente para su uso en redes de proveedores de servicios. El bloque de direcciones es 100.64.0.0/10. 3. CIDR La división en clases del espacio de direcciones IP es una división jerárquica rígida. El tamaño de las redes está fijo: las redes de clase C pueden albergar hasta 254 ordenadores (256 direcciones menos la dirección de red y la de difusión local). Las de clase B, hasta 65.534, y las de clase A, hasta 16.777.214. Ésto plantea un problema de desaprovechamiento del espacio de direcciones, puesto que, por ejemplo, para alojar una red con 500 ordenadores, es necesario dedicar al menos una dirección de clase B. En este ejemplo, 65.054 direcciones quedarían sin utilizar. Conforme Internet iba creciendo, el problema del agotamiento del espacio de direcciones se hizo cada vez más evidente. Como solución a este problema, se planteó una reestructuración del formato de las direcciones IP: “En lugar de mantener el viejo esquema de asignación de direcciones por clases, con identificadores de red de tamaño fijo, se utilizan identificadores de red de tamaño variable”. Ésto es lo que se conoce como direccionamiento sin clases (classless) o CIDR (Classless Inter Domain Routing). El nombre formal es “enrutamiento entre dominios sin clase” (CIDR, pronunciado como “cider”). CIDR creó un nuevo conjunto de estándares que permitía que los proveedores de servicios asignaran direcciones IPv4 en cualquier límite de bits de dirección (duración de prefijo) en lugar de solo con una dirección de clase A, B ó C. Encarnación Marín Caballero Página 25 de 66 Tema 2: Configuración de una red de datos. CIDR aporta flexibilidad a la hora de especificar la separación entre identificador de red e identificador de equipo. El número de bits correspondientes al identificador de red se selecciona mediante una máscara binaria: los bits pertenecientes al identificador de red están puestos a 1 en dicha máscara, mientras que los bits pertenecientes al identificador de equipo están puestos a cero. Después de la /, pondríamos un número, indicando el número de 1 que tiene la máscara de subred. A veces resulta cómodo utilizar la notación con /, en lugar de la máscara. Ejemplo: Dirección IP y Máscara de subred de clase C CIDR 192.168.1.1 , 255.255.255.0 192.168.1.1/24 Así pues, cualquier dirección IP debe llevar asociada una máscara de subred que nos permita conocer qué parte identifica a la red, y qué parte al equipo. El conjunto (dirección IP, máscara) se suele representar mediante una notación compacta que consiste en especificar la dirección IP y el número de bits de la máscara que están puestos a 1, separados por una barra . Siguiendo el ejemplo anterior, el conjunto de dirección IP 134.23.133.29 y máscara de subred 255.255.255.0 puede escribirse de manera más compacta como 134.23.133.29/24. Nótese que, siguiendo el esquema tradicional, una dirección como 134.23.133.29/25 pertenecería a una red de clase B, y debería tener un identificador de red de 16 bits. CIDR nos permite quedar con una “porción” de esa red, de un tamaño más adecuado a nuestras necesidades. También nos permite subdividir un rango en trozos más pequeños, que pueden ser administrados independientemente. Ésto facilita la tarea de asignación de direcciones y el encaminamiento. Por compatibilidad, las máscaras por defecto para las direcciones de clase A, B y C son 255.0.0.0, 255.255.0.0 y 255.255.255.0 , respectivamente, y no se suelen emplear máscaras con menos bits puestos a uno que los correspondientes a la clase de dirección (por ejemplo, no es práctica habitual emplear una máscara 255.0.0.0 con una dirección de clase B, puesto que no sería compatible con software o hardware previo a la introducción del CIDR). Si nos dan una dirección IP y nos dan la máscara de subred, es fácil averiguar la dirección de red y la dirección de broadcast si conocemos el sistema binario y sabemos realizar operaciones lógicas. Debemos pasar la IP y la máscara a binario y hacer dos operaciones lógicas. Para calcular la dirección de red, debemos hacer una operación lógica Y (AND) bit a bit entre la IP y la máscara. Para obtener la dirección de broadcast, debemos hacemos una operación lógica O (OR) bit a bit entre la IP y el inverso de la máscara. Encarnación Marín Caballero Página 26 de 66 Tema 2: Configuración de una red de datos. Ejemplo: Supongamos que nuestro PC tiene la dirección IP 192.168.1.100/26, es decir, máscara de subred 255.255.255.192. ¿Cuáles serán las direcciones de red y de broadcast? Dirección de red: Dirección de broadcast: Ejemplo: Dirección IP = 134.23.133.29/24 Hacemos la operación lógica AND entre la dirección IP del host y la máscara de subred de la clase C y obtenemos la dirección de red: AND Dirección IP = 134.23.133.29 = 1 0 0 0 0 1 1 0 . 0 0 0 1 0 1 1 1 . 1 0 0 0 0 0 1 1 . 0 0 0 1 1 1 0 1 Máscara = 255.255.255.0 = 1 1 1 1 1 1 1 1 . 1 1 1 1 1 1 1 1 . 1 1 1 1 1 1 1 1 . 0 0 0 0 0 0 0 0 Dirección de red = 134.23.133.0 = 1 0 0 0 0 1 1 0 . 0 00 1 0 1 1 1 . 1 0 0 0 0 0 1 1 . 0 0 0 0 0 0 0 0 Id. de red Id. de host Por lo que el enmascaramiento permite, mediante la operación lógica AND, extraer el identificador de red a partir de la dirección IP del equipo y la máscara . Ejemplo: Queremos comprobar cuáles de estas direcciones IP pertenecen a la misma red: 192.168.0.20 192.168.0.10 232.180.129.11 Para ello, tenemos que descomponer las direcciones IP a nivel binario y, después, realizar la operación AND. Encarnación Marín Caballero Página 27 de 66 Tema 2: Configuración de una red de datos. Por tanto, la máscara de subred define para un ordenador lo que se encuentra “fuera” y “dentro” de la subred. Se puede acceder directamente a aquellos ordenadores que se encuentren “dentro”, mientras que a las que se encuentran “fuera” sólo se llega mediante un enrutador (router) o una pasarela (gateway). Antes de enviar un paquete el ordenador realiza la operación lógica AND, bit a bit entre la dirección de destino y la máscara, y la dirección origen y la máscara. Si el resultado es idéntico, significa que el ordenador remoto se encuentra en la misma subred. De este modo, la máscara de subred por defecto ayuda a los routers y hosts a determinar si el host destino está ubicado en esta red o en otra red. Si nos dan la dirección de red y la dirección de broadcast de una red, podemos averiguar la máscara de subred. Para ello, pasamos los valores a binario y, luego, compararlos bit a bit. Los bits que coincidan (sean iguales en la dirección de red y en la dirección de broadcast), corresponden a “unos” en la máscara y los bits que difieran, corresponden a “ceros” en la máscara, es lo que en lógica se conoce como operación lógica de equivalencia (XNOR). Ejemplo: Supongamos que la dirección de red es 192.168.0.0 y la dirección de broadcast es 192.168.0.255. ¿Cuál es la máscara de subred? 4. EJEMPLOS DE REDES Vamos a exponer algunos ejemplos gráficos de redes Ethernet con TCP/IP y topología en estrella que nos den una idea intuitiva de las redes de ordenadores. 4.1. Red formada por tres ordenadores conectados a un concentrador y sin acceso a Internet Con esta configuración se pueden compartir carpetas, datos y programas. Dirección de broadcast = 192.168.0.255 Máscara de subred = 255.255.255.0 Encarnación Marín Caballero Página 28 de 66 Tema 2: Configuración de una red de datos. 4.2. Red WLAN interconectada a Internet La red de área local más común que se instala en los lugares de trabajo normalmente está compuesta de un switch, un punto de acceso y un router para acceder a Internet y es la siguiente: 4.3. Red PAN con acceso a Internet Se conectan los ordenadores, el portátil, la webcam y la videoconsola a un módemrouter inalámbrico. Dirección de red = 192.168.1.0 Dirección de broadcast = 192.168.1.255 Máscara de subred = 255.255.255.0 Encarnación Marín Caballero Página 29 de 66 Tema 2: Configuración de una red de datos. 4.4. Red formada por dos subredes conectadas entre sí En este caso conectamos los ordenadores de dos dependencias (aulas, departamentos,...) mediante un concentrador (hub). Se trata de una sola red, en dos estrellas. Los ordenadores de Aula1 pueden acceder a los recursos compartidos de Aula2 y viceversa. No hay acceso a Internet... 4.5. Diseño básico de una red local en árbol con acceso a Internet mediante un router Los ordenadores de la red acceden a los recursos locales disponibles. Si un ordenador solicita un recurso y éste no se encuentra en la red local, el router intentará resolver la petición accediendo a un servidor remoto de Internet que proporcione el recurso. Si el recurso se localiza en el servidor remoto, lo proporcionará al router, el cual lo enviará al ordenador que realizó la petición. Si no se localiza, el ordenador que realizó la petición, recibirá un mensaje de error. Red privada Clase C Dirección de red = 192.168.0.0 Dirección de broadcast = 192.168.0.255 Máscara de subred = 255.255.255.0 IP router = 192.168.0.1 Rango de IPs para hosts = 192.168.0.2 - 192.168.0.254 Encarnación Marín Caballero Red pública Clase A IP router = 62.130.34.1 Máscara de subred = 255.0.0.0 Página 30 de 66 Tema 2: Configuración de una red de datos. 4.6. Empresa dividida en subredes En este caso se trata de una red que accede a Internet a través de una sola línea. Desde Internet se desconoce la estructura interna de la red de la empresa. Sólo se ve la dirección del router (parte pública) desconociéndose las redes o subredes de la empresa (parte privada). La red de la empresa se puede dividir en diversas subredes conectados por algún medio. Cualquier ordenador de la empresa podrá acceder a los distintos recursos de las subredes de la empresa y a Internet. 4.7. Dos redes LAN conectadas entre sí a través de Internet Los ordenadores de cada red LAN están conectados entre sí mediante un módemrouter, el cual se conecta al exterior a través de una dirección IP pública asignada por su Proveedor de Servicios de Internet (ISP). Los ordenadores de ambas redes privadas son de clase C y pueden tener las mismas direcciones IP porque no salen al exterior. Encarnación Marín Caballero Página 31 de 66 Tema 2: Configuración de una red de datos. 5. PASOS DE CONFIGURACIÓN DE UN ORDENADOR A UNA RED A continuación, se indican los pasos necesarios para conectar un ordenador a una red: 1) Instalar la tarjeta de red y sus drivers. 2) Configurar los componentes de red: protocolo TCP/IP. 3) Configurar una red doméstica o para pequeña oficina: crear un grupo de trabajo. 4) Compartir recursos. 6. CONFIGURACIÓN DE LA CONEXIÓN DE RED EN WINDOWS 7 Para configurar la conexión en Windows 7, se accede a Conexiones de red a través del botón Inicio y, a continuación, haga clic en el Panel de control. En el cuadro de búsqueda, escriba adaptador y, en Centro de redes y recursos compartidos, haga clic en Ver conexiones de red. En esta pantalla se ven las tarjetas de red que tiene el equipo, y haciendo clic con el botón derecho del ratón sobre el icono de la tarjeta que se va a configurar se accede a Propiedades. En la caja central, se ven estos elementos: Clientes para redes Microsoft. Es el que permite que un equipo emplee recursos en una red de Microsoft. Compartir impresoras y archivos para redes Microsoft. Permite a otros equipos tener acceso a los recursos de nuestro equipo mediante una red de Microsoft. Programador de paquetes QoS (Quality of Service o Calidad del Servicio). Es el programador de paquetes de calidad del servicio. Ofrece control del tráfico de la red y optimiza la comunicación de equipos en las redes locales. Protocolo Internet (TCP/IP). Permite configurar el protocolo TCP/IP: dirección IP, máscara de subred, puerta de enlace predeterminada y servidores DNS. Estos elementos aparecen en todas las conexiones de red. Si se quiere agregar o modificar alguno, hay que pulsar en el botón Instalar y se abre otra ventana que permite instalar otro cliente, servicio o protocolo. Normalmente, configuraremos el Protocolo Internet (TCP/IP). Encarnación Marín Caballero Página 32 de 66 Tema 2: Configuración de una red de datos. 7. CONFIGURACIÓN DE UNA RED LOCAL Un ordenador en red va a necesitar los siguientes datos: nombre de equipo, nombre de grupo de trabajo (o dominio), dirección IP, máscara de subred, puerta de enlace y DNS. 7.1. Nombre de equipo Cuando hay muchos equipos conectados, para poderlos identificar fácilmente, en lugar de utilizar la dirección IP, utilizamos el nombre del equipo. Todos los ordenadores tienen que tener un nombre propio que no puede coincidir con el de otro ordenador, si esto ocurre se produciría un conflicto por el que no podría entrar en red. Ejemplo: Cambio de nombre de equipo a “palleo” en Windows XP. 7.2. Grupo de trabajo Normalmente, nunca trabajamos con todos los equipos que están conectados, sino con un número reducido de ellos. Para facilitar su localización, podemos definir grupos de trabajo, por ejemplo, sala de informática, casa, etc., de manera que sólo nosotros veamos los equipos que forman parte de nuestro grupo de trabajo y los otros grupos que haya en la red. Por tanto, el nombre de grupo debe ser el mismo para ordenadores que tengan una relación, por ejemplo un aula, pero eso no impide que puedan intercambiar información con ordenadores de otros grupos. Encarnación Marín Caballero Página 33 de 66 Tema 2: Configuración de una red de datos. Ejemplo: Creación del grupo de trabajo “Salainfo” con 15 ordenadores y uno para el profesor en Windows XP. En un grupo de trabajo, cada ordenador se hace cargo de sus recursos compartidos, y establece las restricciones para el acceso a dichos recursos. Es una organización que realmente no existe en ningún sitio. No hay ningún ordenador que se encargue de gestionar los miembros del mismo, o que almacene información del grupo al que pertenece. Para integrar un ordenador en un grupo de trabajo, simplemente lo indicaremos en el campo correspondiente de la solapa identificación en la configuración de la red. Cuando encendemos un ordenador en el que figura que pertenece a un grupo de trabajo, suceden los siguientes eventos: Se envía un mensaje de requerimiento a toda la red (Broadcast), interrogando si existe algún explorador de equipos al que pertenezca su grupo de trabajo. El explorador de equipo de cada grupo es el encargado de mantener la lista de equipos en sesión, dentro del mismo, y se actualiza cada tres minutos. Si se recibe respuesta afirmativa, se le requiere la lista de equipos pertenecientes al mismo grupo de trabajo. También se le suministra la lista de otros grupos de trabajo detectados que estén en la misma red física. Si no se recibe dicha respuesta, el equipo en cuestión debe de encargarse de realizar la función de exploración de equipos para el grupo de trabajo. Encarnación Marín Caballero Página 34 de 66 Tema 2: Configuración de una red de datos. Ejemplo: Cambio de grupo de trabajo a “SEO” en Windows XP. 7.3. Dominio Existe otro modo de trabajo que es bajo un dominio. En este caso existe un administrador que está por encima de todos los usuarios y equipos y sólo él tiene la capacidad de compartir los recursos software o hardware de la red. Puede, además, dar permisos a los diferentes usuarios de conectarse a Internet o no, o a qué horas o durante cuanto tiempo, puede permitir o denegar el uso de programas o impresoras y una infinidad de potestades más. Es un modo más profesional y seguro, pero más complicado de manejar. Requiere que un ordenador sea servidor y esté encendido si se quiere encender cualquier otro. Así pues, un dominio es una organización de equipos en la que existe un ordenador con Windows NT Server configurado como controlador primario de dominio . Este hace las funciones de servidor de dominio y se encarga de mantener la base de datos de seguridad, que incluye la lista de equipos pertenecientes al dominio y la lista de usuarios que pueden iniciar sesión en dicho dominio. Además, este servidor es el encargado de la administración de los usuarios, privilegios y recursos dentro de su dominio. Un dominio es, por tanto, una estructura perfectamente organizada de equipos, recursos y usuarios, mantenida de forma centralizada por un único servidor . Para que un ordenador con Windows 9x pueda establecer conexión con otros sistemas operativos de Microsoft, ya sea punto a punto o mediante el dominio, es necesario que tenga instalado el cliente para redes Microsoft. En una red Microsoft, puede utilizarse tanto el protocolo NetBeui como cualquier otro protocolo que permita instalar la interface NetBIOS (TCP/IP, IPX/SPX). Encarnación Marín Caballero Página 35 de 66 Tema 2: Configuración de una red de datos. Ejemplo: Cambio de grupo de trabajo a ser miembro de un dominio “taller” en Windows XP. taller 7.4. La dirección IP y la máscara de subred La dirección IP debe ser única dentro de la red a la que pertenece. Las direcciones IP dentro de una LAN son privadas y las que comunican las LANs con Internet son públicas. Normalmente, se crean redes o subredes con direcciones IP de clase C y teniendo por dirección de red 192.168.1.0. Por lo que los tres primeros octetos tienen que ser iguales en todos ordenadores que pertenecen a la misma red. Ejemplo: Dirección IP de clase C. En la asignación de direcciones IP a los ordenadores de la red, nunca podemos utilizar dos direcciones porque ninguna dirección de máquina termina en: 0 (por convenio se usa ese valor para identificar a la subred) ni en 255 (es la dirección de BROADCAST: la que permite el envío a TODAS las máquinas a la vez). La máscara de subred indica el número de ordenadores máximo que pueden estar conectados en una red o subred. Normalmente, utilizaremos la máscara por defecto de la clase C que es el número 255.255.255.0. El nº 0 indica que existen 255 direcciones posibles a utilizar en la red. Pero como no se pueden usar el 0 ni el 255, en total se pueden asignar 254 direcciones IP a los ordenadores de la red. 28 - 2 = 254 ordenadores 224 = 16.777.216 redes De las cuales 2.097.152 son redes privadas: 192.168.0.0 a 192.168.255.255 Encarnación Marín Caballero Página 36 de 66 Tema 2: Configuración de una red de datos. Ejemplo: Red local de clase C con cuatro ordenadores conectados a un switch. 7.5. Puerta de enlace La puerta de enlace (gateway) es el número de IP por el que se accede a otra red , haciendo de puente entre la red privada y la red pública. Normalmente, la puerta de enlace será nuestro router ADSL (por ejemplo: la IP por defecto es 192.168.1.1). Ejemplo: Red local conectada con Internet a través del router. La puerta de enlace deberá ser una IP del rango, ya que de lo contrario nuestro PC no será capaz de comunicarse con ella y no tendrá acceso a Internet. Lo normal es que todos los PCs de nuestra red tengan configurada la misma puerta de enlace. Si no sabemos la IP de nuestra puerta de enlace, podemos verla en otro PC que funcione correctamente la conexión de Internet. Encarnación Marín Caballero Página 37 de 66 Tema 2: Configuración de una red de datos. Para saber la dirección IP del router, bajo Windows, abre la consola de comandos (InicioEjecutar y escribe cmd) y escribe ipconfig Ejemplo: La dirección IP del router (Default Gateway) es 192.168.1.1 que nos permitirá salir de la red local para comunicarse con otros equipos. Ejemplo: Red local conectada con Internet a través del router ADSL (módemrouter). Red LAN Clase C Dirección de red = 192.168.0.0 Dirección de broadcast = 192.168.0.255 Máscara de subred = 255.255.255.0 La puerta de enlace es la dirección IP privada del router y los ordenadores de la red local pueden tomar cualquier dirección IP que esté entre 192.168.0.1 hasta 192.168.0.253 y no 192.168.0.254, ya que está reservada para el router. El Proveedor de Servicios de Internet (ISP) asigna de forma dinámica al router la dirección IP externa 80.58.3.25 para que los ordenadores de la red local puedan comunicarse con otros hosts de la red WAN. NOTA: Cada ordenador de la red local debe tener puesto en su configuración TCP/IP la puerta de enlace, la máscara de subred y las DNSs para poder comunicarse con los ordenadores de la red privada y con los del exterior. Encarnación Marín Caballero Página 38 de 66 Tema 2: Configuración de una red de datos. Ejemplo: Tres redes locales conectadas entre sí a través del router ADSL (módemrouter). Dirección de Dirección de Máscara de red broadcast subred A 10.0.0.0 10.255.255.255 255.0.0.0 10.0.0.1 – 10.255.255.254 2 B 172.16.0.0 172.16.255.255 255.255.0.0 172.16.0.1 – 172.16.255.254 3 C 192.168.2.0 192.168.2.255 255.255.255.0 192.168.2.1 – 192.168.2.254 Red Clase 1 Rango de IPs Las tres redes son privadas porque la RFC 1918 define que estas direcciones de red están reservadas para uso privado. Todos los ordenadores la red 1 tienen como puerta de enlace 10.0.0.1, el cual les permite conectarse a las otras redes LAN para compartir información. Los ordenadores de la red 2 tienen como puerta de enlace 172.16.0.1. Y los ordenadores de la red 3 tienen como puerta de enlace 192.168.2.1. Encarnación Marín Caballero Página 39 de 66 Tema 2: Configuración de una red de datos. 7.6. DNS Los servidores DNS (Domain Name Server, Servidor de Nombres de Dominio) traducen las direcciones Web que escribimos o accedemos al pulsar sobre los enlaces automáticamente a direcciones IP. Si no fuera por los servidores DNS, acceder a los sitios Web sería muy tedioso para la mayoría de personas, pues tendríamos que recordar las direcciones IP de cada sitio Web que queramos visitar. El DNS a utilizar en la configuración de un ordenador son los nombres de los Proveedores de Servicios de Internet (ISP) traducidos a números IP. Hay que poner dos: el servidor DNS primario (o preferido) y el servidor DNS secundario (o alternativo) de un ISP cualquiera (Movistar, Ono), de Google o de un servidor DNS que se tenga configurado previamente en la red. Ejemplo: En el navegador Web escribimos www.cisco.com. Lo primero que ocurre es la traducción del nombre de dominio (www.cisco.com) a una dirección IP (198.133.219.25) por el servidor DNS. Después, el cliente recibe esta dirección IP que guarda para futuras solicitudes a este sitio Web. Al final, el usuario sólo ve la página web principal. Ejemplo: Las direcciones IP de los servidores DNS de Google son 8.8.8.8 (servidor DNS primario o preferido) y 8.8.4.4 (servidor DNS secundario o alternativo). Ejemplo: Redes privadas y públicas de clase C con servidores DNS. Encarnación Marín Caballero Página 40 de 66 Tema 2: Configuración de una red de datos. 7.7. Ejemplo: Configuración de un ordenador usando el protocolo TCP/IP Para conectarse a una LAN y a Internet es necesario tener configurado el protocolo TCP/IP en las propiedades de conexión a la red. Los DNSs preferido y alternativo nos los debe proporcionar la compañía que presta el servicio. En este caso, Telefónica usa el 80.58.0.33 y el 80.58.32.97. Lo normal es que todos los PCs de nuestra red tengan configurados los mismos DNSs. Si no sabemos la IP de los DNSs preferido y alternativo, podemos verlos en otro PC que funcione correctamente la conexión de Internet. Después de configurar el protocolo TCP/IP tenemos que comprobar el estado de la conexión de red. Si la conexión de red está activada, significa que tenemos acceso a la red y si está desactivada, no tenemos acceso y se muestra con una “X” en color rojo. 7.8. ¿Cómo se puede saber la configuración IP de nuestro ordenador? Para saber nuestra dirección IP, la máscara de red y la puerta de enlace: Bajo Windows: Abre la consola de comandos (InicioEjecutar y escribe cmd) y escribe ipconfig Ejemplo: La dirección IP (IP Address) es 130.126.112.49, la máscara de red (Subset Mask) es 255.255.254.0 y la puerta de enlace (Default Gateway) es 130.126.112.1. Encarnación Marín Caballero Página 41 de 66 Tema 2: Configuración de una red de datos. Bajo Linux: En una shell, escribe ifconfig Ejemplo: La interfaz de la tarjeta de red es eth0, la dirección IP (inet adr) es 10.0.0.2 y la máscara de red (Masque) es 255.255.255.0. 7.9. ¿Cómo se puede comprobar si la configuración IP de la red ha sido correcta? Para comprobar si la configuración de la red ha sido correcta, se emplea la utilidad ping, que se ejecuta desde el intérprete de comandos de MS-DOS (Inicio Todos los programas Accesorios Símbolo del sistema). Ping (Packet Internet Grouper) se trata de una utilidad que comprueba el estado de la conexión con uno o varios equipos remotos por medio de los paquetes de solicitud de eco y de respuesta de eco para determinar si un sistema IP específico es accesible en una red . Es útil para diagnosticar los errores en redes o enrutadores IP. Cuando se hace un ping se envían 4 mensajes de solicitud de eco que tardarán un tiempo en llegar al destino y no todos tienen por qué llegar. Esto dependerá del estado de la red. Encarnación Marín Caballero Página 42 de 66 Tema 2: Configuración de una red de datos. Ejemplo: Basta con escribir “ping 192.0.3.1” desde el ordenador 192.0.3.0 para intentar acceder al host 192.0.3.1. El mismo proceso se debe seguir con el resto de los puestos hasta que la respuesta sea correcta en todos ellos. 7.10. ¿Cómo se puede saber por dónde circulan los mensajes en la red? Para ver los nodos intermedios por donde circulan los mensajes entre el host origen y el host destino, se emplea la utilidad tracert, que se ejecuta desde el intérprete de comandos de MS-DOS (Inicio Todos los programas Accesorios Símbolo del sistema). El comando tracert se puede ejecutar con un nombre de dominio y una dirección IP. Ejemplo: tracert www.estacionarmex.com Regresa el tiempo de conexión de cada uno de los puntos en la ruta que sigue mi ordenador hasta el destino. Ésto puede indicarme si existe algún problema en un punto de Internet. Si no existe problema de conexión ni de servidor de nombres de dominio DNS, debería de llegarse hasta la “Traza completa”. Encarnación Marín Caballero Página 43 de 66 Tema 2: Configuración de una red de datos. NOTA: La ruta de conexión siempre será diferente entre el origen y el destino, de igual manera la cantidad de puntos de conexión será diferente en cada caso. En caso de que el resultado de respuesta de conexión con el TRACERT al nombre de dominio NO sea satisfactorio, se procederá a realizar una prueba de TRACERT a la dirección IP que tiene asignado el dominio. Ejemplo: tracert 108.75.156.209 Si la conexión es exitosa a la dirección IP, significa que si hay conexión directa desde la computadora donde se hace la prueba, hasta el servidor. Ejemplo: tracert www.google.com Se verán cómo los mensajes pasan por varios intermediarios. 15 342 ms 349 ms 345 ms ge3-0-cor0804.hk03.iadvantage.net [202.85.168.230] 16 340 ms 336 ms 340 ms 203.194.223.14 17 340 ms 334 ms 340 ms 64.233.175.13 18 344 ms 345 ms 345 ms www.google.com [64.233.189.104] Traza completa. Encarnación Marín Caballero Página 44 de 66 Tema 2: Configuración de una red de datos. 8. DNS DNS (Domain Name Server, Servidor de Nombres de Dominio) es un sistema de nomenclatura jerárquica para ordenadores, servicios o cualquier recurso conectado a Internet o a una red privada. Este sistema asocia información variada con nombres de dominios asignados a cada uno de los participantes. Su función más importante, es traducir (resolver) nombres inteligibles para las personas en identificadores binarios asociados con los equipos conectados a la red con el propósito de poder localizar y direccionar estos equipos mundialmente. Por tanto, los servidores DNS traducen las direcciones Web que escribimos o accedemos al pulsar sobre los enlaces automáticamente a direcciones IP . Si no fuera por los servidores DNS, acceder a los sitios Web sería muy tedioso para la mayoría de personas, pues tendríamos que recordar las direcciones IP de cada sitio Web que queramos visitar. Ejemplo: La asignación de nombres a direcciones IP es ciertamente la función más conocida de los protocolos DNS. Ejemplo: Si la dirección IP del sitio FTP de prox.mx es 200.64.128.4, la mayoría de la gente llega a este equipo especificando ftp.prox.mx y no la dirección IP. Además de ser más fácil de recordar, el nombre es más fiable. La dirección numérica podría cambiar por muchas razones, sin que tenga que cambiar el nombre. 8.1. Nombres de dominio Un dominio es una cadena alfanumérica (letras y números) que representa la dirección IP del ordenador donde se encuentra alojada la Web. En realidad un mismo dominio puede representar más de una IP. Encarnación Marín Caballero Página 45 de 66 Tema 2: Configuración de una red de datos. Ejemplo: http://www.microsoft.com/ está asociado a más de una docena de IPs. Por extraño que parezca Internet no entiende los dominios y es necesario que alguien traduzca el dominio a una IP. Los servidores DNS son los encargados de traducir los nombres de dominio a direcciones IPs. Un nombre de dominio usualmente consiste en dos o más partes (técnicamente «etiquetas»), separadas por puntos cuando se escribe en forma de texto. Un nombre de dominio debe incluir todos los puntos y tiene una longitud máxima de 255 caracteres. Un nombre de dominio se escribe siempre de derecha a izquierda. Ejemplo: www.example.com , es.wikipedia.org A la etiqueta ubicada más a la derecha se le llama dominio de nivel superior (en inglés, top level domain). Esta primera parte del nombre de dominio se le conoce como etiqueta de la raíz de la jerarquía (en inglés, root). Como com en www.ejemplo.com o org en es.wikipedia.org Cada etiqueta a la izquierda especifica una subdivisión o subdominio. Nótese que "subdominio" expresa dependencia relativa, no dependencia absoluta. En teoría, esta subdivisión puede tener hasta 127 niveles, y cada etiqueta puede contener hasta 63 caracteres, pero restringidos a que la longitud total del nombre del dominio no exceda los 255 caracteres, aunque en la práctica los dominios son casi siempre mucho más cortos. Finalmente, la parte más a la izquierda del dominio suele expresar el nombre de la máquina (en inglés, hostname). El resto del nombre de dominio simplemente especifica la manera de crear una ruta lógica a la información requerida. Por ejemplo, el dominio es.wikipedia.org tendría el nombre de la máquina "es", aunque en este caso no se refiere a una máquina física en particular. 8.2. Jerarquía DNS El DNS consiste en un conjunto jerárquico de servidores DNS. Ejemplo: es.wikipedia.org El espacio de nombres de dominio tiene una estructura arborescente. Las hojas y los nodos del árbol se utilizan como etiquetas de los medios. Un nombre de dominio completo de un objeto consiste en la concatenación de todas las etiquetas de un camino. Las etiquetas son cadenas alfanuméricas (con '-' como único símbolo permitido), deben contar con al menos un carácter y un máximo de 63 caracteres de longitud, y deberá comenzar con una letra (y no con '-') según la norma RFC 1035 (Domain Names Implementation and Specification). Las etiquetas individuales están separadas por puntos. Un nombre de dominio termina con un punto (aunque este último punto generalmente se omite, ya que es puramente formal). Un FQDN correcto (también llamado Fully Qualified Domain Name), es por ejemplo este: www.example.com. (incluyendo el punto al final). Encarnación Marín Caballero Página 46 de 66 Tema 2: Configuración de una red de datos. 8.3. El archivo hosts Los servidores DNS son ordenadores de gran capacidad de almacenamiento y procesamiento que guardan en el archivo hosts una lista de nombres de dominio asociadas con sus respectivas direcciones IP. Gracias a ellos, podemos acceder a los sitios Web escribiendo un nombre de dominio y no una dirección IP. El archivo hosts es un archivo sin extensión, que utiliza nuestro sistema operativo para guardar la correspondencia entre nombres de dominios (sitios Web de Internet) y direcciones IP . La respuesta más corta es que el archivo hosts es como una libreta de direcciones. Cuando tu escribes una dirección Web en tu navegador, como por ejemplo: www.google.com, el sistema consulta primero al archivo HOSTS para ver si este contiene la dirección IP (es como si fuera un “número telefónico”) de ese sitio. Si lo tiene, entonces tu ordenador hará la “llamada” y el sitio será cargado y abierto en tu navegador. Si el archivo HOSTS no tiene la dirección IP, entonces tu ordenador le preguntará al computador de tu Proveedor de Servicios de Internet (ISP) por el “número de teléfono” antes de poder "llamar" a ese sitio. La mayoría de las veces, no tendrás ninguna dirección en tu “libreta de direcciones”, debido a que no has escrito nada allí. Así que, tu ordenador siempre le preguntará a tu ISP por la dirección IP de todos los sitios que desees visitar. 8.3.1. Ubicación del archivo Este archivo se encuentra ubicado en el disco duro. Dependiendo del sistema operativo, las rutas predeterminadas son: En Windows XP / Vista / 7: C:\Windows\System32\drivers\etc\hosts En Mac OS: /private/etc/hosts En Linux: /etc/hosts Encarnación Marín Caballero Página 47 de 66 Tema 2: Configuración de una red de datos. 8.3.2. Contenido del archivo Algunos comentarios sobre el archivo HOSTS: Se pueden asignar varios nombres de dominio a una misma dirección IP. El archivo se lee de arriba a abajo por lo que se deben colocar al principio los nombres utilizados más a menudo. Un nombre de dominio puede tener hasta 255 caracteres. En sistemas Windows no se distingue entre mayúsculas y minúsculas. Ejemplo: Contenido real del archivo HOSTS almacenado en Windows 7. # Copyright (c) 1993-1999 Microsoft Corp. # # Éste es un ejemplo de archivo HOSTS usado por Microsoft TCP/IP para Windows. # Este archivo contiene las asignaciones de las direcciones IP a los nombres de # host. Cada entrada debe permanecer en una línea individual. La dirección IP # debe ponerse en la primera columna, seguida del nombre de host correspondiente. # La dirección IP y el nombre de host deben separarse con al menos un espacio. # # También pueden insertarse comentarios (como éste) en líneas individuales # o a continuación del nombre de equipo indicándolos con el símbolo "#" # # Por ejemplo: # # 102.54.94.97 rhino.acme.com # servidor origen # 38.25.63.10 x.acme.com # host cliente x 127.0.0.1 localhost Normalmente, solo el siguiente valor está definido por defecto: 127.0.0.1 localhost La sintaxis del archivo hosts es casi la misma en cualquiera de las plataformas. La mayoría de los archivos hosts vienen con una serie de entradas, una por línea, y es la siguiente: ip host La primera parte es la ubicación a donde será redirigida la dirección, la segunda parte será la dirección a la que se desea acceder y la tercera parte, es un comentario (que siempre empieza por #). Cada parte puede ser separado por un espacio, aunque para facilitar su lectura suele separarse por dos tabuladores. Encarnación Marín Caballero Página 48 de 66 Tema 2: Configuración de una red de datos. Ejemplo: Cualquiera de las siguientes líneas en el archivo HOSTS, impediría que el usuario ingresara al sitio “www.ejemplo.com”, cuya verdadera dirección IP (en este caso, ficticia) pudiera ser “254.56.78.12”, si teclea solo "http://www.ejemplo.com" en la barra de navegación del navegador: 127.0.0.1 www.ejemplo.com 0.0.0.0 www.ejemplo.com 8.3.3. Aplicaciones de uso Los usos más comunes son la asignación de nombres de dominio a direcciones IP y la localización de los servidores de correo electrónico de cada dominio. A continuación, veremos las principales aplicaciones de uso: Acelerar la carga de las páginas más visitadas: Para ello, añadimos al archivo HOSTS las direcciones IP de las 4 ó 5 páginas Web que visitamos más frecuentemente, especialmente la dirección IP de la página de inicio del navegador. La IP asociada a un nombre de dominio se puede conocer con el comando PING. Por ejemplo, ping www.saulo.net devolverá entre sus resultados de salida la IP 194.106.33.39. De esta forma, podemos generar nuestro archivo HOSTS: # Ejemplo de archivo HOSTS 216.239.39.100 www.google.com 194.106.33.39 www.saulo.net 129.42.19.99 www.ibm.com Utilizar abreviaturas para nombres de servidores: Podemos asignar abreviaturas o nombres distintos a servidores Web. El siguiente archivo HOSTS provoca que al escribir "ibm", "www.apple.com" o "www.pepe.com" en el navegador Web se abra siempre la página Web de "www.ibm.com" (probablemente, se le estén ocurriendo infinidad de bromas para relacionar nombres de amigos con dominios). # Ejemplo de archivo HOSTS 10.0.0.1 router 129.42.19.99 ibm 129.42.19.99 www.apple.com 129.42.19.99 www.pepe.com Impedir la navegación por todos los dominios menos en uno: En el ámbito de la empresa puede interesar que los empleados únicamente puedan navegar por el Web corporativo. Una forma muy sencilla de conseguirlo es eliminar el servidor DNS de la configuración TCP/IP, restringir el acceso al icono de Red del Panel de control y crear un archivo HOSTS que únicamente contenga una entrada: la del Web corporativo. Encarnación Marín Caballero Página 49 de 66 Tema 2: Configuración de una red de datos. Sólo los expertos en TCP/IP advertirán que pueden navegar por otras páginas escribiendo la dirección IP (en el caso de servidores dedicados) o modificando el archivo HOSTS (tanto en servidores virtuales como en dedicados). Estas IPs tienen que haber sido conseguidas de algún PC que tenga el servicio DNS disponible, por lo que incluso a los expertos en TCP/IP les resultará tan incómoda esta tarea que desistirán en su intento. Impedir la navegación por un determinado dominio: Si asignamos una IP falsa a un nombre de dominio en el archivo HOSTS, no se podrá navegar por las páginas Web de ese dominio. Acelerar la descarga y envío de correos: Si utilizamos un programa gestor de correo como Outlook Express podemos agilizar la localización de los servidores entrante y saliente si escribimos sus direcciones IP en lugar de sus nombres de dominio (menú Herramientas/Cuentas). Esto tiene otra ventaja adicional: si falla el servidor DNS no nos quedaremos sin correo. Recordemos que la IP asociada a un nombre de dominio se puede obtener con el comando PING. Diagnóstico y resolución de errores: El archivo HOSTS no suele ser modificado por los usuarios. Sin embargo, en caso de encontrarnos ante errores que afectan sólo a unos dominios determinados no está de más comprobar que el usuario no haya alterado su archivo HOSTS. Ya hemos visto que una configuración incorrecta en este archivo puede impedir la navegación por ciertas páginas Web o llevar a dominios que no le corresponden. Si el archivo HOSTS no es el culpable, probablemente sea nuestro servidor DNS el que esté proporcionando una información incorrecta: en este caso, podemos escribir la IP correspondiente en el archivo HOSTS después de haberla obtenido de otro equipo que no presente el error. 8.4. Tipos de servidores DNS Primarios o maestros. Guardan los datos de un espacio de nombres en sus ficheros. Secundarios o esclavos. Obtienen los datos de los servidores primarios a través de una transferencia de zona. Locales o caché. Funcionan con el mismo software, pero no contienen la base de datos para la resolución de nombres. Cuando se les realiza una consulta, estos a su vez consultan a los servidores DNS correspondientes, almacenando la respuesta en su base de datos para agilizar la repetición de estas peticiones en el futuro continuo o libre. Los Proveedores de Servicios de Internet (ISP) proporcionan normalmente sus propios servidores de nombres, a los que se envían las solicitudes DNS de sus clientes. Existe también la posibilidad de emplear servicios de resolución de nombres públicos, como el que ofrece Google. Encarnación Marín Caballero Página 50 de 66 Tema 2: Configuración de una red de datos. Ejemplos: Servidor DNS primario (o preferido) y servidor DNS secundario (o alternativo) de un ISP cualquiera y de Google. ISP Google Las direcciones IP de los servidores DNS de Google son 8.8.8.8 (servidor DNS primario o preferido) y 8.8.4.4 (servidor DNS secundario o alternativo). 8.5. Tipos de resolución de nombres de dominio Existen dos tipos de consultas que un cliente puede hacer a un servidor DNS, la iterativa y la recursiva. Las resoluciones iterativas consisten en la respuesta completa que el servidor de nombres pueda dar. El servidor de nombres consulta sus datos locales (incluyendo su caché) buscando los datos solicitados. El servidor encargado de hacer la resolución realiza iterativamente preguntas a los diferentes DNS de la jerarquía asociada al nombre que se desea resolver, hasta descender en ella hasta la máquina que contiene la zona autoritativa para el nombre que se desea resolver. En las resoluciones recursivas, el servidor no tiene la información en sus datos locales, por lo que busca y se pone en contacto con un servidor DNS raíz, y en caso de ser necesario repite el mismo proceso básico (consultar a un servidor remoto y seguir a la siguiente referencia) hasta que obtiene la mejor respuesta a la pregunta. Ejemplo: El proceso de resolución normal se da de la siguiente manera: 1. El servidor A recibe una consulta recursiva desde el cliente DNS. 2. El servidor A envía una consulta recursiva a B. 3. El servidor B refiere a A otro servidor de nombres, incluyendo a C. 4. El servidor A envía una consulta recursiva a C. 5. El servidor C refiere a A otro servidor de nombres, incluyendo a D. 6. El servidor A envía una consulta recursiva a D. 7. El servidor D responde. 8. El servidor A regresa la respuesta al resolver. 9. El servidor entrega la resolución al programa que solicitó la información. Encarnación Marín Caballero Página 51 de 66 Tema 2: Configuración de una red de datos. 8.6. Mecanismos de resolución de nombres de dominio Existen tres mecanismos básicos de resolución de nombres de dominio que se aplican en el siguiente orden: 1) Comparar el nombre solicitado con el del propio host. Si es el mismo, el nombre queda resuelto a la IP local. 2) Se busca el nombre en el archivo HOSTS. Si se encuentra se utiliza la IP indicada. 3) Se formula una consulta al servidor DNS. Este orden de aplicación (archivo HOSTS antes que servidor DNS) implica lo siguiente: 1) No se utilizará el servidor DNS para aquellas entradas que aparezcan en el archivo HOSTS, con el consiguiente incremento en velocidad. Recuérdese que el archivo HOSTS reside localmente en cada equipo y el servidor DNS es una máquina distinta de Internet. 2) No se podrá acceder a aquellos dominios que tengan asociada una IP incorrecta en el archivo HOSTS. Por ejemplo: si se asocia la IP incorrecta 192.1.1.1 al dominio www.saulo.net en el archivo HOSTS de un equipo, no se podrá entrar a Saulo.Net escribiendo www.saulo.net en un navegador de ese sistema: dará página no encontrada. 3) Si en la configuración TCP/IP no se establece un servidor DNS, sólo se podrán resolver los nombres de dominio que se hayan escrito manualmente en el archivo HOSTS (y el del propio host). 8.7. Funcionamiento del DNS Los usuarios generalmente no se comunican directamente con el servidor DNS: la resolución de nombres se hace de forma transparente por las aplicaciones del cliente (por ejemplo, navegadores, clientes de correo y otras aplicaciones que usan Internet). Al realizar una petición que requiere una búsqueda de DNS, la petición se envía al servidor DNS local del sistema operativo. El sistema operativo, antes de establecer alguna comunicación, comprueba si la respuesta se encuentra en la memoria caché. En el caso de que no se encuentre, la petición se enviará a uno o más servidores DNS. La mayoría de los usuarios domésticos utilizan como servidor DNS el proporcionado por el Proveedor de Servicios de Internet (ISP). La dirección de estos servidores puede ser configurada de forma manual o automática mediante DHCP. En otros casos, los administradores de red tienen configurados sus propios servidores DNS. Encarnación Marín Caballero Página 52 de 66 Tema 2: Configuración de una red de datos. En cualquier caso, los servidores DNS que reciben la petición, buscan en primer lugar si disponen de la respuesta en la memoria caché. Si es así, sirven la respuesta; en caso contrario, iniciarían la búsqueda de manera recursiva. Una vez encontrada la respuesta, el servidor DNS guardará el resultado en su memoria caché para futuros usos y devuelve el resultado. Es importante añadir que el protocolo DNS generalmente transporta las peticiones y respuestas por puerto UDP, puesto que al ser un protocolo que por su estructura y al tener menos niveles de seguridad es mucho más rápido. Los motivos por el cual en ocasiones se usa el puerto TCP son cuando se necesitan transportar respuestas mayores de 512 bytes de longitud y cuando por razones de fiabilidad se necesitan conectar un servidor DNS secundario al primario para recoger una nueva base de datos con authoritative. Ejemplo: Secuencia de pasos para resolver el nombre de dominio www.hellogoogle.com Cada dominio se encuentra registrado en dos servidores DNS (primario y secundario) que aseguran su correcto funcionamiento en caso de que uno de ellos caiga. Por tanto, debemos indicar la IP del DNS, ésta debe ser comunicada por la empresa que nos da servicio de Internet. Se puede configurar el router (puente u ordenador-servidor) para que sea un servidor de dominio, en este caso el DNS sería la dirección del router. Primary DNS Server = (la IP del servidor DNS primario de nuestro ISP). Secondary DNS Server = (la IP del servidor DNS primario de nuestro ISP). Ejemplo: Cuando tecleamos www.google.es, Internet no sabe a donde dirigirse porque no trabaja con nombres sino con números IP, entonces un servidor DNS indica el número de IP que le corresponde a esa dirección, a partir de ahí, la comunicación se realiza con esa IP. Si nosotros configuramos nuestro router como DNS le preguntaremos a él por esa dirección, si el router no la conoce le preguntará al DNS que tenga configurado. Los DNS no conocen todos los nombres, pero pueden preguntar de forma jerarquizada. 8.8. ¿Cómo se pueden saber los servidores DNS de nuestro ordenador? Para saber las DNS del ordenador, bajo (InicioEjecutar y escribe cmd) y escribe ipconfig /all Windows, abre la consola de comandos Ejemplo: Los servidores DNS son 195.235.113.3 (servidor DNS primario) y 195.235.96.90 (servidor DNS secundario). Encarnación Marín Caballero Página 53 de 66 Tema 2: Configuración de una red de datos. 8.9. ¿Cómo restaurar el archivo HOSTS de nuestro ordenador? Para refrescar las DNS del ordenador: Bajo Windows: Abre la consola de comandos (InicioEjecutar y escribe cmd) y escribe ipconfig /flushdns Bajo Linux: En una shell, según si estamos usando nscd, dnsmasq, o bind, escribe service nscd restart o bien nscd -i hosts service dnsmasq restart rndc restart 8.10. ¿Cómo ver las DNSs de nuestro ordenador? El comando ipconfig /displaydns muestra todas las entradas DNS en caché en un sistema informático con Windows. Encarnación Marín Caballero Página 54 de 66 Tema 2: Configuración de una red de datos. 8.11. Uso de nslookup La herramienta nslookup tiene muchas opciones disponibles para lograr una extensa verificación y prueba del proceso DNS. 9. DHCP El servicio del DHCP (Dynamic Host Configuration Protocol, Protocolo de Configuración Dinámica de Equipos) permite a los dispositivos de una red obtener direcciones IP y otra información de un servidor DHCP. Este servicio automatiza la asignación de direcciones IP, máscaras de subred, gateway y otros parámetros de networking del IP. 9.1. Funcionamiento del DHCP DHCP permite a un host obtener una dirección IP de forma dinámica cuando se conecta a la red. Se realiza el contacto con el servidor de DHCP y se solicita una dirección. El servidor DHCP elige una dirección del rango configurado llamado pool y la asigna (“alquila”) para el host por un tiempo establecido. En redes locales más grandes, o donde los usuarios cambien con frecuencia , se prefiere el DHCP. Los nuevos usuarios llegan con computadoras portátiles y necesitan una conexión. Otros tienen nuevas estaciones de trabajo que necesitan conexión. En lugar de que el administrador de red asigne direcciones IP para cada estación de trabajo, es más eficaz que las direcciones IP se asignen automáticamente mediante el DHCP. Encarnación Marín Caballero Página 55 de 66 Tema 2: Configuración de una red de datos. Las direcciones distribuidas por DHCP no se asignan de forma permanente a los hosts, sino que sólo se alquilan por un periodo de tiempo. Si el host se apaga o se desconecta de la red, la dirección regresa al pool para volver a utilizarse. Ésto es especialmente útil para los usuarios móviles que entran y salen de la red. Los usuarios pueden moverse libremente desde una ubicación a otra y volver a establecer las conexiones de red. El host puede obtener una dirección IP cuando se conecte el hardware, ya sea por cables o por LAN inalámbrica. Ejemplo: DHCP permite a los usuarios móviles el acceso a Internet por medio de Internet utilizando zonas de cobertura inalámbrica en aeropuertos o cafeterías. Una vez que entra al área, el cliente de DHCP del portátil contacta al servidor de DHCP mediante una conexión inalámbrica. El servidor de DHCP asigna una dirección IP al portátil. Inconveniente: DHCP puede representar un riesgo a la seguridad porque cualquier dispositivo conectado a la red puede recibir una dirección. Este riesgo hace que la seguridad física sea un factor importante al determinar si se utiliza el direccionamiento dinámico o manual. Ambos direccionamientos tienen su lugar en los diseños de red. Muchas redes utilizan tanto el direccionamiento estático como el DHCP. DHCP se utiliza para hosts de propósitos generales, como los dispositivos de usuario final, y las direcciones fijas se utilizan para dispositivos de red como gateways, switches, servidores e impresoras. Ventaja: El servidor de DHCP asegura que las direcciones IP sean únicas (una dirección IP no se puede asignar a dos dispositivos de red diferentes de forma simultánea). Usar DHCP permite a los administradores de red volver a configurar fácilmente las direcciones IP del cliente sin tener que realizar cambios a los clientes en forma manual . La mayoría de los Proveedores de Servicios de Internet (ISP) utilizan DHCP para asignar direcciones a los clientes que no necesitan una dirección estática. Como lo muestra la siguiente figura, varios tipos de dispositivos pueden ser servidores de DHCP cuando ejecutan software de servicio de DHCP. En la mayoría de las redes medianas a grandes, el servidor de DHCP generalmente es un servidor local dedicado con base en un PC. Con las redes domésticas, el servidor de DHCP se ubica en el ISP y un host de la red doméstica recibe la configuración IP directamente desde el ISP. Encarnación Marín Caballero Página 56 de 66 Tema 2: Configuración de una red de datos. Sin DHCP los usuarios tienen que entrar manualmente la dirección IP, la máscara de subred y otras configuraciones para poder unirse a la red. El servidor de DHCP mantiene un pool de las direcciones IP y alquila una dirección a cualquier cliente habilitado por DHCP cuando el cliente está activado. Debido a que las direcciones IP son dinámicas (alquiladas) en lugar de estáticas (asignadas en forma permanente), las direcciones en desuso regresan automáticamente al pool para volver a asignarse. Cuando un dispositivo configurado por DHCP se inicia o conecta a la red, el cliente envía un paquete DESCUBRIMIENTO de DHCP para identificar cualquier servidor de DHCP disponible en la red. Un servidor de DHCP responde con una OFERTA DE DHCP, la cual es un mensaje de oferta de alquiler con información asignada de dirección IP, máscara de subred, servidor DNS y gateway predeterminado, así como la duración del alquiler. El cliente puede recibir múltiples paquetes de OFERTA DE DHCP si hay más de un servidor de DHCP en la red local, así que debe elegir entre ellos y enviar un paquete de SOLICITUD DE DHCP que identifique el servidor explícito y la oferta de alquiler que el cliente acepta. Un cliente puede elegir solicitar una dirección previamente asignada por el servidor. Teniendo en cuenta que la dirección IP solicitada por el cliente, u ofrecida por el servidor, aún es válida, el servidor devolverá un mensaje ACK DHCP que le informa al cliente que finalizó el alquiler. Si la oferta ya no es válida, quizás debido al tiempo o que a otro cliente se le asignó el alquiler, el servidor seleccionado responderá con un mensaje NAK DHCP (acuse de recibo negativo). Si un mensaje NAK DHCP se devuelve, entonces el proceso de selección debe volver a comenzar con la transmisión de un mensaje nuevo de DESCUBRIMIENTO DE DHCP. Una vez que el cliente tenga el alquiler, se debe renovar mediante otro mensaje de SOLICITUD DE DHCP, antes de que termine el alquiler. 9.2. Configuración de las direcciones IP de forma automática en Windows XP Si el número de PCs de nuestra red es elevado, existe la posibilidad de configurar las direcciones IP de forma automática: Encarnación Marín Caballero Página 57 de 66 Tema 2: Configuración de una red de datos. Para que el PC pueda obtener una dirección IP automáticamente, es necesario que alguien se la proporcione. Ese alguien es un servidor DHCP. La mayoría de los routers ADSL actuales disponen de servidor DHCP. Si activamos dicha función, podríamos configurar las IPs de nuestra red, de forma automática. Para realizar la activación del servidor DHCP del router, es necesario entrar en la configuración del mismo. Para ello, debemos abrir un navegador de Internet y “navegar” hacia la IP del router. Ejemplo: Si la dirección IP del router ADSL es 192.168.0.254, en la URL del navegador escribimos lo siguiente: http://192.168.0.254 Necesitaremos el nombre de usuario y la contraseña para acceder a la configuración del router. Los routers suelen venir con un usuario y una contraseña de fábrica, que suele ser admin/admin, admin/1234, 1234/1234, admin/adminttd, vacío/admin o a veces vacío/vacío (“vacío” se refiere a dejarlo en blanco, no a escribir la palabra vacío). Si el router nos lo ha proporcionado nuestro operador de Internet o Proveedor de Servicios de Internet (ISP), deberá proporcionarnos también la contraseña. Una vez dentro de la configuración del router, debemos acceder al apartado de configuración del servidor DHCP, que dependerá del modelo del router. En la siguiente imagen mostramos la configuración de un servidor DHCP de un router cualquiera. Encarnación Marín Caballero Página 58 de 66 Tema 2: Configuración de una red de datos. Los parámetros que debemos configurar son: Rango de direcciones IP que asignará el servidor DHCP (Address Range). Dentro de nuestro rango de direcciones, utilizaremos una parte para establecer IPs manualmente y otra parte para establecer IPs automáticamente. Ejemplo: Si estamos configurando la red de alumnos cuyo rango es desde 192.168.0.0 hasta 192.168.0.255, podemos utilizar las direcciones mayores de 200 para asignar de forma automática, en tal caso, podemos configurar en el servidor DHCP el rango desde 192.168.0.200 hasta 192.168.0.250. Tiempo de cesión (Lease time). Cuando un servidor DHCP cede una IP a un PC, no lo hace de forma indefinida, sino que sólo es por un tiempo determinado. Antes de que acabe el tiempo, el PC solicitará una renovación del mismo. Un valor adecuado pueden ser 12 horas (43.200 segundos). Servidores DNS. Además de proporcionar la IP, nuestro servidor DHCP proporcionará los servidores DNS. Si nuestro router tiene funciones de caché DNS, podemos poner como preferido a nuestro propio router y como alternativo a un DNS de los que nos proporciona el operador. Puerta de enlace (default gateway). Para que nuestros PCs puedan navegar por Internet, hay que suministrarles también la IP de la puerta de enlace. En este caso será la misma que la IP del router. Cada router dispone de unos menús de configuración diferentes. Será necesario consultar el manual del router para averiguar cómo configurar y activar el servidor DHCP. En Internet se pueden encontrar muchas páginas de ayuda para configurar diferentes modelos de routers, como http://www.adslayuda.com Ejemplo: Red local de clase C con servidores DNS y DHCP. Encarnación Marín Caballero Página 59 de 66 Tema 2: Configuración de una red de datos. 10. COMPARTIR RECURSOS EN EL MODO AVANZADO Para poder compartir carpetas entre los ordenadores de una misma red primero se debe quitar el modo simplificado de compartir en los sistemas operativos basados en Windows. De este modo, podremos configurar los permisos NTFS y de recurso compartido. En Windows XP y 7 abra la carpeta Mis documentos, ahora pincha en el Menú Herramientas, después haga clic sobre Opciones de carpeta. Dentro de la ventana pinchamos en la pestaña Ver y dentro de la zona Configuración avanzada quite el tilde de la opción “Utilizar uso compartido simple de archivos” o “Usar el asistente para compartir”. Al final, pulsa sobre el botón Aceptar para guardar los cambios. Windows XP Encarnación Marín Caballero Windows 7 Página 60 de 66 Tema 2: Configuración de una red de datos. 11. PERMISOS NTFS VS CARPETA COMPARTIDA El acceso a una carpeta puede estar determinado por dos conjuntos de entradas de permisos: Permisos de recurso compartido definidos en una carpeta que se hace en la pestaña Compartir. Permisos NTFS definidos en la carpeta que se hace en la pestaña Seguridad. Permisos de la carpeta compartida Permisos NTFS Los permisos de la pestaña Seguridad son permisos NTFS que se establecen en la propia carpeta o fichero; afectan a todos los usuarios que accedan a esa carpeta, ya sea desde el equipo que la contiene o desde la red. Los permisos de la pestaña Compartir son permisos que se asignan a una carpeta compartida, no se pueden asignar a los ficheros de forma independiente, y sólo afectan a los usuarios que accedan a través de la red, no a los que accedan desde el propio equipo que comparte la carpeta. Los permisos de recurso compartido suelen utilizarse para administrar equipos con sistemas de archivos FAT32 u otros equipos que no utilizan el sistema de archivos NTFS. En el caso de que tengamos unos permisos diferentes para un usuario o grupo en Seguridad y en Compartir, ¿qué permisos son los que se aplicarán? Se aplicarán aquellos que sean más restrictivos. Veamos en esta tabla el efecto de unos permisos y otros: Permisos establecidos en... Acceso a la carpeta desde... Compartir Seguridad Red El equipo local Control Total Sólo lectura Sólo lectura Sólo lectura Sólo lectura Control total Sólo lectura Control total Lectura/escritura Sólo lectura Sólo lectura Sólo lectura Sólo lectura Lectura/escritura Sólo lectura Lectura/escritura Control total Lectura/escritura Lectura/escritura Lectura/escritura Cómo se puede ver, suele ser más interesante establecer los permisos más restrictivos en Seguridad, pues el control es absoluto tanto por red como en local. Los permisos de recurso compartido y los permisos NTFS son independientes en el sentido de que ninguno modifica al otro. Los permisos de acceso final en una carpeta compartida se determinan teniendo en cuenta las entradas de permiso de recurso compartido y de permiso NTFS. Se aplicarán siempre los permisos más restrictivos. Encarnación Marín Caballero Página 61 de 66 Tema 2: Configuración de una red de datos. 11.1. Carpetas compartidas Proporcionan a los usuarios acceso a archivos y carpetas a través de la red. Los usuarios pueden conectarse a la carpeta compartida a través de la red para acceder a las carpetas y archivos que contienen. Las carpetas compartidas pueden contener aplicaciones, datos o información personal de un usuario. El uso de carpetas de aplicación compartidas centraliza la administración permitiéndonos instalar y mantener aplicaciones en un servidor en lugar de en equipos cliente . Para compartir una carpeta, debemos pertenecer a uno de los grupos que tienen derechos para compartir carpetas compartidas en el tipo de equipo en el que reside la carpeta. Los permisos de las carpetas compartidas son aplicables únicamente a los usuarios que se conectan al recurso compartido a través de la red. No restringen el acceso a usuarios que inicien sesión localmente en el equipo donde se encuentra el recurso compartido. Grupos con derechos para compartir. Cuando compartimos una carpeta, podemos controlar el acceso a la misma y a su contenido concediendo permisos a determinados usuarios y grupos. También podemos controlar el acceso a la carpeta limitando el número de usuarios que pueden conectarse simultáneamente a la carpeta compartida. Después de crear una carpeta compartida, es posible que deseemos modificar sus propiedades para finalizar la compartición, cambiar su nombre o cambiar los permisos de los usuarios y grupos. Pestaña de Compartir. Encarnación Marín Caballero Página 62 de 66 Tema 2: Configuración de una red de datos. La siguiente tabla describe las capacidades de los permisos de carpetas compartidas a los usuarios. Permisos de compartición. Importante: El permiso Leer se concede al grupo Todos de forma predeterminada cuando compartimos una carpeta. Si un administrador desea que sólo determinados usuarios tengan acceso a una carpeta compartida, deberá eliminar el grupo predeterminado Todos y limitar el acceso de los usuarios al recurso compartido utilizando grupos para asignar los permisos deseados. Los permisos compartidos deben utilizarse siempre conjuntamente con los permisos de NT FS. 11.2. Los permisos compartidos son acumulativos Los permisos de un usuario sobre un recurso son la combinación de los permisos de carpetas compartidas concedidos a la cuenta de usuario individual y los permisos de carpetas compartidas concedidos a los grupos a los que pertenece el usuario. Por ejemplo, si un usuario tiene permiso de Lectura para una carpeta y pertenece a un grupo con el permiso Cambiar para la misma carpeta, el usuario tendrá ambos permisos, Lectura y Cambiar, para esa carpeta. Denegar prevalece sobre otros permisos. Por eso, es recomendable que únicamente se denieguen permisos sobre carpetas compartidas cuando deseemos asegurarnos de que determinados usuarios no tienen acceso a una carpeta compartida. Si denegamos permisos sobre carpetas compartidas a un usuario, éste no tendrá ese permiso, aunque lo concedamos a un grupo al que pertenezca dicho usuario. Si simplemente no concedemos el permiso de una carpeta compartida a un usuario, cuando este usuario se integrase en un grupo con permiso a esa carpeta compartida, obtendría el permiso. Importante: En el dominio utilice el grupo Usuarios Autenticados en lugar del grupo Todos para asignar la mayoría de derechos y permisos. De esta forma, se minimiza el riesgo de acceso no autorizado. 11.3. Concesión de permisos y modificación de la configuración de las carpetas compartidas Cuando concedemos permisos a una carpeta compartida: Una carpeta compartida puede residir en un disco duro formateado con el sistema de archivos NTFS, FAT o FAT32. Los usuarios también necesitan los permisos adecuados de NTFS en un volumen NTFS. Encarnación Marín Caballero Página 63 de 66 Tema 2: Configuración de una red de datos. Podemos modificar la configuración de una carpeta compartida para: Dejar de compartirla. Modificar el nombre de compartición. Modificar los permisos. Crear múltiples comparticiones a una carpeta compartida. Eliminar una compartición. Ejemplo de compartición múltiple. Importante: Para que los usuarios tengan acceso a una carpeta compartida en un volumen NTFS, necesitan los permisos adecuados de NTFS para cada archivo y carpeta además de los permisos de carpetas compartidas. Si detiene la compartición de una carpeta mientras un usuario tiene un archivo abierto, éste puede perder datos. Windows mostrará un cuadro de diálogo informando. Si un administrador modifica el nombre de una carpeta compartida finalizando la compartición, los permisos originales de la carpeta compartida se pierden y deben volver a crearse 11.4. Conexión a carpetas compartidas. Unidades de red Para conectarse a una carpeta compartida en una unidad de red, siga los siguientes pasos: Haga clic en Inicio, y clic en Ejecutar. En el cuadro de diálogo Ejecutar, introduzca una ruta UNC en el cuadro Abrir, y haga clic en OK. Cuando introducimos el nombre de servidor en el cuadro Abrir, aparece una lista de los nombres de las carpetas compartidas disponibles. Conectarse a carpeta compartida. Encarnación Marín Caballero Página 64 de 66 Tema 2: Configuración de una red de datos. Cuando utilizamos el comando Ejecutar para conectar a un recurso de red, no es necesario utilizar una letra de unidad, lo que permite un número ilimitado de conexiones que son independientes de las letras de unidades disponibles. Conéctese a una unidad de red si desea asociar una letra de unidad y un icono a una determinada carpeta compartida. Esto facilita la referencia a la ubicación de un archivo en una carpeta compartida. Conectarse a unidad de red. Ejemplo: En lugar de apuntar a: \\Servidor\Nombre_Carpeta_Compartida\Archivo, podría apuntar a:\Archivo. Para tener acceso a una carpeta compartida que utilizará repetidamente, seleccione la opción de Conectarse de nuevo al iniciar sesión para conectarse automáticamente cada vez que inicie sesión. 11.5. Combinación de permisos Cuando compartimos una carpeta en una partición formateada con NTFS, tanto los permisos de carpetas compartidas como los permisos de NTFS se combinan . Los permisos de NTFS se aplican tanto si se accede al recurso localmente o a través de una red. Cuando concedemos permisos de carpetas compartidas en un volumen NTFS , se aplican las siguientes normas: Los usuarios deben tener los permisos de NTFS adecuados para cada archivo y subcarpeta de una carpeta compartida, además de permisos de carpetas compartidas, para poder tener acceso a estos recursos por la red. Cuando combinamos permisos de NTFS y permisos de carpetas compartidas, el permiso resultante es el permiso más restrictivo de los dos tipos de permisos. Permisos NTFS vs Permisos Compartidos. Ésto puede complicarse mucho si aplicamos permisos sobre usuarios/grupos, cuantos más usuarios y grupos, más lió. Un buen sistema es darle en Compartir el permiso Control Total al grupo Todos y olvidarse, preocupándose sólo de los permisos NTFS para llevar el control desde la pestaña Seguridad. También se puede hacer a la inversa, pero se pierde granularidad. Encarnación Marín Caballero Página 65 de 66 Tema 2: Configuración de una red de datos. 11.6. Uso de carpetas compartidas administrativas Windows Server comparte carpetas automáticamente para permitirnos realizar tareas administrativas. A estas carpetas compartidas se les añade el signo de dólar ($). El signo de dólar oculta la carpeta compartida a usuarios que naveguen por el equipo en Mis sitios de red. La raíz de cada unidad, la carpeta systemroot, la ubicación utilizada por el cliente de fax para cachear temporalmente los archivos y acceder a páginas de la cubierta, la localización de los controladores de impresoras, y el mecanismo de comunicación entre procesos (IPC) utilizado entre algunos programas en las comunicaciones son algunas de las carpetas compartidas ocultas que Windows Server crea automáticamente. De forma predeterminada, los miembros del grupo Administradores tienen permiso de Control total para las carpetas compartidas administrativas. No podemos modificar los permisos de carpetas compartidas administrativas. La siguiente tabla describe la utilidad de las carpetas compartidas administrativas que 2003 Server proporciona automáticamente. Carpetas compartidas administrativas. Importante: Las carpetas compartidas ocultas no se limitan a las que Windows crea automáticamente. Podemos compartir más carpetas y añadir el signo de dólar ($) al final de su nombre. De este modo, sólo los usuarios que conozcan el nombre de la carpeta podrán acceder a ella. Estas carpetas ocultas no se consideran carpetas compartidas administrativas. Encarnación Marín Caballero Página 66 de 66