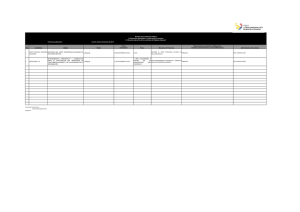

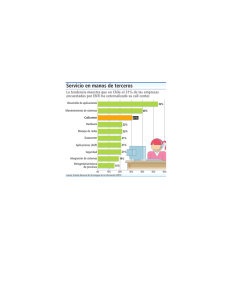

Seguridad y Administración de un Data Center Seguridad de la información Caballero Moreno, Isabella Navarro Espinoza, Pilar Espinoza Espinoza, Jorge Hoy en día y en un contexto en el que cada vez más organizaciones viven un proceso de transformación digital, la seguridad es vital para poder proteger el activo más importante que tenemos, nuestra información. No se requiere de grandes inversiones en tecnología, sino de tener clara la necesidad de contar con una política adaptada a la necesidad, todo en su contexto y de acuerdo a la realidad de cada organización. MARCO TEÓRICO 01 Análisis de estándares y normas ● TIA - 942 ● ISO/IEC 27005 ● ISO/IEC 27002 ● UNE-ISO/IEC Riesgo del proyecto La identificación de riesgos es vital en una organización que maneja información, es responsabilidad de la empresa velar por el cuidado de sus activos, por ello se crea la necesidad de gestionar todos los posibles riesgos a los que puede estar expuesta ya sean de origen externo o interno. Identificación de amenazas de amenazas Código Amenaza A1 Fuego A2 Desastres Naturales A3 Intrusión en la red y ataques de ingeniería social Para la identificación y análisis de A4 Daños por agua riesgos, primero debemos listar las A5 Robo y sabotaje A6 Mal uso del software A7 Fallas en infraestructura y en las redes. A8 Errores humanos A9 Terrorismo A10 Amenazas legales posibles amenazas que pueden llegar a afectar los activos. Para esto se deben clasificar según humanas, técnicas, etc. su tipo: operacionales, naturales, sociales, Mapa de calor de las zonas de riesgo Para medir el riesgo se emplea un mapa de calor en el cual se ubican los niveles resultantes del impacto potencial y la probabilidad, su ubicación determinará la zona de riesgo y por lo tanto el nivel del mismo. Color Zona de riesgo Calificación B Baja Asumir el riesgo [1-4] M Moderada Asumir el riesgo, reducir el riesgo. [5-7] A Alta Reducir el riesgo, evitar, compartir o transferir. [8-9] Extrema Reducir el riesgo, evitar, compartir o transferir. [10-15] E Matriz de riesgos Tipo de activo Código amenaz a Amenaza Hardware Software Información Riesgo potencial Zona de riesgo Riesgo potencial Zona de riesgo Riesgo potencial Zona de riesgo A1 Fuego 5 M 5 M 5 M A2 Desastres Naturales 4 B 5 M 5 M A3 Intrusión en la red y ataques de ingeniería social 15 E 15 E 15 E A4 Daños por agua 5 M 5 M 5 M A5 Robo y sabotaje 15 E 15 E 15 E A6 Mal uso del software 8 A 8 A 8 A A7 Fallas en infraestructura y en las redes. 9 A 9 A 12 E A8 Errores humanos 6 M 6 M 6 M A9 Terrorismo 5 M 2 B 4 B A10 Amenazas legales 3 B 12 E 12 E SEGURIDAD FÍSICA 01 Gestión de Evaluación de Seguridad El proceso de Gestión de Evaluación y Seguridad tiene como objetivo determinar el procedimiento adecuado para la realización de pruebas de seguridad al interior de las instalaciones del datacenter y con ello determinar las nuevas incidencias si es que estas surgieran. Control de Ingresos Controla las entradas de solicitantes con permisos o sin permisos asegurando la integridad, disponibilidad y confidencialidad. Está basado en las políticas definidas para la gestión de la seguridad física y lógica, este proceso es clave para mantener el data center protegido de daños y robos. Revisión de equipos Monitorea los equipamientos del data center asegurando la disponibilidad y confidencialidad de la información de la organización. Control de protección Ambiental Monitorea y controla las operaciones de inspección respecto a la protección ambiental del data center. Gestión de solicitud de accesos Define la secuencia de actividades que se debe seguir para solicitar acceso físico al datacenter. POLÍTICAS DE SEGURIDAD FÍSICA 03 Enunciado de la Política Los activos físicos del datacenter, conformados por los equipos informáticos y áreas cercanas, deben cumplir con todas las políticas y procedimientos de seguridad física, a fin de evitar el acceso a personas no autorizadas o daño a dichos activos. ● Responsabilidades. ● Violaciones ● Conceptos y directrices sobre la Política de seguridad física. a la política. Protección física de accesos Se debe controlar y proteger las instalaciones y el acceso a los equipos y la información del datacenter. CONTROLES DE ACCESO FÍSICO Medidas de control Recomendaciones Solo deben ingresar personas autorizadas, las cuales deberán Validar código de identificación y solicitud de acceso con el contar con un código de identificación y permiso de acceso. sistema, certificando la fecha del día con la mencionada en la solicitud. Registrar; fecha y hora de ingreso, datos personales y Crear una base de datos exclusiva, que almacene dicha corporativos, necesarios, antes de permitir el ingreso de una información. persona al datacenter, después de verificar la solicitud de acceso. Revisar y actualizar cada periodo de tiempo, los registros de Realizar reportes cada periodo de tiempo, dependiendo de lo que accesos al centro de datos los cuales deben ser documentados y requiera el jefe de supervisión del datacenter. firmados por el encargado principal del centro de datos. El supervisor del datacenter en turno debe velar por el Registrar cada incidente que ocurra y la persona involucrada, en el cumplimiento de los requerimientos de seguridad del centro de registro guardado previo ingreso. datos a las personas que estén ingresando. DESARROLLO DE TAREAS EN EL DATACENTER Medidas de control Recomendaciones El supervisor de turno debe estar al tanto Verificar y controlar que la actividad realizada coincida de toda actividad llevada a cabo por con la registrada en la solicitud de acceso. trabajadores o terceros. Impedir el ingreso con equipos electrónicos Revisar los objetos que ingresa cada persona, si estos personales que no hayan sido autorizados. no están autorizados para su ingreso, retenerlo hasta que la persona culmine su actividad. Prohibir fumar y consumir alimentos y/o Colocar bebidas dentro de las instalaciones. señalizaciones continuas dentro del datacenter, que recuerden que dicha medida está prohibida. PROTECCIÓN AMBIENTAL Refiere a asegurar y controlar que las instalaciones estén protegidas, que el suministro de energía sea ininterrumpido, que el perímetro del datacenter cuente con las señalizaciones, barreras físicas, mecanismos de control y ubicación, correctos. PERÍMETRO DE SEGURIDAD FÍSICA Medidas de control Recomendaciones Establecer y registrar, de manera clara, el perímetro de Documentar las medidas que se realicen. seguridad. Ubicar las instalaciones del datacenter dentro del Implementar un área de recepción aledaño al perímetro de una área segura. .Las paredes deben ser data center, para realizar medidas de control de sólidas y las puertas deben estar protegidas contra acceso. accesos no autorizados mediante alarmas, cerraduras y diversos mecanismos de control. Expandir las barreras físicas a fin de crear un espacio Utilizar tecnología idóneo para los equipos así como para impedir sucesos catastróficos. incendios, humedad o cualquier suceso catastrófico. que permita prevenir SUMINISTROS DE ENERGÍA Medidas de control Recomendaciones Disponer de múltiples enchufes o líneas de suministro para evitar un único Diseñar un mapa, según el área, para la ubicación de las punto de falla en el suministro de energía. líneas de suministro y enchufes según se requiera. Contar con un Sistema de alimentación ininterrumpida (UPS) para Los equipos UPS deben ser probados mensualmente para asegurar la continuidad de los equipos que realizan las operaciones asegurar su correcto funcionamiento. críticas del centro de datos. Ubicar los interruptores de emergencia cerca a las salidas del centro de Colocar señalizaciones respecto a las ubicaciones de dichos datos para facilitar un corte de energía inmediato ante un caso crítico. interruptores de emergencia. Proveer iluminación y protección contra descargas eléctricas en caso de Contar con las herramientas tecnológicas necesarias para producirse una falla en el suministro de energía. prever dicha situación. Instalar un generador de respaldo en caso el generador principal falle, asegurando que el tiempo de funcionamiento de la UPS permita el encendido manual del mismo. SEGURIDAD DEL CABLEADO Medidas de control Recomendaciones Evitar que el cableado atraviese vías públicas Tener separados los cables de comunicaciones a fin de protegerlo de daños e con los cables de energía. interceptaciones. Tener los cables de energía conectados a Ubicar el pozo a tierra del área en la que se tierra. Proteger el cableado de comunicaciones mediante canaletas. ubica el data center o el más cercano. PROTECCIÓN DE LAS INSTALACIONES Medidas de control Recomendaciones Ubicar las instalaciones críticas en lugares a los Contar con videovigilancia,sistemas de control de cuales no pueda acceder personal no autorizado. acceso y seguridad perimetral en cada área crítica. Separar las áreas principales del centro de datos a Se recomienda tener un espacio único para el ser atendidas por el personal de aquellos que centro de datos, las oficinas del personal deben serán atendidos por terceros. Almacenar los materiales peligrosos en lugares seguros a distancia, como estantes o aranceles que se encuentren ubicados en el counter de seguridad. ubicarse en zonas aledañas. TRANSPORTE, PROTECCIÓN Y MANTENIMIENTO DE LOS EQUIPOS Y DOCUMENTACIÓN Se pretende controlar, monitorear y supervisar el mantenimiento de los equipos del datacenter, el retiro de los equipos, la reutilización o desafectación de estos, ubicación y copias de seguridad. MANTENIMIENTO DE EQUIPOS Medidas de control Recomendaciones Establecer un plan de mantenimiento preventivo, El plan debe ser revisado periódicamente a fin de donde se debe incluir la frecuencia con el cual se actualizar los nuevos riesgos. brindará el servicio así también como la autorización formal de los responsables del centro de datos. Registrar todos los mantenimientos realizados. Registrarlo en la base de datos del datacenter. Registrar cualquier retiro por mantenimiento de los Registrarlo en la base de datos del datacenter. equipos del centro de datos de la carrera. Realizar una copia de resguardo a la información confidencial de cualquier equipo que vaya a ser retirado por mantenimiento. RETIRO DE LOS EQUIPOS E INFORMACIÓN Medidas de control Recomendaciones Realizar un chequeo semanal de los equipos del centro de datos a fin de Registrar la operación en la base de datos. evitar que alguno de ellos haya sido retirado de manera no autorizada. Registrar fecha, hora, nombre y código de la persona encargada del Registrar la operación en la base de datos. centro de datos y nombre del tercero que retire el equipo. Proteger documentos en papel y dispositivos de almacenamiento La actividad debe realizarse en el horario de removibles en las instalaciones del centro de datos, a fin de reducir los trabajo y fuera de él. riesgos de acceso no autorizado, pérdida y daño de la información. Políticas de escritorios y pantallas limpias. Toda aplicación de políticas de escrito debe inventariarse a fin de resguardar documentación e información en general. la DESAFECTACIÓN O REUTILIZACIÓN SEGURA DE LOS EQUIPOS Medidas de control Recomendaciones Destruir toda la información de los medios de Verificar que la información a ser desechada almacenamiento a ser desafectados de los realmente ya no sirva a la organización. Recordar equipos en caso estos pasen a ser reutilizados o que la información es el activo más valioso. desafectados para que la información sensible no sea filtrada. Registrar fecha, hora, nombre y código de la Registrar en la base de datos del datacenter. persona encargada del centro de datos y nombre del tercero que proceda a retirar equipo(s) del centro de datos. UBICACIÓN Y PROTECCIÓN DE LOS EQUIPOS Y COPIAS DE SEGURIDAD Medidas de control Recomendaciones Ubicar los equipos en un lugar donde no haya acceso constante y provea un control de acceso adecuado. Proveer un control de accesos adecuado hacia el centro de datos. Establecer roles, respecto a las actividades específicas que realice la persona en el datacenter. Tener en cuenta las recomendaciones establecidas en TIA 942 respecto al subsistema Realizar capacitaciones al personal que labora Arquitectónico para minimizar el riesgo de amenazas de: robo, incendios, explosivos, en el datacenter así como a las personas previa humo, inundaciones o filtraciones de agua, polvo, vibraciones, corte de energía visita. eléctrica y derrumbes. Revisar cada periodo de tiempo las condiciones ambientales de manera que no afecten Registrar cada inspección y la condición de este el correcto funcionamiento del centro de datos. en la base de datos. SEGURIDAD LÓGICA 03 Definición de Procesos: ● ● ● ● ● ● ● ● ● Gestión de solicitud de respaldo de información Administración de Vulnerabilidades y Parches Gestión de Solicitud de Accesos Lógico Monitoreo de Componentes Gestión de Pruebas de Seguridad Restauración de Backup Control de Vulnerabilidades Técnicas Gestión de Claves Revisión e Instalación de Software POLÍTICAS DE SEGURIDAD LÓGICA 04 ● Gestión de Comunicaciones y Operaciones ● Protección contra software malicioso ● Gestión de respaldo y recuperación ● Gestión de seguridad en redes ● Utilización de medios de información ● Monitoreo ● Control de Accesos ● Responsabilidades de los usuarios ● Gestión de acceso de usuarios ● Control de acceso a la red ● Control de acceso al sistema operativo ● Control de acceso a las aplicaciones y la información ● Adquisición y mantenimiento de sistemas ● Requisitos de seguridad de los sistemas ● Controles criptográficos ● Seguridad de los archivos del sistema ● Gestión de la vulnerabilidad técnica FUNCIONALIDAD EN LA ORGANIZACIÓN 05 Proceso de Revisión e Instalación de Software Proceso Gestión de Solicitud de acceso Proceso Gestión de solicitud de respaldo Información Proceso Administración de vulnerabilidad y parches Proceso Monitoreo de componentes ● Proceso Gestión de pruebas de seguridad ● Proceso de Restauración de Backup ● Proceso Control de vulnerabilidad técnica THANKS CREDITS: This presentation template was created by Slidesgo, including icons by Flaticon, and infographics & images by Freepik