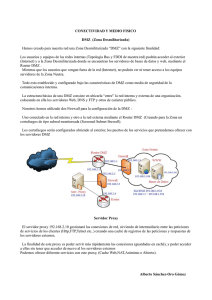

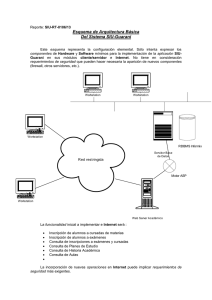

FACULTAD DE INGENIERIA ESCUELA PROFESIONAL DE INGENIERIA DE SISTEMAS AUDITORIA Y SEGURIDAD Implementación de un Firewall DMZ: Configuración en Packet Tracer Autores: Coya Espinoza, Erick Elías Asesor: Hugo VILLAVERDE MEDRANO PERÚ - LIMA 2021-I INDICE Implementación de un Firewall DMZ: Configuración en Packet Tracer ....................... 1 Introducción ................................................................................................................. 3 IMPLEMENTACIÓN DE UN FIREWALL DMZ ............................................................... 4 CONFIGURACION EN CISCO PACKET TRACERT ..................................................... 5 CONFIGURACION DEL FIREWALL ............................................................................. 8 CONCLUSION ............................................................................................................. 13 Introducción Hoy en día, las entidades gestionan internet en sus áreas de administración y es así, que pueden ser dependientes de ella, para ello siempre deben estar actualizando su seguridad de información. Además, los trabajadores de la red local o LAN (Local Area Network) siempre demandarán rápido acceso a estos recursos. El trabajo conjunto en la misma red representa un alto riesgo de seguridad. Los servidores que necesitan acceder a la red pública, como los DNS, de correo, proxy o web, son especialmente preferidos por hackers o personas sin escrúpulos para llevar a cabo sus ataques. En nuestra red se implementó un firewall que utilizan una red local, externa y DMZ, se corre el riesgo de que un servidor infectado pueda afectar a totalidad de la red. Para ello se ha configurado una solución a este problema que es la implementación de redes perimetrales, también llamadas zonas desmilitarizadas o DMZ por sus siglas en inglés, que permiten externalizar servidores vulnerables a ataques. Para realizar nuestra instalación de Firewall DMZ e implementar las configuraciones correspondientes, se utilizó la herramienta de Packet Tracer; donde se utilizará dos LAN1 y LAN2 del Firewall que nos mencionara por defecto y la tercera LAN3 es la que vamos agregar al Firewall. Para la zona desmilitarizada hace referencia a una red de ordenadores con un rango de direcciones IP privadas que sirve como franja de seguridad entre las dos redes que se mencionó anteriormente, separándolas mediante estrictas reglas de acceso. Así, aunque físicamente los servidores dentro de una DMZ se encuentran en la misma empresa, no están conectados directamente con los equipos de la red local. La estructura del nivel de protección más alto consiste en un cortafuegos que separa la zona desmilitarizada, situada entre la red local e Internet, de las redes vecinas. Por lo tanto, para verificar y observar las configuraciones que se realizó para el Firewall DMZ, mostraremos en la plataforma de Packet Tracer y de muestra los pantallazos de como ejecutarlo los equipos que se utilizaron para realizar este trabajo; así mismo, se mostrara en pantallazos para demostrar el desenlace de la instalación. IMPLEMENTACIÓN DE UN FIREWALL DMZ En lo que respecta a la implementación de un firewall DMZ, este actúa como un portero, limitando el acceso únicamente a los servicios de internet que la entidad considere importante. Donde el nivel básico, el acceso es controlado por reglas, que enumeran el activo, y por el servicio tiene permitido el acceso desde una ubicación especifica. Estas reglas se determinan en base a la función del activo Por lo general, las empresas han seguido un diseño de arquitectura separada con los servidores de acceso internet separados de los activos corporativos de la empresa en un particular segmento de red aislado. Este segmento se conoce tradicionalmente como una “DMZ o Zona Desmilitarizada”. El objetivo de una DMZ es que las conexiones desde la red interna y la externa a la DMZ estén permitidas, mientras que en general las conexiones desde la DMZ solamente se permitan a la red interna (los equipos de la DMZ no deben conectarse directamente con la red interna). Esto permite que los equipos de la DMZ puedan dar servicios a la red externa, a la vez que protegen la red interna en el caso de que unos intrusos comprometan la seguridad de los equipos situados en la zona desmilitarizada. Para cualquiera de la red externa que quiera conectarse ilegalmente a la red interna, la zona desmilitarizada se convierte en un callejón sin salida. CONFIGURACION EN CISCO PACKET TRACERT PASO 1: Dividimos por zona 1) WAN En el área del cliente se llega a trabajar con un Switch, 2 clientes y 2 servidores (Google.com.pe y DHCP-DNS) El router es el encargado de conectar las 2 zonas DMZ-WAN 2) DMZ En la parte del DMZ se trabajó con 1 Switch y 2 servidores, además del firewall o seguridad 3) SERVICIOS INTRANET En el servicio intranet solo se trabajó con un router y 1 servidor CONFIGURACION DEL FIREWALL PASO 2: Empezamos con la configuración dentro de la zona de DMZ - ASA PASO 3: Configuramos el firewall PASO 4: Configuración del ROUTER DMZ-WAN PASO 5: Configuración general PASO 6: Probamos la simulación CONCLUSION En el presente informe se planteó el diseño del firewall en un DMZ en modelo Three-Part demostrando la mejora el rendimiento, la cual da una mejor postura de seguridad a la información de la entidad, se obtiene el bloqueo de amenazas existentes y posibles amenazas gracias a la funcionalidad de los módulos incorporados y configurados en la implementación del firewall, se podrá mejorar este modelo siempre y cuando se siga el monitoreo de que está entrando y saliendo de la red existente, esto con la generación de los reportes. En cuanto a los equipos de la red WAN, los Switches se podrán mejorar a futuro con el funcionamiento que ofrecen estos equipos con los que cuenta la compañía que sería, el aseguramiento de los puertos utilizando la funcionalidad de port security. En general se concluye como una red segura con mejoras en la red perimetral y red WAN