Solución Vol 2 preguntas router

Anuncio

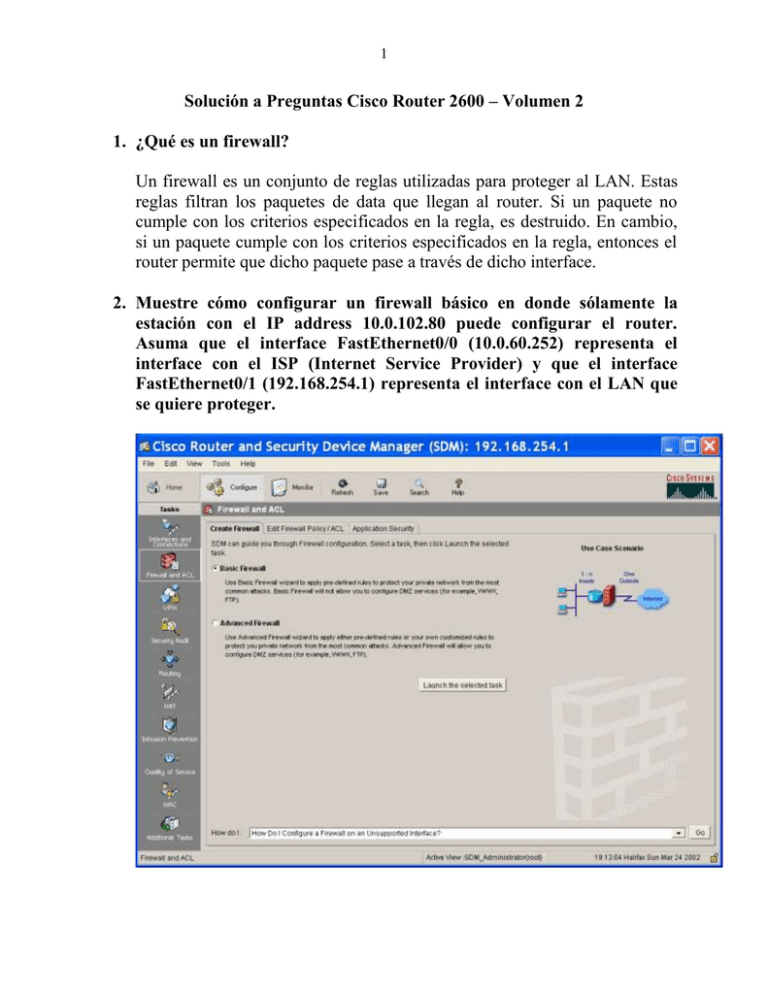

1 Solución a Preguntas Cisco Router 2600 – Volumen 2 1. ¿Qué es un firewall? Un firewall es un conjunto de reglas utilizadas para proteger al LAN. Estas reglas filtran los paquetes de data que llegan al router. Si un paquete no cumple con los criterios especificados en la regla, es destruido. En cambio, si un paquete cumple con los criterios especificados en la regla, entonces el router permite que dicho paquete pase a través de dicho interface. 2. Muestre cómo configurar un firewall básico en donde sólamente la estación con el IP address 10.0.102.80 puede configurar el router. Asuma que el interface FastEthernet0/0 (10.0.60.252) representa el interface con el ISP (Internet Service Provider) y que el interface FastEthernet0/1 (192.168.254.1) representa el interface con el LAN que se quiere proteger. 2 Seleccionamos la opción Launch the selected task. 3 4 3. Muestre cómo configurar un firewall básico en donde cualquier estación puede utilizar el SDM para configurar el router. Asuma que el interface FastEthernet0/0 (10.0.60.252) representa el interfase con el ISP (Internet Service Provider) y que el interface FastEthernet0/1 (192.168.254.1) representa el interface con el LAN que se quiere proteger. 5 6 7 4. ¿Qué es un inspect rule? Un inspect rule crea huecos temporeros en el firewall de forma que las estaciones dentro del firewall que hayan comenzado alguna sesión de determinado tipo de tráfico puedan recibir como respuesta tráfico del mismo tipo. 5. ¿Qué es un inbound inspect rule? Un inbound inspect rule es un inspect rule aplicable al tráfico de entrada del interface asignado. 6. ¿Qué es un outbound inspect rule? Un outbound inspect rule es un inspect rule aplicable al tráfico de salida del interface asignado. 7. ¿Qué es un DMZ? DMZ son las siglas de demilitarized zone, y proviene del mundo militar.1 En el mundo de la seguridad de redes y computadoras, un DMZ, también conocido como un Data Management Zone, o zona de demarcación o perímetro de una red, es una sub-red, física o lógica, que contiene y expone ciertos servicios de una organización, como Web servers o mail servers, a una red mayor, no confiable, generalmente el Internet. El propósito de un DMZ es añadir una capa adicional de seguridad a la red local de la organización. Cualquier posible atacante externo tan sólo tendrá acceso al equipo que se encuentre en el DMZ, en vez de tener acceso a la red completa de la organización. 1 Por ejemplo, desde que se firmó el armisticio con el que concluyó la guerra de Corea, entre Corea del Norte y Corea del Sur ha existido una zona desmilitarizada. Esto es, es una pequeña franja en donde ambos bandos se han comprometido a no contar con instalaciones militares. 8 8. ¿Cuál es el racional o justificación del DMZ? En una red las estaciones más vulnerables a ataques externos son aquellas que proveen servicios a usuarios externos a la red local, como son los mail servers, los Web servers y los DNS servers. Dado el potencial peligro al que se enfrentan, estos servers son colocados en su propia sub-red para así proteger el resto de la red en caso de que algún intruso logre acceso. Los servers en el DMZ no deberán poder establecer comunicación directa con cualquier otra estación en la red interna, excepto con otros servers dentro del mismo DMZ y con la red externa. De esta forma los servers en el DMZ le brindan servicio tanto a la red interna como a la externa mientras que un firewall controla el tráfico entre los servers en el DMZ y los clientes dentro de la red interna. 9. ¿Qué servicios normalmente son brindados desde dentro de un DMZ? Cualquier servicio que se le provea a usuarios externos a la red local puede, en principio, ser colocado en un DMZ. Los servicios más comunes son Web servers, mail servers, ftp servers, VoIP servers y DNS servers. Web servers Es posible que para proveer ciertos servicios especializados los Web servers tengan que comunicarse con alguna base de datos interna. Como el servidor con la base de datos no es accesible al público y además puede contener información sensitiva, entonces no deberá estar ubicado en el DMZ. Generalmente no es buena idea permitir que el Web server se comunique directamente con el server con la base de datos. Es preferible que un application server funcione como intermediario entre el Web server y el server con la base de datos. Aunque esta alternativa sea más costosa y compleja, se prefiere pues provee una capa adicional de seguridad. Mail servers Dada la confidencialidad de los correos electrónicos, no es buena idea almacenarlos en el DMZ. Por el contrario, es mejor almacenar los correos electrónicos en un mail server interno. El mail server en el DMZ pasará los correos electrónicos recibidos al mail server interno, y el mail server interno pasará los correos electrónicos de salida al mail server externo en el DMZ. Se prefiere que toda comunicación sea iniciada por el mail server interno. 9 Proxy servers Por razones legales y de seguridad, además de que para propósito de monitoreo, se recomienda instalar un proxy server dentro del DMZ. Las ventajas son las siguientes: a) Obliga a los usuarios internos, generalmente empleados o estudiantes, a depender del proxy server para obtener acceso al Internet. A los usuarios no se les permite directamente visitar páginas de Internet obviando las defensas del DMZ. b) Le permite a la institución, industria, comercio o negocio ahorrar ancho de banda. Las páginas de Internet que sean frecuentemente visitadas estarán almacenadas en el cache del proxy server. c) Le permite al administrador del sistema monitorear las actividades de los usuarios y cerciorarse de que ningún contenido ilegal es bajado de Internet o subido al Internet. Reverse proxy servers Un reverse proxy server provee el mismo servicio que un proxy server, pero al revés. En vez de proveer un servicio a los usuarios internos de la red, a los usuarios de la red externa (i.e. Internet) le provee en forma indirecta acceso a los recursos internos de la institución, agencia, corporación o negocio. Por ejemplo, empleados de la compañía pueden en forma remota accesar a sus correos electrónicos, pero sin lograr acceso directo al mail server. Sólamente el reverse proxy server puede físicamente accesar al mail server interno. Esto representa una capa adicional de seguridad, la cual es recomendable cuando recursos internos pueden ser accesados desde el exterior. Este mecanismo de reverse proxy server generalmente consiste de un application layer firewall el cual se enfoca en patrones específicos de tráfico en vez de controlar puertos específicos TCP o UDP como haría un packet filter firewall. Arquitectura Hay muchas formas de diseñar una red con DMZ. Entre las más sencillas se encuentra el uso de un sólo firewall, lo que se conoce como el modelo de tres patas, y el uso de dos firewalls. Dependiendo de las necesidades, estas dos arquitecturas pueden expandirse para crear otras arquitecturas más complejas. 10 Un sólo firewall Un sólo firewall con por lo menos 3 interfaces puede ser utilizado para crear una arquitectura de red que contenga un DMZ. La red externa incluye desde el proveedor de servicios de Internet (ISP o Internet Service Provider) hasta el firewall en el primer interface de la red. La red interna comienza desde el segundo interface de la red. El DMZ se forma desde el tercer interface de la red. El firewall deberá ser capaz de manejar todo el tráfico dirigido al DMZ y a la red interna. En términos de confiabilidad, de fallar el firewall, todos los servicios se interrumpen. La siguiente figura muestra el uso de un sólo firewall. Dos firewalls Un enfoque más seguro consiste en utilizar una arquitectura basada en dos firewalls para así crear el DMZ. El primer firewall, o front-end firewall, es configurado para permitir la entrada del tráfico al DMZ y a la red interna. El segundo firewall, o back-end firewall, es configurado para tan sólo permitir tráfico dirigido a la red interna pero que se origina en el DMZ. El primer firewall deberá de ser capaz de manejar una mayor cantidad de tráfico que el segundo firewall. Algunos expertos recomiendan el uso de firewalls de distintos fabricantes. Si un intruso logra burlar la seguridad del primer firewall, todavía le queda por burlar la seguridad del segundo firewall que al ser de un fabricante distinto, tiene seguridad distinta. Esta arquitectura, aunque más segura, es más costosa. 11 DMZ host Un home router2 DMZ host es una estación en la red interna con todos los puertos abiertos, excepto, por supuesto, los que ya se están utilizando para comunicación. Por definición, un DMZ host no es un verdadero DMZ pues permite el tráfico desde el DMZ host hacia la red interna. Hay veces que para configurar juegos interactivos a través de Internet usando Play Station 3 se configura al Play Station 3 como un DMZ host. Al hacer esto el gateway o firewall en la entrada deja de proteger al Play Station 3. Además, si un intruso logra acceso al Play Station, desde el Play Station puede lograr acceso a todas las estaciones dentro de la red pues no hay ningún firewall que lo impida. Las estaciones dentro de un verdadero DMZ no pueden comunicarse con la red interna a menos que un firewall se lo permita. Generalmente el firewall lo permite sólo cuando alguna estación dentro de la red interna es la que solicita la conección a alguna estación dentro del DMZ. Referencia: http://en.wikipedia.org/wiki/Demilitarized_zone_%28computing%29 2 A un home router también se le conoce como un SOHO router, o un small office / home office router. 12 10.Describa como configurar un firewall que incluya un DMZ. Seleccionamos Launch the selected task. 13 14 15