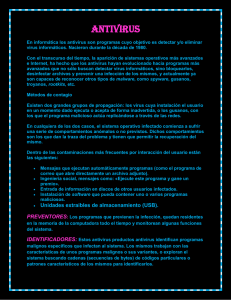

CUIDADO DE INFRAESTRUCTURA TECNOLÓGICA ¿Qué es la Infraestructura Tecnológica IT? Beneficios en la Transformación Digital El servicio que ofrece el conjunto de dispositivos y aplicaciones necesarios para una empresa, es conocido como infraestructura IT. Este sistema se gestiona a través de la monitorización mediante el despliegue de los equipos suficientes, máquinas y software para el cliente. Los elementos de la infraestructura IT Son cuatro los elementos que forman la infraestructura tecnológica IT: Servidores: existen distintos tipos de servidores en función de las necesidades de las empresas y el tamaño de estas. Almacenamiento: son diferentes soluciones de almacenamiento las que pueden aplicarse, entre otras, las hiperconvergentes, cabinas de almacenaje y los dispositivos NAS como posibles copias de seguridad. Networking: esto permite distintas funcionalidades al sistema sin correr riesgos de seguridad. La agilidad y la flexibilidad hacen aumentar la visibilidad en las redes. Seguridad: este elemento proporciona seguridad informática a la empresa y facilita el acceso a los datos en caso de pérdida o un ataque al sistema. ¿Quién utiliza la infraestructura de IT y por qué? La transformación digital da la posibilidad de poder adaptarse a los nuevos tiempos tecnológicos. Con esta evolución digital se pueden utilizar plataformas virtuales para brindar servicios informáticos a empresas y así impulsar los resultados positivos en los negocios. Las soluciones de estos servicios van desde las aplicaciones hasta sistemas empresariales, productos inteligentes o registros digitales, todos ellos necesitan esta especial infraestructura para ponerse en marcha. La plataforma tecnológica ayuda a acelerar la innovación e incrementa la participación de los clientes. La infraestructura es necesaria para ofrecer estos servicios de la transformación digital pero no tiene que residir en ninguna instalación física. Tampoco es una característica obligatoria la necesidad de un propietario. Todo lo que ocurre en este sistema puede pasar dentro de los servidores de la nube, de esta forma conseguimos más agilidad, más facilidad de administración y de reacción ante demandas futuras de los usuarios. Además, la visibilidad que posee en las redes y proveedores aumenta y es capaz de crear una gran capacidad de informes sobre el uso de la propia infraestructura. ¿Cómo funciona la infraestructura de IT? La infraestructura IT se ha convertido en el principal componente de los servicios tecnológicos en la actualidad. Como hemos señalado anteriormente, esta nos aporta varias funcionalidades de redes, de almacenamiento de información seguro y de procesamiento de datos a gran escala. Dentro del sistema los usuarios se pueden comunicar con estas infraestructuras a través de teléfonos inteligentes, laptops y tabletas para gestionar los datos personales y de negocios utilizando las aplicaciones y los servidores de la red. Beneficios de la infraestructura IT en la transformación digital En primer lugar, el hecho de contar con este tipo de infraestructura hace que podamos trabajar con una enorme cantidad de datos, alojados en la nube con una gran seguridad, pero con formas fáciles para acceder. En segundo lugar, la infraestructura IT debe ofrecer soporte en un contexto de tecnologías disruptivas en una sociedad mundialmente conectada, considerando un ecosistema que visualiza, según Gartner, a más de 25 billones de los más diversos dispositivos y cosas conectadas para 2020. En todo ese proceso de cambios, contar con la infraestructura tecnológica IT adecuada, será un factor determinante para la competitividad de los negocios y el éxito de la transformación digital. Por otro lado, adquirir un sistema IT va a brindar una organización limpia y ordenada para incrementar las funcionalidades de los clientes, junto con la rapidez que va a aportar al servicio. Esta característica unida a los avances del cloud computing va a facilitar todas las gestiones. Además, la infraestructura IT es creada a partir de unos componentes que pueden ser o no optimizados. Todo esto quiere decir que podemos adaptar esta infraestructura tecnológica IT a las necesidades de los usuarios para alcanzar los objetivos específicos y las metas marcadas para el éxito. Siete consejos para proteger los sistemas informáticos de su compañía Contar con un antivirus ya no es la única forma de blindar a las empresas de los latentes ciberataques. El incremento en el número de amenazas y su evolución a virus más potentes y dañinos han obligado a las organizaciones a adoptar políticas de seguridad cada vez más integrales y que se extienden a todos los equipos conectados a la red. Ni pequeñas ni grandes compañías están exentas de un ataque informático. Desde gigantes como Telefónica, Yahoo! y Renault hasta pymes locales han sido víctimas en todo el mundo de las manos criminales de ciberdelincuentes, que las ha llevado a perder no solo grandes sumas de dinero, sino uno de los recursos más importantes de una empresa: la información. El 82 por ciento de los ejecutivos de todo el mundo reveló haber sufrido algún tipo de fraude informático durante el 2016, un 75 por ciento más que el año anterior, según un informe de la firma Kroll, que resaltó además que los principales atacantes son empleados actuales y ex empleados. Por tal razón, las soluciones para protegerse ante un posible ataque ya van mucho más allá de contar con un antivirus en el computador. Ahora, incluyen estrategias como cifrado de las comunicaciones, políticas de seguridad integrales y protección de los dispositivos móviles. Poder superar el daño de un ciberataque toma tiempo, tiene un impacto en la imagen corporativa y causa millonarias pérdidas, por lo que presentamos siete recomendaciones con medidas necesarias para evitar estos daños que pueden llegar a ser irreparables. 1. ESTABLEZCA POLÍTICAS DE SEGURIDAD Este debe ser el punto de arranque para proteger su compañía. Se trata de un plan diseñado a partir del funcionamiento y las necesidades de su negocio. Con él se busca proteger la información, garantizar su confidencialidad y reglamentar su uso y el del sistema por el cual se accede a la misma. El objetivo final es mitigar el riesgo de pérdida, deterioro o acceso no autorizado. Además de la información, en las políticas de seguridad informática se incluyen elementos como el hardware, el software y los empleados; se identifican posibles vulnerabilidades y amenazas externas e internas; y se establecen medidas de protección y planes de acción ante una falla o un ataque. Educar a los empleados ayuda a prevenir brechas de seguridad, por lo que es preciso incluir las mejores prácticas que todos los trabajadores deben seguir para minimizar el riesgo y asegurar al máximo la seguridad informática de la empresa. Esto implica la prohibición de acceder a páginas web sospechosas, optar siempre por las conexiones HTTPS y no insertar unidades de memoria externas USB sin previa autorización, entre otros. 2. RESPALDE LA INFORMACIÓN Y SEPA CÓMO RECUPERARLA Una compañía que mantiene copias de seguridad periódicas de su información es capaz de recuperarse más rápido de cualquier ciberataque. Se pueden hacer respaldos físicos (que deben ser cambiados cada cierto tiempo), en la nube o una combinación de ambas. La opción que se escoja depende en gran medida de las necesidades de su empresa, pero lo ideal es que se cuente con una alternativa que se haga de manera automática y periódica. También puede encriptar los backups con una contraseña, en caso de que quiera cuidar información confidencial. 3. CIFRE LAS COMUNICACIONES DE SU COMPAÑÍA El cifrado es una técnica con la cual se altera la información para que esta no sea legible para quienes lleguen a tener acceso a los datos. En las empresas, la protección de todas las comunicaciones por las cuales se transmiten datos sensibles debe ser una prioridad corporativa. De ahí que cifrar contraseñas de usuario, datos personales y financieros, llamadas, lista de contactos, el acceso a páginas web y al correo electrónico y conexiones a terminales remotos, entre otros, se ha convertido en una necesidad de primer nivel. Existen sistemas que cifran los datos enviados desde una página web y evitan el acceso de posibles atacantes y hoy hasta los mensajes que se envían por WhatsApp son cifrados. 4. UTILICE ANTIVIRUS (TANTO EN PC COMO EN MÓVILES) Las empresas siguen siendo las víctimas número uno de los virus informáticos por su información financiera o por los datos confidenciales que manejan, por eso resulta vital que los computadores cuenten con un antivirus instalado. En el mercado se encuentran varias opciones, por lo que escoger una de ellas dependerá de las necesidades de cada empresa. En este sentido, tenga en cuenta aspectos como actualizaciones periódicas, servicio técnico y su facilidad a la hora de instalar. Además, recuerde que si sus empleados se conectan a información de la compañía desde equipos móviles, también debe instalar antivirus en aparatos como tablets y teléfonos inteligentes. 5. PROTEJA TODOS LOS EQUIPOS CONECTADOS A LA RED Muchas compañías siguen cayendo en el error de creer estar blindadas ante posibles ataques solo por contar con antivirus en sus computadores, pero dejan de lado otros dispositivos conectados a la Red como impresoras o televisores inteligentes, los cuales se han convertido en nuevos focos de amenazas informáticas. Aunque aún no existen en el mercado opciones de antivirus para estos aparatos específicos, sí se puede minimizar el riesgo con ciertas acciones. En el caso de las impresoras, ubíquelas tras el cortafuegos de la empresa y sin conexión abierta a Internet, mantenga actualizado su software, cifre el disco duro y controle a través de contraseñas quién hace uso de la misma. En el caso de los televisores, navegue en ellos solo por sitios seguros, descargue aplicaciones oficiales y mantenga igualmente el software siempre actualizado. 6. CUIDADO CON LOS DISPOSITIVOS MÓVILES Los ataques dirigidos a teléfonos inteligentes usados en las organizaciones ya son un modelo de delito cotidiano que causa grandes pérdidas financieras y de datos. La compañía de antivirus Avast detecta 12.000 nuevos malwares por día, generalmente a través de aplicaciones de juegos o entretenimiento que parecen inofensivas, pero que recolectan información y datos de los usuarios. Y, peor aún, ya están atacando los celulares por medio de ‘ransomware’, una técnica con la que los atacantes secuestran la información del dispositivo a cambio de una recompensa económica. Por eso, se recomienda instalar un antivirus en los dispositivos móviles, evitar páginas y aplicaciones con contenido no seguro y hacer copias de seguridad de forma periódica. 7. ADQUIERA HERRAMIENTAS DE SEGURIDAD Los firewalls o cortafuegos son otra manera de mantener a los ciberdelincuentes alejados de la información de las compañías, pues ayudan a prevenir ataques exteriores a las redes locales. Aunque los computadores ya vienen con esta opción preinstalada, existen otros más seguros que se puede incluir por hardware (dispositivos que se añaden a la red) o por software (una aplicación que se instala en el computador) y lo que hacen es analizar y filtrar el tráfico que entra y sale y bloquear posibles amenazas. La diferencia es que el primero lo hace en todos los dispositivos que estén conectados a la red local, mientras el segundo solo en el dispositivo en el que esté instalado. Por último, pero no menos importante, está la protección de la red Wi-Fi, una de las ventanas preferidas por los atacantes por la cual pueden acceder a la red de las empresas. Para protegerla de manos criminales, empiece por cambiar la clave que viene por defecto en el router por una de alto nivel de seguridad, así como el nombre de la red. Utilice el nivel de seguridad WPA2 (el más seguro), reduzca los rangos de direcciones IP permitidas y autentique a todas las personas que se conectan a dicha red.