www.FreeLibros.me

ESTRUCTURA

DE DATOS EN C++

Luis Joyanes

Ignacio Zahonero

Departamento de Lenguajes y Sistemas Informáticos e Ingeniería del Sofware

Facultad de Informática, Escuela Universitaria de Informática

Universidad Pontificia de Salamanca campus Madrid

0$'5,'%2*27È%8(126$,5(6&$5$&$6*8$7(0$/$/,6%2$0e;,&2

18(9$<25.3$1$0È6$1-8$16$17,$*26 ­23$8/2

$8&./$1'+$0%85*2/21'5(60,/È102175($/18(9 $'(/+,3$5Ë6

6$1)5$1&,6&26,'1(<6,1*$3856$1/28,6 72.,27252172

www.FreeLibros.me

La información contenida en este libro procede de una obra original entregada por el autor. No obstante,

McGraw-Hill/Interamericana de España no garantiza la exactitud o perfección de la información publicada.

Tampoco asume ningún tipo de garantía sobre los contenidos y las opiniones vertidas en dichos textos.

Este trabajo se publica con el reconocimiento expreso de que se está proporcionando una información, pero

no tratando de prestar ningún tipo de servicio profesional o técnico. Los procedimientos y la información

que se presentan en este libro tienen sólo la intención de servir como guía general.

McGraw-Hill ha solicitado los permisos oportunos para la realización y el desarrollo de esta obra.

ESTRUCTURAS DE DATOS EN C++

No está permitida la reproducción total o parcial de este libro, ni su tratamiento informático, ni la

transmisión de ninguna forma o por cualquier medio, ya sea electrónico, mecánico, por fotocopia, por

registro u otros métodos, sin el permiso previo y por escrito de los titulares del Copyright.

0F*UDZ+LOO,QWHUDPHULFDQD

GHGH(VSDxD6$8

DERECHOS RESERVADOS © 2007, respecto a la primera edición en español, por

McGRAW-HILL/INTERAMERICANA DE ESPAÑA, S. A. U.

Edificio Valrealty, 1.ª planta

Basauri, 17

28023 Aravaca (Madrid)

www.mcgraw-hill.es

ISBN: 978-84-481-5645-9

Depósito legal: M.

Editor: Carmelo Sánchez González

Técnico editorial: Israel Sebastián

Diseño de cubierta: Luis Sanz Cantero

Compuesto por: Gráficas Blanco, S. L.

Impreso en

IMPRESO EN ESPAÑA - PRINTED IN SPAIN

www.FreeLibros.me

Contenido

Prólogo ............................................................................................................................................

xix

Capítulo 1. Desarrollo de software. Tipos abstractos de datos ..................................................

OBJETIVOS..........................................................................................................................

CONTENIDO .......................................................................................................................

CONCEPTOS CLAVE..........................................................................................................

INTRODUCCIÓN ................................................................................................................

1.1. El software (los programas).........................................................................................

1.1.1. Software del sistema ........................................................................................

1.1.2. Software de aplicación .....................................................................................

1.1.3. Sistema operativo.............................................................................................

1.1.3.1. Tipos de sistemas operativos ...........................................................

1.2. Resolución de problemas y desarrollo de software .....................................................

1.2.1. Modelos de proceso de desarrollo de software ...............................................

1.2.2. Análisis y especificación del problema ...........................................................

1.2.3. Diseño ..............................................................................................................

1.2.4. Implementación (codificación) ........................................................................

1.2.5. Pruebas y depuración.......................................................................................

1.2.6. Depuración.......................................................................................................

1.2.7. Documentación ................................................................................................

1.2.8. Mantenimiento .................................................................................................

1.3. Calidad del software ....................................................................................................

1.4. Algoritmos ...................................................................................................................

1.5. Abstracción en lenguajes de programación .................................................................

1.5.1. Abstracciones de control .................................................................................

1.5.2. Abstracciones de datos ....................................................................................

1.6. Tipos abstractos de datos .............................................................................................

1.6.1. Ventajas de los tipos abstractos de datos.........................................................

1.6.2. Especificación de los TAD ..............................................................................

1.6.2.1. Especificación informal de un TAD ................................................

1.6.2.2. Especificación formal de un TAD ...................................................

1.7. Programación estructurada ..........................................................................................

1.7.1. Datos locales y datos globales.........................................................................

1.7.2. Modelado del mundo real ................................................................................

1.8. Programación orientada a objetos ...............................................................................

1.8.1. Propiedades fundamentales de la orientación a objetos ..................................

1.8.2. Abstracción ......................................................................................................

1

1

1

1

2

2

3

3

4

6

7

7

8

8

10

10

12

13

13

14

15

21

21

22

23

24

26

26

27

29

29

31

31

32

33

Y

www.FreeLibros.me

YL &RQWHQLGR

1.8.3. Encapsulación y ocultación de datos...............................................................

1.8.4. Objetos .............................................................................................................

1.8.5. Clases ...............................................................................................................

1.8.6. Generalización y especialización: herencia.....................................................

1.8.7. Reusabilidad ....................................................................................................

1.8.8. Polimorfismo ...................................................................................................

RESUMEN............................................................................................................................

EJERCICIOS.........................................................................................................................

34

35

37

39

40

40

43

43

Capítulo 2. Clases y objetos .......................................................................................................

OBJETIVOS..........................................................................................................................

CONTENIDO .......................................................................................................................

CONCEPTOS CLAVE..........................................................................................................

INTRODUCCIÓN ................................................................................................................

2.1. Clases y objetos ...........................................................................................................

2.1.1. ¿Qué son objetos? ............................................................................................

2.1.2. ¿Qué son clases? ..............................................................................................

2.2. Declaración de una clase .............................................................................................

2.2.1. Objetos .............................................................................................................

2.2.2. Visibilidad de los miembros de la clase ..........................................................

2.2.3. Funciones miembro de una clase ....................................................................

2.2.4. Funciones en línea y fuera de línea .................................................................

2.2.5. La palabra reservada inline ..........................................................................

2.2.6. Sobrecarga de funciones miembro ..................................................................

2.3. Constructores y destructores........................................................................................

2.3.1. Constructor por defecto ...................................................................................

2.3.2. Constructores sobrecargados ...........................................................................

2.3.3. Array de objetos ..............................................................................................

2.3.4. Constructor de copia ........................................................................................

2.3.5. Asignación de objetos .....................................................................................

2.3.6. Destructor ........................................................................................................

2.4. Autoreferencia del objeto: THIS .................................................................................

2.5. Clases compuestas .......................................................................................................

2.6. Miembros static de una clase ..................................................................................

2.6.1. Variables static ............................................................................................

2.6.2. Funciones miembro static ...........................................................................

2.7. Funciones amigas (FRIEND) ......................................................................................

2.8. Tipos abstractos de datos en C++ ................................................................................

2.8.1. Implementación del TAD Conjunto ................................................................

RESUMEN............................................................................................................................

EJERCICIOS.........................................................................................................................

PROBLEMAS .......................................................................................................................

45

45

45

45

46

46

46

47

47

48

49

51

52

53

55

56

57

57

58

59

59

61

62

64

65

65

67

68

69

69

72

73

74

Capítulo 3. Tipos de datos básicos: Arrays, cadenas, estructuras y tipos enumerados .............

OBJETIVOS..........................................................................................................................

CONTENIDO .......................................................................................................................

CONCEPTOS CLAVE..........................................................................................................

INTRODUCCIÓN ................................................................................................................

3.1. TIPOS DE DATOS ......................................................................................................

3.1.1. Tipos primitivos de datos ................................................................................

3.1.2. Tipos de datos compuestos y agregados..........................................................

75

75

75

75

76

76

76

78

www.FreeLibros.me

7LSRVGHGDWRVEiVLFRV 3.2.

YLL

La necesidad de las estructuras de datos ..................................................................

3.2.1. Etapas en la selección de una estructura de datos .......................................

3.3.

Arrays. (Arreglos) .....................................................................................................

3.3.1. Declaración de un array ...............................................................................

3.3.2. Inicialización de un array.............................................................................

3.4.

Arrays multidimensionales .......................................................................................

3.4.1. Inicialización de arrays bidimensionales .....................................................

3.4.2. Acceso a los elementos de los arrays bidimensionales ...............................

3.4.3. Arrays de más de dos dimensiones ..............................................................

3.5.

Utilización de arrays como parámetros ....................................................................

3.6.

Cadenas .....................................................................................................................

3.6.1. Declaración de variables de cadena .............................................................

3.6.2. Inicialización de variables de cadena ..........................................................

3.6.3. Lectura de cadenas .......................................................................................

3.7.

La biblioteca string.h ................................................................................................

3.8.

Clase string ............................................................................................................

3.8.1. Variables string .........................................................................................

3.8.2. Concatenación ..............................................................................................

3.8.3. Longitud y caracteres de una cadena ...........................................................

3.8.4. Comparación de cadenas .............................................................................

3.9.

Estructuras.................................................................................................................

3.10. Enumeraciones ..........................................................................................................

RESUMEN............................................................................................................................

EJERCICIOS.........................................................................................................................

PROBLEMAS .......................................................................................................................

79

80

81

82

83

84

86

87

88

88

91

91

92

92

93

94

95

95

96

96

97

98

99

100

102

Capítulo 4. Clases derivadas: herencia y polimorfismo .............................................................

OBJETIVOS..........................................................................................................................

CONTENIDO .......................................................................................................................

CONCEPTOS CLAVE..........................................................................................................

INTRODUCCIÓN ................................................................................................................

4.1. Clases derivadas ...........................................................................................................

4.1.1. Declaración de una clase derivada ..................................................................

4.1.2. Consideraciones de diseño ..............................................................................

4.2. Tipos de herencia .........................................................................................................

4.2.1. Herencia pública ..............................................................................................

4.2.2. Herencia privada ..............................................................................................

4.2.3. Herencia protegida...........................................................................................

4.2.4. Operador de resolución de ámbito ..................................................................

4.2.5. Constructores-Inicializadores en herencia.......................................................

4.2.6. Sintaxis del constructor ...................................................................................

4.2.7. Sintaxis de la implementación de una función miembro ................................

4.3. Destructores .................................................................................................................

4.4. Herencia múltiple ........................................................................................................

4.4.1. Características de la herencia múltiple ............................................................

4.5. Clases abstractas ..........................................................................................................

4.6. Ligadura .......................................................................................................................

4.7. Funciones virtuales ......................................................................................................

4.7.1. Ligadura dinámica mediante funciones virtuales ............................................

4.8. Polimorfismo ...............................................................................................................

105

105

105

105

106

106

106

109

109

110

113

113

114

115

115

117

117

118

119

122

123

124

125

126

www.FreeLibros.me

YLLL &RQWHQLGR

4.9.

Ligadura dinámica frente a ligadura estática ............................................................

4.10. Ventajas del polimorfismo ........................................................................................

RESUMEN............................................................................................................................

EJERCICIOS.........................................................................................................................

128

128

129

129

Capítulo 5. Genericidad: plantillas (templates) ..........................................................................

OBJETIVOS..........................................................................................................................

CONTENIDO .......................................................................................................................

CONCEPTOS CLAVE..........................................................................................................

INTRODUCCIÓN ................................................................................................................

5.1. Genericidad ..................................................................................................................

5.2. Plantillas de funciones .................................................................................................

5.2.1. Fundamentos teóricos ......................................................................................

5.2.2. Definición de plantilla de función ...................................................................

5.2.3. Un ejemplo de plantilla de funciones ..............................................................

5.2.4. Función plantilla ordenar ............................................................................

5.2.5. Problemas en las funciones plantilla ...............................................................

5.3. Plantillas de clases .......................................................................................................

5.3.1. Definición de una plantilla de clase ................................................................

5.3.2. Utilización de una plantilla de clase................................................................

5.3.3. Argumentos de plantillas .................................................................................

5.3.4. Declaración friend en plantillas.......................................................................

5.4. Modelos de compilación de plantillas .........................................................................

5.4.1. Modelo de compilación de inclusión ..............................................................

5.4.2. Modelo de compilación separada ....................................................................

RESUMEN............................................................................................................................

EJERCICIOS.........................................................................................................................

131

131

131

131

132

132

132

133

134

136

138

139

139

140

144

148

149

150

150

151

152

154

Capítulo 6. Análisis y eficiencias de algoritmos ........................................................................

OBJETIVOS..........................................................................................................................

CONTENIDO .......................................................................................................................

CONCEPTOS CLAVE..........................................................................................................

INTRODUCCIÓN ................................................................................................................

6.1. Algoritmos y programas ..............................................................................................

6.1.1. Propiedades de los algoritmos .........................................................................

6.1.2. Programas ........................................................................................................

6.2. Eficiencia y exactitud ..................................................................................................

6.2.1. Eficiencia de un algoritmo ..............................................................................

6.2.2. Eficiencia de bucles .........................................................................................

6.3.3. Análisis de rendimiento ...................................................................................

6.4. Notación o-grande .......................................................................................................

6.4.1. Descripción de tiempos de ejecución con la notación O ................................

6.4.2. Determinar la notación O ................................................................................

6.4.3. Propiedades de la notación O ..........................................................................

6.5. Complejidad de las sentencias básicas de C++ ...........................................................

RESUMEN............................................................................................................................

EJERCICIOS.........................................................................................................................

155

155

155

155

156

156

156

157

158

158

160

162

163

164

165

166

166

169

169

Capítulo 7. Algoritmos recursivos ..............................................................................................

OBJETIVOS..........................................................................................................................

CONTENIDO .......................................................................................................................

173

173

173

www.FreeLibros.me

7LSRVGHGDWRVEiVLFRV L[

CONCEPTOS CLAVE..........................................................................................................

INTRODUCCIÓN ................................................................................................................

7.1. La naturaleza de la recursividad ..................................................................................

7.2. Funciones recursivas ....................................................................................................

7.2.1. Recursividad indirecta: funciones mutuamente recursivas .............................

7.2.2. Condición de terminación de la recursión.......................................................

7.3. Recursión versus iteración ...........................................................................................

7.3.1. Directrices en la toma de decisión iteración/recursión ...................................

7.3.2. Recursión infinita ............................................................................................

7.4. Algoritmos divide y vence ...........................................................................................

7.4.1. Torres de Hanoi ...............................................................................................

7.4.2. Búsqueda binaria .............................................................................................

7.5. Ordenación por mezclas: mergesort ............................................................................

7.5.1. Algoritmo mergesort .......................................................................................

7.6. Backtracking, algoritmos de vuelta atrás.....................................................................

7.6.1. Modelo de los algoritmos de vuelta atrás........................................................

7.6.2. Problema del Salto del caballo ........................................................................

7.6.3. Problema de la ocho reinas..............................................................................

7.6.4. Todas las soluciones ........................................................................................

7.6.5. Objetos que totalizan un peso..........................................................................

7.7. Selección óptima..........................................................................................................

7.7.1. Programa del viajante ......................................................................................

RESUMEN............................................................................................................................

EJERCICIOS.........................................................................................................................

PROBLEMAS .......................................................................................................................

173

174

174

176

178

179

179

181

181

182

183

188

189

190

192

193

194

196

198

198

201

201

204

205

207

Capítulo 8. Algoritmos de ordenación y búsqueda ....................................................................

OBJETIVOS..........................................................................................................................

CONTENIDO .......................................................................................................................

CONCEPTOS CLAVE..........................................................................................................

INTRODUCCIÓN ................................................................................................................

8.1. Ordenación ...................................................................................................................

8.2. Algoritmos de ordenación básicos...............................................................................

8.3. Ordenación por intercambio ........................................................................................

8.3.1. Codificación del algoritmo de ordenación por intercambio............................

8.3.2. Complejidad del algoritmo de ordenación por intercambio............................

8.4. Ordenación por selección ............................................................................................

8.4.1. Codificación del algoritmo de selección .........................................................

8.4.2. Complejidad del algoritmo de selección .........................................................

8.5. Ordenación por inserción ............................................................................................

8.5.1. Algoritmo de ordenación por inserción...........................................................

8.5.2. Codificación del algoritmo de ordenación por inserción ................................

8.5.3. Complejidad del algoritmo de inserción .........................................................

8.6. Ordenación por burbuja ...............................................................................................

8.6.1. Algoritmo de la burbuja...................................................................................

8.6.2. Codificación del algoritmo de la burbuja ........................................................

8.6.3. Análisis del algoritmo de la burbuja ...............................................................

8.7. Ordenación Shell .........................................................................................................

8.7.1. Algoritmo de ordenación Shell .......................................................................

8.7.2. Codificación del algoritmo de ordenación Shell .............................................

211

211

211

211

212

212

213

214

215

216

216

217

218

218

219

219

219

220

220

221

222

222

223

224

www.FreeLibros.me

[ &RQWHQLGR

8.7.3. Análisis del algoritmo de ordenación Shell .................................................

Ordenación rápida (QuickSort) .................................................................................

8.8.1. Algoritmo Quicksort ....................................................................................

8.8.2. Codificación del algoritmo QuickSort .........................................................

8.8.3. Análisis del algoritmo Quicksort .................................................................

8.9.

Ordenación con urnas: binsort y radixsort...............................................................

8.9.1. Binsort (ordenación por urnas) ....................................................................

8.9.2. RadixSort (ordenación por residuos) ..........................................................

8.10. Búsqueda en listas: búsqueda secuencial y binaria ..................................................

8.10.1. Búsqueda secuencial.................................................................................

8.10.2. Búsqueda binaria ......................................................................................

8.10.3. Algoritmo y codificación de la búsqueda binaria ....................................

8.10.4. Análisis de los algoritmos de búsqueda ...................................................

RESUMEN............................................................................................................................

EJERCICIOS.........................................................................................................................

PROBLEMAS .......................................................................................................................

224

225

228

229

229

231

231

233

235

235

235

236

238

240

240

242

Capítulo 9. Algoritmos de ordenación de archivos ....................................................................

OBJETIVOS..........................................................................................................................

CONTENIDO .......................................................................................................................

CONCEPTOS CLAVE..........................................................................................................

INTRODUCCIÓN ................................................................................................................

9.1. Flujos y archivos ..........................................................................................................

9.1.1. Las clases de flujo de E/S................................................................................

9.1.2. Archivos de cabecera .......................................................................................

9.2. Entradas/salidas por archivos: clases ifstream y ofstream ...................................

9.2.1. Apertura de un archivo ....................................................................................

9.2.2. Funciones de lectura y escritura en archivos...................................................

9.2.3. write() y read() .........................................................................................

9.2.4. Funciones de posicionamiento ........................................................................

9.3. Ordenación de un archivo. Métodos de ordenación externa .......................................

9.4. Mezcla directa..............................................................................................................

9.4.1. Codificación del algoritmo de mezcla directa .................................................

9.5. Fusión natural ..............................................................................................................

9.5.1. Algoritmo de la fusión natural ........................................................................

9.6. Mezcla equilibrada múltiple ........................................................................................

9.6.1. Algoritmo de mezcla equilibrada múltiple ......................................................

9.6.2. Archivos auxiliares para realizar la mezcla equilibrada múltiple ...................

9.6.3. Cambio de finalidad de un archivo: entrada i salida ...................................

9.6.4. Control del número de tramos .........................................................................

9.6.5. Codificación.....................................................................................................

9.7. Método polifásico de ordenación externa ...................................................................

9.7.1. Mezcla polifásica con m = 3 archivos ...........................................................

9.7.2. Mezcla polifásica con m = 4 archivos ...........................................................

9.7.3. Distribución inicial de tramos .........................................................................

9.7.4. Mezcla polifásica versus mezcla múltiple .......................................................

RESUMEN............................................................................................................................

EJERCICIOS.........................................................................................................................

PROBLEMAS .......................................................................................................................

245

245

245

245

246

246

247

249

249

250

251

252

253

255

256

257

260

261

262

263

264

264

265

265

267

268

268

270

271

272

272

273

8.8.

www.FreeLibros.me

7LSRVGHGDWRVEiVLFRV [L

Capítulo 10. Listas ........................................................................................................................

OBJETIVOS..........................................................................................................................

CONTENIDO .......................................................................................................................

CONCEPTOS CLAVE..........................................................................................................

INTRODUCCIÓN ................................................................................................................

10.1. Fundamentos teóricos de listas enlazadas ................................................................

10.1.1. Clasificación de las listas enlazadas ..........................................................

10.2. Tipo abstracto de datos lista......................................................................................

10.2.1. Especificación formal del TAD Lista .........................................................

10.3. Operaciones de listas enlazadas ................................................................................

10.3.1. Clase Nodo .................................................................................................

10.3.2. Acceso a la lista: cabecera y cola..............................................................

10.3.3. Clase Lista: construcción de una lista .....................................................

10.4. Inserción en una lista ................................................................................................

10.4.1. Insertar en la cabeza de la lista ..................................................................

10.4.2. Inserción al final de la lista ........................................................................

10.4.3. Insertar entre dos nodos de la lista.............................................................

10.5. Búsqueda en listas enlazadas ....................................................................................

10.6. Borrado de un nodo ..................................................................................................

10.7. Lista ordenada ...........................................................................................................

10.7.1. Clase ListaOrdenada ..............................................................................

10.8. Lista doblemente enlazada ........................................................................................

10.8.1. Nodo de una lista doblemente enlazada.....................................................

10.8.2. Insertar un nodo en una lista doblemente enlazada ...................................

10.8.3. Eliminar un nodo de una lista doblemente enlazada .................................

10.9. Listas circulares ........................................................................................................

10.9.1. Implementación de la clase ListaCircular ..................................................

10.9.2. Insertar un elemento ...................................................................................

10.9.3. Eliminar un elemento .................................................................................

10.9.4. Recorrer una lista circular ..........................................................................

10.10. Listas enlazadas genéricas ........................................................................................

10.10.1. Declaración de la clase ListaGenérica .......................................................

10.10.2. Iterador de ListaGenerica .....................................................................

RESUMEN............................................................................................................................

EJERCICIOS.........................................................................................................................

PROBLEMAS .......................................................................................................................

275

275

275

275

276

276

277

278

278

279

279

281

282

284

284

287

287

289

290

291

292

293

294

294

296

299

300

301

301

302

304

304

306

307

308

308

Capítulo 11. Pilas..........................................................................................................................

OBJETIVOS..........................................................................................................................

CONTENIDO .......................................................................................................................

CONCEPTOS CLAVE..........................................................................................................

Introducción ..........................................................................................................................

11.1. Concepto de pila .......................................................................................................

11.1.1. Especificaciones de una pila ......................................................................

11.2. Tipo de dato pila implementado con arrays..............................................................

11.2.1. Especificación de la clase Pila .................................................................

11.2.2. Implementación de las operaciones sobre pilas .........................................

11.2.3. Operaciones de verificación del estado de la pila......................................

11.3. Pila genérica con listas enlazada ..............................................................................

11.3.1. Clase PilaGenerica y NodoPila ...........................................................

311

311

311

311

312

312

314

314

316

317

318

321

322

www.FreeLibros.me

[LL &RQWHQLGR

11.3.2. Implementación de las operaciones del TAD Pila con listas enlazadas ....

Evaluación de expresiones aritméticas con pilas ......................................................

11.4.1. Notación prefija y notación postfija de una expresiones aritmética ..........

11.4.2. Evaluación de una expresión aritmética.....................................................

11.4.3. Transformación de una expresión infija a postfija .....................................

11.4.4. Evaluación de la expresión en notación postfija ........................................

RESUMEN............................................................................................................................

EJERCICIOS.........................................................................................................................

PROBLEMAS .......................................................................................................................

323

325

325

327

327

333

335

336

336

Capítulo 12. Colas ........................................................................................................................

OBJETIVOS..........................................................................................................................

CONTENIDO .......................................................................................................................

CONCEPTOS CLAVE..........................................................................................................

INTRODUCCIÓN ................................................................................................................

12.1. Concepto de cola .......................................................................................................

12.1.1. Especificaciones del tipo abstracto de datos Cola ....................................

12.2. Colas implementadas con arrays ..............................................................................

12.2.1. Clase Cola ..................................................................................................

12.3. Cola con un array circular ........................................................................................

12.3.1. Clase Cola con array circular ....................................................................

12.4. Cola genérica con una lista enlazada ........................................................................

12.4.1. Clase genérica Cola...................................................................................

12.4.2. Implementación de las operaciones de cola genérica ................................

12.5. Bicolas: colas de doble entrada ................................................................................

12.5.1. Bicola genérica con listas enlazadas ..........................................................

12.5.2. Implementación de las operaciones de BicolaGenerica .......................

RESUMEN............................................................................................................................

EJERCICIOS.........................................................................................................................

PROBLEMAS .......................................................................................................................

339

339

339

339

340

340

341

342

343

345

346

350

350

351

354

355

356

360

361

362

Capítulo 13. Colas de prioridades y montículos ..........................................................................

OBJETIVOS..........................................................................................................................

CONTENIDO .......................................................................................................................

CONCEPTOS CLAVE..........................................................................................................

INTRODUCCIÓN ................................................................................................................

13.1. Colas de prioridades..................................................................................................

13.1.1. Declaración del TAD cola de prioridad .....................................................

13.1.2. Implementación ..........................................................................................

13.2. Vector de prioridades ................................................................................................

13.2.1. Implementación ..........................................................................................

13.2.2. Insertar........................................................................................................

13.2.3. Elemento de máxima prioridad ..................................................................

13.2.4. Cola de prioridad vacía ..............................................................................

13.3. Lista de prioridades enlazada y ordenada .................................................................

13.3.1. Implementación ..........................................................................................

13.3.2. Insertar........................................................................................................

13.3.3. Elemento de máxima prioridad ..................................................................

13.3.3. Cola de prioridad vacía ..............................................................................

13.4. Array o tabla de prioridades .....................................................................................

13.4.1. Implementación ..........................................................................................

365

365

365

365

366

366

366

367

367

368

369

371

371

372

372

373

374

374

375

375

11.4.

www.FreeLibros.me

7LSRVGHGDWRVEiVLFRV [LLL

13.4.2. Insertar........................................................................................................

13.4.3. Elemento de máxima prioridad ..................................................................

13.4.4. Cola de prioridad vacía ..............................................................................

13.5. Montículos ................................................................................................................

13.5.1. Definición de montículo.............................................................................

13.5.2. Representación de un montículo ................................................................

13.5.3. Propiedad de ordenación: condición de montículo ....................................

13.5.4. Operaciones en un montículo.....................................................................

13.5.5. insertar ...................................................................................................

13.5.6. Operación buscar mínimo ......................................................................

13.5.7. eliminar mínimo ...................................................................................

13.6. Ordenación por montículos (HeapSort) ....................................................................

13.6.1. Algoritmo ...................................................................................................

13.6.2. Codificación ...............................................................................................

13.6.3. Análisis del algoritmo de ordenación por montículos ...............................

13.7. Cola de prioridades en un montículo ........................................................................

13.8. Montículos binomiales ..............................................................................................

RESUMEN............................................................................................................................

EJERCICIOS.........................................................................................................................

PROBLEMAS .......................................................................................................................

379

379

380

380

381

382

383

384

385

388

388

390

392

393

394

395

396

399

400

401

Capítulo 14. Tablas de dispersión, funciones hash ......................................................................

OBJETIVOS..........................................................................................................................

CONTENIDO .......................................................................................................................

CONCEPTOS CLAVE..........................................................................................................

INTRODUCCIÓN ................................................................................................................

14.1. Tablas de dispersión ..................................................................................................

14.1.1. Definición de una tabla de dispersión ........................................................

14.1.2. Operaciones de una tabla de dispersión .....................................................

14.2. Funciones de dispersión ............................................................................................

14.2.1. Aritmética modular ....................................................................................

14.2.2. Plegamiento ................................................................................................

14.2.3. Mitad del cuadrado.....................................................................................

14.2.4. Método de la multiplicación ......................................................................

14.3. Colisiones y resolución de colisiones .......................................................................

14.4. Exploración de direcciones. Direccionamiento abierto ............................................

14.4.1. Exploración lineal ......................................................................................

14.4.2. Exploración cuadrática ...............................................................................

14.4.3. Doble dirección dispersa ............................................................................

14.4.4. Inconvenientes del direccionamiento abierto .............................................

14.5. Realización de una tabla dispersa con direccionamiento abierto .............................

14.5.1. Declaración de la clase TablaDispersa..................................................

14.5.2. Inicialización de la tabla dispersa ..............................................................

14.5.3. Posición de un elemento ............................................................................

14.5.4. Insertar un elemento en la tabla .................................................................

14.5.5. Búsqueda de un elemento ..........................................................................

14.5.6. Dar de baja un elemento ............................................................................

14.6. Direccionamiento enlazado .......................................................................................

14.6.1. Operaciones de la tabla dispersa enlazada .................................................

14.6.2. Análisis del direccionamiento enlazado.....................................................

403

403

403

403

404

404

404

406

406

407

408

409

410

412

413

414

415

416

417

417

418

419

419

420

421

421

421

423

423

www.FreeLibros.me

[LY &RQWHQLGR

14.7.

Realización de una tabla dispersa encadenada .........................................................

14.7.1. Dar de alta en elemento en una tabla dispersa encadenada .......................

14.7.2. Eliminar un elemento de la tabla dispersa encadenada .............................

14.7.3. Buscar un elemento de la tabla dispersa encadenada ................................

RESUMEN............................................................................................................................

EJERCICIOS.........................................................................................................................

PROBLEMAS .......................................................................................................................

424

426

426

427

428

429

430

Capítulo 15. Biblioteca estándar de plantillas (STL) ...................................................................

OBJETIVOS..........................................................................................................................

CONTENIDO .......................................................................................................................

CONCEPTOS CLAVE..........................................................................................................

INTRODUCCIÓN ................................................................................................................

15.1. Biblioteca STL: conceptos clave ..............................................................................

15.2. Clases contenedoras ..................................................................................................

15.2.1. Tipos de contenedores ................................................................................

15.2.2. Contenedores secuenciales .........................................................................

15.2.3. Contenedores asociativos ...........................................................................

15.2.4. Adaptadores de Contenedores ....................................................................

15.3. Iteradores ...................................................................................................................

15.3.1. Categorías de los iteradores .......................................................................

15.3.2. Comportamiento de los iteradores .............................................................

15.3.4. Iteradores definidos en cada contenedor. ...................................................

15.4. Contenedores estándar ..............................................................................................

15.5. Vector ........................................................................................................................

15.5.1. Declaración de vectores .............................................................................

15.5.2. Funciones miembro y operadores más comunes en los vectores ..............

15.6. Lista...........................................................................................................................

15.6.1. Declaración de una lista .............................................................................

15.6.2. Funciones miembro y operadores más comunes en las listas ......................

15.7. Deque (doble cola) ....................................................................................................

15.7.1. Declaración de deque .................................................................................

15.7.2. Uso de deque ..............................................................................................

15.8. Contenedores asociativos set y multiset ...................................................................

15.8.1. Declaraciones de conjunto .........................................................................

15.8.2. Uso de conjuntos ........................................................................................

15.8.3. Uso de mapas y multimapas ......................................................................

15.9. Contenedores adaptadores ........................................................................................

15.9.1. stack pila ..................................................................................................

15.9.2. Queue (Cola) ..............................................................................................

15.9.3. priority_queue: Cola de prioridad .......................................................

RESUMEN............................................................................................................................

EJERCICIOS.........................................................................................................................

433

433

433

433

434

434

436

438

438

439

441

441

442

443

444

445

446

446

446

448

449

449

451

451

452

454

454

454

456

457

457

459

459

460

461

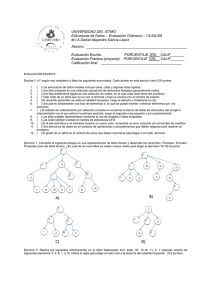

Capítulo 16. Árboles. Árboles binarios y árboles ordenados.......................................................

OBJETIVOS..........................................................................................................................

CONTENIDO .......................................................................................................................

CONCEPTOS CLAVE..........................................................................................................

INTRODUCCIÓN ................................................................................................................

463

463

463

463

464

www.FreeLibros.me

7LSRVGHGDWRVEiVLFRV 16.1.

[Y

Árboles generales y terminología .............................................................................

16.1.1. Terminología ..............................................................................................

16.1.2. Representación gráfica de un árbol ............................................................

16.2. Árboles binarios ........................................................................................................

16.2.1. Equilibrio....................................................................................................

16.2.2. Árboles binarios completos........................................................................

16.2.3. TAD Árbol binario......................................................................................

16.2.4. Operaciones en árboles binarios ................................................................

16.3. Estructura de un árbol binario ..................................................................................

16.3.1. Representación de un nodo ........................................................................

16.3.2. Creación de un árbol binario ......................................................................

16.4. Árbol de expresión ....................................................................................................

16.4.1. Reglas para la construcción de árboles de expresiones .............................

16.5. Recorrido de un árbol ...............................................................................................

16.5.1. Recorrido preorden ....................................................................................

16.5.2. Recorrido enorden ......................................................................................

16.5.3. Recorrido postorden ...................................................................................

16.5.4. Implementación ..........................................................................................

16.6. Implementación de operaciones................................................................................

16.6.1. Evaluación de un árbol de expresión .........................................................

16.7. Árbol binario de búsqueda ........................................................................................

16.7.1. Creación de un árbol binario de búsqueda.................................................

16.7.2. Nodo de un árbol binario de búsqueda ......................................................

16.8. Operaciones en árboles binarios de búsqueda ..........................................................

16.8.1. Búsqueda ....................................................................................................

16.8.2. Insertar un nodo .........................................................................................

16.8.3. Eliminar un nodo........................................................................................

16.9. Diseño recursivo de un árbol de búsqueda ...............................................................

16.9.1. Implementación de las operaciones ...........................................................

RESUMEN............................................................................................................................

EJERCICIOS.........................................................................................................................

PROBLEMAS .......................................................................................................................

464

465

469

470

471

471

474

474

474

475

476

478

480

482

483

484

484

485

488

490

491

491

493

494

494

496

498

502

503

504

505

507

Capítulo 17. Árboles de búsqueda equilibrados. Árboles B ........................................................

OBJETIVOS..........................................................................................................................

CONTENIDO .......................................................................................................................

CONCEPTOS CLAVE..........................................................................................................

INTRODUCCIÓN ................................................................................................................

17.1. Eficiencia de la búsqueda en un árbol ordenado ......................................................

17.2. Árbol binario equilibrado, árboles AVL ...................................................................

17.2.1. Altura de un árbol equilibrado, árbol AVL ................................................

17.3. Inserción en árboles de búsqueda equilibrados: rotaciones......................................

17.3.1. Proceso de inserción de un nuevo nodo .....................................................

17.3.2. Rotación simple..........................................................................................

17.3.3. Movimiento de enlaces en la rotación simple............................................

17.3.4. Rotación doble ...........................................................................................

17.3.5. Movimiento de enlaces en la rotación doble .............................................

17.4. Implementación de la inserción con balanceo y rotaciones .....................................

17.5. Definición de un Árbol B .........................................................................................

17.6. TAD Árbol B y representación ..................................................................................

509

509

509

509

510

510

511

512

515

517

518

520

520

521

522

528

529

www.FreeLibros.me

[YL &RQWHQLGR

17.6.1. Representación de una página ....................................................................

17.6.2. Tipo abstracto árbol B, clase ÁrbolB .........................................................

17.7. Formación de un árbol B ..........................................................................................

17.7.1. Creación de un árbol B de orden 5 ............................................................

17.8. Búsqueda de una clave en un árbol B .......................................................................

17.8.1. buscarNodo() ..........................................................................................

17.8.2. buscar() ...................................................................................................

17.9. Inserción en un árbol B .............................................................................................

17.9.1. Método insertar() .................................................................................

17.9.2. Método empujar() ...................................................................................

17.9.3. Método meterPagina() .........................................................................

17.9.4. Método dividirNodo() ..........................................................................

17.9.5. Método escribir() .................................................................................

17.10. Listado de las claves de un árbol B ..........................................................................

RESUMEN............................................................................................................................

EJERCICIOS.........................................................................................................................

PROBLEMAS .......................................................................................................................

530

531

532

532

535

535

535

536

536

537

539

539

541

541

543

543

545

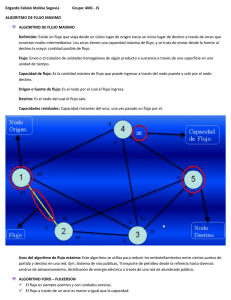

Capítulo 18. Grafos ......................................................................................................................

OBJETIVOS..........................................................................................................................

CONTENIDO .......................................................................................................................

CONCEPTOS CLAVE..........................................................................................................

INTRODUCCIÓN ................................................................................................................

18.1. Conceptos y definiciones ..........................................................................................

18.1.1. Grado de entrada, grado de salida de un nodo...........................................

18.1.2. Camino .......................................................................................................

18.1.3. Tipo Abstracto de Datos Grafo ..................................................................

18.2. Representación de los grafos ....................................................................................

18.2.1. Matriz de adyacencia .................................................................................

18.2.2. Matriz de adyacencia: class GrafoMatriz...........................................

18.3. Listas de adyacencia .................................................................................................

18.4. Recorrido de un grafo ...............................................................................................

18.4.1. Recorrido en anchura .................................................................................

18.4.2. Recorrido en profundidad ..........................................................................

18.4.3. Implementación: clase RecorreGrafo .....................................................

18.5. Conexiones en un grafo ............................................................................................

18.5.1. Componentes conexas de un grafo ............................................................

18.5.2. Componentes fuertemente conexas de un grafo ........................................

18.6. Matriz de caminos. Cierre transitivo.........................................................................

18.6.1. Matriz de caminos y cierre transitivo.........................................................

18.7. Ordenación topológica ..............................................................................................

18.7.1. Algoritmo para obtener una ordenación topológica ..................................

18.7.2. Implementación del algoritmo de ordenación topológica .........................

18.8. Matriz de caminos: algoritmo de Warshall ...............................................................

18.8.1. Implementación del algoritmo de Warshall ...............................................

18.9. Caminos mínimos con un solo origen: algoritmo de Dijkstra..................................

18.9.1. Algoritmo de Dijkstra ................................................................................

18.9.2. Codificación del algoritmo de Dijkstra ......................................................

18.10. Todos los caminos mínimos: algoritmo de Floyd.....................................................

18.10.1. Codificación del algoritmo de Floyd ......................................................

549

549

549

549

550

550

551

552

553

553

553

555

560

561

562

563

564

567

567

567

569

571

571

573

573

575

576

577

578

580

582

584

www.FreeLibros.me

7LSRVGHGDWRVEiVLFRV [YLL

18.11. Árbol de expansión de coste mínimo .......................................................................

18.11.1. Algoritmo de Prim ...................................................................................

18.11.2. Codificación del algoritmo de Prim .........................................................

18.11.3. Algoritmo de Kruscal...............................................................................

RESUMEN............................................................................................................................

EJERCICIOS.........................................................................................................................

PROBLEMAS .......................................................................................................................

586

587

589

591

592

594

598

Índice analítico ...............................................................................................................................

601

www.FreeLibros.me

www.FreeLibros.me

Prólogo

Dos de las disciplinas clásicas en todas las carreras relacionadas con la Informática y las Ciencias de la Computación son: Estructuras de Datos y Algoritmos o bien una sola disciplina, si

ambas se estudian integradas en Algoritmos y Estructuras de Datos. El estudio de estructuras

de datos y de algoritmos es tan antiguo como el nacimiento de la programación y se ha convertido en estudio obligatorio en todos los currículos desde finales de los años sesenta y sobre

todo en la década de los setenta cuando apareció el Lenguaje Pascal de la mano del profesor

suizo Niklaus Wirtz, y posteriormente en la década de los ochenta con la aparición de su obra