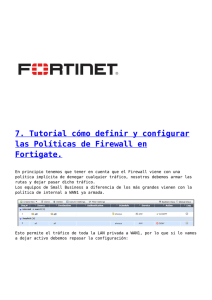

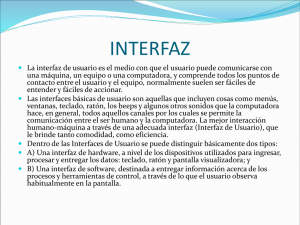

FortiGate Manual Básico de Usuario V1.1 Contenido Introducción .................................................................................................................................................. 4 Tips ................................................................................................................................................................ 5 Entendiendo lo Básico............................................................................................................................... 5 Screenshot vs. Text ................................................................................................................................... 5 Modelos y Firmware ................................................................................................................................. 5 Puertos ...................................................................................................................................................... 5 Direcciones IP y nombres de Objetos ....................................................................................................... 5 Elementos del Texto ................................................................................................................................. 6 Seleccionando OK/Apply ........................................................................................................................... 6 Activando funcionalidades del FortiOS ..................................................................................................... 6 Comenzando ................................................................................................................................................. 7 Cómo hacer Backups y Restauraciones de su configuración ...................................................................... 8 Backup ................................................................................................................................................... 8 Restauración ......................................................................................................................................... 9 Cambio del password del administrador................................................................................................... 10 Creando Objetos......................................................................................................................................... 11 Creando Políticas de Seguridad ................................................................................................................. 12 Seguridad .................................................................................................................................................... 18 Perfiles de Antivirus .................................................................................................................................... 19 Perfiles de WebFilter................................................................................................................................... 20 Troubleshooting ......................................................................................................................................... 21 Use FortiExplorer si no puede conectar con el FortiGate a través de Ethernet. .................................... 21 Comprobar si hay problemas con algún equipo aparte del FortiGate. .................................................. 21 Comprobar las conexiones físicas de red................................................................................................ 21 Compruebe que puede conectarse a la dirección IP interna de la unidad de FortiGate (Modo NAT). .. 21 Compruebe que puede conectarse a la dirección IP de administración de la unidad FortiGate (Modo transparente). ......................................................................................................................................... 22 Compruebe las configuraciones de la interfaz FortiGate (NAT). ............................................................ 22 Verificar la configuración de la política de seguridad. ............................................................................ 22 Compruebe que puede conectarse a la dirección IP de la interfaz pegada a Internet (Modo NAT). ..... 22 Verificar la configuración de enrutamiento estático (modo NAT).......................................................... 22 Compruebe que puede conectarse a la puerta de entrada proporcionada por el ISP. .......................... 22 Compruebe que puede comunicarse desde la unidad FortiGate a Internet. ......................................... 23 Verificar las configuraciones DNS de la unidad FortiGate y los ordenadores. ....................................... 23 Confirmar que la unidad FortiGate puede conectarse a la red FortiGuard. ........................................... 23 Considere cambiar la dirección MAC de la interfaz externa (NAT). ....................................................... 23 Cómo acceder al servicio de Soporte JMTelcom ....................................................................................... 24 Introducción FortiGate es una appliance de seguridad para su red que puede aplicar numerosas funcionalidades para el trato del tráfico, provee además seguridad consolidada que cubre las necesidades de protección a la red de su empresa. Este manual básico de FortiGate está dividido en las siguientes secciones: Comenzando: Ejemplos que ilustran el uso inicial de su FortiGate y funciones más básicas. Seguridad: Ejemplos de aplicación que le servirán para proteger su red. Troubleshooting: Pasos básicos para descubrir problemas en red. Cómo solicitar soporte local de JMTelcom: Indicaciones para atender sus requerimientos de forma efectiva. Tips Antes de comenzar, aquí puedes encontrar algunos “Tips” para el uso de este manual Entendiendo lo Básico Algunos pasos básicos, como el loguear dentro de nuestro FortiGate, no están incluidos en la mayoría de Configuraciones de este manual. Esta información puede ser encontrada en la QuickStart Guide del producto Screenshot vs. Text Este manual usa tanto screenshots como texto para explicar paso a paso la configuración de cada ejemplo. Las screenshots muestran la configuración completa, mientras que el texto señala los detalles claves (por ejemplo: las configuraciones que son estrictamente necesarias para la configuración) y provee información adicional. Para una comprensión más certera de este manual inicie con el screenshot primero y luego lea el texto detalladamente. Modelos y Firmware Menús de la GUI (graphical user interface), opciones y nombres de interfaces pueden variar dependiendo del modelo y versión de firmware que usted este utilizando. Por ejemplo, algunos FortiGates tienen una interface default llamada lan mientras que en otros modelos la interface se llama internal. Puertos Los puertos específicos utilizados en este manual han sido escogidos al azar para efecto de demostración en los ejemplos, cuando usted este configurando su unidad puede sustituir los ejemplos con sus propios puertos, proveyendo de esta manera la misma función. Por ejemplo, en muchos ejemplos la WAN1 o INTERNET es la interface usada para acceso a la World Wide Web. Si su FortiGate usa diferentes puertos para dicha función, usted debe de usarlo en sustitución de la WAN1 o puerto INTERNET que muestra el ejemplo. Direcciones IP y nombres de Objetos Las direcciones IP mostradas en los Screenshots o configuraciones son para mostrarlos de manera simple en los ejemplos. Cuanto usted este configurando su unidad, sustituya con sus propias direcciones y también utilice sus propios nombres para señalar los objetos, (incluyendo cuentas de usuarios) que son creadas en algunos ejemplos. Utilice nombres específicos y fáciles de identificar (sin uso de espacios) para que le sea más fácil determinar más adelante en que está siendo utilizado el objeto. Elementos del Texto Texto en Negritas indica el nombre del campo o la función en la GUI. Cuando se requiere, Texto Itálico indica información que usted debe ingresar. Itálicas también son usada para notas que contienen información que le pueden ser útil. Seleccionando OK/Apply Siempre seleccione OK o Apply cuando complete un paso en la GUI. Activando funcionalidades del FortiOS Algunas funcionalidades del FortiOS pueden ser “apagadas”, es decir que no aparecerán en la GUI. Si algunas son requeridas para algún ejemplo de este manual y no aparece ingrese en el menú System > Feature Select y asegúrese que esa funcionalidad está marcada. También en algunos modelos de FortiGates, algunas funcionalidades están disponibles solo por CLI (interfaz de línea de comandos). Para mayor información puede ver el documento Feature/Platform Matrix (“Technical Documentation” website). Comenzando Esta sección tiene información sobre tareas básicas para comenzar a utilizar su FortiGate, incluyendo roles comunes de instalación y configuración que puede tener una unidad conectada a su red Local. 1234- Cómo hacer Backups y Restauraciones de su configuración Cambio de Password del Administrador Creando Objetos Creando Políticas de Seguridad 1 Cómo hacer Backups y Restauraciones de su configuración Backup 1. Ingresar con la IP asignada a la administración gráfica o GUI del FortiGate por medio de un navegador. 2. Ingresamos usando nuestras credenciales de administración del Firewall (Usuario y Password), estos serán asignados la primera vez por el ingeniero encargado de la instalación de su equipo. 3. Luego de acceder a la GUI, ingresamos al menú Dashboard 4. Del lado derecho de la ventana de nuestro navegador y buscar el widget de System Information y hacer clic en Backup 5. Aparecerá la ventana de Backup donde tenemos la opción de ponerle un password a nuestro backup para encriptarlo (si se encripta el backup no existe manera de recuperar la contraseña en caso de haberla olvidado) Luego damos clic en el botón de OK. Restauración 1. Del lado derecho de la ventana de nuestro navegador y bajo el widget de System Information, hacer clic en Restore. 2. Aparecerá la ventana de Restore donde seleccionamos la ubicación de nuestro backup (si se encripto el backup y se olvidó la contraseña, no podremos restaurar la configuración pues no existe manera de recuperar la contraseña). Luego damos clic en el botón de OK. 2 Cambio del password del administrador 1. Ingresamos al menú de System > Administrators y seleccionamos el administrador al que queremos cambiarle password y le damos clic en Edit. 2. En la ventana siguiente le damos clic en el botón de Change Password. 3. Ingresamos las credenciales actuales del usuario admin y colocamos las nuevas, finalizado esto damos clic al botón de OK. 4. Se cerrará la sesión actual y tendrá que acceder nuevamente con el usuario y la nueva contraseña. 3 Creando Objetos 1. Ingresamos al menú Policy & Objects > Addresses y damos clic en el botón de Create New 2. Podemos seleccionar entre dos tipos de objetos Direcciones (Address) o Grupos de Direcciones (Address Group). Para nuestro ejemplo crearemos un objeto de dirección 3. Llenamos los campos necesarios (Nombre, tipo y el objeto como tal) sin utilizar espacios ni caracteres especiales como “* ñ/> <¡!‘¿?” o palabras con tildes y damos clic en el botón de OK. Todos los objetos creados en el menú de Addresses deben de ser utilizados en política, de lo contrario el objeto por sí solo no ejecuta ninguna acción. 4 Creando Políticas de Seguridad En este apartado usted aprenderá a crear y ordenar múltiples políticas de seguridad en la tabla de políticas, para aplicar la política adecuada dependiendo del tipo de tráfico en la red. En este ejemplo 3 políticas de IPv4 serán configuradas: Internet: Una política general de acceso a internet para toda la red LAN Móvil: Una política que permita acceso a internet mientras aplica web filter para dispositivos móviles, en este caso una red inalámbrica ha sido configurada en la misma Subnet de la LAN Admin: Política que permita acceso full al PC del administrador (llamada SysAdminPC) Una cuarta política, la política default implícita, también será utilizada. Configurando la política de INTERNET - Ir a Policy & Objects > IPv4 Policy y creemos una política nueva permitiendo tráfico saliente hacia internet. - Definiremos un nombre para la política, será llamada Internet. - Agregar la interface para la red local y la interface del enlace de internet. - En Source y Destination Address seleccionar All. - Definamos los servicios para HTTP, HTTPS y DNS. - Asegurémonos que la política tenga NAT habilitado. - Para poder ver resultados más adelante habilitemos la opción de Log Allowed Traffic y seleccionemos All Sessions. Configurando política para dispositivos Móviles - Ir a la Policy & Objects > IPv4 Policy y crearemos una nueva política. Establecer nombre de la política a Mobile. - Ajustar Incoming Interface a lan, Source Device Type a Mobile Device (un grupo de dispositivos personalizado que incluye tabletas y teléfonos móviles), Outgoing Interface a su interface saliente a internet, y el Servicio de HTTP, HTTPS y DNS. El uso de un grupo de dispositivos habilita automáticamente la identificación del dispositivo en la interface LAN. - Habilitar NAT. - En Security Profiles, habilite Web Filter y configurarlo para utilizar el perfil Default. - Habilitar SSL Inspection y seleccionar Certificate-Inspection para permitir que el trafico HTTPS sea inspeccionado. Hacer esto activa las Proxy Options; la cual se establece en el perfil Default. - Habilitamos la opción de Log Allowed Traffic y seleccionemos All Sessions Creando SySAdminPC - Vamos a User & Devices > Custom Devices & Groups y creemos un nuevo dispositivo. Este dispositivo identificara la PC del administrador de sistemas. - Selecciones el Alias apropiado, luego defina la MAC Address y el Device Type Apropiado Creando la Política de Admin - Ingrese a Policy & Objects > IPv4 Policy y creemos una nueva política. Defina el Name como Admin. - Defina Incoming interface hacia lan, Source Device Type como SysAdminPC, Outgoing Interface hacia su interface de Internet, y los Service como ALL. - Habilite NAT, y habilitamos la opción de Log Allowed Traffic y seleccionemos All Sessions Ordenando la tabla de Políticas - Ingrese a Policy & Objects > IPv4 Policy para ver la tabla de políticas, seleccionemos ver By Sequence, la cual muestra las políticas en orden usadas por el FortiGate. Actualmente, las políticas están dispuestas en el orden en que fueron creadas. Con el fin de que el tráfico fluya correctamente a través de cada política, deben estar dispuestas de manera que las políticas más específicas se encuentran en la parte superior. - Para reorganizar las políticas, seleccione la columna en el extremo izquierdo (en el ejemplo, Seq.#) y arrastre la política para la posición deseada, como se muestra a la derecha. Resultados Navegue por Internet usando la PC del administrador del sistema, un PC diferente, y un dispositivo móvil. - Ir a FortiView > Policies y seleccione la vista de now. Se puede ver que fluye el tráfico a través de las tres políticas de seguridad. - Haga clic derecho en la política de Admin y seleccione Drill Down to Details. - Ver la pestaña de Source para confirmar que esta política está siendo utilizado exclusivamente por SysAdminPC. (Opcional) Trate de hacer alguna conexión por HTTPS a un servidor web (ejemplo https://www.google.com.sv). Únicamente la PC del administrador podrá conectar con el sitio. Seguridad Esta sección contiene información sobre cómo utilizar las características de seguridad de un FortiGate, incluyendo antivirus y filtrado web. Antivirus WebFilter Perfiles de Antivirus - Seleccionamos el Menú de Security Profiles > AntiVirus. - Asignar Name al perfil como AntiVirus_Profile - En la accion de Detect Viruses seleccionar Block. Los protocolos que seran inspeccionados por el perfil seran: HTTP SMTP POP3 IMAP MAPI FTP - Marcamos las opciones de Inspection Options. Treat Windows Executables in Email Attachments as Viruses. Include Mobile Malware Protection. - Por ultimo damos clic al boton de OK. - Luego vamos a la politica a la que queremos asignarle el perfil ingresando al menu de Policy & Objects > IPv4 Policy y seleccionando la politica, luego le damos clic en el boton de Edit (en este caso es la politica que permite acceso de la red local hacia Internet). - En la seccion de Security Profiles seleccionamos la opcion de AntiVirus y marcamos nuetro perfil AntiVirus_Profile. Hacer esto activa las Proxy Options; la cual se establece en el perfil Default. Perfiles de WebFilter En este ejemplo demostraremos como bloquear Facebook por categoría de Web Filter. - Ingresemos al menú Security Profiles > WebFilter y editamos el perfil de filtrado Web predeterminado (default). - Para bloquear Facebook, active la opción de FortiGuard category based filter. - Seleccione General Interest – Personal y con clic derecho marcamos la categoría Social Networking como Block; guardamos los cambios haciendo clic al botón de Apply. Luego vamos a la politica a la que queremos asignarle el perfil ingresando al menu de Policy & Objects > IPv4 Policy y seleccionando la politica, luego le damos clic en el boton de Edit (en este caso es la politica que permite acceso de la red local hacia Internet). - En la seccion de Security Profiles seleccionamos la opcion de AntiVirus y marcamos nuetro perfil AntiVirus_Profile. Hacer esto activa las Proxy Options; la cual se establece en el perfil Default. Troubleshooting Si su FortiGate no funciona como usted lo desea después de completar la instalación, pruebe los siguientes métodos para la solución de problemas. La mayoría de los métodos se pueden utilizar para FortiGates tanto en modo NAT y en modo transparente. Las excepciones están marcadas. Use FortiExplorer si no puede conectar con el FortiGate a través de Ethernet. Si no puede conectarse a la interfaz gráfica de usuario FortiGate o CLI, es posible que pueda conectarse utilizando FortiExplorer. Ver su Guía de inicio rápido de la unidad FortiGate para más detalles. Comprobar si hay problemas con algún equipo aparte del FortiGate. Compruebe que todos los equipos de la red están encendidos y funcionando como se espera. Consulte la guía de inicio rápido para información acerca de la conexión a la red FortiGate. También encontrará información detallada sobre los indicadores LED del dispositivo. Comprobar las conexiones físicas de red. Compruebe los cables que se utilizan en todas las conexiones físicas para asegurarse de que están todos conectados y que no parezcan que están dañados. Asegúrese de que cada cable esté conectado al dispositivo correcto y el puerto Ethernet correcto en ese dispositivo. Además, verifique el widget de Funcionamiento de la unidad en el Dashboard para asegurarse de que las interfaces conectadas se muestran en verde. Compruebe que puede conectarse a la dirección IP interna de la unidad de FortiGate (Modo NAT). Conectar con la GUI del FortiGate desde su navegador usando la dirección IP. Desde la PC, intente hacer ping a la dirección IP de la interfaz interna; por ejemplo, de ping 192.168.1.99. Si no puede conectarse a la interfaz interna, comprobar la configuración IP de su PC. Si puede hacer ping a la interfaz, pero no se puede conectarse a la GUI, compruebe la configuración para el acceso administrativo en esa interfaz usando FortiExplorer. Compruebe que puede conectarse a la dirección IP de administración de la unidad FortiGate (Modo transparente). Desde la red interna, intente hacer ping a la dirección IP de administración. Si no puede conectarse a la interfaz internal, verificar la configuración IP de su PC y asegúrese de que los cables están conectados y todos los switches y otros dispositivos de la red estén encendidos y en funcionamiento. Ir a la siguiente etapa cuando se puede conectar con la interface interna. Compruebe las configuraciones de la interfaz FortiGate (NAT). Compruebe la configuración de la interfaz del FortiGate conectada a la red interna, y comprobar la configuración de la interfaz que se conecta a Internet para validar si el direccionamiento está configurado de modo correcto. Verificar la configuración de la política de seguridad. Compruebe que la interfaz interna y la interfaz de Internet se ha agregado en la política de seguridad y está situado cerca de la parte superior de la lista de políticas. Compruebe la columna de Sesiones para asegurar que el tráfico ha sido procesado (si esta columna no aparece, haga clic en la fila del título en el gestor de políticas, seleccione Sesiones y seleccione Aplicar). Si está utilizando el modo NAT, comprobar la configuración de la política para asegurarse de que NAT está activado y que este seleccionado Use Destination Interface Address. Compruebe que puede conectarse a la dirección IP de la interfaz pegada a Internet (Modo NAT). Haga Ping a la dirección IP de la interfaz que esta frene a Internet del FortiGate. Si no puede conectarse a la interfaz, el FortiGate no está permitiendo sesiones desde la interfaz interna a la interfaz de Internet. Verificar la configuración de enrutamiento estático (modo NAT). Compruebe que la ruta default es la correcta. Ver el Monitor de rutas y verificar que la ruta por defecto aparece en la lista como una ruta estática. Junto con la ruta por defecto, verá que hay dos rutas que se muestran como Conectado, uno para cada conectada interfaz del FortiGate. Compruebe que puede conectarse a la puerta de entrada proporcionada por el ISP. Haga Ping a la dirección IP de puerta de enlace predeterminada desde su PC en la red interna. Si no puede llegar a la puerta de entrada, contacte a su ISP para comprobar que está utilizando la puerta de entrada correcta y si el enlace de internet está funcionando bien. Compruebe que puede comunicarse desde la unidad FortiGate a Internet. Acceso a la CLI FortiGate y utilizar el comando de exe ping 8.8.8.8, también puede utilizar exe traceroute 8.8.8.8 para solucionar problemas de conectividad a Internet. Verificar las configuraciones DNS de la unidad FortiGate y los ordenadores. Compruebe si hay errores de DNS haciendo ping o traceroute para conectarse a un nombre de dominio; Por ejemplo: ping www.fortinet.com. Si el nombre no se puede resolver, la unidad FortiGate o PC no pueden conectarse a un servidor DNS y debe confirmar que las direcciones IP de los servidores DNS que son los correctos. Confirmar que la unidad FortiGate puede conectarse a la red FortiGuard. Una vez registrada, la unidad FortiGate obtiene firmas de antivirus y control de aplicaciones y otras actualizaciones de la nube de FortiGuard. Una vez que la unidad de FortiGate está en su red, confirmar que puede llegar a FortiGuard. En primer lugar, comprobar el widget de información de licencia para asegurarse de que el estado de todos los servicios FortiGuard coincide con los servicios que ha comprado. Ir a la configuración de FortiGuard y ampliar el filtrado web y correo electrónico. Seleccione Prueba de disponibilidad. Después de un minuto, la interfaz gráfica de usuario debe mostrar una conexión exitosa. Considere cambiar la dirección MAC de la interfaz externa (NAT). Algunos ISP no permiten que la dirección MAC del dispositivo conectado a su dispositivo de red cambie por lo que usted puede cambiar la dirección MAC de la interfaz orientada a Internet utilizando el siguiente comando de CLI: config system interface edit (Interface destinada a Internet, ej. edit wan1) set macaddr (La misma MAC address del dispositivo que estaba conectado antes) end end Cómo acceder al servicio de Soporte JMTelcom a) Levantar un ticket definiendo la prioridad del mismo en el portal de soporte: http://support.mayabits.com , en donde se le dará un número de caso y será asignado un Ingeniero de Servicio el cual se comunicará con usted y le dará seguimiento al problema. b) Marcar al teléfono del Call Center 2246-6046, donde contestará nuestro personal de HelpDesk, quien determinará la criticidad del problema y abrirá un ticket de soporte donde se le asignará un número para dicho ticket. posteriormente un Ingeniero de Servicio se comunicará con usted y le dará seguimiento al problema. c) Enviar un correo electrónico a la cuenta [email protected] donde nuestro personal de HelpDesk determinará la criticidad del problema y abrirá un ticket, será asignado a un Ingeniero de Servicio el cual se comunicará con usted y le dará seguimiento al problema reportado. El equipo humano que forma parte de nuestro Servicio de HelpDesk está situado en las oficinas de MayaBits S.A. y está integrado por Ingenieros especialistas en la atención y soporte a usuarios, así como en la resolución de incidencias. TIPOS DE INCIDENTES Y TIEMPOS DE RESPUESTA Tipo de Incidencia Crítica Media Leve Estatus del Sistema Sistema Inoperativo e imposibilidad de trabajar. Problemas intermitentes No causa interrupción inmediata de labores. No hay impacto en el sistema. Actualizaciones, preguntas, instalaciones o nuevas configuraciones. Impacto en la Productividad Tiempos de Respuesta Alto Crítica: 2-4 horas Impacto a largo plazo Media: 8-12 horas No hay impacto Leve: 24-48 horas Comentarios Si su contrato de soporte es 8x5 el cual no incluye fines de semana ni horas fuera de oficina y se crea una solicitud luego de las 6 P.M. o en fin de semana, Serán atendidas hasta el siguiente día hábil. ENLACES DE INTERES Fortinet Cookbook - http://cookbook.fortinet.com Fortinet Knowledge Base - http://kb.fortinet.com Technical Documentation - http://docs.fortinet.com Video Tutoriales - http://video.fortinet.com Training Services - http://campus.training.fortinet.com Technical Support - https://support.fortinet.com

![[6 BASICO] LOCALIZACION DE CHILE](http://s2.studylib.es/store/data/008795600_1-910d03748b3ad5c2f4e1d9710ee594d7-300x300.png)