Los hechos que acreditan el fraude electrónico en los delitos

Anuncio

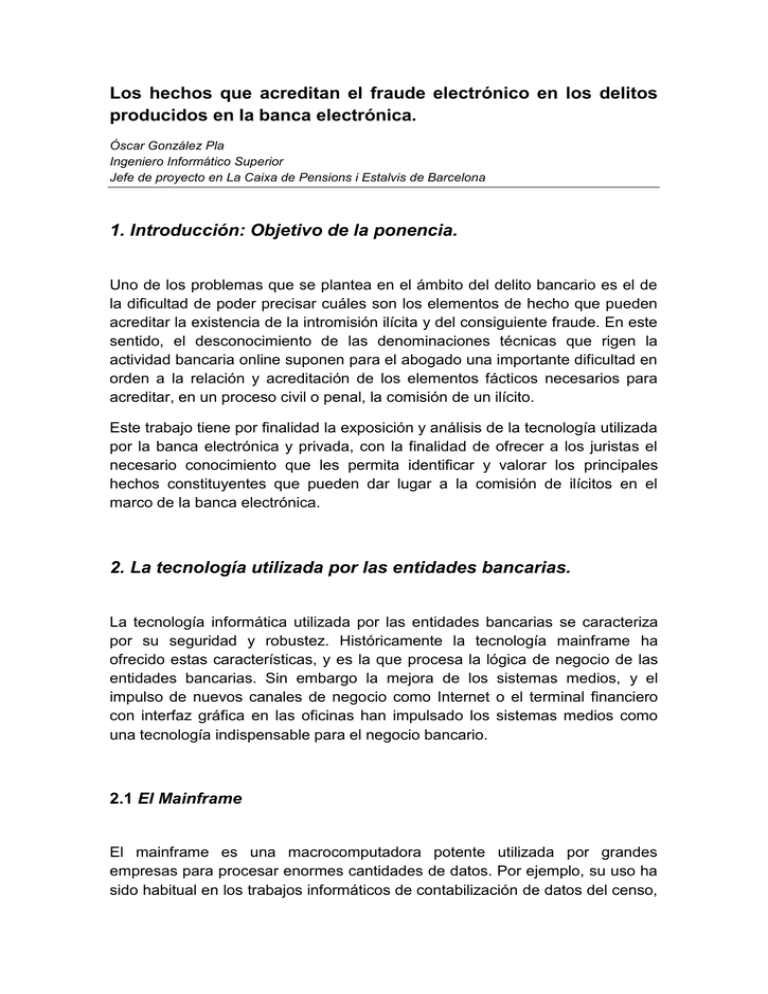

Los hechos que acreditan el fraude electrónico en los delitos producidos en la banca electrónica. Óscar González Pla Ingeniero Informático Superior Jefe de proyecto en La Caixa de Pensions i Estalvis de Barcelona 1. Introducción: Objetivo de la ponencia. Uno de los problemas que se plantea en el ámbito del delito bancario es el de la dificultad de poder precisar cuáles son los elementos de hecho que pueden acreditar la existencia de la intromisión ilícita y del consiguiente fraude. En este sentido, el desconocimiento de las denominaciones técnicas que rigen la actividad bancaria online suponen para el abogado una importante dificultad en orden a la relación y acreditación de los elementos fácticos necesarios para acreditar, en un proceso civil o penal, la comisión de un ilícito. Este trabajo tiene por finalidad la exposición y análisis de la tecnología utilizada por la banca electrónica y privada, con la finalidad de ofrecer a los juristas el necesario conocimiento que les permita identificar y valorar los principales hechos constituyentes que pueden dar lugar a la comisión de ilícitos en el marco de la banca electrónica. 2. La tecnología utilizada por las entidades bancarias. La tecnología informática utilizada por las entidades bancarias se caracteriza por su seguridad y robustez. Históricamente la tecnología mainframe ha ofrecido estas características, y es la que procesa la lógica de negocio de las entidades bancarias. Sin embargo la mejora de los sistemas medios, y el impulso de nuevos canales de negocio como Internet o el terminal financiero con interfaz gráfica en las oficinas han impulsado los sistemas medios como una tecnología indispensable para el negocio bancario. 2.1 El Mainframe El mainframe es una macrocomputadora potente utilizada por grandes empresas para procesar enormes cantidades de datos. Por ejemplo, su uso ha sido habitual en los trabajos informáticos de contabilización de datos del censo, estadísticas industriales y sobre consumidores, planificaciones de recursos y, por supuesto, en el procesamiento de transacciones bancarias. El mainframe, comercializado en exclusiva por IBM, destaca fundamentalmente por su estabilidad y solidez, además de su rendimiento1. Son máquinas de grandes dimensiones y potentes que pueden tener en la actualidad hasta 64 procesadores y 1.5TB de memoria RAM2. Además, en caso de necesidades hardware mayores pueden ser interconectados varios mainframe mediante el sistema de coupling facility3. Los aspectos que han motivado históricamente el uso del mainframe y no servidores convencionales basados en la arquitectura X864 en la banca, son dos: por un lado el elevado número de usuarios y operaciones que se hacen simultáneamente en el sistema y el consiguiente problema que supone la integridad de los datos en el negocio bancario y la seguridad demostrada que aporta un mainframe5 y en segundo lugar su reusabilidad acreditada a lo largo del tiempo . En primer lugar, la integridad de los datos utilizados y el procesamiento de transacciones suponen una cuestión de vital importancia para las entidades bancarias y es ahí donde los mainframe consiguen su mejor rendimiento. Téngase presente la creciente movilidad de bienes, créditos y personas y las reiteradas operaciones que se suceden de forma consecutiva cuando no simultánea. En estos casos resulta necesario un control exacto de los fondos existentes para cubrir las operaciones realizadas sin que, en ningún caso, se pueda producir un descubierto motivado por la concurrencia de operaciones. Así sucedería en el supuesto de que en una cuenta bancaria que disponga de un saldo de 1000 euros, se realizaran simultáneamente dos reintegros de efectivo de 600 euros. El sistema debe realizar el reintegro que llegue al sistema antes, bloqueando la entrada de cualquier otra operación sobre esta cuenta bancaria mientras se realiza el reintegro, y sólo cuando hubiera finalizado, debería permitir la entrada del segundo reintegro que debería ser denegado. Para esto resulta necesario un sistema que evite que permita 1 Véase sobre las especificaciones de Mainframe, la dirección Web: ***** ibm.com. Las macrocomputadoras mainframe utilizan el sistema operativo Z/OS, un sistema altamente complejo que conserva la mayoría de las prestaciones del sistema MVT que se utilizaba en los años 60, lo cual le aleja mucho de los sistemas operativos modernos. Ambos sistemas operativos utilizan el sistema transaccional IMS y DB2 como sistemas de bases de datos, que a pesar de ser seguros, también son rígidos e ineficientes, lo que perjudica y dificulta el desarrollo. La exposición de los aspectos técnicos de los sistemas operativos descritos carece ahora de mayor interés. Téngase en cuenta que *******. En cualquier caso, puede consultarse ***** en la que se exponen los mencionados aspectos técnicos. 3 El sistema Coupling Facility es un componente hardware que permite interconectar diversos mainframe entre sí, permitiendo a diversos procesadores acceder a una misma región de memoria. 4 La arquitectura X86 fue introducida en el IBM PC, en que se definió un estándar de ordenador personal que continúa vigente actualmente en ordenadores personales y servidores. 5 La integridad es una propiedad de los datos por la cual en cualquier instante temporal la lectura de los mismos es correcta. 2 bloquear dos operaciones sobre una misma cuenta y permita encolarlas para realizarlas secuencialmente conforme vayan finalizando las que se están procesando. Además, no debe ralentizar las operaciones al efecto de que el usuario, que no olvidemos es un cliente, no tenga la percepción de que la operación es lenta. En segundo lugar, debe destacarse la vigencia en el tiempo de la tecnología mainframe que se ha mantenido en una situación, podemos decir de monopolio tecnológico con relación a otras soluciones más modernas. Esta situación ha venido propiciada por las posibilidades del mainframe, especialmente por la reusabilidad del código fuente en operaciones clásicas del negocio bancario que permanecen constantes a lo largo del tiempo, como ocurre en el negocio bancario en operaciones como los ingresos, los reintegros, las transferencias o en cualquier otra operativa. De este modo, y por ejemplo, es posible efectuar un reintegro en un cajero con un código fuente programado hace 30 años6. Ahora bien, esta situación de predominio de una concreta tecnología ha tenido por consecuencia un estacamiento de las mejoras técnicas en las operaciones del sistema bancario; en tanto que la propietaria de la tecnología, IBM, ha adaptado los paquetes de programas a mainframe, no olvidemos una teconología de los años 60 y no al contrario, como sería lo más lógico. Por otra parte, la situación de única suministradora del mercado ha permitido a IBM cobrar un precio muy elevado por MIPS7. En esta situación, han surgido, recientemente, las primeras alternativas utilizando la tecnología X86, que permitirían cambiar hacia una infraestructura mucho más barata El problema que se plantea es el el elevado coste de migración al tener que adaptar unas estructuras técnicas y de negocio de enorme tamaño. Es por ello que únicamente en nuevas áreas de negocio de pequeño tamaño se ha optado por la utilización de sistemas medios, aunque orientado principalmente a la comunicación, o en servicios web donde se utilizan principalmente servidores que utilizan la arquitectura X86. Mientras tanto en las grandes empresas bancarias, probablemente en parte por el tradicional conservadorismo de la banca, se ha optado por la posibilidad de reciclar código y por otras soluciones técnicas complementarias que no suponen una ruptura con mainframe. A mi juicio, resulta indudable la necesidad de una migración progresiva hacia máquinas de sistemas medios, que aseguren el alto rendimiento y garanticen la integridad de los datos. Con este proceso se conseguiría reducir la dependencia tecnológica respecto al Mainframe que existe actualmente, y se 6 El código fuente son las instrucciones programadas, que son traducidas a ensamblador, que son las que ejecutan los computadores. 7 MIPS (Millones de Instrucciones Por Segundo) es la magnitud que utilizan las empresas que comercializan el Mainframe, y que supone un coste muy elevado, comparado con una infraestructura alternativa utilizando la tecnología X86. obligaría a IBM a reducir el coste por MIPS, ante la verdadera amenaza de sustitutivos. 2.2 Características de las webs de banca electrónica La web se ha convertido en una herramienta que ha revolucionado y agilizado las operaciones bancarias, permite ahorrar costes a las entidades, e incluso ha hecho surgir nuevas entidades bancarias que únicamente operan online o vía telefónica sin oficinas. Para que resulten usables los sistemas web han de garantizar la seguridad a los usuarios. Las principales características de los sistemas webs son la autenticación de usuarios, la firma de las operaciones bancarias enviadas y la seguridad de los datos que viajan por la red y pueden ser vistos por terceros. La autenticación que utilizan las entidades bancarias para permitir a los usuarios acceder a los datos del sistema está definida de dos maneras: el pin del cajero automático o una palabra que el usuario establece como contraseña de acceso. Existen sistemas que solicitan la clave de paso completa, y otros que únicamente solicitan algunos caracteres aleatoriamente. La firma de las operaciones bancarias enviadas por los usuarios utiliza dos técnicas básicas: la introducción de una firma que consiste en una palabra que recuerda el usuario o una tarjeta de coordenadas con múltiples posiciones, en la cual al usuario se le solicita una posición aleatoria de la tarjeta como firma. Adicionalmente, los sistemas de introducción de firma, introducen un pequeño teclado visual, para introducir la firma electrónica pulsando sobre un botón, y no escribiendo desde el teclado, para evitar que los datos tecleados puedan ser capturados por troyanos8 que el usuario tenga instalados, y enviados posteriormente a piratas informáticos. Los datos enviados por los usuarios a través de las aplicaciones web de las entidades bancarias son enviados por el protocolo HTTPS. El usuario percibe que está en una web segura ya que la dirección en el navegador es del tipo HTTPS y no HTTP. Los datos que envía el usuario desde su navegador, son encriptados mediante una clave pública, que proporciona la entidad bancaria a sus visitantes y con la que se garantiza la privacidad de los datos que se envía de forma transparente al usuario9. 8 Los troyanos son programas de código malicioso instalados en ordenadores personales, que envían información de los usuarios a piratas informáticos. 9 La clave pública es un sistema criptográfico, reconocido por una entidad certificadora que permite a los usuarios enviar información segura a través de la red, y al destinatario desencriptarla utilizando su clave pública. En mi opinión, es notable el esfuerzo que han hecho las entidades bancarias para garantizar la seguridad de sus sistemas, sin perder de vista que los sistemas sean usables para sus clientes. 3. Las transacciones electrónicas Durante la última década la generalización del uso de las tarjetas ha supuesto una revolución en los sistemas de pago. Con la aparición de internet se han convertido además en el sistema utilizado en el comercio electrónico y han propiciado la aparición de un nuevo canal de venta más barato. Además, la creación simultánea de la banca online ha permitido a las entidades bancarias disminuir sus costes ya que son muchas las operaciones bancarias que los usuarios pueden realizar sin ir a las oficinas. Los sistemas bancarios almacenan datos de multitud de clientes que interaccionan con otras entidades financieras, organismos oficiales como el Banco de España, e incluso otras empresas que gestionan transferencias masivamente como en el caso de las tarjetas de crédito. Entre las diferentes partes, se van produciendo constantemente operaciones de naturalezas muy diversas: traspasos de efectivo, compras con tarjeta de crédito o de débito, compras de valores y fondos de inversión, concesión de créditos, compra de bonos del estado, etc. Cada una de estas pequeñas operaciones que se producen se denomina transacción. 3.1 Concepto de transacción electrónica. En el concepto de transacción electrónica, en sentido amplio, pueden incluirse todas aquellas operaciones comerciales que se realizan con el auxilio de los modernos medios técnicos de transmisión de la información. En sentido concreto, la transacción electrónica puede definirse como aquella operación comercial realizada con el auxilio de medios técnicos que permiten atender a la transacción o pago del servicio mediante la disponibilidad de los fondos o del crédito del que dispone el comprador o el que da la orden de transacción o pago. De este modo se posibilita la actividad comercial al «casar» voluntad negocial de compra con la disponibilidad de recursos, que garantiza la entidad bancaria emisora dentro de los límites contractuales que se hayan establecido. Desde el punto de vista de las entidades bancarias las transacciones electrónicas son las unidades mínimas de una operación bancaria y supone el fundamento y clave del negocio y, por extensión, del sistema bancario. Cuando el sistema recibe una transacción electrónica de escritura sobre un instrumento financiero de un cliente, el sistema bloquea el acceso de otras transacciones a ese instrumento financiero del cliente encolándolas, y procesándolas de manera secuencial a medida que van finalizando. De esta manera el sistema garantiza la integridad y la corrección de los datos procesados. Por ejemplo, en caso de realizarse una transferencia entre dos particulares de un mismo banco, se generará una transacción que bloqueará ambas cuentas, y hasta que se realicen las operaciones de cargo y abono, ninguna otra transacción podrá acceder a las cuentas. En conclusión, mediante este bloqueo garantizamos que no habrá otras actualizaciones simultáneas sobre estas cuentas que pueda alterar la integridad de los datos. 3.2 Canales de acceso y seguridad. Los canales de acceso a los sistemas bancarios pueden ser directos cuando el usuario interactúa directamente con su información financiera: banca electrónica, cajeros automáticos y tarjetas de crédito; e indirectos cuando es el cajero o el asesor comercial quien accede desde un terminal financiero a los datos personales y realiza las acciones que indica el cliente. Los cajeros y los sistemas de cobro por tarjeta, se comunican por redes internas seguras, de manera que los delincuentes utilizan técnicas de robo que nada tienen que ver con la informática. En el caso de los cajeros la principal amenaza es el vandalismo. Las medidas de seguridad se encuentran reguladas en el Reglamento de Seguridad Privada incluido en el Real Decreto 2364/1994, de 9 de diciembre que legisla las condiciones de seguridad de cajeros automáticos. El robo de la tarjeta y la posterior suplantación de identidad del titular, es la principal amenaza de los sistemas de cobro por tarjeta de débito o de crédito. Hasta el 31 de diciembre de 2010 únicamente es necesaria la firma del cliente para acreditar la titularidad de la tarjeta, pero a partir de dicha fecha en cumplimiento de los objetivos del SEPA10, será necesario la identificación de todas las tarjetas europeas mediante la tecnología chip, y la firma será mediante la introducción del PIN de la tarjeta reduciendo el fraude que hasta ahora se produce, mediante la suplantación de identidad. 10 SEPA (Single Euro Payments Area), es un proyecto para la creación de un sistema común de medios de pago, que fue establecido por el Consejo Europeo a través de la directiva 2007/64/CE sobre servicios de pago en el mercado interior, y traspuesta a la legislación española a través de la ley 16/2009, de 13 de noviembre, de servicios de pago. El terminal financiero que usan las oficinas para realizar operaciones indicadas por los clientes, puede ser una fuente de delito por el acceso a la información del que disponen. Para evitar el acceso a información privilegiada, las entidades definen diferentes niveles de privilegios y se auditan los accesos a datos de usuario que teclean los gestores. 4. Intrusiones en la banca online. La banca electrónica es un canal de comunicación entre los clientes y las entidades bancarias mediante Internet, una red abierta que aporta muchas ventajas, pero presenta diversos riesgos y tipologías delictivas. La seguridad en la banca online resulta mucho más compleja que en el resto de canales de interacción bancaria. Los principales factores de riesgo son dos: la red a través de la cual se transmiten los datos, en la que existe el riesgo que los paquetes sean capturados; y el uso que pueden hacer terceros suplantando la identidad de la persona de los datos que la propia persona le han transferido. Según el canal por el que se da el ataque podríamos distinguir dos focos de delito en banca electrónica: los que se producen a través de las webs de banca electrónica, y los que se producen con la compra electrónica con tarjetas. 4.1 Tipologías de delito en la compra electrónica con tarjeta. El comercio electrónico se encuentra regulado en España en la Ley 34/2002, de 11 de julio, de servicios de la sociedad de la información y de comercio electrónico, en aplicación de la directiva 200/31/CE del parlamento Europeo, relativa a determinados aspectos jurídicos de los servicios de la sociedad de la información, en particular el comercio electrónico en el mercado interior. La seguridad utilizada en las transacciones, obliga a los piratas informáticos a utilizar técnicas de ingeniería social11 o el robo de información corporativa, para obtener datos de tarjetas de crédito como único recurso. Otro modo de delito en el pago con tarjeta electrónica, consiste en suplantar la identidad de la persona tras el previo robo o hurto de la tarjeta, ya que únicamente es necesario el número de la tarjeta y la fecha de caducidad para realizar un pago electrónico en la actualidad. A mi juicio a día de hoy resulta sencillo suplantar la identidad de una persona y realizar pagos masivos electrónicos. Son los seguros de robo de las tarjetas los 11 La ingeniería social es una estrategia de extracción de información confidencial, haciéndose pasar por una entidad bancaria, o incluso por alguien conocido y próximo a la otra persona. únicos que pueden garantizar al cliente, la seguridad en las compras con tarjeta. 4.2 Tipologías de delito en la operación bancaria online12. La importante incidencia delictiva en el entorno de las operaciones electrónicas está suponiendo un importante freno para la consolidación y desarrollo del sistema bancario y de compra y venta de bienes y servicio en Internet. Esta situación parte de una realidad previa e inmodificable, ya que es son las propias características de una red abierta como es Internet las que propician por una parte la facilidad de la transacción y por otra la accesibilidad de los delincuentes a las operaciones realizadas en la red. A ese fin se emplean distintas técnicas masivas de intromisión como son el pharming, los analizadores de paquetes y los troyanos bancarios. Todos ellos con la finalidad de utilizar de forma ilícita los datos y claves de acceso de los usuarios y de ese modo usurpar su personalidad y obtener de ese modo beneficios económicos. Menos sofisticados, pero también muy eficaces, resultan los sistema que obtienen los datos bancarios directamente de los usuarios mediante el engaño. Entre estos se halla el phishing y el Scam. El pharming El pharming es una técnica que consiste en atacar el software de los servidores DNS13 o el del propio usuario14 redirigiendo al usuario de banca electrónica a una web falsa. Después del tecleo de la dirección web en el navegador verá la web falsa, que suele imitar a la perfección la web original. Al autenticarse el usuario con sus datos, recibirá un mensaje de error probablemente, y los piratas capturarán sus datos de autenticación que le permitirán consultar los datos bancarios e incluso operar, dependiendo del sistema de autenticación que utilice la entidad bancaria. 12 La información sobre las tipologías de delito en banca electrónica así como la información, procede de la web del Banco de España, y de INTECO (Instituto Nacional de Tecnologías de la Comunicación, para el desarrollo de la sociedad del conocimiento promovido por el Ministerio de Industria, Turismo y Comercio). 13 En Internet, todos los servidores por una dirección IP del tipo 20.20.20.20. Cuando el usuario introduce una dirección como http://www.google.es, realmente accede a una dirección IP, y son los servidores DNS los encargados de traducir los nombres de las páginas web, a direcciones IP. 14 Programas maliciosos que modifican el fichero de servidores, redirigiendo los accesos a páginas de entidades bancarias a páginas falsas que las imitan con la finalidad de obtener los credenciales de usuario. En la actualidad los servidores DNS, que era donde inicialmente se captaban más víctimas, llevan potentes antivirus y el modus operandi habitual de los piratas informáticos es la instalación de programas que los propios usuarios instalan al recibir un correo. Así sucede con los mensajes electrónicos, que generalmente buscan llamar la atención al usuario y le incitan a descargar un fichero que al ejecutarlo, redirige todos los accesos web del usuario a una entidad electrónica a otra web igual que resulta ser falsa. Para intentar evitarlo, se han mejorado notablemente los navegadores, los filtros de correo electrónico15 y se han reducido significativamente los agujeros de seguridad 16 de los sistemas operativos, pero hasta el momento ha sido imposible erradicar esta práctica. Los analizadores de paquetes Los analizadores de paquetes, conocidos popularmente como sniffers, captan todos los paquetes que circulan por una red concreta y no únicamente los que tienen como destino su máquina17. Estos programas se realizaron con fines científicos, pero en la práctica se han usado con fines delictivos con la finalidad de obtener datos privados que circulen por la red. El delito consistía en la captura de datos que circulaban por la red, y captar las contraseñas que se enviaban con el fin de suplantar la identidad. Durante unos años fueron una verdadera amenaza para la seguridad en la red hasta la aparición del protocolo HTTPS que encripta los datos que el usuario envía a través de la red, evitando que los piratas puedan descifrar el contenido transferido. Inicialmente el protocolo HTTPS sólo encriptaba la autenticación de usuarios, y en la actualidad, con el aumento de la velocidad en Internet, ya encripta todos los datos que se transmiten en banca electrónica desde el momento en el que el usuario se identifica como usuario. En los últimos tiempos, este sistema delictivo ha caído en desuso por la dificultad que conlleva al pirata desencriptar los datos con las tecnologías actuales de criptografía. Los troyanos bancarios 15 Los filtros de correo electrónico filtran mails en función de parámetros como el texto del mensaje y la dirección de correo de origen. 16 Los agujeros de seguridad son errores de seguridad del sistema operativo que permiten a los piratas informáticos instalar aplicaciones en el ordenador sin la autorización del usuario. 17 Palabra inglesa que se refiere traducida como “algo que huele”. En informática se refiere a los programas que capturan paquetes en una red, los rastrean. Los troyanos bancarios son programas que se instalan el ordenador del usuario, registran datos de su acceso a webs de entidades electrónicas y los envían a los piratas informáticos. Estos programas son instalados en los ordenadores de los usuarios a través de un correo electrónico que adjunta un fichero fraudulento, o se instalan automáticamente al visitar ciertas páginas web, aprovechando un agujero de seguridad del sistema operativo o del navegador. Las técnicas de robo de información que utilizan los troyanos bancarios son variadas y combinadas. Las principales son las siguientes: el registro de teclas pulsadas, obtener capturas de pantallas y grabaciones de vídeo y la inyección de pantallas fraudulentas. El registro de teclas pulsadas tiene como finalidad capturar los códigos que teclea el usuario en páginas web específicas que los piratas deciden, y es por ello que muchas entidades bancarias introducen un teclado en la pantalla como medida de seguridad. La obtención de capturas de pantalla y grabaciones de vídeo, consiste en la captura de la pantalla de introducción de códigos bancarios cada vez que el usuario hacía clic para introducir un número con el teclado de la pantalla. Los sistemas de seguridad de banca online reaccionaron con un sistema que cambiaba la ubicación del los dígitos del teclado al hacer clic, y los piratas optaron por grabar pequeños vídeos. Si los troyanos usaran únicamente las registro de teclas y la obtención de pantallas, en entidades bancarias que utilizan tarjetas de coordenadas como sistema de firma, los piratas informáticos tardarían meses en que el usuario utilizara todas las combinaciones para poder realizar la suplantación de identidad completa. Por ello los piratas desarrollaron la inyección de pantallas fraudulentas, que piden masivamente números de la tarjeta de coordenadas para obtenerlos en una o dos transacciones. Por ejemplo, en caso de realizar una transferencia electrónica, y el usuario introdujera el código de coordenadas correctamente, el troyano introduciría otra pantalla solicitándole otro código de la tarjeta. De este modo, el pirata puede reunir todos los números de la tarjeta de coordenadas con un número reducido de transacciones realizadas por la víctima. Recientemente han aparecido troyanos bancarios más sofisticados que interceptan las transferencias bancarias, modificando el número de cuenta para redirigirlo a una cuenta pirata directamente, sin que la persona sea consciente que se está produciendo el robo. Los troyanos bancarios son la técnica de delito bancario electrónico más extendida. En el informe mensual de septiembre de 2009 de INTECO, estimaba que el 7.2% de los ordenadores españoles tenían un troyano bancario instalado en su ordenador. Además de los ataques que buscan las debilidades de la tecnología y la red, existen otros que aprovechan sus habilidades sociales o la ignorancia de los usuarios en tecnologías de la información, para obtener sus credenciales bancarios online. Las técnica más popular es el phishing, pero las estrategias son variadas y diversas. El phishing y otras técnicas de ingeniería social El phishing es una técnica de delito bancario que persigue obtener los datos bancarios pidiendo directamente los datos a los clientes suplantando, a ese fin, la identidad de una entidad bancaria. Las técnicas utilizadas por los delincuentes, abarcan desde un correo electrónico, una llamada o incluso la mensajería instantánea en la cual, los piratas se hacen pasar por una entidad bancaria, y solicitan a los usuarios sus datos de autenticación, indicándoles que han sido perdidos, o necesitan ser proporcionados como medida de validación. El phishing es un delito legislado por la Ley Orgánica 10/1995, de 23 de noviembre, del código penal en el artículo 282. Otra curiosa estrategia de ingeniería social es el Scam, en la cual se propone un trabajo por Internet, por el cual la persona recibirá importantes comisiones por la venta de artículos nuevos en webs de subastas. Los piratas informáticos obtienen los datos bancarios del trabajador, que irá ingresando dinero y transfiriéndolo por ventas que nunca se llegarán a materializar. La ingeniería social también es la estrategia utilizada por los piratas informáticos para instalar en los ordenadores de los usuarios los troyanos informáticos. Estos reciben algún tipo de información que puede estar relacionada con el usuario con un fichero adjunto, que al ser ejecutado instala el troyano y comienza a enviar información. 5. Evidencias del delito en banca electrónico. El objetivo final ante un hecho que pueda ser constitutivo de delito en banca electrónica es identificar a los delincuentes que han constituido el delito, así como descubrir el modus operandi utilizado. La investigación se ha de concentrar en dos frentes: por un lado la obtención el destinatario de las operaciones electrónicas realizadas fraudulentamente, y paralelamente la investigación de la metodología utilizada por los piratas para obtener los datos electrónicos. 5.1 Identificación de la tipología delictiva El abogado ha de identificar las evidencias del delito que se le plantean. Las primeras cuestiones que debe plantearse son: ¿Cuál ha sido el canal por el que se ha producido el delito electrónico? ¿El usuario ha sido víctima de alguna técnica de ingeniería social? ¿De qué información dispone? Ante un delito de transacciones electrónicas fraudulentas con tarjeta las casuísticas son reducidas. Se debe proceder a realizar un análisis exhaustivo de las operaciones con tarjeta, y en especial en los pagos en comercio electrónico, y verificar si los comercios cumplen la ley en materia de seguridad electrónica. Otra posible vía de investigación es la posibilidad de que el usuario haya sido víctima de un delito de phishing. Para identificar un posible delito de phishing sería necesario realizar una investigación del correo electrónico de la víctima. Paralelamente se deben investigar cada una de las ventas no reconocidas por la víctima identificando la dirección de entrega, que posiblemente se trate de un mulero18. En algunos casos es probable que hasta que se registren muchos delitos no se identifique la manera de operar del pirata. En caso que se trate de un delito en el canal de banca electrónica, aunque en ocasiones pueden resultar más rápidos de resolver que los que tienen origen en el comercio electrónico, plantean una tipología delictiva diversa que dificulta el enfoque de la investigación. Esta debe orientarse en dos sentidos: por un lado la identificación del tipo delito que se ha producido, y por otro el destinatario final de la transferencia haciendo un seguimiento exhaustivo de todas las transacciones fraudulentas encontradas. La identificación del delito se puede iniciar haciendo un seguimiento del posible phishing que haya podido responder el usuario con datos sensibles, y mediante un peritaje informático que determine si los ordenadores personales utilizados por las víctimas en sus transacciones electrónicas tienen algún tipo de troyano bancario. Otras vías de investigación, pueden ser comprobar si la entidad bancaria de la víctima ha sufrido ataques de pharming recientemente, y el entorno de la víctima por si pudiera responder a un engaño de ingeniería social de alguien cercano. En caso de darse evidencias de un posible delito de phishing, se deberá hacer un seguimiento del correo enviado por el usuario, por medio de logs de los 18 Los muleros son personas estafadas por los piratas informáticos, que creen realizar un trabajo remunerado legal, realizando transferencias a cambio de una pequeña proporción del importe como beneficio. servidores DNS para identificar la dirección de destino. Este proceso resulta lento y farragoso ya que son muchas las trampas que utilizan los piratas informáticos. Los piratas acostumbran a utilizar servicios de correo electrónico para la transmisión que se encuentran en países con legislaciones laxas, que permiten ocultar su identidad real, e incluso utilizan muleros como intermediarios. Si el peritaje informático encuentra un troyano bancario en un ordenador utilizado por la víctima, en primer lugar se deberá identificar hacia donde envía datos el troyano, e iniciar el seguimiento para descubrir el destinatario. Al igual que en el phishing, el proceso de investigación acostumbra a ser lento y farragoso. Se han de hacer muchos seguimientos, incluso muleros que utilizan los piratas para que sean ellos quienes transmitan el troyano a la víctima. En caso de encontrarse ante un delito de pharming, sería importante registrar el log de los servidores DNS de las redes que hubiera afectado, realizar un seguimiento de la web registrada, para verificar el alcance de la infección. Por último, si los indicios apuntan hacia un delito de pharming se deberán registrar los logs de los servidores DNS afectados, para identificar el alcance de usuarios. Posteriormente se debe identificar la web a la que apunta y realizar un seguimiento de la web ilegítima. En muchas ocasiones, la investigación no muestra suficientes indicios de delito en ningún caso, y se ha de relacionar con delitos similares que se hayan producido, y sólo tras el seguimiento de un conjunto de delitos se puede hallar los verdaderos delincuentes. 5.2 Seguimiento de las transacciones ilegítimas El seguimiento de todas las transacciones bancarias ilegítimas, se realiza de manera paralela a la investigación de la tipología delictiva utilizada por los piratas informáticos. Para identificar los destinatarios del robo, se han de identificar las transacciones ilegítimas y hacer un seguimiento de las mismas. El destinatario de estas transacciones nunca es el delincuente, sino que utilizan muleros que realizan traspasos bancarios encadenados hasta los destinatarios finales del proceso. En este proceso de intermediación suele haber cuentas de diversos países implicadas, con el fin de dificultar la investigación. En ocasiones en el país destinatario de la estafa, los piratas llegan a contratar personas que les entregan el dinero en mano.