Estudio del arte en redes UMTS/3G con el subsistema IMS

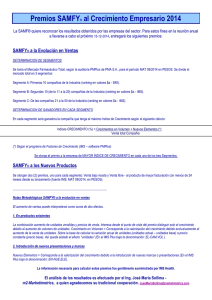

Anuncio