Borrado seguro de ficheros - Liberalia Tempus, servicios informáticos

Anuncio

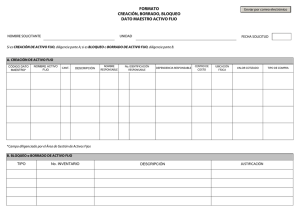

Borrado seguro de ficheros Miércoles, 10 de Diciembre de 2008 10:47 La gran mayoría de usuarios no especializados, no tienen en cuenta el proceso que lleva a cabo la herramienta encargada de realizar el borrado de los datos. Documentos privados de cualquier tipo pueden ser recuperados por un experto mucho tiempo después de haber realizado una operación de eliminación de los ficheros. En contra de lo que mucha gente piensa, dichos ficheros pueden ser accesibles incluso tras una operación de formateo normal de un disco. Y no digamos después de haber vaciado la famosa papelera del sistema Windows. Aunque en nuestro ordenador no existan datos excesivamente confidenciales, nunca está de más asegurarse de que dicha información no va a caer ni por asomo en manos de terceros cuando la maquinaria ya esté obsoleta y tengamos que deshacernos de ella. Antecedentes ¿Quién no ha tirado alguna vez un CD que ha quedado mal grabado a la papelera? ¿Alguno ha vendido hardware obsoleto en eBay? ¿Cuántas veces se han tirado sin más las cintas de Back Up a la basura cuando estas fallaban? Es sorprendente la cantidad de información que un "buscador" de información ajena puede llegar a encontrar en un simple CD mal grabado o en una cinta de datos aparentemente estropeada. No digamos ya la información residual que queda en un equipo revendido y con el disco "perfectamente" formateado. Según un estudio realizado por el Instituto de Tecnología de Massachusetts ( MIT ) en enero de 2003, donde un grupo de estudiantes compraron por menos de mil dólares un total de 158 discos duros en eBay y diversas casas de reventa de equipos, el volúmen de datos recuperados de equipos supuestamente "limpios" son ciertamente preocupantes: solamente una docena de esos discos estaban correctamente saneados. Del resto, los estudiantes del Instituto lograron recuperar información confidencial de todo tipo, entre la que cabe destacar datos contables, imágenes pornográficas, datos personales y bancarios, etc. Como dato curioso, cabe reseñar que en uno de esos discos "formateados" llegó a encontrase una base de datos con más de cinco mil números de tarjetas de crédito. Es por esto que la correcta destrucción de los datos se hace indispensable, no ya en entornos organizativos, donde dicha destrucción ha de realizarse bajo un estricto control y por imperativo legal, si no en entornos domésticos, donde una mala destrucción de cualquier dato confidencial puede llegar a manos malintencionadas por menos casualidad de la aparentemente parece. 1/8 Borrado seguro de ficheros Miércoles, 10 de Diciembre de 2008 10:47 Borrado físico de la información Nos referiremos al borrado físico de la información contenida en un soporte cuando dicha información sea eliminada por medios meramente físicos. Dicho borrado será aplicable en mayor porcentaje a medios no reescribibles (CD, DVD,...) y el método a seguir debería ser el más destructivo posible. Por ejemplo, antes de tirar un CD susceptible de contener información confidencial a la basura, lo cortaremos con unas tijeras en pedacitos. Si conseguimos almacenar varios de estos soportes, podemos, en lugares destinados a esta función, optar por la disolución mediante agentes químicos o la cremación. La aplicación de este método de eliminación es aplicable también a determinados medios reescribibles, tales como cintas de plástico, CD y DVD regrablabes, disquetes, etc. Siempre será más seguro destruir físicamente un soporte de este tipo que intentar borrar de forma lógica su contenido. Cabe reseñar que el método citado debería evitarse sobre medios más complejos que los citados en último lugar. Por poner un ejemplo, se han llevado a cabo recuperaciones de datos en discos duros corroídos por ácido o quemados. Borrado lógico de la información Recurriremos al borrado lógico de la información cuando no sea fiable o posible la destrucción física de los datos de un soporte determinado. Este tipo de borrado, como puede llegar a suponerse, puede hacerse de numerosas maneras, unas más fiables que otras. La duración del proceso dependerá de la técnica aplicada, sin que el tipo de fiabilidad tenga nada que ver con la duración de la eliminación en sí misma. Cabe reseñar que el borrado de los datos se hace, en todos los casos, mediante sobreescritura de los mismos con diversos valores. Para hacernos una idea de los métodos más comunes utilizados en el borrado seguro de información, observaremos la tabla siguiente: Método de borrado 2/8 Borrado seguro de ficheros Miércoles, 10 de Diciembre de 2008 10:47 Definición Nivel de seguridad Grado 1. Super Fast Zero Write Sobreescritura del soporte con un valor fijo (0x00) en cada tercer sector. Bajo Grad 2. Fast Zero Write Sobreescritura del soporte con un valor fijo (0x00) en cada sector. Bajo Grado 3. Zero Write Sobreescritura del soporte con un valor fijo (0x00) en todo el área al completo. Bajo Grado 4. Random Write 3/8 Borrado seguro de ficheros Miércoles, 10 de Diciembre de 2008 10:47 Sobreescritura del soporte con valores aleatorios. Su fiabilidad aumenta con el número de pasadas. Medio Grado 5. Random & Zero Write Después de sobreescribir el soporte con valores aleatorios, se vuelve a sobreescribir de nuevo con un v Medio Grado 6. US Navy, NAVSO P-5239-26 – MFM Estándar de la Armada estadounidense (US Navy) NAVSO P-5239-26 para discos codificados con MFM Medio Grado 7. US Navy, NAVSO P-5239-26 – RLL Estándar de la Armada estadounidense (US Navy) NAVSO P-5239-26 para discos codificados con RLL Medio 4/8 Borrado seguro de ficheros Miércoles, 10 de Diciembre de 2008 10:47 Grado 8. Bit Toggle Sobreescritura de toda la zona de datos cuatro veces, primero con el valor (0x00), sigue con el valor (0x Medio Grado 9. Random Random Zero Sobreescritura del soporte dos veces con valores aleatorios, una vez más con un valor fijo (0x00). Vuelt Medio Grado 10. US Department of Defense (DoD 5220.22-M) Este método de borrado fue introducido por el Departamento de Defensa de los EE.UU. (Pentágono) y e Medio Grado 11. US Air Force, AFSSI5020 5/8 Borrado seguro de ficheros Miércoles, 10 de Diciembre de 2008 10:47 Estándar de las Fuerzas Aéreas de los EE.UU. (US Air Force) AFSSI5020. Este método de borrado prim Medio Grado 12. North Atlantic Treaty Organization - NATO standard Estándar de borrado de la OTAN (North Atlantic Treaty Organization). Sobreescribe el soporte siete vec Alto Grado 13. Peter Gutmann Secure Deletion El método fue creado po Peter Gutmann en 1996. Probablemente sea el método de borrado de datos m Alto Grado 14. US Department of Defense (DoD 5220.22-M) + Gutmann Method Método de alta seguridad consistente en 35 pasadas, complementables con iteraciones de Mersenne, p Muy Alto 6/8 Borrado seguro de ficheros Miércoles, 10 de Diciembre de 2008 10:47 Obviamente, la aplicación de cada grado dependerá de la información a eliminar, siendo muchas veces una elección altamente subjetiva, como es fácil suponer. Software y aplicaciones Para la aplicación de los métodos de borrado descritos anteriormente, existen a nuestra disposición numerosos paquetes de software que, de una forma más o menos fiable, aplican dichos métodos sobre el soporte a borrar. Existen casi en igual medida una multitud de empresas dedicadas a ofrecer dicho servicio, aunque en su gran mayoría únicamente se limitan a ejecutar un software comercial sobre el soporte a tratar. El autor de este artículo recomienda el uso del paquete DBAN (Darik's Boot and Nuke), del cual incluimos la versión para disquete en la sección de descargas. El programa carga un núcleo con el inicio desde disquete de la máquina y nos ofrece herramientas de borrado que abarcan desde el borrado rápido hasta los citados DoD 5220-22.M o el método Gutmann. Permite el borrado de discos con sistema FAT, VFAT, NTFS, ReiserFS, EXT y UFS. El programa fue incluído en su día en el paquete de herramientas de seguridad de la NSA (Nuclear Security Administration) de los Estados Unidos. 7/8 Borrado seguro de ficheros Miércoles, 10 de Diciembre de 2008 10:47 A herramientas parte de los que programas aun nuestra de disposición borrado específicos, pone el Sistema también Operativo podemos hacer de Linux. /dev/hda). mayoría sistema, forma, hora de por formatear son no ejemplo dd está combinaciones más disco if=/dev/urandom duro de comandos (en un el comando ejemplo of=/dev/hda aprendidos como aplica datos dd. por Dicho una personas aleatorios capa comando, extra muy sobre conocedoras de Aunque aplicado seguridad ellas en dispositivo ensude la a la este Queda formas parcialmente datos que claro de imposibilitan recuperar después destrozado, información de sucomentar la también lectura de existen, de yun no este dispositivo consentida en documento lacopia misma aparentemente recuperación. que, proporción, al igual sin que acciones datos existen etodo de incluso numerosas eliminación de Enlaces Darik´s Boot and Nuke -mountains http://dban.sourceforge.net/ East-Tec Eraser -de http://www.east-tec.com/ FrozenTech's LiveCD List -posterior http://www.frozentech.com/content/livecd.php Grad students uncover of private data on discarded hard drives -uso atempus.com/diskdrives-0129 http://www.liberali 8/8