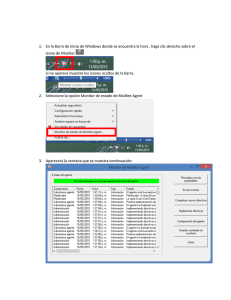

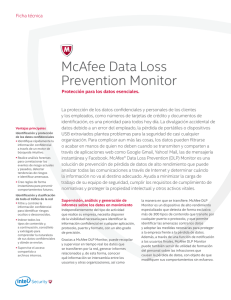

McAfee DLP Prevent

Anuncio