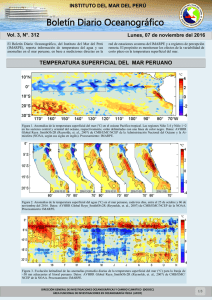

Codigo de Buenas Prácticas para la Gestión de la

Anuncio