universidad regional autónoma de los andes “uniandes”

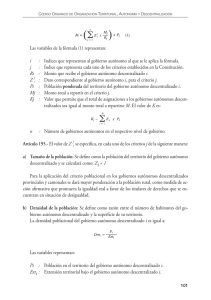

Anuncio