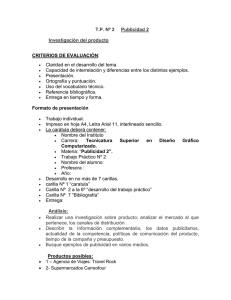

Examen Diciembre 2005 - FCEA

Anuncio

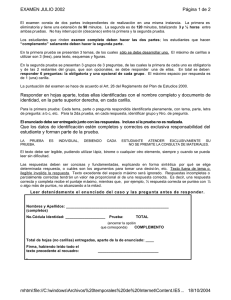

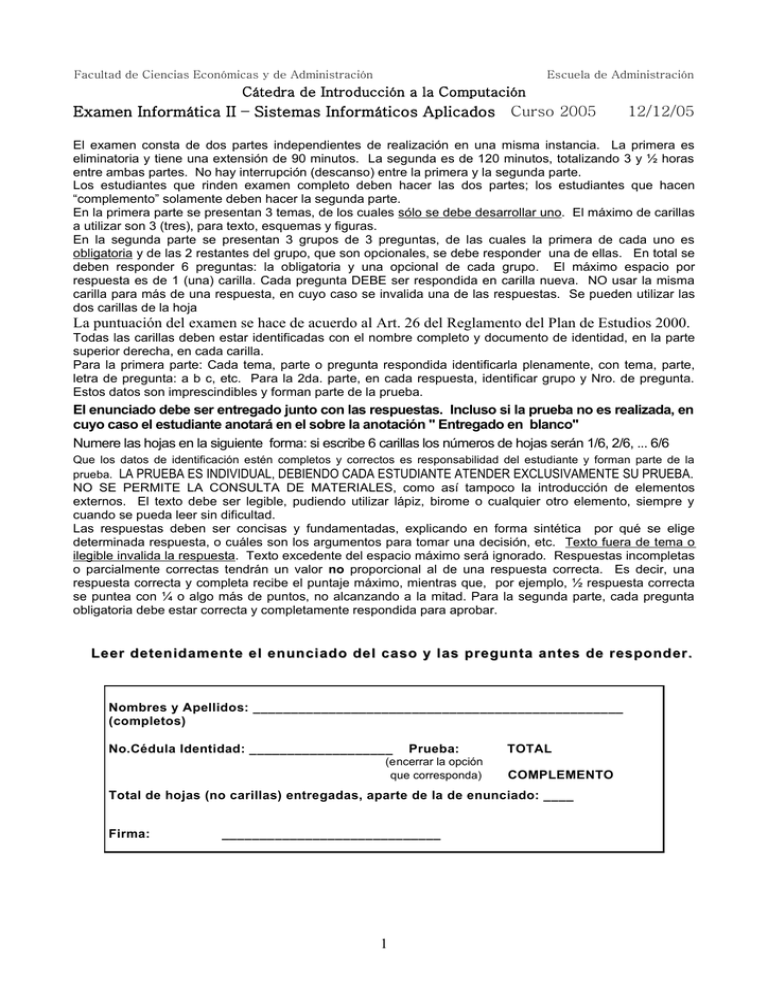

Facultad de Ciencias Económicas y de Administración Escuela de Administración Cátedra de Introducción a la Computación Examen Informática II – Sistemas Informáticos Aplicados Curso 2005 12/12/05 El examen consta de dos partes independientes de realización en una misma instancia. La primera es eliminatoria y tiene una extensión de 90 minutos. La segunda es de 120 minutos, totalizando 3 y ½ horas entre ambas partes. No hay interrupción (descanso) entre la primera y la segunda parte. Los estudiantes que rinden examen completo deben hacer las dos partes; los estudiantes que hacen “complemento” solamente deben hacer la segunda parte. En la primera parte se presentan 3 temas, de los cuales sólo se debe desarrollar uno. El máximo de carillas a utilizar son 3 (tres), para texto, esquemas y figuras. En la segunda parte se presentan 3 grupos de 3 preguntas, de las cuales la primera de cada uno es obligatoria y de las 2 restantes del grupo, que son opcionales, se debe responder una de ellas. En total se deben responder 6 preguntas: la obligatoria y una opcional de cada grupo. El máximo espacio por respuesta es de 1 (una) carilla. Cada pregunta DEBE ser respondida en carilla nueva. NO usar la misma carilla para más de una respuesta, en cuyo caso se invalida una de las respuestas. Se pueden utilizar las dos carillas de la hoja La puntuación del examen se hace de acuerdo al Art. 26 del Reglamento del Plan de Estudios 2000. Todas las carillas deben estar identificadas con el nombre completo y documento de identidad, en la parte superior derecha, en cada carilla. Para la primera parte: Cada tema, parte o pregunta respondida identificarla plenamente, con tema, parte, letra de pregunta: a b c, etc. Para la 2da. parte, en cada respuesta, identificar grupo y Nro. de pregunta. Estos datos son imprescindibles y forman parte de la prueba. El enunciado debe ser entregado junto con las respuestas. Incluso si la prueba no es realizada, en cuyo caso el estudiante anotará en el sobre la anotación " Entregado en blanco" Numere las hojas en la siguiente forma: si escribe 6 carillas los números de hojas serán 1/6, 2/6, ... 6/6 Que los datos de identificación estén completos y correctos es responsabilidad del estudiante y forman parte de la prueba. LA PRUEBA ES INDIVIDUAL, DEBIENDO CADA ESTUDIANTE ATENDER EXCLUSIVAMENTE SU PRUEBA. NO SE PERMITE LA CONSULTA DE MATERIALES, como así tampoco la introducción de elementos externos. El texto debe ser legible, pudiendo utilizar lápiz, birome o cualquier otro elemento, siempre y cuando se pueda leer sin dificultad. Las respuestas deben ser concisas y fundamentadas, explicando en forma sintética por qué se elige determinada respuesta, o cuáles son los argumentos para tomar una decisión, etc. Texto fuera de tema o ilegible invalida la respuesta. Texto excedente del espacio máximo será ignorado. Respuestas incompletas o parcialmente correctas tendrán un valor no proporcional al de una respuesta correcta. Es decir, una respuesta correcta y completa recibe el puntaje máximo, mientras que, por ejemplo, ½ respuesta correcta se puntea con ¼ o algo más de puntos, no alcanzando a la mitad. Para la segunda parte, cada pregunta obligatoria debe estar correcta y completamente respondida para aprobar. Leer detenidamente el enunciado del caso y las pregunta antes de responder. Nombres y Apellidos: _________________________________________________ (completos) No.Cédula Identidad: ___________________ Prueba: (encerrar la opción que corresponda) TOTAL COMPLEMENTO Total de hojas (no carillas) entregadas, aparte de la de enunciado: ____ Firma: _____________________________ 1 PRIMERA PRUEBA TEMA 1: Contawin En base al análisis del paquete contable Contawin provisto por Wais Consultores, empresa de software nacional: 1. Identificar las características principales del paquete contable Contawin. 2. Detalle los elementos componen la “Supervista” Si lo entiende necesario realice un esquema.Señale las principales aplicaciones de la “Supervista”en el trabajo contable. 3. ¿Contawin maneja varios impuestos y tasas de IVA? Especificar. 4. ¿El programa permite definir perfiles de usuarios? Explicar qué se entiende por perfiles de usuario. En caso de respuesta afirmativa, ¿Las claves son permanentes o tienen fecha de caducidad? 5. A su juicio es un software seguro, entendiendo por tal que no es posible el acceso a los datos del mismo por parte de usuarios no autorizados. 6: ¿Al emitir el Estado de Situación se exponen los saldos del ejercicio actual y el anterior como determinan las NIC en vigencia? 7. ¿Emite el Estado de Situación en dos monedas como puede ser en $ y U$S? TEMA 2: Brújula En base al paquete contable Brújula de producción nacional: 1. Identificar las características principales del paquete contable Brújula. 2. ¿Es posible crear nuevos informes además de los que provee el producto? 3. ¿Es posible modificar datos de un ejercicio cerrado? Explicar. 4. ¿Qué requerimientos de hardware y software tiene el programa? 5. ¿Es posible ingresar cotizaciones al sistema con los valores vigentes? 6. ¿Permite exportar datos a Excel u otros programas? 7. ¿Es posible emitir notas y anexos a los Estados Contables de acuerdo con la normativa vigente? TEMA 3: Riesgo Informático Desarrolle el tema, señalando: 1. Concepto de riesgo informático. Ejemplifique. 2. ¿Que es el análisis de riesgo? 3. Proporcione un ejemplo de Matriz de Riesgo Informático y explique cada uno de los componentes. 4. Señales las acciones posibles frente a los riesgos residuales identificados. 5. Explique en qué consiste la metodología COBIT 6. ¿COBIT tiene alguna relación con el informe COSO? Explicar. 7. ¿Qué relación existe entre los controles generales y los de la aplicación? Ejemplificar. 2 SEGUNDA PRUEBA Grupo 1 1.1 Obligatoria Riesgos Informáticos - Adware, Spyware, Phishing Suponga un caso “X” para el cual se ha construido su Matriz de Riesgo Informático, que se presenta a continuación. Se han agregado los comentarios que se presentan. Analizar la matriz presentada y responder las preguntas que siguen. 1) ¿Cuál es la interpretación de los valores de la columna de riesgo residual? 2) En base a la matriz, ¿qué indicaciones daría el gerente de la empresa a su responsable del área informática? 3) ¿Es correcto el valor de la celda D4? Fundamentar la respuesta. 4) ¿Considera correcto que los valores de las celdas F4, F5 y F6 coincidan? 5) ¿Cómo se determinan los valores de las celdas B4 a B8? 6) ¿Cómo se determinan los valores de las celdas C4 a F8? 7) ¿Cómo se determinan los valores de las celdas G4 a G8? 8) ¿Cómo se determinan los valores de las celdas H4 a H8? 9) En base a qué criterios se pueden alterar los valores de las celdas H4 a H8? Explicar. 10) ¿Dónde corresponde ubicar el adware, el spyware y el phishing en el cuadro precedente? Explicar por qué, para cada uno. (NO definir qué es cada uno de ellos.) 11) Una empresa de seguros le ofrece la contratación de una póliza de seguro que puede definir de acuerdo a su preferencia, luego de lo cual, con un programa especial, le determina el costo de dicha póliza a la medida. En base a la matriz de riesgo obtenida, ¿contrataría o no un seguro? En caso afirmativo, ¿qué cubriría y cómo? ¿Qué costo está dispuesto a pagar por año? En todas las preguntas, fundamentar la respuesta. 3 1.2 Opcional Call Center a) Definir qué es un Call Center en la forma más completa posible. b) Confeccionar una lista de los componentes de un Call Center. c) Describir cada componente. d) Explicar cómo funciona e) ¿Cómo se cuantifica su desempeño? 1.3 Opcional Enumere y compare los tipos de sistemas de información, señalando semejanzas y diferencias. Incluir ejemplos. Grupo 2 2.1 Obligatoria a) En el curso, entre otros, hay dos temas: bases de datos y sistemas de información. ¿Qué relación existe entre ambos temas, si es que existe? NO definir cada tema, sino exclusivamente concentrarse en responder la pregunta. Téngase presente que la formulación de la pregunta no presume ninguna respuesta: puede NO haber relación, puede haber una o, tal vez, varias relaciones. Responder fundamentando la respuesta y presentando ejemplos, sea por la afirmativa o por la negativa. b) Definir cada uno de los conceptos siguientes: Datos y Entidades Claves primarias y foráneas Relaciones Restricciones de integridad referencial Metadatos c) Explicar en términos sencillos, de fácil comprensión, qué quiere decir que un DBMS – SGBD provee independencia entre datos y programas y entre datos y su almacenamiento físico. 2.2 Opcional La empresa “SuperTours” se dedica a prestar servicios a turistas, nacionales y extrangeros. Incluye reservas de hoteles, pasajes, espectáculos, etc. También provee logística, a través de transporte que contrata a terceros y todo otro servicio que le sea solicitado. En especial, provee guías, para lo cual cuenta con una importante lista de personas que contrata cada vez que los necesita, según la edad, los idiomas, la actividad a desarrollar, etc., etc. Su oficina principal está en Colonia del Sacramento, pero debido a su crecimiento, ha instalado oficinas en Montevideo y Punta del Este. Debido a su crecimiento, en especial por la demanda de los turistas y gracias a la calidad de sus servicios, se ha visto en la necesidad de incrementar su personal y pasar a tener una instalación informática importante, con bases de datos de clientes, de guías, de hoteles, transporte terrestre, marítimo y aéreo, etc., etc. En el último año ha tenido una expansión muy grande. De 3 funcionarios pasó a 10. De 2 computadoras pasó a tener 14 computadoras. Una de ellas es su propio servidor de la página WEB de la empresa. Otra está conectada exclusivamente con el sistema de reserva de pasajes 4 aéreos. Una computadora controla todo el tráfico de Internet (proxy) y de correo electrónico, con los elementos de seguridad necesarios. También tiene un servidor que atiende la red de 7 computadoras de la oficina de Colonia. En Montevideo tiene 2 computadoras, igual que en Punta del Este. Toda la comunicación con el mundo (clientes y proveedores), como así entre las oficinas, se realiza vía internet. Tiene una Intranet y una Extranet. Las herramientas informáticas que se emplean, en orden de uso, son: 1) el correo electrónico, 2) navegación por Internet, 3) planilla electrónica, 4) procesador de texto, 5) otros. Todo el software que se emplea es libre, esto es, se trabaja bajo plataforma linux, con Mozilla y Firefox, para el correo y la navegación WEB. Para las tareas de planillas y procesador de texto se emplea OpenOffice. Los 10 funcionarios tienen la siguiente formación: 1 TA con cursos de diseño gráfico y operador PC, otro TA próximo a recibirse, 2 Técnicos en Turismo, 3 administrativos con cursos de secretaria, 2 promotoras y un cadete. En Montevideo y en Punta del Este hay un técnico en turismo y un administrativo, en cada lugar. El gerente de la empresa está en permanente contacto con todos los funcionarios vía Internet. No suele estar presente en ninguna de las oficinas. De hecho, maneja la empresa en forma virtual, a distancia, estando enterado de todo lo que ocurre y haciendo una efectiva supervisión, gracias al muy buen sistema de información con que cuenta. Para todo acceso a las computadoras hay claves y contraseñas, diferentes niveles de “profundidad” en los accesos, protecciones de “tunneling” y similares en la Intranet y en la Extranet, que aseguran privacidad en las comunicaciones. También hay bitácoras completas de todas las actividades que se llevan a cabo con la navegación en Internet, tráfico de correos electrónicos, etc., etc. En síntesis, es una empresa montada con toda la tecnología informática disponible, gracias a que el hermano del gerente es un proveedor de soluciones informáticas muy conocido en el Mercosur. El le provee el hardware, las comunicaciones, el software, de base y el específico, con su soporte técnico integral. Se pide: indicar en este caso, cuáles son las posibles amenazas de riesgo informático, si existen, y cómo debieran ser mitigadas, las que son presentadas. 2.3 Opcional Defina los conceptos de Datawarehause y de Datamining, comente qué utilidad tienen, cuáles son los requisitos y sus diferencias sustanciales de las bases de datos. Proveer ejemplos de utilización. Grupo 3 3.1 Obligatoria Comente cada una de las siguientes afirmaciones: a) “la autenticación de los usuarios se realiza en base que uno tiene, ya que cada usuario tiene una contraseña personal para acceder a las aplicaciones de la empresa.” b) “cuando se requiere una modificación en alguna de las aplicaciones de la empresa, los usuarios la solicitan directamente a los programadores de la empresa. Una vez que el cambio fue desarrollado y probado por parte del programador, éste se encarga de pasarlo a producción.” c) “los controles generales del centro de cómputos no tienen ningún impacto en la eficacia de los controles de aplicación definidos en los distintos sistemas informáticos” d) “los controles de seguridad física sobre el centro de cómputos de la empresa no son significativos, en Uruguay no tenemos terremotos ni otras catástrofes naturales.” 5 3.2 Opcional Seguridad Defina los tres objetivos principales desde el punto de vista de la seguridad. Proveer un ejemplo de cada objetivo e incluir para cada caso un control que se podría instrumentar. 3.3 Opcional Rol del Técnico en Administración Mencione las etapas del ciclo de vida de los sistemas de información y en cada una de ellas mencione el rol que puede, o debe, desempeñar el Técnico en Administración, como usuario. Sólo para uso docente: Resultado del TEMA (si corresponde): Corregido por (iniciales): Pregunta Puntaje Marque con “X” Obligat. Insuf <3 Grupo Insuf.<6 2 Opc. Insuf. <6 Nota Final Examen Insuf <18 1.1 1.2 1.3 2.1 2.2 2.3 3.1 3.2 3.3 Suma puntaje 6 preguntas Al aplazar: Si la suma >=40 ptos., es Aplazado(2) Si la suma>=20 y <40, es Aplazado (1) Si la suma <20, es Aplazado (0) Puntos 0-5 6-11 12-17 18-23 24-29 30-35 36-41 42-47 Prueba Despareja 0 Aplaz 1 Aplaz 2 Aplaz 3 RRR 3 RRR 3 RRR 4 RRB 5 BRR Prueba Pareja 0 Aplaz 1 Aplaz 2 Aplaz 3 RRR 4 RRB 5 BBR 6 BBB 7 BBMB 48-53 6 BBB 8 MBMBB 54-59 60-65 66-71 72 7 BBMB ----------------------- 9MBMBMB 10MBMBS 11SSMB 12 SSS Re-corregido por (iniciales): Calificación final 6